企業がデータ漏えいを語るとき、これまで長い間、関心はネットワーク攻撃やマルウェア、外部侵入といった「技術的脅威」に集中しがちでした。ところが、エンドポイント数の増加が続き、働き方が変化するにつれて、データ漏えいの多くは「攻撃」によってではなく、日常的で合法的、かつ既定で許可されている業務行為の中で起きるケースが増えています。データは「盗まれる」のではなく、通常の利用・複製・受け渡しの過程で、企業が本来管理していた境界の外へ少しずつ流出していくのです。

中小企業では、この傾向がとりわけ顕著です。一方では、クラウド化された業務、リモート協働、部門横断の共有が常態化し、従業員がエンドポイント上でアクセスできるデータの範囲は拡大し続けています。もう一方で、エンドポイント管理やデータ保護の能力が事業拡大の速度に追いつかず、多くのデータの移動が可視化・監査されないままになりがちです。その結果、企業が「データが重要だ」と理解していても、リスクがどの工程・どの経路で発生しているのかを正確に把握することは容易ではありません。

印刷行為は、まさにこうした背景の中で特殊性が浮き彫りになります。ファイルの外部送信やWebへのアップロードといったデジタル経路と比べ、印刷は従来の意味での「外部送信アラート」を発生させにくいのが実情です。ひとたび文書が紙に印刷されると、データは記録・追跡可能な電子形態から、管理が難しい物理形態へと変わります。その後に漏えいが起きても、企業は印刷プロセスを復元しにくく、責任範囲の特定も困難になりがちです。

したがって、DLP(Data Loss Prevention:データ損失防止)が「攻撃を防ぐ」から「行動を管理する」へと重心を移すにつれ、印刷管理は改めて見直すべき重要テーマになっています。

リスクの発生源:印刷に関連するデータ漏えいはどこから生まれるのか

表面的には、印刷は伝統的で安定した成熟したオフィス行為であり、セキュリティリスクとして認識されにくいものです。しかし、エンドポイント管理やセキュリティ監査の実務において、印刷に起因するデータ流出は、典型的に「発生頻度が高い」「行為が見えにくい」「事後追跡が難しい」という3つの特徴を持つことが多く、複数要因の重なりによってリスクが高まります。

まず、業務端末は通常、ローカルまたはネットワークのプリンタ接続が既定で許可され、印刷操作も追加の承認やシステム検証を求められないことが多い点が挙げられます。次に、印刷されるファイルは複数の業務システムやローカルフォルダに由来し得ますが、紙の文書が一度生成されると、その流通はほぼ人手に依存し、追跡手段に乏しくなります。さらに、印刷行為が統合的なDLPポリシーに組み込まれていないケースも多く、全体のセキュリティ体系の中で盲点になりやすいのが実情です。

実際の現場では、従業員が契約書や顧客リスト、技術資料を印刷することはごく自然な業務行為です。しかし、必要な制限や監査がなければ、それ自体が「データの外部持ち出しリスク」になり得ます。特に、外部委託との協働、短期プロジェクト、人の出入りが多い組織では、印刷がもたらす潜在リスクが増幅されやすくなります。

さらに複雑なのは、ファイル外部送信、Webアップロード、USBデバイスなどでは比較的整った管理ができていても、印刷だけが長年「例外」として残ってしまう企業があることです。ポリシーの分断は、データ経路ごとの保護強度の不一致を生み、結果として全体統治の複雑さと運用コストを押し上げます。

現実的な課題:「重要だと分かっていても、なぜ定着しないのか」

多くの企業が印刷のリスクに気づいていないわけではありません。真の難しさは、印刷管理が「重要だが難しい」と見なされ、制度や注意喚起にとどまりがちで、実行可能で継続的な仕組みに落とし込みにくい点にあります。主な要因は次のとおりです。

-

ニーズの差が大きい: 職種ごとに印刷依存度が大きく異なり、一律の制限が合わない。

-

従来型はデバイス視点: プリンタの状態やジョブは見えても、「データがどう流れるか」を管理しにくい。

-

単純な禁止は現実的でない: 一律禁止は業務継続性と効率を損なう。

-

人・端末・ファイルの関連付けが弱い: 「誰がどの端末で何を印刷したか」を結び付けられず、監査や責任追及が困難。

-

証跡が不足する: 事後に十分なログがなく、コンプライアンス監査や振り返りに耐えない。

-

ツールが分断されている: 印刷、USB、ファイル外部送信などが別システムで管理され、統一ポリシーや連携が難しい。

こうして企業はジレンマに陥ります。管理しなければコンプライアンスや漏えいリスクが積み上がり、強く管理すれば効率や利用体験を損ねる。その結果、印刷は「グレーゾーン」になり、明確なルールも技術的支えもないまま、データセキュリティ体系の弱点として残り続けます。

Ping32のアプローチ:エンドポイント管理体系の中で実行可能な印刷管理を実現する

Ping32は印刷管理を単独機能として切り出すのではなく、エンドポイント管理とDLP(データ損失防止)体系の自然な一部として位置づけます。中心となる考え方は「印刷を止める」ことではなく、印刷行為を可視化・制御・監査可能なガバナンス領域へ戻すことです。

Ping32のエンドポイント管理フレームワークでは、印刷を特殊な「ファイル外部持ち出し(外部出力)」の一形態として扱います。ローカルプリンタでもネットワークプリンタでも、端末側で印刷動作を識別し、ユーザー、端末、ファイルの出所、ファイル属性と結び付けます。これは後続の監査とポリシー実行の土台となります。

統合ポリシーエンジンにより、企業は役割・部門・端末ごとに差分を持たせたルールを設定できます。たとえば、一般文書は自由に印刷可能とし、機密キーワードを含む文書、特定フォルダや特定業務システム由来の文書については、承認・警告・ブロックを発動させる、といった運用が可能です。ルールが自動実行されるため、人手の判断と運用負荷を減らせます。

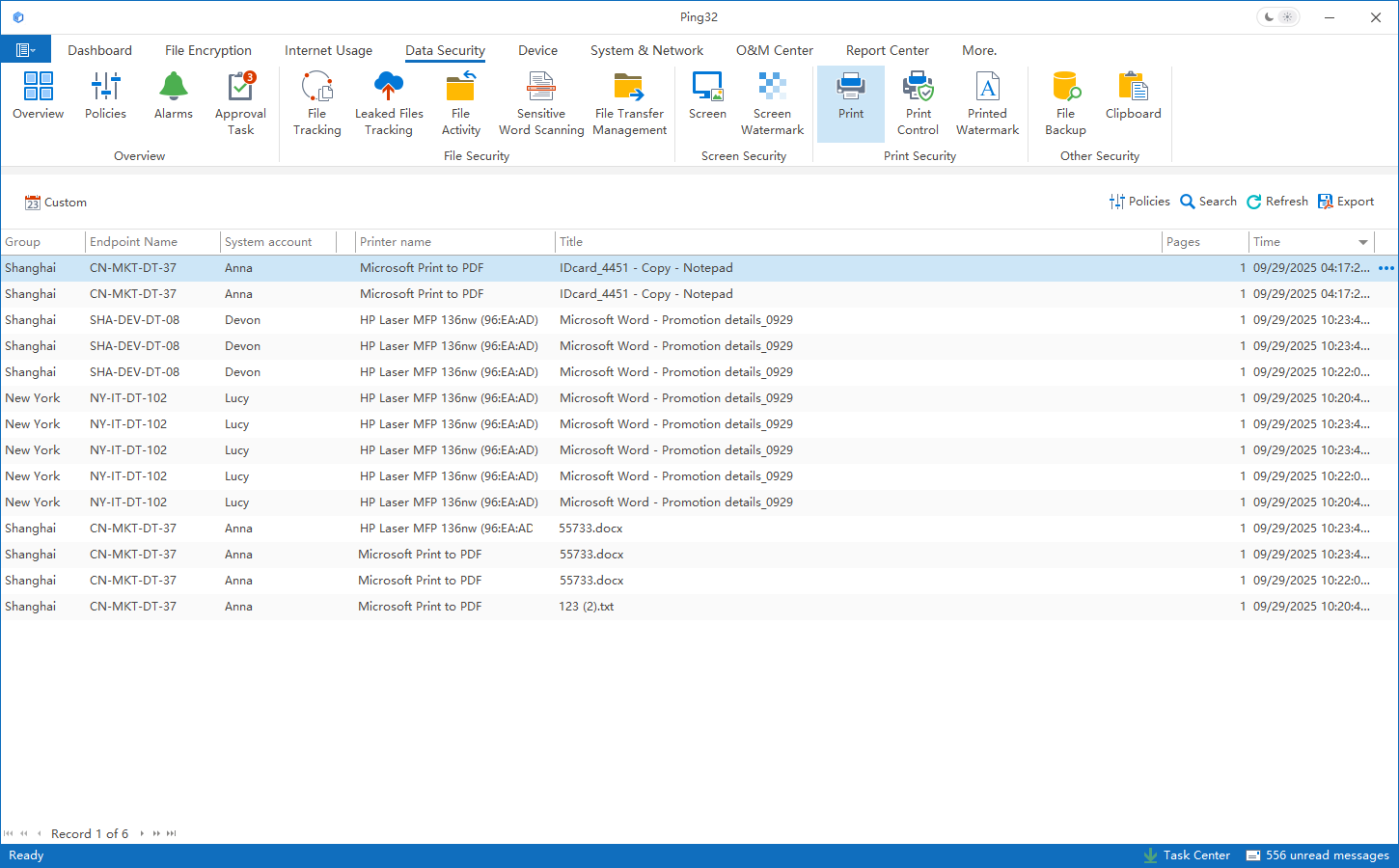

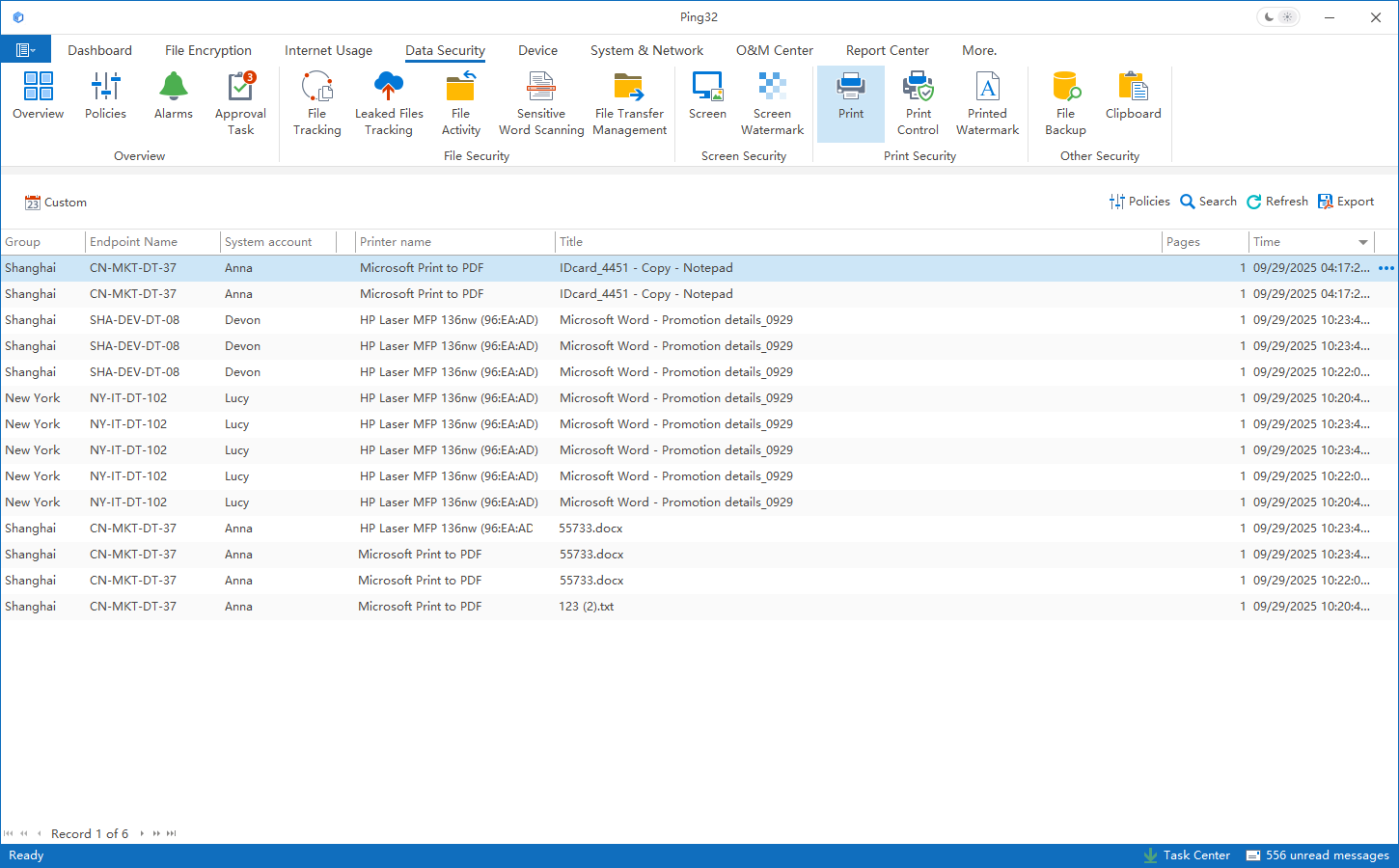

またPing32は、初期段階から複雑なルール作りを求めません。まずは印刷監査(証跡取得)を有効化し、従業員の習慣を変えずに印刷行為を継続的に記録できます。管理者は実データにもとづき、どのファイルが頻繁に印刷されているか、どの職種が機微情報を印刷しやすいかを段階的に把握し、ポリシー最適化の客観的根拠を得られます。

印刷監査(証跡):管理とコンプライアンスのための事実基盤をつくる

印刷ガバナンスの初期は、「いきなり制限」よりも「まず記録して、次に最適化」が現実的です。継続的で安定した印刷監査は、仮説や一部事例ではなく、実際の利用状況に基づく理解を企業にもたらします。

Ping32の印刷監査は、単なるデバイスログではなく「行為」に焦点を当てます。印刷行為をユーザーID、端末資産、ファイル属性と関連付け、分析のための多面的データ基盤を提供します。これらのデータは内部管理に使えるだけでなく、コンプライアンス監査、顧客評価、セキュリティインシデントの振り返りにおいても客観的証拠になり得ます。

さらに重要なのは、監査の価値が「個人の監視」にあるのではなく、端末側におけるデータの実際の流れを可視化する点にあることです。印刷頻度、ファイル種別、部門分布などの観点から分析することで、管理者は高リスクシナリオをより正確に特定し、業務に合ったガバナンス方針を策定できます。

ポリシー制御:効率を損なわずに高リスク行為を抑制する

十分な監査データが蓄積されると、印刷管理は段階的に「ポリシー実行」フェーズへ移行できます。Ping32はルールベースのポリシー設定を提供し、セキュリティと業務効率の間でより精緻なバランスを可能にします。

ポリシーは「許可/禁止」だけではありません。注意喚起、承認、再確認、証跡などを組み合わせた柔軟なガバナンスが可能です。たとえば、機密文書の印刷前にユーザーへリスクを提示し、必要に応じて追加の確認や承認を求める、といった運用ができます。これにより、従業員の意識を高めつつ、過度な強制による反発や非効率を避けられます。

また、印刷ポリシーは他の端末行動ポリシーと整合させることができます。特定のファイルがUSBへの持ち出しやWebアップロードで制限されているなら、印刷でも同等の制約をかけられ、経路間の「強弱不一致」を防げます。

段階的な定着プロセス:印刷管理を継続可能な能力へ

中小企業の現実を踏まえると、印刷管理は一度に複雑なルールを導入するより、段階的に進める方が適しています。より堅実な進め方は、一般に次のとおりです。

-

まず監査(証跡)を有効化: 可視性を確保し、印刷分布と実利用状況を把握する。

-

データに基づいてリスクを特定: 高頻度印刷や高機微内容のシナリオを特定し、優先順位を明確化する。

-

重要ポイントからポリシーを適用: 重要職種・重要ファイル種別から、注意喚起/承認/記録を導入する。

-

ルールと体験を継続的に最適化: 通常業務への干渉を減らし、安定した運用へ。

-

端末ガバナンスへ統合: ファイル外部送信、Webアップロード、USBなどと連携し、一貫した行動ガバナンスを実現する。

段階的に推進することで、印刷管理は「追加負担」ではなく、エンドポイント管理が自然に成熟していく過程の一部となり、業務継続性を確保しながらデータセキュリティを継続的に高められます。

まとめ:印刷管理はDLP体系に欠かせない要素である

DLP(データ損失防止)が精緻なガバナンスへと進化する中で、印刷管理の重要性は改めて認識されつつあります。目標は印刷をなくすことではなく、印刷を管理可能・監査可能な範囲へ戻すことです。

Ping32が提供するのは単なる「印刷制御」ではなく、印刷をエンドポイント管理とDLPの全体枠組みに組み込む実践的アプローチです。監査(証跡)、ポリシー制御、段階的な定着により、企業は運用の複雑さを大きく増やすことなく、データの流れを継続的に掌握できるようになります。

FAQ(よくある質問)

印刷管理のために専用のプリントサーバーは必須ですか?

必須ではありません。端末側の制御により、既存の印刷構成を変えずに行為識別と監査(証跡取得)を実現できます。

印刷監査(証跡)は印刷内容そのものを記録しますか?

システムは主に印刷行為に関する情報(ユーザー、日時、端末、ファイルの出所/属性など)を記録します。内容を記録するかどうか、および記録方法は企業のポリシーに応じて設定できます。

監査だけ行い、印刷制限はしない運用は可能ですか?

可能です。監査と制御ポリシーは独立しており、企業は段階に応じて順次有効化できます。

印刷管理は通常業務の効率に影響しますか?

適切にポリシーを設計すれば、日常的な印刷の大半は影響を受けず、高リスクシナリオを重点的に抑制できます。

印刷管理を、ファイル外部送信やWebアップロードなどと統合して管理できますか?

可能です。印刷をエンドポイント管理とDLPの統合ポリシー体系に組み込み、連携ガバナンスと統一的な証跡取得を実現できます。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

5 min

5 min