デジタル化が継続的に進む中、企業のビジネスモデル、管理手法、運用プロセスは、ますます IT 基盤(IT Asset)への依存度を高めています。社内管理システム、業務アプリケーション基盤、データ分析・意思決定支援の仕組みに至るまで、安定的かつ統制された IT 資産は企業運営の土台です。そのため IT 資産は、もはや単なる「技術リソース」ではなく、企業の生産性、セキュリティ、競争力を左右する戦略的資源となっています。

経営層や IT 部門にとって、IT 資産の規模・分布・状態を正確に把握できなければ、予算やリソースの合理的な計画が難しく、重要な業務プロセスにおける安定運用も担保できません。さらに現実的には、重要資産に障害、設定異常、未承認の変更が発生すると、軽微なケースでも業務遅延や生産性低下を招き、深刻な場合はシステム停止や業務プロセスの中断、対外的な履行能力への影響にまで及び、直接的な経済損失とレピュテーションリスクにつながります。

業務運用の観点では、IT 資産は主にハードウェアとソフトウェアで構成されます。ハードウェアは計算資源、ストレージ、ネットワーク接続を提供し、ソフトウェアは業務ロジック、プロセス制御、データ処理を担います。生産管理、販売・運営、会計、人事などの基幹業務は IT システムの継続稼働に強く依存しており、任意の重要ポイントの不安定化が全体リスクへと増幅される可能性があります。

データの観点では、IT 資産は企業データの直接的な担い手です。顧客情報、財務データ、研究開発資料などの重要データはハードウェア上に保管され、ソフトウェアを通じて運用されます。ハードウェアの老朽化、システム脆弱性、設定不備は、データ消失・漏えい・改ざんを引き起こし、経済損失やコンプライアンスリスクにつながり得ます。データ価値が高まるほど、企業のデータ依存は深まり、IT 資産の安定性・信頼性・安全性が、データの完全性・可用性・機密性を直接左右します。

また、IT 資産は意思決定とイノベーションの基盤でもあります。業務システムデータを継続的に蓄積・分析することで、企業は運用状況をより正確に把握し、市場動向を洞察し、リソース配分を最適化できます。結果として、意思決定の合理性とスピードが向上します。適切な IT 資産管理は、事業革新、業務改善、デジタルトランスフォーメーション(DX)の前提条件です。セキュリティとコンプライアンス要件が厳格化する中、企業は「資産の可視化」「状態の把握」「リスク評価」「施策の実行可能性」を満たす必要があります。資産範囲、稼働状態、リスク露出を明確にしてこそ、セキュリティ施策を実効性ある形で実装し、運用リスクを低減し、事業継続性を確保できます。

企業 IT 資産の構成と分類

企業の IT 資産は一般に、ハードウェア資産とソフトウェア資産の 2 つに大別されます。両者は異なる事業価値を担うと同時に、異なるリスク領域を持ちます。

ハードウェア資産は IT システムの物理的基盤であり、主にサーバー、従業員端末(エンドポイント)、ネットワーク機器、ストレージ機器、データセンター/サーバールームの基盤設備などを含みます。サーバーは基幹アプリケーションとデータ保管を担い、従業員端末は日常業務と社内システムへのアクセスを支えます。ネットワーク機器は社内ネットワークの安定性と安全性を確保し、ストレージ機器は集中型のデータ管理を実現します。ラック、電源、UPS、空調などの基盤設備は、機器が信頼できる環境で稼働することを支えます。ハードウェアの性能・信頼性・保守水準は、業務効率と継続性に直結し、老朽化、異常稼働、未承認変更は潜在リスクとなります。

ソフトウェア資産は、企業業務を直接動かすツール群であり、OS、データベース、業務アプリケーション、オフィスソフト、開発ツール、セキュリティツールなどが含まれます。OS はハードウェアに実行環境を提供し、データベースは中核データ管理を担い、業務アプリは基幹プロセスを支え、オフィスソフトはコラボレーションと情報処理を支援します。開発・セキュリティツールは、システムの安定稼働と安全性向上に寄与します。ソフトウェア資産のバージョン状態、ライセンス遵守、利用範囲は、コンプライアンスリスク、運用効率、攻撃面(アタックサーフェス)に直結します。ソフトウェア資産の可視化と統制が不十分な場合、ライセンス違反、監査対応の困難、潜在的なセキュリティ脅威につながりがちです。

したがって IT 資産管理は、単なる運用保守(運用・監視)の課題ではなく、経営計画とリスクマネジメントに密接に関わります。ハードウェアとソフトウェアの構成、分布、利用状況、変更を統一フレームで把握し、継続的な監視と分析を通じて意思決定を支えることで、初めて「資産の可視化」「リスクの統制」「施策の実行」を実現できます。

IT 資産管理における現実的な課題

企業のデジタル化が深化するにつれ、IT 資産は「大量」「分散」「頻繁な変更」という特性を持つようになります。人手による登録や点在するツールに依存した従来型の管理では、要求水準を満たすことが難しくなっています。代表的な課題は次のとおりです。

- 資産情報のサイロ化:ハード/ソフトの情報が複数システムや表計算に分散し、統一台帳がなく、全体像を迅速に把握できない。

- 変更の追跡困難:端末設定の調整、ソフトのインストール/アンインストール、バージョン更新の継続記録が不足し、未承認変更を即時に検知しにくい。

- セキュリティ監査の不足:USB 接続、外部デバイス利用、ファイルコピーなどの操作が統一的に監査されず、内部漏えいとコンプライアンス問題の要因となる。

- ライセンス/コンプライアンス負荷の増大:ライセンス体系が複雑化し、業界基準や契約要件が高度化する中、「遵守を証明できる」状態が求められる。

- 運用コストの増大とミス:手作業の棚卸し、集計、レポート作成が負担となり、更新遅延も発生しやすく、継続的な管理サイクルを構築しにくい。

- 施策の定着が難しい:統制が複雑すぎたり業務影響が大きいと現場抵抗が生じ、「制度はあるが運用できない」状態になりがち。

これらの要因により、IT 資産管理の重要性を理解していても、長期的かつ持続可能な運用体制を確立できない企業は少なくありません。プラットフォームによる支援が不足すると、セキュリティ、コンプライアンス、運用効率の面で潜在リスクが蓄積されます。

IT 資産統計プラットフォームの価値

IT 資産統計プラットフォームの本質的価値は、自動化と可視化によって、資産管理を「一度きりの棚卸し」から「継続的な日常ガバナンス」へ昇華させる点にあります。ハード、ソフト、エンドポイント状態を継続的に収集し、統一台帳として整備することで、「見える」「調べられる」「追跡できる」「検証できる」管理基盤を構築します。

資産可視化の面では、端末のハードウェア構成やソフトウェアのインストール/利用状況を自動収集し、統一ビューとして提示します。これにより、資産の数量、分布、状態変化を迅速に把握でき、情報遅延による判断ミスを抑えられます。リスク管理の面では、ハードウェア健全性の変化、異常な変更、保守リスクなどを監視し、アラートで通知することで、突発障害による業務停止リスクを低減します。

セキュリティとコンプライアンスの面では、監査可能なデータ基盤を提供します。資産・行動データに基づいてリスクを特定し、統制方針を策定できるほか、インシデント発生時には対象端末と原因を迅速に特定し、対応時間を短縮できます。さらに、レポート出力や過去推移分析を通じて、コスト評価、更新計画、投資最適化を支援します。複数拠点・複数部門を抱える企業では、データを横断的に集約し、統一管理と集中運用を実現できます。

Ping32 の IT 資産管理アプローチ

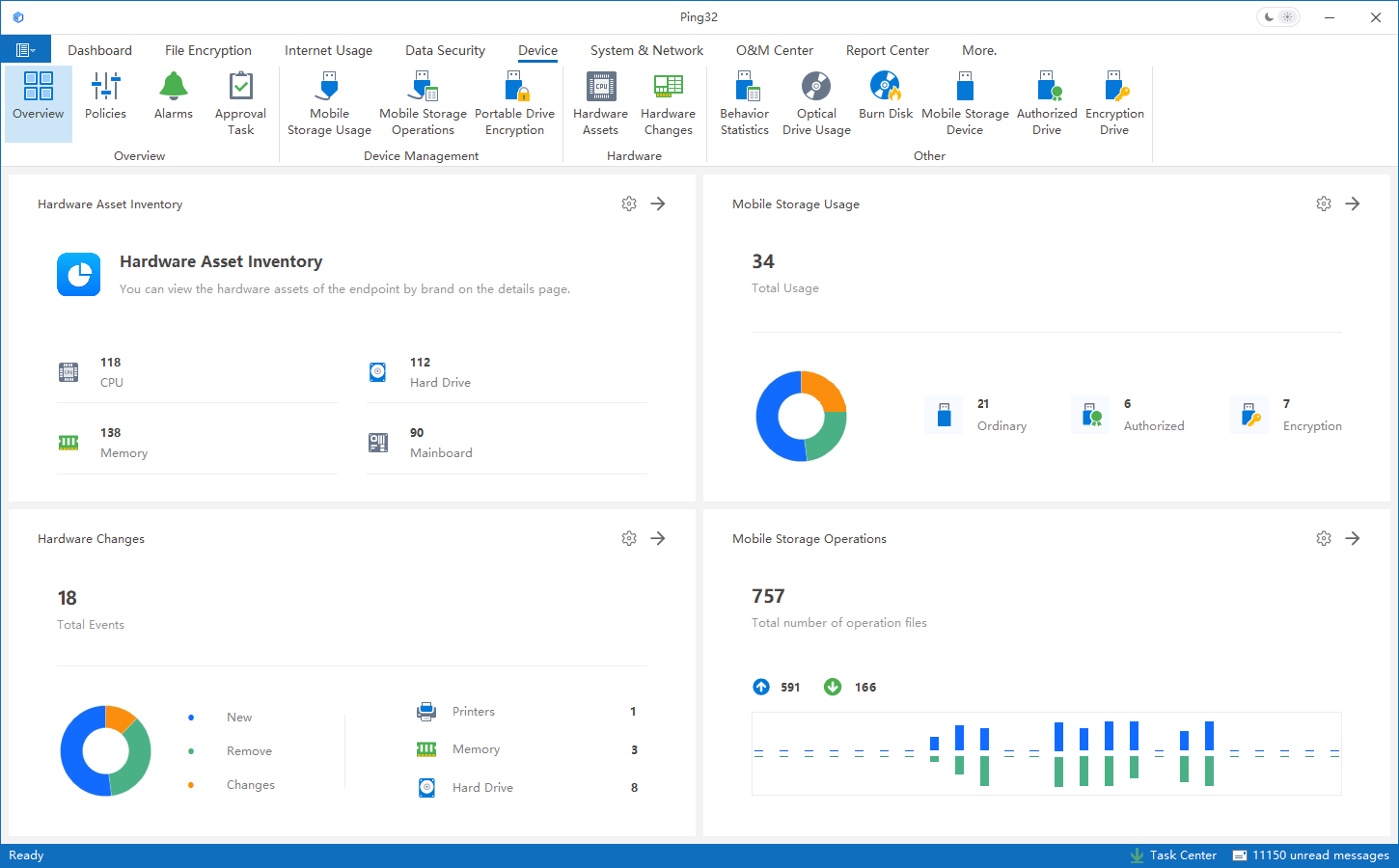

Ping32 はエンドポイントを中心に、ハードウェア、ソフトウェア、外部デバイスを統合的に収集・監視・統制する枠組みを提供します。目的は、信頼できる資産データ基盤を確立し、資産ガバナンスを「実行できる」「検証できる」日常業務へ落とし込むことです。

1)ハードウェア資産管理

ハードウェア管理では、Ping32 が CPU、メモリ、ディスク、マザーボード、NIC などの主要情報を自動収集し、継続更新される資産台帳を整備します。これにより、管理者は規模と分布をリアルタイムに把握できます。また、ハードウェア構成の変更を継続監視し、増減や設定異常があればアラートを発報して、未承認変更を早期に検知します。さらに、ディスクの S.M.A.R.T 指標などの健全性データを活用し、潜在故障リスクを事前に把握することで、ハード故障による業務停止やデータ損失リスクを低減します。USB や外部デバイスも可視化・監査対象に含め、いわゆる「外部デバイスの死角」を減らします。

2)ソフトウェア資産管理

ソフトウェア管理では、Ping32 が端末にインストール済みおよび利用中のソフトウェアを把握し、インストール/アンインストール/更新などの変更履歴を記録して、統一されたソフトウェア資産ビューを提供します。ホワイトリスト、ブラックリスト、インストール承認といった仕組みにより、利用境界を明確化し、コンプライアンスチェックやリモートアンインストールによって、ライセンスおよびセキュリティリスクを低減します。ハードとソフトを連携して管理することで、Ping32 は資産管理のクローズドループを形成し、資産の数量、位置、状態、リスクを継続的に把握できるようにし、運用、セキュリティ、意思決定を支える信頼性の高いデータを提供します。

実務ケース分析

製造業(多拠点・大規模エンドポイント):全国複数工場に 3,000 台超の端末を抱える製造企業では、従来の手作業棚卸しに 2 週間を要し、誤差も発生していました。Ping32 導入後は、3 日で全資産の収集と台帳整備を完了し、ハード変更とソフト導入をリアルタイム監視できるようになり、運用負荷を大幅に削減しました。

金融機関(厳格なソフトウェアコンプライアンス):全社のソフト導入状況の監査が求められる金融機関では、Ping32 のホワイト/ブラックリストとリモートアンインストールにより、未承認ソフトの利用をブロック・排除し、コンプライアンスを「抜き取り」から「検証可能」へ引き上げ、内部監査・規制当局対応を支援しました。

グローバル企業(USB/外部デバイスによる漏えいリスク):USB と外部デバイス利用に漏えい懸念があった企業では、Ping32 導入後、USB 接続、書き込み、コピー操作を記録し、異常行動をアラートで通知することで、内部漏えいリスクを低減し、監査可能な証跡を整備しました。

まとめ

IT 資産管理は、従来の運用保守の「付随業務」から、企業の生産性、セキュリティ、競争力に直結する中核要素へと変化しています。Ping32 はエンドポイントを中心に、ハード、ソフト、外部デバイスの管理を統合し、「実行できる」「検証できる」「継続できる」IT 資産統制を実現します。可視化、監査、ポリシー統制を通じて、企業は「資産が見えない」状態から「資産を定量化し、追跡し、統制できる」状態へ移行し、DX 推進、情報セキュリティ強化、長期的な安定成長を支えるデータ基盤とガバナンスを確立できます。

FAQ

Q1:Ping32 はエンドポイントのハードウェア情報をどのように収集しますか?

A:CPU、メモリ、ディスク、NIC などの主要ハードウェア情報を自動収集し、可視化された資産台帳として継続更新します。

Q2:Ping32 は USB/外部デバイスの利用状況を監視できますか?

A:USB/外部デバイスの接続を統一的に管理・監査し、接続時刻、デバイス情報、主要操作を記録し、異常時にアラート通知します。

Q3:ソフトウェア資産は Ping32 でどのように統制できますか?

A:ホワイトリスト/ブラックリストやインストール承認により導入を制限し、インストール/削除/更新の履歴を記録します。コンプライアンスチェックとリモートアンインストールにも対応します。

Q4:Ping32 はリモートで資産状況を確認できますか?

A:端末のハード、ソフト、外部デバイスの状態をリモートで確認し、管理コンソールへ集約して、部門横断・拠点横断の集中管理と統計分析を実現します。

Q5:Ping32 の導入は日常業務に影響しますか?

A:段階的に「可視化→監査→統制」を有効化でき、業務要件に合わせてポリシーを柔軟に設定できるため、業務継続性を確保しながら利用者への影響を最小化できます。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

6 min

6 min