デジタルトランスフォーメーション(DX)とハイブリッドワークが深く融合するなか、企業データのライフサイクルは構造的に再編されています。従来の「データセンター中心の集中型ストレージ」から、社員の端末(エンドポイント)を起点とする分散型の利用モデルへと移行が進み、業務データは管理下の業務システムやファイルサーバーに留まらず、さまざまな端末上に広く分散し、日々の協業の中で頻繁に編集・共有・転送(外部送信)されるようになりました。

この「分散化(脱中心化)」は生産性を高める一方で、データ漏えいのリスク戦線を大きく拡張します。機密データが従来の物理・論理境界から離れると、その外部送信は正規の業務プロセスに紛れ込みやすく、高い潜在性と偶発性を帯びます。たとえば、臨時の連携、緊急の納品、部門横断の協業といった一つひとつの場面が、データ統制の崩れの起点となり得ます。

多くのセキュリティレポートが示すように、企業が直面するデータ資産流出リスクは、外部からの侵入・攻撃だけでなく、内部関係者による「非統制な操作」へと重心が移りつつあります。インスタントメッセージ(IM)による非公式な送付、Web プラットフォームへの無許可アップロード、USB など可搬媒体への物理コピー、さらには印刷・スクリーンショットといった物理/アナログ出力——これらは有効な監査と制御が伴わなければ、実質的な漏えいインシデントへと発展しやすい行為です。

リソースが限られる中堅・中小企業にとって、フルスタックのセキュリティ基盤を整備するコストは極めて高いのが現実です。「事前」のルール整備や「事後」のログ監査だけでは、変化の激しい端末起点の漏えいシナリオに追随できません。企業に必要なのは、リアルタイムに介入し、精密に識別し、動的に抑止できる「事中制御」能力——すなわち、ファイルの外部送信が行われる“ミリ秒”の瞬間に、ポリシーに基づく自動防御を実行し、制御可能・監査可能・即時損害抑止を実現することです。

データ漏えいリスクの「第一現場」

実務の現場では、「外部送信=違反」とは限りません。むしろ外部送信は、業務推進に不可欠な日常行為です。資料の突合せ、サプライヤー連携、顧客への納品、リモートレビュー、緊急レポート提出——こうしたプロセスは、端末がデータ流出の“第一の出口”になりやすいことを意味し、同時に最も管理が難しく見落とされやすいリスク現場にもなります。

端末からの外部送信リスクには、主に次の 3 つの特徴があります。

1)経路が多く入口が分散し、網羅が難しい

外部送信はメールだけで起きるものではありません。IM、ブラウザ経由のアップロード、オンラインストレージ同期、USB へのコピー、印刷出力、スクリーンショット貼り付け、リモートデスクトップのファイルマッピングなど、同一の機密ファイルが組織外へ出る経路は多岐にわたります。単一ポイントの対策では必ず死角が生まれます。

2)業務属性が強く、「正当な手続き」に紛れやすい

多くの漏えいは悪意ある攻撃ではなく、一見合理的な業務フローの中で起きます。納期のために私的に資料を送る、協業のため個人クラウドにアップロードする、承認の代わりにスクショで済ませる——プロセスがタイトで協業が増えるほど、「効率の名の下に」ルールを迂回する行動が起こりやすくなります。

3)発生すると止血が難しく、追跡コストが高い

端末外部送信は即時性が高く、送信された瞬間に企業は複製・転送・二次拡散のコントロールを失います。事後に当事者を特定できても、拡散経路を遮断できないケースが多く、残るのはコンプライアンスリスクと対応コストです。

したがって、端末外部送信ガバナンスの要点は「禁止」ではなく、外部送信行為をリアルタイムに識別し、状況に応じて段階的に対処し、追跡可能・監査可能にし、必要なときにミリ秒単位で損害を抑止することにあります。

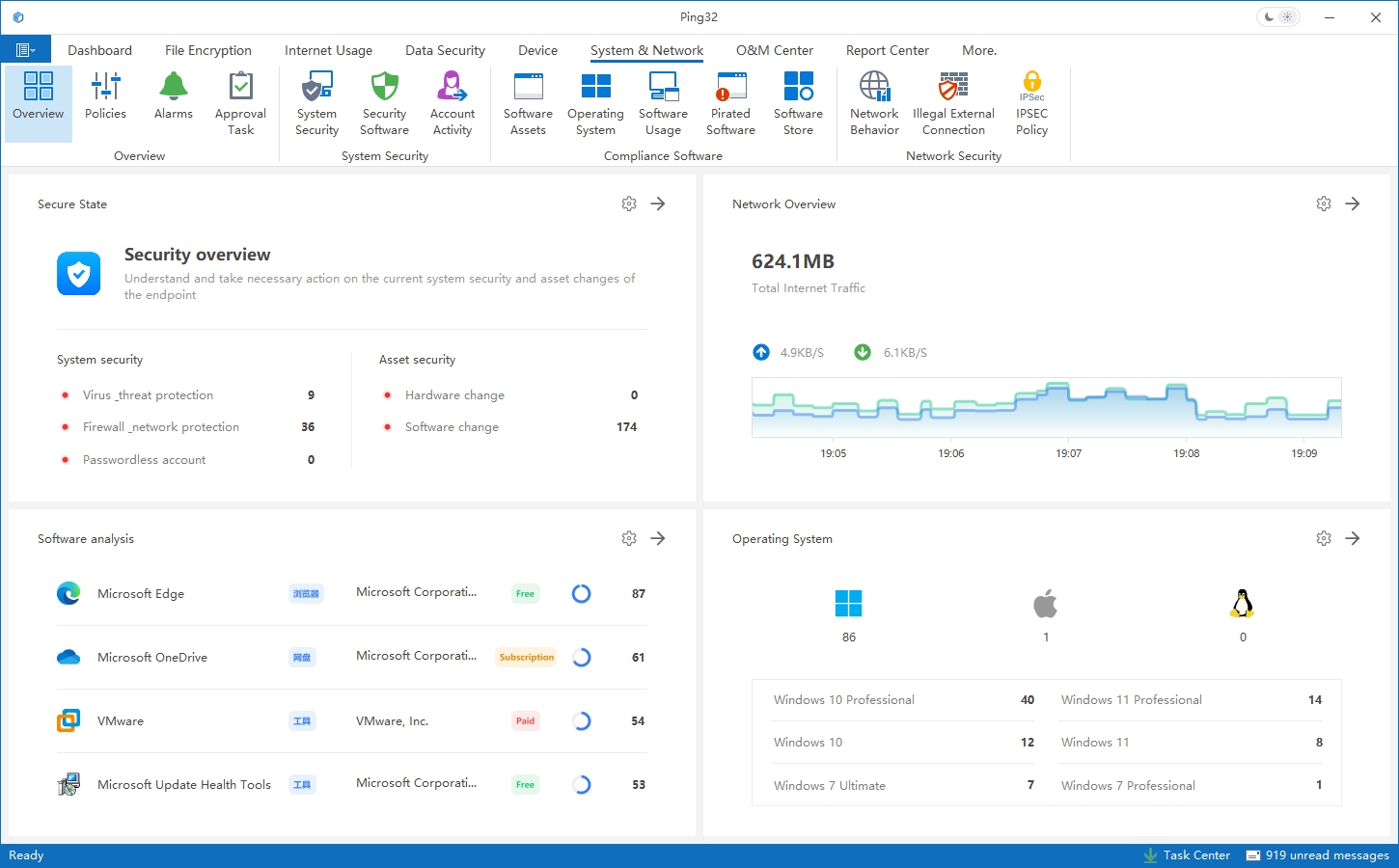

Ping32 データ漏えい対策プラットフォーム

Ping32 のエンドポイントセキュリティ管理プラットフォームは、事中制御エンジンを深く統合し、制御ロジックをファイル外部送信の「実行段階」に前倒しします。中核となる考え方は、ユーザーの操作習慣を変えずに、「外部送信行為」をリアルタイムに解析し、リスク評価とポリシー実行を行うこと。防御を“事後の振り返り”ではなく、“その瞬間の実務”に落とし込みます。

全経路カバレッジ:死角のないエンドポイント可視化ネットワーク

端末外部送信を適切に管理する第一歩は、いきなり遮断することではなく、「見える化」「切り分け」「制御」を成立させることです。Ping32 は端末側から外部送信チェーンを実務経路に沿って分解し、統合ビューで管理できるようにすることで、代表的な高頻度シナリオを幅広くカバーします。具体的には、以下を含みます(これらに限定されません)。

- Web アップロード外部送信:ブラウザから第三者サイト、オンラインフォーム、協業プラットフォーム、チケット/工単システム、オンラインストレージ/クラウドドライブ等へのアップロードを解析・統制。

- メール外部送信:添付ファイル送信、宛先ドメインポリシー、機密コンテンツ検知による承認/遮断。

- 可搬媒体:USB へのコピー、エクスポート、一括複製、分離ネットワーク間のデータ受け渡し等の高リスク物理持ち出し。

- 印刷・スクリーンショット等の「アナログ出力」:印刷ジョブ、印刷内容の関連付け、スクリーンショット行為と拡散チェーンの監査・ポリシー介入。

- アプリ間の移動:コピー&ペースト、ドラッグ&ドロップ、別名保存、圧縮・パッケージ化、形式変換など「迂回型の持ち出し」行為の連動制御。

- オフライン/低帯域環境:端末がオンラインでなくてもポリシーを適用し、接続回復後にログを自動同期して運用の連続性を担保。

外部送信行為を全経路でカバーすることで、企業は単一プラットフォーム上で「外部送信の可視化」「リスクの段階化」「ポリシー連動」「監査・追跡」を実現し、点の管理からチェーン(経路)管理へと高度化できます。

インテリジェント・コンテンツ認識(DCI)

行為が「見える」だけでは不十分です。真に有効な統制のためには、次の問いに答えられる必要があります。今回外部送信されるファイルはどれほど機密なのか、遮断すべきか、業務影響を最小にする処理は何か——。

そのために Ping32 は、機密コンテンツ識別(Data Content Identification, DCI)エンジンを導入し、事中制御に「データを理解する」能力を付与します。事前に定義したキーワード辞書、正規表現、ファイルフィンガープリント、メタデータ属性、コンテンツ構造特徴などにより、外部送信対象ファイルの機密度を判定し、レベル別にラベリングします。

DCI の判定結果に基づき、Ping32 は「価値に応じた対処」「シーンに応じた適用」を実現する差分レスポンスを実行できます。

- サイレント監査(Audit):低リスク行為を無感で記録し、業務継続性を確保。

- リアルタイム警告(Alert):疑わしい行為を検知した時点で管理者へ即時通知し、リスクを前倒しで顕在化。

- 強制ブロック(Block):高価値の重要資産に対する違反外部送信をミリ秒単位で遮断し、データを域外へ出さない。

- 柔軟な承認(Approval):セキュリティ判断を業務側へ戻し、オンライン承認フローで安全と効率のバランスを取る。

つまり、ポリシーは単純な「通す/止める」の二択ではなく、機密度と業務コンテキストに基づいて最適な処理ルートを提示できます。同じ経路の外部送信でも、ファイル価値に応じて異なる制御が可能になります。

段階的ガバナンス:持続可能な DLP 運用へ

端末外部送信を一律に「一刀両断」で縛ると、現場の反発や迂回行動を招きやすくなります。Ping32 は、持続可能な段階的導入を重視し、「見える化→制御→最適化」の順に、安定稼働する DLP(データ漏えい防止)体制を構築します。

第1段階:可視化から標準化へ

監査を起点に、実際の外部送信経路、部門差、ハイリスク層を把握し、ベースラインを策定。後続ポリシーの根拠を整えます。

第2段階:レベル別・シーン別に適用し誤検知を低減

DCI による機密度分類とシーン別ポリシーを導入し、制御を「経路」から「コンテンツ+行為+シーン」の組合せ判断へ高度化。業務影響を抑えます。

第3段階:遮断から協業へ、クローズドループ化

アラート連動、承認協業、例外管理、追跡・証跡取得により、「単発のブロック」から「継続的な統制サイクル」へ移行し、安全を業務プロセスに組み込みます。

第4段階:継続運用とポリシー改善

監査データとインシデント知見を基に、ルールと機密モデルを継続的に改善し、「経験依存」から「データ駆動」へ進化させます。

安全を業務の「確実性」にする

複雑で変化が激しく、かつ高度に分散した端末環境において、事中制御はデータ漏えい対策の中でも最も実戦的で、実務に近い重要要素です。Ping32 は、端末側でファイル外部送信の全経路を継続的に把握し、インテリジェントなコンテンツ識別と動的レスポンスを組み合わせることで、データ流通の過程でリスクを即時に見極め、機密度を区別し、ポリシーに応じて適切に対処します。その結果、データ保護要件は個々の外部送信行為に自然に組み込まれ、無理なく運用されます。

これは単一機能の強化ではなく、データガバナンスの体系的アップグレードです。企業は事後追跡や人手の規律だけに頼らず、業務運用の中で「実行可能・検証可能・持続可能」な管理メカニズムを確立できます。データ活用効率を維持しながら、コンプライアンス監査、リスク管理、長期的な DX 運用の基盤を安定させ、セキュリティを“追加負担”ではなく“内在能力”として定着させます。

FAQ(よくある質問)

Q1:Ping32 の事中制御は、従来のファイアウォールと何が違いますか?

A:ファイアウォールはネットワーク境界での通信フィルタリングが中心です。一方 Ping32 は端末側で外部送信行為とファイル内容を識別し、ユーザー/アプリ/シーンを加味した細粒度の判断で制御・損害抑止を行います。

Q2:HTTPS で暗号化された Web へのアップロードも識別できますか?

A:可能です。Ping32 はブラウザ側の機能やプロトコル解析により、一般的な Web アップロード行為を解析・監査し、ポリシーに基づいてアラート/承認/遮断を実行できます。

Q3:オフライン時でも外部送信制御ポリシーは有効ですか?

A:有効です。Ping32 クライアントにはローカルポリシーエンジンがあり、オフラインでも遮断・監査などを実行できます。再接続後にログは自動同期され、運用の連続性が確保されます。

Q4:DCI(内容識別)は端末リソースを大きく消費しませんか?

A:しません。Ping32 は最適化されたトリガースキャンと増分識別を採用し、多くの場合、外部送信が発生した瞬間のみ短時間で判定します。端末性能への影響は抑えられます。

Q5:拡張子を変更して回避する行為は防げますか?

A:可能です。Ping32 はファイル特性に基づく識別に対応し、拡張子偽装を透過して実ファイル種別を判定できます。内容識別とポリシー連動により、回避リスクを低減します。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

5 min

5 min