企業の情報化が進むにつれ、エンドポイント端末は業務運用とデータ流通の中核的な基盤となっています。ノートPC、デスクトップPC、各種オフィス端末には、ソースコード、設計図、業務文書、顧客情報などの重要データが保存・処理されています。リモートワーク、拠点間連携、ハイブリッドワークが常態化する中で、端末は単一の社内ネットワーク環境に集約されなくなり、企業における端末管理の境界も必然的に広がっています。

この変化は、中小企業のIT運用(運用保守)により高い要件を突き付けています。一方では、運用担当者が異なるネットワーク条件・異なる場所から端末を迅速に支援し、事業継続性を確保する必要があります。もう一方では、端末の分散により情報漏えいの潜在リスクが顕在化します。リモート運用のプロセスに統一的な管理と操作監査が欠けている場合、企業は「誰が、いつ、どの方法で、どの端末に対し、どのような操作を行ったのか」を正確に把握することが困難になります。

実際の事例を見ると、情報漏えいは必ずしも外部攻撃だけに起因するものではなく、むしろ日常の運用や内部操作の過程で発生するケースが少なくありません。たとえば、リモート支援中に標準外の経路でファイルを転送してしまう、臨時付与した権限が適時回収されない、端末設定の不一致によりセキュリティポリシーが無効化される――といった問題は発見が遅れやすい一方で、企業に継続的なリスクをもたらし得ます。

こうした背景のもと、多くの企業が、端末管理およびデータ損失防止(Data Loss Prevention:DLP)体系におけるリモートツールの位置付けを見直し始めています。リモートツールはもはや「緊急時の障害対応」に留まる補助ソフトではなく、端末管理体系の中で統制可能なプロセスとして、明確な権限境界、完全な操作ログ、監査可能な管理機能を備えるべきものです。運用効率を確保しつつ、リモート操作の可視性と追跡可能性を実現することは、中小企業が端末管理を実践する上で避けて通れない課題となっています。

リスクの発生源:日常業務と運用プロセスに潜む「見えにくい問題」

分散型の業務環境では、端末に関するリスクは一度に顕在化するのではなく、日常業務や運用の中に散在し、継続的に蓄積される形で存在します。とりわけ、リモート支援、ファイル取り扱い、端末設定といった高頻度の作業領域では、統一したルールや技術的な制約がなければ、リスクは徐々に増幅していきます。

まず、端末が置かれるネットワーク環境の多様化により、「社内ネットワーク境界」を前提とする従来型の管理が適用しにくくなります。従業員は異なる場所・異なるネットワークで端末を利用し、運用担当者も跨ネットワークで支援を行う必要があります。このとき、リモートアクセス経路が集中管理されていなければ、アクセス元、接続方式、操作範囲を有効に制御することが困難になります。

次に、リモート運用で発生する大量の操作行為が体系的に記録されない場合、監査能力が直接的に低下します。たとえば、リモートデスクトップ操作、ファイル転送、設定変更といった行為で操作ログが残らなければ、事後に全体像を復元できず、内部監査やコンプライアンス確認のための信頼できる根拠も提示しにくくなります。

さらに、業務システムやオフィスツールが増えるにつれ、ファイルの流通経路は複雑化します。ファイルがリモート支援ツール、チャットツール、一時的な保管手段などを介して端末間でやり取りされる場合、これらの経路が統一管理の対象に含まれていなければ、DLPポリシーは実運用のすべてのシナリオをカバーできません。

● 端末が多様なネットワーク環境に分散し、アクセス経路が複雑化

● リモート運用操作に統一入口と監査メカニズムが不足

● ファイル流通手段が多様で、統一的な制約・記録が困難

● コンプライアンスや顧客要件により、操作の追跡可能性がより厳格に要求

現実的な課題:「重要なのは分かっているが、実装が難しい」理由

多くの企業は端末管理と監査ログの重要性を認識していますが、実際の導入・運用では実行面の課題に直面しがちです。これらは単一の技術課題ではなく、管理の複雑さ、人員コスト、ツールの分断といった複数要因が重なって生じます。

一つ目は、リモートツールと端末管理ツールが長らく分離している点です。リモート支援は独立したツールに依存し、資産情報、ユーザーID、ポリシー設定と連動しないケースが多くあります。この分断により、運用行為を統一的な管理体系へ組み込みにくくなり、人為的な不確実性が増します。

二つ目は、運用効率とセキュリティ監査が対立すると捉えられやすい点です。監査や統制を入れると手順が増え、対応スピードが落ちるのではないかと懸念され、結果として「素早い対応」が優先され、操作の記録性・追跡性が後回しになりがちです。

三つ目は、中小企業に共通するIT人員不足です。手作業での設定、手動記録、複数ツール間の連携は運用負担を増大させ、ミスの確率も高めます。端末数や業務の複雑性が増すほど、この運用モデルは持続困難になります。

● ツールが分散し、統一管理とポリシー連動が不足

● 監査要件と運用効率の両立が難しい

● 端末状態の可視化が不十分で、問題発見が遅れる

● 手作業依存が高く、設定のばらつきが発生しやすい

● 運用プロセスが標準化されず、知見を再利用しにくい

Ping32のアプローチ:運用センターを中核とした監査可能なリモート端末運用

Ping32は、リモート機能を運用センター(Operations Center)の管理フレームワークに統合し、チケット(工单)、タスク、ポリシーの連携によって、実行可能かつ追跡可能な端末運用プロセスを構築します。目的は運用負担の増加ではなく、効率を確保しながら重要操作に明確な手順と監査根拠を持たせることです。

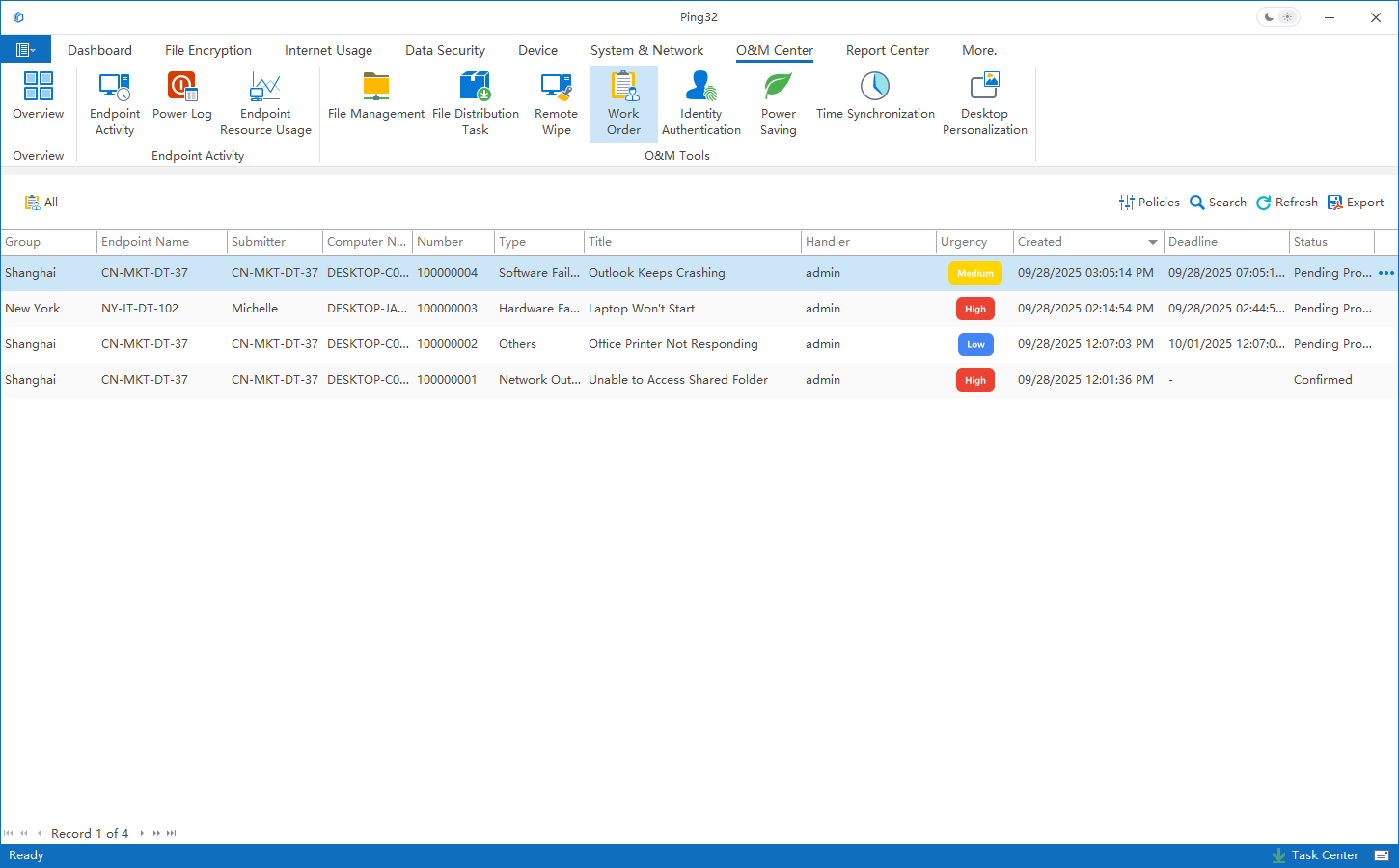

日常のサポートシーンでは、Ping32の運用チケット機構により、端末トラブル対応を構造化します。

● 端末ユーザーは端末異常時に統一入口から運用チケットを申請し、システムが事前ルールまたは手動判断により適切な運用担当者へ割り当てます。

● 運用担当者はチケットを確認後、運用センターから直接リモート接続を開始し、ユーザー端末の調査・対応を行えます。

● 問題解決後、運用担当者がチケット状態を「解決済み」にし、端末ユーザーが結果を確認することで、完全なクローズドループを形成します。

この一連の過程で、チケットの流れ、リモート操作、対応結果が記録され、運用ログが自動生成されるため、後続の監査や振り返りに活用できます。

バッチ運用が必要な場合、Ping32は運用センターにタスク配信機能を提供し、システム最適化、パッチ適用、ソフトウェア配布などを一括実行できます。

● 運用担当者は管理側でタスクポリシーを集中設定し、対象端末へ一括配信できます。端末ユーザーが「ITに不慣れ」であっても設定のばらつきを抑えられるため、実行の一貫性が向上し、人的介入の時間コストも大幅に削減できます。

● ファイル管理の場面でも、タスク配信により通知資料や業務ファイルを端末へ一括配布でき、配布経路を明確かつ統制可能にできます。

端末ライフサイクル管理としては、Ping32がリモートワイプ機能を提供し、人員入替や端末更新時の対応に用いられます。

運用担当者は、物理端末に触れることなく、端末のデータ消去またはシステム初期化を実行できます。これにより端末移管に伴うデータ残存リスクを低減し、ITチームの処理効率も高めます。

さらに、Ping32は複数の基本運用機能を運用センターに統合しています。たとえば、デスクトップのパーソナライズ機能により端末の壁紙やロック画面を統一設定し、全社統一管理や特定時点での運用要件に対応できます。時間同期機能により端末時刻をサーバーと同期させ、時刻ずれによるログ・監査上の問題を抑制できます。電源オン/オフログや省エネ設定により、業務要件を満たしながら端末稼働時間を最適化し、エネルギー利用の改善にもつなげられます。

以上により、Ping32はリモート操作、バッチタスク、基本管理機能を単一プラットフォームに集約し、端末運用を「場当たり的な対応」から「プロセスに基づく管理」へ転換します。運用効率を高めつつ、重要操作に監査可能・追跡可能な基盤を確立します。

導入ステップ:可視化からポリシー統制へ段階的に推進

Ping32にリモート機能が内蔵されている場合、企業にとって重要なのは「リモート機能の有無」ではなく、同一プラットフォーム上で運用プロセスを段階的に整備し、端末セキュリティ管理とDLPポリシーと連動させることです。この目的に照らし、Ping32は段階的な導入が適しています。

第1段階:プラットフォーム内リモート機能の統一利用による基礎可視化

初期段階では、運用行為の入口を統一し、すべてのリモート支援と端末対応をPing32運用センターで実施することを優先します。チケット機構で受付フローを標準化し、個人の習慣や臨時手段への依存を減らします。この段階の目的は、対象端末、実行者、実行時間を明確化し、後続管理の基盤となる「可視性」を確立することです。

第2段階:監査ログの整備による標準化された運用記録の形成

リモート操作が全面的にプラットフォームに集約された後、運用ログと操作証跡の記録を有効化・強化します。チケットの流れ、リモート接続、重要操作を継続的に記録することで、完全な監査チェーンを形成します。これにより、運用行為の追跡性が確保され、内部監査、事後分析、コンプライアンスチェックに対応できます。

第3段階:タスクとポリシーによる実行一貫性の向上

端末数の増加や運用シーンの複雑化に伴い、運用センターのタスク配信機能を活用して、定常運用を「端末ごとの手作業」から「集中ポリシー実行」へ移行します。システム更新、パッチ配布、ソフト導入、ファイル配布などをプラットフォーム上で統一設定し、ポリシーに基づき実行することで、端末環境差の影響を低減します。

第4段階:運用行為をセキュリティ/DLP統制体系に組み込む

運用プロセスが安定した後は、リモート操作を端末セキュリティ管理とDLPポリシーと連動させます。たとえば、端末状態、ユーザー役割、業務シーンに応じて実行可能なリモート操作範囲を制限します。これにより、運用行為は独立した作業ではなく、端末セキュリティ管理体系の一部として統制されます。

同一プラットフォーム上で上記ステップを段階的に進めることで、企業はツールの複雑性を増やすことなく、端末運用の標準化と統制力を高められます。Ping32のリモート機能、運用センター、セキュリティポリシーを長期的に持続可能な形で協調運用させることが可能になります。

まとめ:実装可能で持続可能な端末運用のあり方

端末数の増加と働き方の変化が続く中、企業は運用効率とデータ保護を同時に高める必要があります。Ping32はリモートツールを独立機能として扱うのではなく、端末セキュリティ管理、データ損失防止(DLP)、運用センターを統合した一体型プラットフォームに組み込み、リモート操作を日常運用の自然な一部として位置付けています。

統一入口、プロセス化されたチケット、集中タスク実行、操作証跡の記録により、企業は明確で追跡可能な端末運用体系を段階的に構築できます。これは運用担当者の自由を過度に制限するものではなく、運用行為を標準化することで、事業継続性を維持しながら管理の透明性を高めます。

さらに、この体系は継続的に進化させる余地があります。企業は規模、業務テンポ、コンプライアンス要件に合わせ、監査の深度とポリシーの精緻さを段階的に強化でき、運用ツールや運用モデルを頻繁に変更する必要はありません。同一プラットフォーム上でリモートツール、運用プロセス、セキュリティポリシーが連動することで、分断管理に伴うコストを抑制できます。

実運用において、Ping32が提供するのは「実行できる」「検証できる」管理方式です。端末運用を受動的な対応から、長期的に統制可能な運用へ転換し、企業に安定かつ持続可能な端末管理基盤を提供します。

FAQ(よくある質問)

-

Ping32のリモートツールは操作監査ログ(証跡)に対応していますか?

対応しています。リモート接続、操作プロセス、関連行為は記録され、後続の監査や問題分析に利用できます。 -

リモートツールは障害対応にしか使えませんか?

いいえ。リモート支援に加え、ファイル配布、設定管理、端末状態の確認にも利用できます。 -

Ping32のリモートツール利用にあたり、第三者製ソフトの追加導入は必要ですか?

不要です。リモート機能はPing32の端末管理体系に統合されており、統一的に導入・管理できます。 -

リモートでのファイル転送はDLP管理に組み込めますか?

可能です。ファイル転送行為はDLPポリシーおよび監査メカニズムと組み合わせて管理できます。 -

Ping32のリモートツールは中小規模のITチームに適していますか?

適しています。日常運用の複雑さを下げ、手作業コストを削減することを設計目的の一つとしています。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

6 min

6 min