企業のデジタルトランスフォーメーション(DX)が加速する現在、データは事業成長を牽引する最重要資産となっています。一方で、データ漏えいリスクはますます複雑化・潜在化しています。従来のセキュリティ防護(例:DLP/データ漏えい防止)は、主に事前のポリシー設計や事中の制御・遮断に重点を置いてきました。しかし、「ゼロトラスト」概念の普及と攻撃面の拡大により、漏えい事故を完全にゼロにすることは現実的に困難です。だからこそ、「事故発生後に、いかに迅速かつ正確に、そして網羅的に溯及(トレース)と証跡収集(フォレンジック)を行うか」が、セキュリティ運用およびコンプライアンス監査の重要課題になっています。

Ping32 が提唱する**アグリゲート検索(Aggregated Search)**は、**インシデント対応(Incident Response)フェーズに特化した革新的な能力体系です。これは単なる「高速なログ検索」ではありません。監査ロジックそのものを再構築し、分散・異種混在する監査データを、検証可能で再現性のあるインシデントの物語(イベント・ナラティブ)**へと変換します。断片的な手掛かりから漏えいの全体像を素早く復元し、完全な証拠連鎖を構築することを目指します。

1. インシデント対応の出発点:大量ログに埋もれる「S/N 比」の課題

企業のエンドポイント監査環境では、1 台の端末が 1 日に数百件の操作ログを生成することも珍しくありません。組織全体では、監査データが日次で数千万〜億単位に達することもあります。インシデント発生時に直面する最大の課題は、「ログがあるかどうか」ではなく、膨大で異質なログの中から漏えいに関係する“信号”だけを短時間で抽出するという、いわゆるS/N 比(信号対雑音比)問題です。平均復旧時間(MTTR)が厳しく求められる現場ほど、この問題は深刻になります。

従来の監査追跡では、短時間で多くの作業を同時にこなす必要があり、各工程がボトルネックになりがちです。例えば、タイムスタンプに依存して複数システム間で手作業の突合を行う、ファイル名やメール件名などのメタデータで曖昧に絞り込む、分散したログを人手でつなぎ合わせて経路を復元する、証拠連鎖が切れやすく法務・監査に耐える資料が作りにくい、といった課題が典型です。データ規模が増えるほど、従来型(RDB や平面ログ)に依存した検索は効率と精度が低下し、現代のインシデント対応が求める「速さ・正確さ・網羅性」に追いつけなくなります。

2. 従来型監査の根本課題:メタデータ依存と性能限界

従来の監査方式の限界は、大きく 性能のボトルネック と 証拠としての信頼性不足 の二つに集約できます。

2-1. 性能のボトルネック:RDB クエリから全文索引への世代差

多くの従来型監査ツールの「検索」は、ファイル名、パス、宛先、件名などのメタデータ項目を、基盤データベース上でクエリする方式です。小規模データでは問題にならなくても、数千万〜億規模のデータでは検索コストが急増し、応答時間が保証できません。

Ping32 のアグリゲート検索は、分散型全文索引(例:Elasticsearch の倒立インデックスの考え方)をベースに、監査データ全体に事前索引を構築します。これにより、探索を「走査」から「索引ヒット」へ転換し、大規模・高並行環境でも安定した検索体験を実現します。結果として、インシデント対応に必要な即時性を担保しやすくなります。

2-2. 証拠の信頼性:ファイル名は溯及の根拠になり得ない

より本質的な問題は、証拠としての信頼性です。従来方式はファイル名やタイトル、パスといったメタデータに強く依存しますが、現実の漏えいシナリオではメタデータは改ざんされやすく、対抗されやすいという弱点があります。ファイル名の変更は容易であり、暗号化・圧縮・拡張子変更でメタデータ検知を回避できる場合もあります。また同一の機密内容が、異なるファイル名・複数バージョンで散在することもあります。

つまり、メタデータ依存の監査は「確率的に当たる」だけで、「必ず追える」保証がありません。メタデータが破壊・偽装されれば、監査チェーンは簡単に断絶します。Ping32 では、メタデータ検索を「初動のトリアージ(分診)」として位置付け、最終的な溯及・立証はコンテンツ中心で行うべきだと考えています。

3. アグリゲート検索の価値:メタデータからコンテンツ深度マッチへ

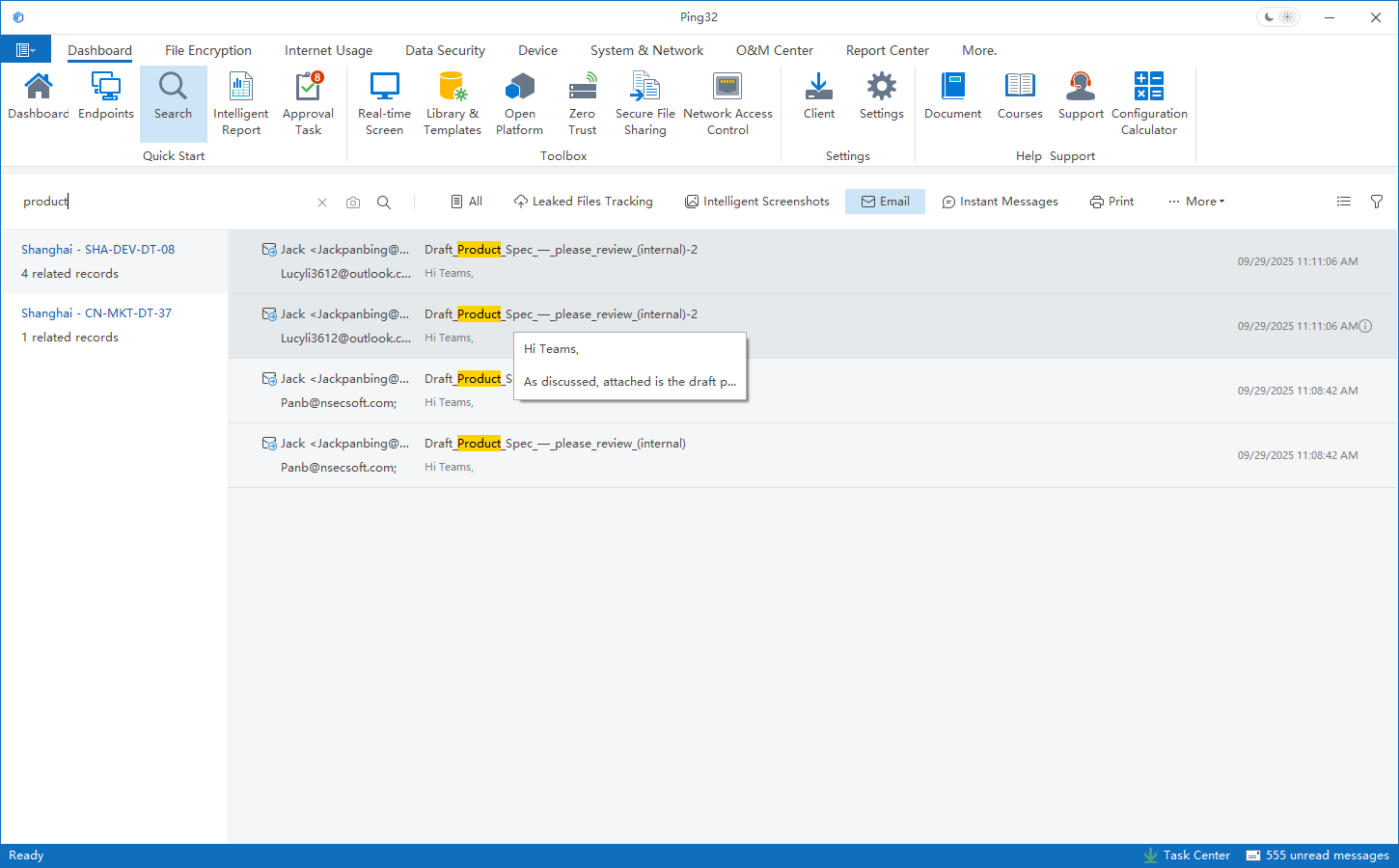

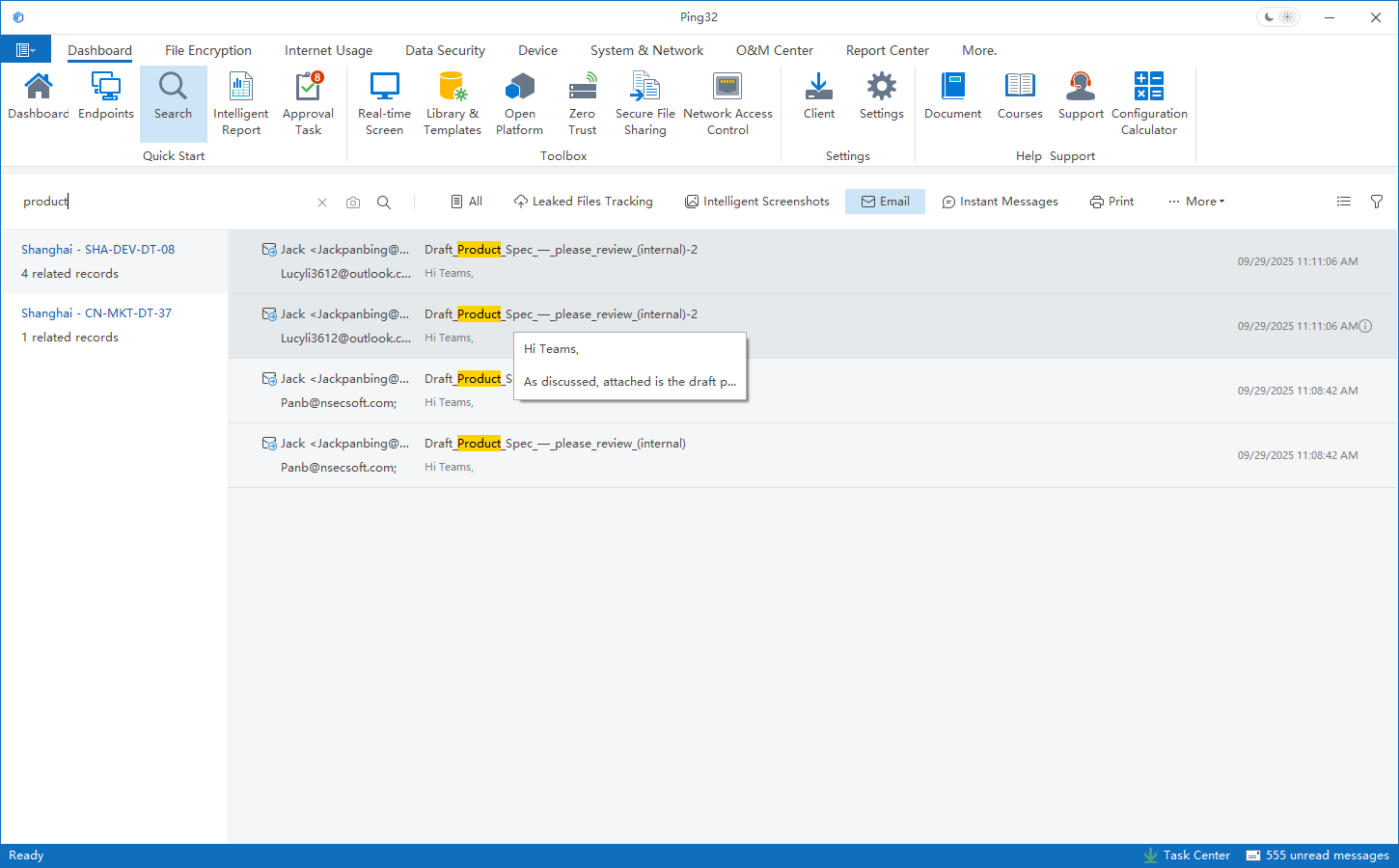

アグリゲート検索の最大の特徴はコンテンツ認識です。焦点を「ファイルが何という名前か」から「中身が何か」へ移します。

3-1. 断片的手掛かりへの強さ:ファイルではなく“片言”から探す

実際の漏えい調査では、完全な元ファイルが手元にないケースが多く、得られるのは断片的な手掛かりにとどまります。例えば、機密データの一部、電話番号、身分証番号、顧客 ID、社内プロジェクトのコードネーム、スクリーンショットの一文、PDF の一節などです。こうした情報はログの項目に直接対応しないため、従来方式では検索が難しくなります。

3-2. コンテンツ検索を支える仕組み

Ping32 のアグリゲート検索は、以下の仕組みによりコンテンツ深度マッチを実現します。

-

全量コンテンツ索引:収集段階で、ファイル本文、メール本文、IM(チャット)メッセージなどのデータペイロードからテキストを抽出し、全文索引化します。

-

事後オンデマンド検索:事前に複雑な正規表現や厳密ルールを設定せずとも、事後に断片的手掛かりを入力するだけで検索できます。

-

高速ヒットと自動集約:全量索引上で高速にマッチし、該当内容を含む異種の行動記録を自動的に集約します。

機密内容が改名されたり分割されたり複製されたりしていても、内容が記録されている限り、正確に特定・追跡できます。

4. 進化した能力:視覚インテリジェンスと関連分析で監査の死角をなくす

テキスト検索だけでは、「抜け道」を完全には塞げません。アグリゲート検索はさらに、視覚インテリジェンスと関連分析を統合し、監査の死角を埋めます。

4-1. 視覚インテリジェンス:OCR と画像類似検索の統合

企業内の機密情報は、スキャン、画像、PDF、スクリーンショットなど、非構造データとして存在することが多く、従来の監査では“ブラックボックス”になりがちです。Ping32 は視覚技術を収集・索引プロセスに組み込み、次の二つを実現します。

これにより、「スクリーンショットで外部送信」「印刷→スキャン」といった回避手法に対しても、画像内テキストまたは画像そのものから追跡できます。

4-2. “集約”の本質:データ流通グラフによるイベント連鎖復元

アグリゲート検索が返すのは、孤立したログの羅列ではなく、完全なイベントチェーンです。各操作(作成、コピー、圧縮、送信、アップロード等)をグラフのノードとして捉え、データ流通関係をエッジとして結びます。コンテンツ検索で起点を特定した後、事前定義モデルに基づき関係を自動で拡張し、異種行動を一つのストーリーとして関連付けます。

例えば、ファイル・メール・IM・クラウドドライブ同期・外部デバイス(USB)といった複数チャネルを横断し、作成から最終流出までの時間軸をつなぎ、ユーザー・端末・コンテンツ・送信先といった対象を統合します。結果として、管理者は一度の検索で「データ流通マップ」を得られ、漏えいの発生から拡散、最終流出までを可視的に復元できます。

5. まとめ:アグリゲート検索が示す新しい監査パラダイム

アグリゲート検索は単なる「高速検索ボックス」ではありません。ログ中心の受動的検索から、コンテンツ中心の能動的なイベント復元へ——セキュリティ監査のパラダイム転換を提示します。

それは、企業のセキュリティ運用における三つの痛点を同時に解決します。

-

効率:全文索引により、大規模データでもミリ秒〜秒単位の応答を維持し、インシデント対応の即時性を支えます。

-

正確性:コンテンツ深度マッチで、改ざんされやすいメタデータ依存から脱却し、断片的手掛かりでも精密に特定できます。

-

網羅性:視覚技術とグラフ関連分析で、非構造データの死角を埋め、分散行動を一つの事件として統合し、全景の溯及と証跡化を実現します。

監査が「当たるかもしれない」から「必ず追える」へ。検索結果がそのまま事件の真相を指し示すとき、企業の情報漏えい対策ははじめて、統制可能・信頼可能・追跡可能なレベルへ到達します。

FAQ(アグリゲート検索と監査・溯及)

1)アグリゲート検索と従来のログ検索の最大の違いは?

従来は項目(メタデータ)ベースでログを探し、結果も断片的になりがちです。アグリゲート検索はコンテンツを中心に検索し、分散データを自動的に関連付けてイベントチェーンとして提示するため、インシデント対応と立証に適しています。

2)アグリゲート検索は Elasticsearch と同じですか?

同じではありません。全文索引は重要な基盤技術ですが、アグリゲート検索は「コンテンツ抽出」「多ソース統合索引」「自動集約・関連付け」「イベント可視化(グラフ復元)」までを含む総合能力です。

3)文章の一部や電話番号だけでも検索できますか?

可能です。ファイル本文、メール本文、IM メッセージなどに含まれて記録・索引化されていれば、断片的な手掛かりからでもヒットし、関連行動を集約して流通経路を復元できます。

4)改名・圧縮・暗号化・拡張子変更でも追跡できますか?

改名や拡張子変更は通常、コンテンツ検索に影響しません。圧縮は解析・抽出できる範囲で索引化が可能です。暗号化ファイルで本文抽出ができない場合は、外部送信行動やファイル特性、前後関係の関連付けで復元します(効果は収集・解析範囲に依存します)。

5)画像やスキャン、スクリーンショット内の機密情報も検索できますか?

可能です。OCR で画像内文字を抽出し索引化します。さらに画像類似検索により、裁断・ぼかし・再エンコードなど OCR が難しいケースでも類似画像を手掛かりに追跡できます。

6)どんな外部送信チャネルを関連付けできますか?

一般的に、ファイル操作、メール、IM、クラウドドライブ同期、外部デバイス(USB)などを横断して関連付けし、時間軸・対象(ユーザー/端末/送信先)も統合して「データ流通マップ」を形成できます。

7)どのチームに向いていますか?

SOC/セキュリティ運用、内部監査・コンプライアンス、データセキュリティ/DLP チームに適しており、漏えい調査、監査立証、重大インシデントの振り返り、クロスチャネル溯及に有効です。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

5 min

5 min