スマートロボット製造業では、研究開発図面、制御アルゴリズム、ソースコード、構造 BOM、テストデータ、顧客向けカスタム提案などのデジタル資産が、開発・試作・量産・納品の全工程を通じて流通します。協業チェーンの長期化と働き方の多様化により、データの外部送信や行動起因のリスクはより見えにくくなり、従来のネットワーク境界中心のセキュリティだけでは、端末と人の行動に紐づく重要な経路を十分にカバーできないケースが増えています。

Ping32 はスマートロボット製造の現場に向けて、エンドポイントのアイデンティティ統制、行動ログの監査・証跡化、リスク検知とアラート、ポリシー運用のクローズドループを中核とするデータ保護ソリューションを提供し、業務効率への影響を最小限に抑えながら、資産の可視化、リスクの制御、コンプライアンスの追跡可能性を段階的に実現します。

1. 業界背景:スマートロボット製造企業が直面する変化

産業のデジタル化が加速する中、スマートロボット製造は先進製造と AI の深い融合を象徴する領域となっています。産業用ロボット、協働ロボット、物流・医療・倉庫などに向けた専用ロボットを問わず、製品にはソフト/ハードの技術、センシングアルゴリズム、モーション制御ロジック、業界知見モデルなどが高度に統合されています。これらは競争力の源泉であると同時に、機密情報や知的財産を大量に内包しています。

同時に競争は激化し、ブランド企業、ソリューション事業者、委託製造、サプライチェーン上下流との協業はより頻繁になっています。事業領域も従来の製造から、ソフトウェアプラットフォーム、データ収集、リモート運用保守、業界向けソリューションへと拡張し、情報資産の露出面は増大しています。その結果、データセキュリティの焦点は「ネットワークが安全か」から、「データが制御できるか/行動が追跡できるか」という総合的な能力構築へと移っています。

スマートロボット製造企業が直面しやすい圧力は主に以下の 3 つです。

-

顧客・パートナーからのセキュリティ/コンプライアンス要求の高度化

サプライチェーンのセキュリティ評価が厳格化し、文書アクセス制御、ソースコード管理、技術資料の機密保持、外部送信リスクの統制、監査証跡の整備などが求められます。

-

組織拡大による管理の複雑化

研究開発、テスト、生産、営業、アフターサービス、外部委託チームが複数拠点に分散し、システムや働き方も多様化することで、情報流通の可視性が下がり、リスクポイントが増えます。

-

重要データ漏えいが招く事業・レピュテーションリスク

設計図面、制御アルゴリズムのソースコード、構造 BOM、テストレポート、顧客提案が漏えいすると、直接損失だけでなく、信用・取引・戦略面にも長期的な影響を与え得ます。

こうした背景から、業務効率を大きく損なわず、コンプライアンス要件にも段階的に適合できる、エンドポイント起点のデータ保護と行動ガバナンスの仕組みが強く求められています。

2. 典型的な現状と課題:端末と行動のガバナンスがボトルネックに

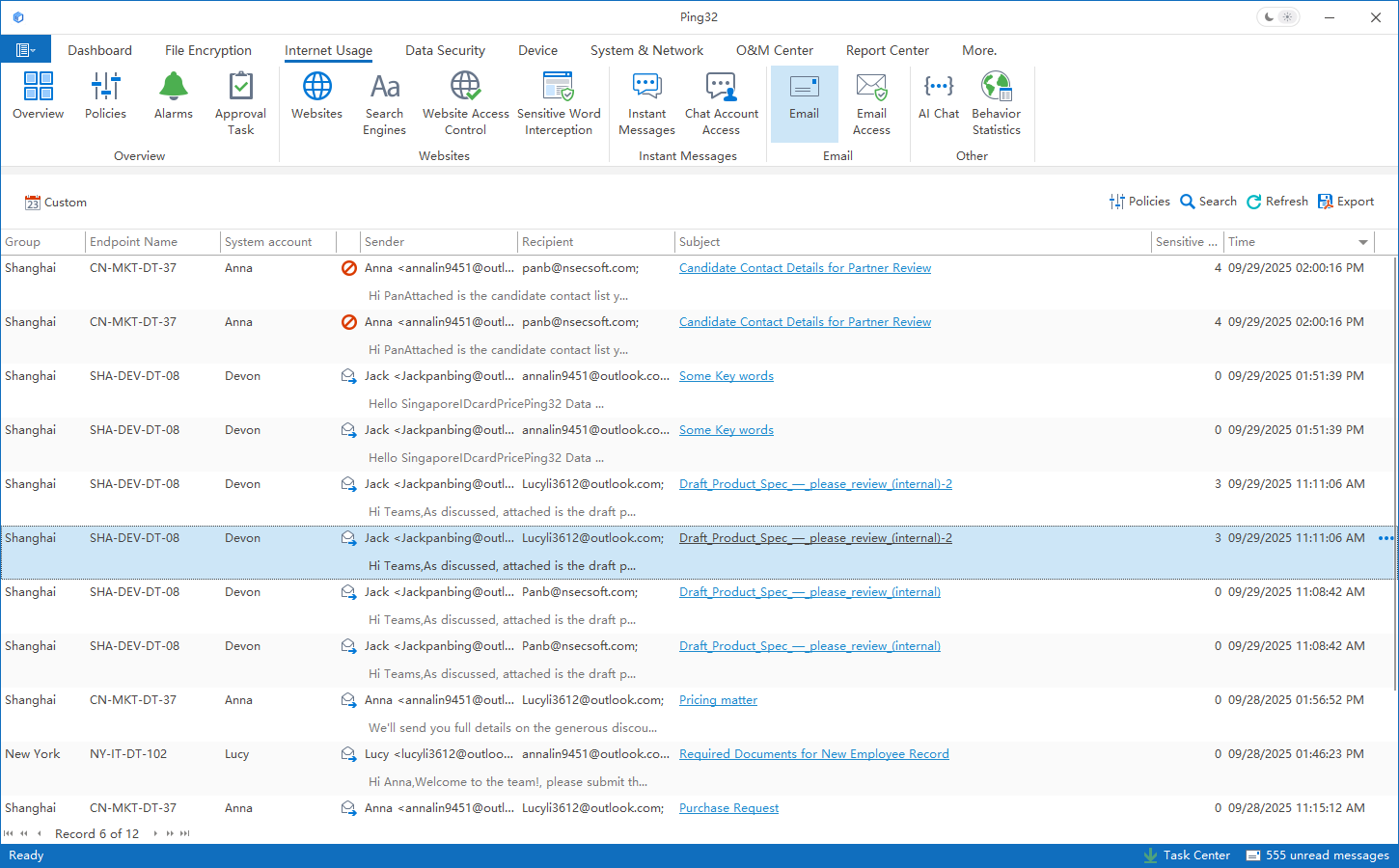

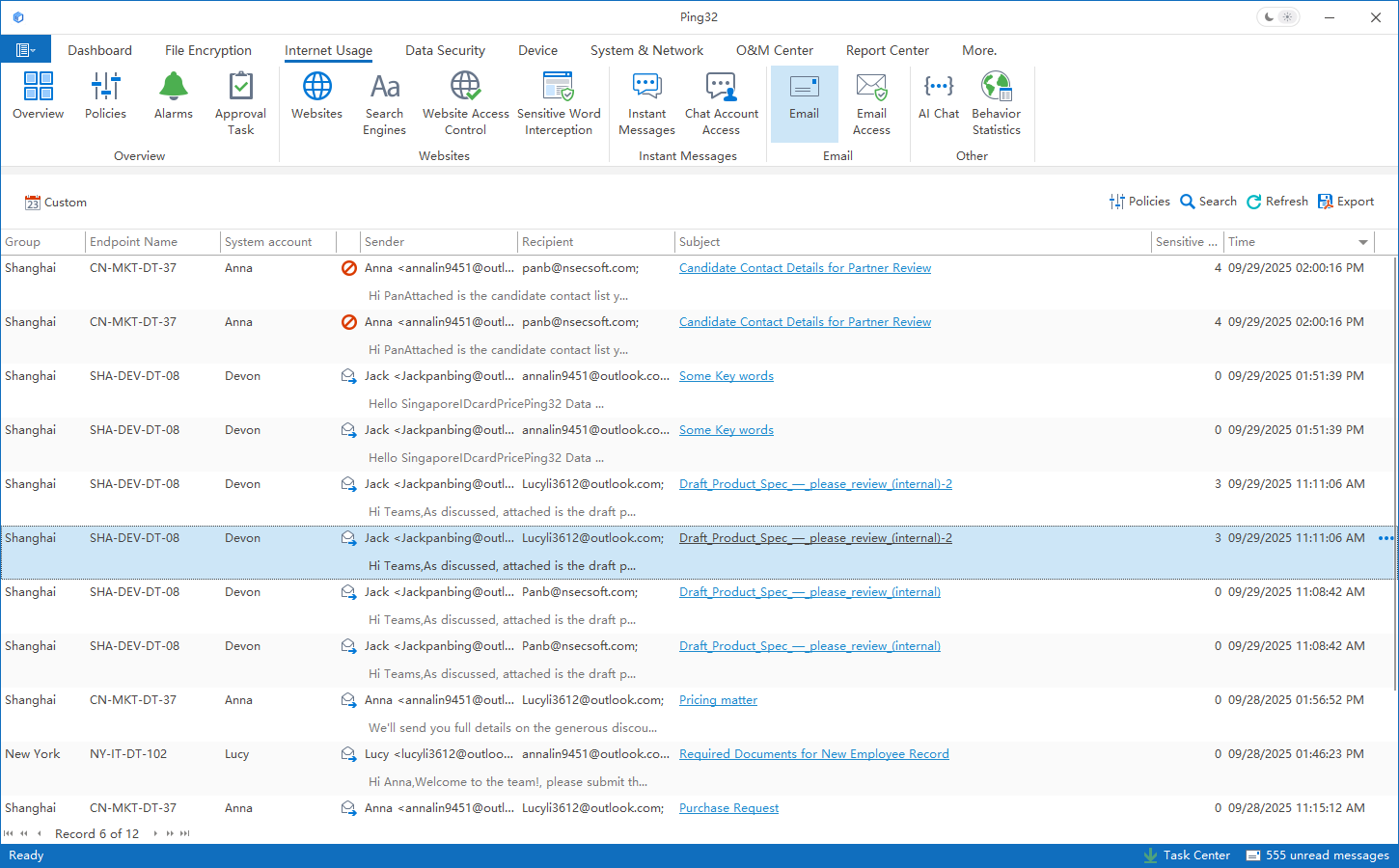

あるスマートロボット製造企業では、従来型の境界型セキュリティを導入していても、次のような高リスク行動が残っていました。開発者がファイルを社外に持ち出してデバッグする、個人メールで外部委託先と資料をやり取りする、チャットツールで機密を含むファイルを転送する、さらには AI ツール利用時に未公開の設計情報をそのまま貼り付けてしまう――といったケースです。

経営層は、問題の本質が「ネットワークの安全性」ではなく、「端末と人の行動が可視化され、制御できているか」にあると認識し、エンドポイント向けのデータセキュリティ/行動管理システムの導入検討を開始し、Ping32 を選定候補に加えました。

同社は ERP や PLM などの基盤整備を進め、開発協業もオンラインへ移行していましたが、規模拡大に伴い次の 4 つの課題が顕在化しました。

(1) 研究開発資料が分散し、機密文書の統一分類と境界が不十分

開発部門は Git のコードリポジトリに加え、共有ドライブに構造図・回路図・設計書を保存し、さらに即時通信ツールでサプライヤーと資料交換を行います。データ分類とアクセス境界が統一されていないと、誤操作や悪意ある外部送信を即座に検知できず、責任追跡も困難になります。

(2) 外部協業が多く、外部送信の可制御性と追跡性が不足

委託加工や試作では、重要技術資料を段階的に提供する必要がありますが、現場では次の点が曖昧になりがちです。

精密な制御がなければ、対策は「社員の自覚」や「契約条項」頼みになり、実効性に限界が生じます。

(3) 端末利用の継続監査が不足し、異常行動を早期に捉えにくい

社給 PC を配布していても、未承認ソフトのインストール、USB ストレージの頻繁な接続、資料の持ち出しなどは、継続的な行動監査と証跡がなければ把握できません。結果として、損失発生後に初めて問題が露見するリスクがあります。

(4) インシデント対応が遅く、退職・外部送信リスクを事前に抑止しにくい

過去には、退職前の開発者が業務資料を大量に外付けドライブへコピーし、未公開版の制御ロジック文書が含まれていた事例もありました。後追いの対応だけでは限界があり、端末レベルでの予防が必要だという認識につながりました。

以上を踏まえ、同社は「資産を見える化し、リスクを制御し、コンプライアンス上も追跡できる」全体像の構築を目標に据え、次の要件を明確化しました。

-

端末行動を可視化し、監査証跡として「見える・説明できる」状態にする

-

透明性を土台に「適切に制御し、過度な一律制限を避ける」

-

高リスク場面ではリアルタイムにアラートし、迅速に介入できる

-

安定稼働し、ポリシーが理解しやすく運用に落とせ、業務影響を抑えられる

3. 施策設計:監査証跡から規範的な統制へ、段階的に定着

上記要件に対し、ソリューションは次の 7 つの中核機能を軸に設計します。

ログインセキュリティ設定、管理者権限管理、アラート通知、Web アクセス監査、Web アクセス制御、機密キーワードの証跡化、メール監査。

これらは、端末のアイデンティティ管理、行動の可視化、リスク判断、違反時の対応を一連の流れで支える基盤となります。

導入の成熟度に応じて、一般的に次の 3 つのアプローチがあります。

アプローチ 1:ライト監査(まず実態を把握する)

Web アクセス監査、機密キーワードの証跡化、メール監査を中心に、日常の閲覧・外部送信の実態を把握し、明らかな異常のみアラートで通知します。導入が早く抵抗が少ないため、初期段階でリスク認識と監査基準(ベースライン)を作るのに適しています。

一方で、意図的な漏えいや回避行動に対しては、事後検知寄りになりやすい点が課題です。

アプローチ 2:規範統制(監査+制御のバランス)

監査証跡を維持しつつ、要所で制度的な制御を入れて安全と効率を両立します。

-

Web アクセス制御:職務・部門に応じたアクセス範囲の設定

-

ログインセキュリティ設定:端末と利用者の紐付けにより、アカウント共用や越権を抑制

-

管理者権限管理:領域・階層ごとの権限分離で、集中リスクを低減

-

アラート通知:運用のクローズドループ化で対応速度を向上

日常業務への影響を抑えながら、統制を定着させやすいアプローチです。

アプローチ 3:強統制(強い制限・承認・監査)

外部サイトアクセスをデフォルトで制限する、外部送信を原則承認制にする、機密語検知で即遮断するなど、高い安全レベルを狙う方式です。ただし、開発や協業への影響も大きくなりやすいため、全社一律ではなく、少数の重要ポジションや高機密領域への適用が現実的です。

4. 運用設計:規範統制を主軸に、重要ポジションを強化するハイブリッド

同社は安全と効率を踏まえ、「規範統制を主軸に、重要ポジションを強化する」ハイブリッドモデルを採用しました。

この運用により、正当な業務を妨げずに、明確な監査トレイルと迅速なリスク対応を両立できます。

5. 導入効果:断片的な対策から、体系的な能力へ

導入後 3 か月で効果評価を行った結果、高リスクな外部送信行動の比率は明確に低下し、複数の潜在リスクが早期に検知・介入されました。運用側からは、従来は数時間〜数日かかっていた調査が、端末・利用者・操作手順まで短時間で特定できるようになり、追跡効率が大幅に向上したという声がありました。

さらに重要なのは行動変容です。社員はファイル送信や外部ツール利用、機密情報の取り扱いにおいて、自然とルールとリスク境界を意識するようになり、「受け身の統制」から「自律的な規範」へと移行していきました。

その後のサプライチェーンのセキュリティ評価においても、当該エンドポイント治理の仕組みは重要な裏付けとなりました。評価側は監査の有無だけでなく、アラート機構とポリシー運用のクローズドループを重視し、データ保護と追跡性が一定水準で整備されていると判断しました。安全は「問題を防ぐ」だけでなく、「協業の信頼性と納品品質」を支える能力として位置づけられます。

6. 継続進化:AI と協業の拡大に備える次のフェーズ

エンドポイントセキュリティは一度導入して終わりではなく、継続的に進化させる取り組みです。AI ツール、モバイルワーク、外部委託協業が拡大するほど、端末シーンとデータ流通経路は変化します。次のフェーズでは、AI 会話の安全性、モバイルデバイス接続統制、データ分類・格付け、統合可視化ダッシュボード、他システム連携による対応自動化などを軸に、事業の変化に追随できる治理体系を整備していくことが重要です。

FAQ

1) なぜネットワーク境界だけの防御では不十分なのですか?

データリスクは、ファイルの外部送信、メール送信、チャット転送、USB コピー、AI ツールへの貼り付けなど、端末と人の行動経路で発生しやすく、従来の境界機器の制御点を迂回する場合があります。そのため、端末側のアイデンティティ統制、監査証跡、ポリシー運用が不可欠です。

2) 「エンドポイント監査」で押さえるべき代表的な領域は何ですか?

Web アクセス監査、メール監査、機密キーワードの証跡化などが代表的です。ログイン統制、権限管理、アラート通知と組み合わせることで、可視化・追跡・対応の一連の流れを構築できます。

3) 開発効率を大きく落とさずにデータ保護を進めるには?

職務・部門・シーン別にポリシーを分けるのが有効です。開発は必要な技術リソースを許可しつつ高リスク経路を制限、生産は必要システムに限定、営業は顧客・業界情報へのアクセスを確保するなど、差分設計と監査+アラートで「止めない統制」を実現します。

4) 外部委託や協業が多い環境での外部送信ガバナンスはどう支えますか?

監査証跡を基盤に、異常な頻度、短時間での大量送信、機密キーワードを含むメールや添付の記録・アラートを行い、早期発見と追跡性を高めます。これにより、外部提供の境界と証拠連鎖を明確にできます。

5) 顧客のセキュリティ評価やコンプライアンス監査に対応できますか?

端末と利用者の紐付け、監査証跡、アラート機構、権限分離により、提示・再現可能なガバナンスの証拠を整備できます。適用範囲は、組織の要求や適用すべき基準に合わせて設計可能です。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

6 min

6 min