企業の情報化が進み始めた初期段階では、データセキュリティは主にサーバー、データベース、そしてネットワーク境界の防御を中心に考えられていました。中核システムそのものが十分に安全であれば、データも管理下にあると見なされていたのです。しかし、事業形態や働き方が継続的に変化するなかで、データの主要な保管・利用シーンは明確に移行しています。多くの業務データが集中型システムに長く留まらず、従業員のエンドポイント端末上で、ファイルとして作成・編集・共有・外部送信される機会が増えています。

この変化により、データセキュリティの焦点は「システムが侵入されたかどうか」から、「日常利用の中でデータをどう管理するか」へと移りました。ファイルはメール送信、Web 経由での外部プラットフォームへのアップロード、周辺機器やリムーバブルメディア(USB)へのコピーなど、業務上の正当なプロセスの一部として扱われます。しかし同時に、これらはデータ漏えいが最も起こりやすいポイントでもあります。リスクは複雑な攻撃チェーンの中に潜むのではなく、一見妥当に見えるファイル操作の一つひとつに分散して存在するのです。

企業にとって、このリスク構造は非常に現実的です。一方で、柔軟なコラボレーションへの依存は高まり、ファイルの外部送信はほぼ不可避になっています。他方で、専任のセキュリティチームを持たない企業も多く、複雑な仕組みで全ての行為をリアルタイム制御することは容易ではありません。運用負荷を大きく増やさずに、ファイル外部送信に伴う不確実性を下げることが、データセキュリティ強化の重要課題となっています。

働き方とツールの変化がもたらす課題

現在、企業が直面するデータ漏えいリスクは、単一の要因によるものではなく、複数の業務環境変化が重なった結果として高まっています。主なポイントは次のとおりです。

● エンドポイント中心の働き方が常態化し、ファイルがデータ流通の主要な媒体となった。多くの機密情報が文書として個人端末上で生成・流通する

● ファイル外部送信の経路が多様化(メール、Web アップロード、チャット/IM など)

● 周辺機器やリムーバブルメディアが引き続き広く利用され、データが管理下の環境から容易に離脱し得る

● 端末がデータ操作の中心となる一方、管理の視点が分断されがち

● 顧客・取引先が、データ処理プロセスの監査可能性をより明確に求めるようになっている

これらが重なることで、従来の「ネットワーク境界中心」の考え方で基礎的なセキュリティ対策を講じていても、「ファイルがどこへ行ったのか」「外部に送信されたのか」「事後にプロセスを復元できるのか」といった重要な問いに明確に答えられない状況が生まれます。

「重要性は分かっているのに、なぜ定着しないのか」

データ損失防止(Data Loss Prevention, DLP)の重要性を認識する企業は増えていますが、実際の推進では似た課題に直面しがちです。

● 利用シーンが複雑で、重点保護すべきファイルの洗い出しが難しい

● 外部送信行為が複数ツール・複数経路に分散し、統一的に把握できない

● 厳格すぎる制御は業務効率を損ない、現場の反発を招きやすい

● 導入・運用が複雑で、IT リソースや運用体制への要求が高く、長期的に維持しづらい

● 事後に「問題を発見」できても、振り返りや説明に必要な監査ログが不十分

● 複数のセキュリティツール間で連携が弱く、データ視点が分断され、連続した管理チェーンを構築しにくい

これらは企業が安全を軽視しているというより、従来型のセキュリティ施策が「端末上のファイル流通」という現実の業務シーンに十分適合していないことを示しています。日常業務に即し、段階的に定着させられる DLP の道筋が求められています。

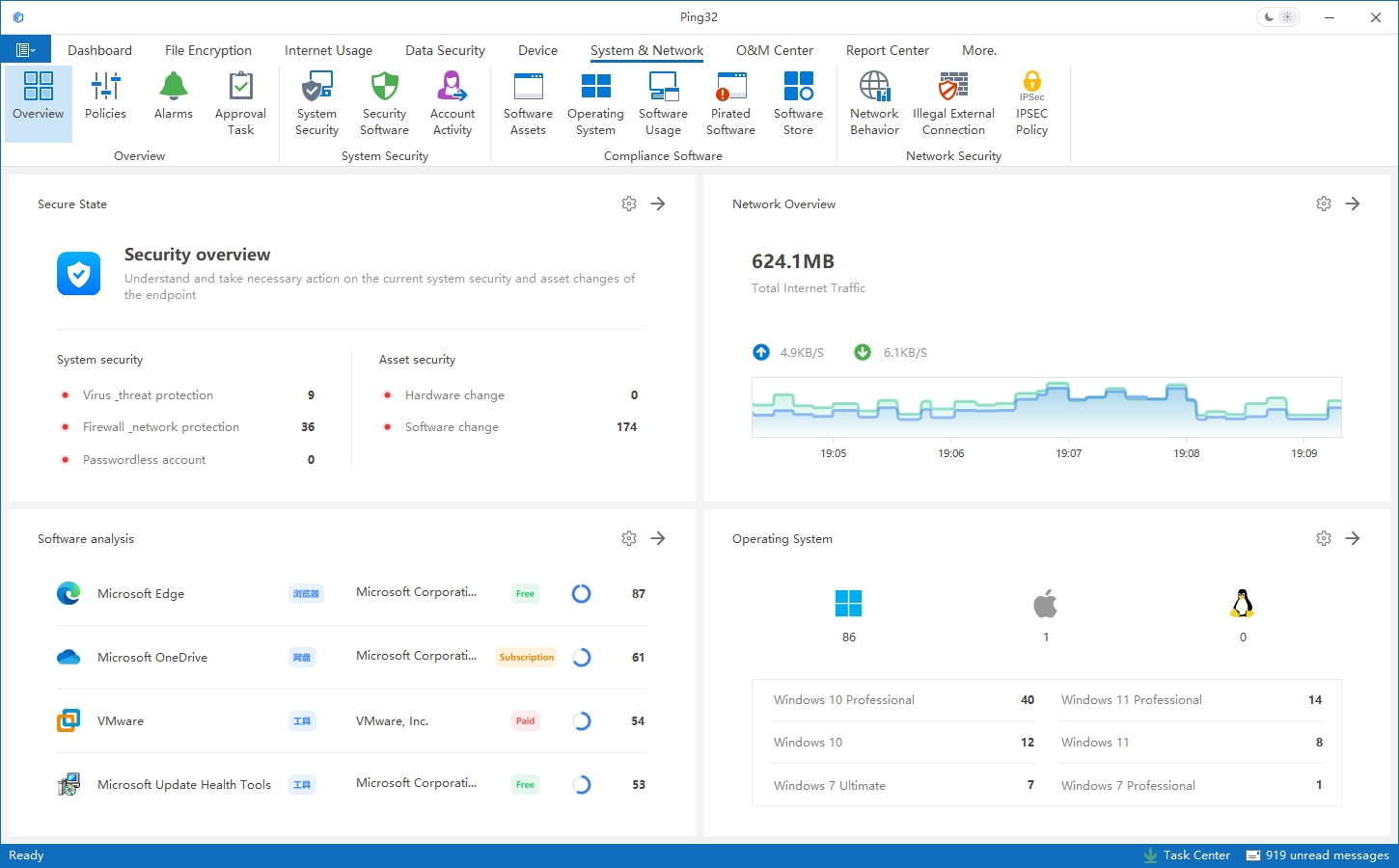

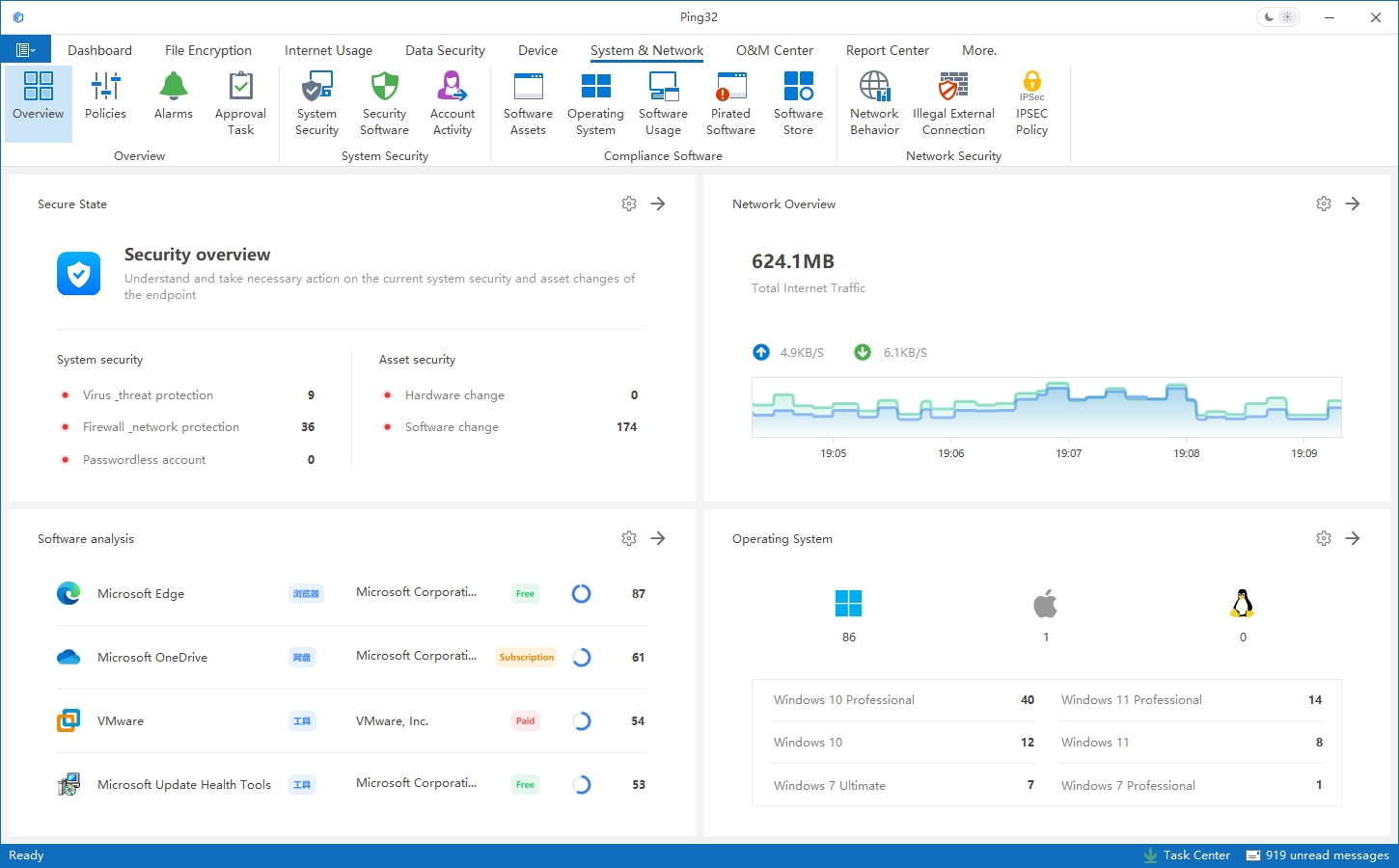

Ping32 のアプローチ:エンドポイントを中核に、管理はするが複雑にしない

Ping32 は、単一の遮断ポイントで全てのシーンを一度にカバーする発想ではなく、まずエンドポイント管理という基盤能力から着手します。ファイルの利用・流通プロセスを統一視点に取り込み、企業内に実在するデータ利用経路に沿って、端末側でファイル操作行為を継続的に記録することで、現実環境におけるデータの流れを段階的に復元できるようにします。これにより、「観測でき、管理できる」DLP 体系を徐々に構築します。

この方式の中核価値は「連続性」にあります。Ping32 は端末管理を通じて、ファイルの作成・更新・コピーといった操作から、外部送信や Web アップロードによって端末外へ出ていく行為までを、一つの管理視点に統合します。メール送信、Web アップロード、周辺機器/USB への書き込みといった経路が異なっても、同一体系で識別・記録が可能です。ツールやプラットフォームごとに個別管理する複雑さを避け、アーキテクチャの段階で難易度を下げつつ、分析と意思決定のための安定したデータ基盤を提供します。

また Ping32 は、導入初期から複雑なポリシー定義を求めません。まずは「現状を可視化する」ことを優先します。重要なのは、特定の外部送信を止めたかどうかだけではなく、ファイル流通の要所を継続的に記録し、必要なときに事実経過を復元できることです。つまり「何が起きたか」を説明できる状態を整えた上で、自社の外部送信パターンを理解し、段階的に的を絞った対策へ進める設計です。

可視化と監査から始め、段階的にポリシー制御へ

多くの中小企業にとって、DLP を一気に完成させるのは現実的ではありません。Ping32 は次のようなステップでの導入が適しています。

● 可視化能力の確立:ファイル外部送信や Web アップロード時に、実態を把握できる状態にする

● 監査ログの整備:ファイル操作を連続的・検索可能なログとして残し、重要操作を追跡・説明可能にする

● 高リスクシーンの特定:監査データに基づき、頻繁または異常な外部送信を特定し、判断材料を提供する

● ポリシーの段階的導入:業務を阻害しない範囲で、特定シーンに制約を加えリスクを低減する

この道筋は「理解してから管理する」ことを重視します。従業員の利用習慣を大きく変えずに、データ流通への統制力を段階的に高めることで、早すぎる制御介入による生産性低下を避け、社内の合意形成も進めやすくなります。

ファイル暗号化と外部送信ガバナンスの相乗効果

ファイル外部送信と監査ログに加え、ファイル暗号化は DLP の基盤をさらに強化します。透過型暗号化により、ファイルは端末上で自動的に保護され、許可された環境では通常利用できる一方、未許可の環境では直接読み取れません。これにより、外部送信に伴う実害リスクをコンテンツレベルで低減できます。

暗号化と外部送信監査を組み合わせることで、企業は「外部へ送られたか」を把握するだけでなく、送信後も「内容が環境変化で失控しない」状態を確保できます。「コンテンツ保護+行為の可視化」という組合せは、より完全な DLP 体系を実現し、長期運用にも適しています。

代表的な適用シーンにおける実効性

研究開発型企業では、ソースコードや技術文書がファイルとして大量に存在します。端末管理と外部送信監査により流通状況を明確に把握でき、暗号化により、仮にコピーされても許可環境以外では利用できないようにできます。

設計・製造業では、設計図面が部門横断・プロジェクト横断で頻繁に流通します。Ping32 の方式は、協業効率を維持しながらも、常に監査可能・追跡可能な状態を保ちます。

財務・人事などの管理部門では、個人情報や経営データを含むファイルが扱われます。統一管理と監査ログにより、内部の誤操作やコンプライアンスリスクを低減します。

FAQ(よくある質問)

Q1:Ping32 は大企業向けだけですか?

A:Ping32 は段階的に導入できる設計と運用モデルのため、DLP を徐々に整備したい企業にも適しています。

Q2:ファイル外部送信の監査は、通常業務に影響しますか?

A:監査ログは主に記録が中心であり、日常の操作フローを変更するものではありません。

Q3:Ping32 は既存の業務システムと深く連携する必要がありますか?

A:Ping32 は主に端末側の管理に基づくため、特定の業務システムを改修することなく導入できます。

Q4:監査ログはどれくらいの期間保存できますか?

A:ログの保存期間は、企業のコンプライアンス要件や運用方針に合わせて設定可能です。

Q5:複数の外部送信チャネルを統合的に管理できますか?

A:Ping32 は一般的なファイル外部送信および Web アップロードのシーンを統一的に識別・記録できます。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

4 min

4 min