企業のデジタル業務が深化するにつれ、電子ファイルは重要な業務情報の大半を担うようになりました。設計図面やソースコードから、顧客リスト、契約書、さらには財務レポートや人事ファイルに至るまで、ファイルは業務協働の「共通言語」であると同時に、データ流通の「実体的な媒体」でもあります。ひとたび漏えいが起きれば、直接的な経済損失にとどまらず、営業秘密の流出、競争優位性の低下、ブランド毀損、そして法的・コンプライアンス上の責任へと発展する可能性があります。さらに現実の現場では、ファイル漏えいは必ずしも複雑な攻撃チェーンに依存するものではなく、むしろ頻度が高くハードルの低い日常業務の操作に起因することが多く、発生後の追跡や損害抑止が難しいという特徴があります。

原因別にみると、リスクが集中しやすいのは「外部送信」「コピー」「人員異動」「端末の統制不能」「過去資産(歴史的平文)の残存」の5領域です。たとえば、メールやチャットで関係者以外に誤送信する、USBメモリや個人PC/個人クラウドにコピーされて管理外に出る、退職・異動者がプロジェクト資料や蓄積ドキュメントを持ち出す、端末紛失やアカウント侵害により一括エクスポート・二次拡散が起きる、また大量の平文ファイルがサーバや端末に長期保管され保護対象外のまま残る――といったケースです。結局のところ、これらは同じ事実に行き着きます。システムがどれほど堅牢でも、ファイル自体が「システムの外に出ても制御できる」能力を持たなければ、最後の1マイルでデータは守り切れません。

従来のセキュリティが抱える境界の限界

多くの企業の情報セキュリティ対策は、ネットワーク境界やシステムのアクセス制御(ファイアウォール、IDS/IPS、アンチウイルス、権限管理など)を中心に構築されています。これらは外部侵入の防止に不可欠ですが、主に解決するのは「誰がシステムに入れるか」「リソースにアクセスできるか」であり、「ファイルがダウンロード・コピー・転送・外部共有された後も制御できるか」ではありません。正当な利用者がファイルを開いて取得した瞬間から、ファイルがシステム境界を離れるにつれて制御は弱まり、「システム内は統制されるが、システム外では統制不能」という断層が生まれます。

実務上は、個々のファイルについて「外部送信の可否」「送信先」「共有相手」を強制的に制約しにくい、業務システムや社内ネットワーク外でも継続的に管理できない、コピー/二次配布といった挙動に対してポリシーを継続適用できない、さらにデータ分類・格付けやプライバシー/コンプライアンス要件をファイル単位で確実に実行できない――といった課題として現れます。ゆえに、ファイルレベルのセキュリティはファイルそのものに回帰する必要があります。ファイル暗号化の価値は、制御をネットワーク/システム境界から、ファイルの保管・流通・利用の全工程へ拡張し、どこにあっても、どの媒体でも、どの経路でもポリシーを有効に保つ点にあります。

なぜファイル暗号化は「運用定着が難しい」のか

ファイル暗号化は「入れれば終わり」の単機能ではなく、継続運用を前提としたセキュリティメカニズムです。検証環境では成立しても、本番業務に入ると抵抗が生まれやすい理由は、「暗号化できるか」ではなく「業務を分断しないか」「多様な現場シナリオをカバーできるか」「過去資産や外部ファイルまで統合管理できるか」にあります。ユーザーが手動操作を頻繁に求められたり、パスフレーズ入力を繰り返したり、従来のファイル利用習慣を大きく変えなければならない場合、暗号化は生産性の負担となり回避されがちです。単一ポリシーだけでは、研究開発の強保護と、営業・マーケの高い協働性を同時に満たしにくくなります。さらに、平文の過去ファイルや外部由来ファイルを管理下に置けなければ、「暗号化システムの外側」に盲点が残り続けます。

現場で典型的に直面する課題は次の3つに集約できます。

-

セキュリティと生産性の両立:強保護は日常協働の犠牲であってはならない

-

シナリオの多様性:開発、総務、マーケ、経営層でファイルの扱い方が大きく異なる

-

既存資産と新規流入の統合治理:過去の平文と日々流入する外部ファイルを同一の管理面に統合する必要がある

Ping32の設計思想

Ping32は、全社一律の単一ポリシーで全ての部門を覆うのではなく、「シナリオ(利用文脈)に基づく設計」を重視します。つまり「ファイルはどこで生成され、どう流通し、誰が利用し、対外共有が必要か、コンプライアンス要件をどう反映するか」といった観点から、複数の暗号化モードを選択・組み合わせて導入し、階層化・ゾーニング・用途別の防護体系を構築します。これにより、高価値データには強制的で迂回不能な保護を適用しつつ、高協働部門には必要な柔軟性を残し、さらに機密情報検知、過去ファイルの治理、外部ファイルの取り込み管理までを一つのクローズドループに統合できます。

5つのファイル暗号化モード

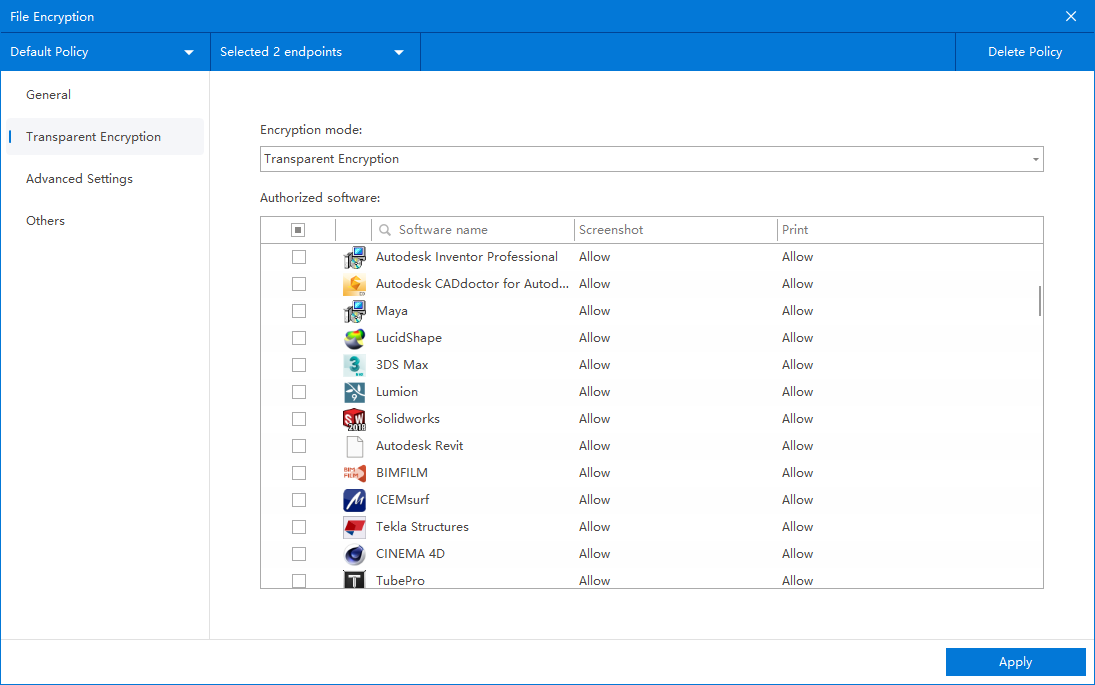

1) 透過暗号化:重要データを“意識させず”強制防護

透過暗号化は、研究開発、設計、財務など高機密・高価値領域に適しています。Ping32はOSレイヤーの仕組みを活用し、ファイルがディスクに書き込まれる前に自動で暗号化し、許可された環境でアクセスする際に自動で復号します。ユーザーにとっては、作成・閲覧・編集・保存の体験は通常ファイルと同等です。一方で管理面では、ファイルは常に暗号化状態で保管され、許可環境外では開けず利用できないため、コピー持ち出し、端末紛失、不正取得による漏えいリスクを根本から低減します。

適用:ソースコード/技術文書、設計図面/試作資料、財務監査資料、経営戦略・人事資料

価値:強制適用で迂回困難、ユーザー無操作・低負担、ファイル随行型暗号化で域外利用不可

2) 半透過暗号化:統一ルールの中で協働の柔軟性を確保

総務、マーケティングなど協働が多い部門では、すべてのファイルが同じ機密度とは限りません。半透過暗号化では、統一ポリシーの枠内で、作成時や特定業務シーンにおいて暗号化の適用を選択できる余地を残します。機密性の低いファイルまで過剰に保護して、コミュニケーションや納品コストが上がることを避けられます。安全の下限と業務効率の間に、より持続可能なバランス点を提供する方式です。

適用:日常業務、社内申請、マーケ施策案・社内報告、経営層の回覧レビュー

価値:現場受容性の向上、導入抵抗の低減、一律適用による生産性低下の回避

3) 機密内容検知に基づく暗号化:本当に重要なデータだけを守る

機密情報は、見た目には一般的なファイルの中に分散していることが少なくありません。たとえば顧客情報は契約書や表計算に、従業員情報は人事文書に、技術キーワードは設計説明や納品ドキュメントに埋もれます。Ping32は機密内容検知と暗号化を連動させ、リアルタイムまたは定期的に内容を解析し、ルールに一致した場合に自動で暗号化を適用します。企業は業務に合わせて、マイナンバー等の識別子、口座番号、電話番号、プロジェクトコード、コア技術キーワード、正規表現などのルールを定義でき、説明可能で監査可能な分類・格付け保護を実現します。

適用:個人情報/プライバシー保護、人事・給与、コアアルゴリズム資料、厳格な規制業界の分類・格付け

価値:無差別防護を避ける精密暗号化、人的識別コストの削減、コンプライアンスと監査の実効性向上

4) 全面暗号化/復号:平文の過去ファイルを体系的に治理

暗号化導入前から、企業には端末・ファイルサーバ・共有フォルダに大量の平文ファイルが蓄積されているのが一般的です。機密性が高いにもかかわらず長期間保護されていないケースも少なくありません。全面暗号化/復号は、指定範囲を一括スキャンして自動処理し、過去資産を暗号化体系に統合します。初期導入やコンプライアンス是正フェーズに適し、歴史的盲点を短期間で解消して一貫した防護ベースラインを確立します。

適用:初期導入、監査指摘の是正、データ移行/システム更改、退職前のデータ処理

価値:既存資産の弱点を迅速に補完、手作業漏れの削減、閉ループ治理の土台形成

5) ファイル検出/新規ファイル暗号化:外部ファイルは“着地した瞬間”から統制

現代の業務では、外部ファイルの流入経路が多様化しています。メール添付、チャット転送、ブラウザダウンロード、USBコピーなど、由来も行き先も把握しにくく、着地後に二次配布されれば新たな漏えい入口になります。Ping32は流入ファイルを識別し、ファイルが初めて端末・社内環境に保存されるタイミングで自動的に暗号化を適用します。ユーザー操作を追加せず、「入口からの統制」を実現します。

適用:調達・サプライヤ資料、営業・顧客情報、業界レポート、内外連携が多い職種

価値:外部流入リスクの低減、多経路の着地シーンをカバー、既存の業務習慣を崩さない

マルチモードの組み合わせ運用

ファイル暗号化は一度導入して終わりではなく、組織拡大、協働形態の変化、規制・監査要件の更新に合わせて継続的に最適化すべき能力体系です。Ping32は、組織単位、役割、データ種別、業務プロセスの節点に応じて複数モードを組み合わせられます。重要データは透過暗号化で強制的に保護し、協働が多い部門は半透過で効率を確保、規制対象は内容検知で精密に暗号化、過去資産と外部流入は一括治理と着地暗号化で盲点を埋める――。既存の仕組みを覆さずにポリシーを進化させ、セキュリティと事業成長の両立を実現します。

まとめ

ファイル暗号化の目的は、すべてのファイルを「ただロックする」ことではありません。重要データを、どの状況でも可視化・統制・追跡可能な状態に保ちつつ、セキュリティが業務の負担にならないようにすることです。Ping32は、多シーン・多モードのファイル暗号化体系により、ファイルレベルのセキュリティを受動的防御から能動的治理へ引き上げ、長期的に運用可能なセキュリティ基盤を提供します。

FAQ

Q1:透過暗号化はユーザーの使い勝手に影響しますか?

A:許可された環境では自動復号されるため、日常の開封・編集・保存フローは基本的に変わりません。「意識させずに強制保護」することが目的です。

Q2:すべてのファイルを一律に強制暗号化するのはなぜ推奨されないのですか?

A:部門ごとに協働・外部共有の要件が異なるため、一律強制は生産性低下と現場抵抗を招きやすく、シーン別の階層化運用が現実的です。

Q3:平文の過去ファイルが多い場合、どう短期間で穴埋めできますか?

A:全面暗号化/復号で指定範囲を一括納管できます。初期導入や監査是正の局面で、既存盲点を体系的に解消するのに有効です。

Q4:外部から受け取ったファイルも自動で暗号化体系に入れられますか?

A:可能です。ファイル検出/新規ファイル暗号化により、外部ファイルは着地時点でルールに基づいて自動暗号化され、追加操作は不要です。

Q5:内容検知による暗号化はどのような企業に向いていますか?

A:機密情報が分散していて人手判定のコストが高い、または規制要件が明確な組織に適しています。個人情報、顧客データ、コア技術資料を扱う企業で特に有効です。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

5 min

5 min