企業の情報化が進むにつれ、設計資料、研究開発ドキュメント、業務ファイル、顧客情報などの重要データは、従業員の端末上に広く分散し、さまざまなシステムや協業シーンの中でインターネットを通じて頻繁に流通するようになっています。従来の社内ネットワークと集中型ストレージを中心とした働き方に比べ、現在のデータ利用はネットワーク環境への依存度が高く、企業のデータ境界は拡大しつつ曖昧になっています。

リモートワークやハイブリッドワークが常態化するなか、ファイルは社内システムやローカル端末内だけで完結せず、ブラウザ、Web アプリ、オンライン協業プラットフォーム、業務ポータルなどのネットワーク経路を介して提出・受け渡しされます。その結果、ファイルの外部送信/持ち出し(File Exfiltration)は、従来の低頻度で比較的管理しやすい操作から、日常業務に組み込まれた高頻度の行為へと変化し、通常業務と高度に一体化して見分けにくくなりました。

この変化は業務効率を高める一方で、情報漏えいリスクも同時に増幅させます。従業員が悪意なく、Web アップロードやオンライン提出、添付送信などを通じて機微情報を含むファイルを管理範囲外へ送ってしまう可能性があります。また、ネットワーク経路が多様で技術的に複雑なため、管理者が「外部送信が起きたか/どの経路か/社内要件に合致しているか」をタイムリーに把握することは容易ではありません。

中小企業ではこの課題がより顕著です。セキュリティ要員、運用プロセス成熟度、ツール展開の深さに制約があるため、高コストかつ重い設定を前提とした精密制御は取りにくい一方、情報漏えいの影響は企業規模に関係なく、顧客信頼、業務継続、長期成長に直結します。さらに近年は、顧客や取引先がデータ利用・流通の可制御性を重視し、ファイルがどのように外部へ出たのか、監査証跡があるか、紛争時に追跡できるかが、協業上の前提条件になりつつあります。

リスクの背景:ネットワーク中心の業務環境で外部送信が増える仕組み

ネットワーク環境でのファイル外部送信リスクは、単一の行為やツールによって生じるのではなく、複数の変化が重なって生じます。

第一に、リモートワークや地域をまたぐ協業がデータ流通経路を再編しました。ファイルはインターネット経由での伝送・納品が増え、従来の物理的・ネットワーク的な境界による制約が弱まりました。第二に、ブラウザと Web プラットフォームが主要な業務入口となり、アップロード、提出、共有といった操作は業務上は正当でも、データ流通の観点では実質的な外部送信です。しかも多様なシステムに分散するため、統合的に把握しにくくなります。

同時に、外部のコンプライアンスや顧客要求の水準が上がり、「権限に基づく外部送信だったか」「監査記録があるか」「争点発生時に客観的に追跡できるか」を説明できることが求められています。したがって課題は「外部送信する/しない」ではなく、「どの状況で、どの経路で、どの方式で起きるのか」を理解し管理できるかに移行しています。

現場の課題:認識と実行のギャップ

多くの企業がネットワーク経由の外部送信リスクを理解していても、実務では“把握”と“運用”に大きなギャップが生じがちです。

外部送信経路が分散しているため全体像が見えず、「今どのファイルがネットワーク経由で外に出ているか」という基本問いに答えにくいのが現実です。さらに、外部送信は通常業務と重なっているため、ネットワーク接続やアプリ識別だけでは「業務上必要な送信」と「リスクの高い送信」を切り分けにくくなります。

また、ルールを厳しくしすぎると業務効率を損ない、緩すぎると管理効果が出ません。加えて、複雑なルール設計と高い運用負荷により、対策が継続しにくいことも課題です。重要なのは、企業が安全を軽視しているのではなく、“見える化し、段階的に介入できる”管理方法が不足している点にあります。

Ping32 のアプローチ:理解でき、実行できる外部送信管理を構築する

こうした状況に対し Ping32 は、「すべての外部送信を止める」ことを目的にするのではなく、まず管理の出発点として「ファイルが、どの場面で、どのネットワーク経路で外に出ているのかを企業が理解できているか」を重視します。

Ping32 は外部送信を“異常事象”としてだけでなく、継続的に観察・分析すべき“業務行為”として捉えます。端末管理と DLP(Data Loss Prevention)を組み合わせ、端末側でファイル操作とネットワーク行動の関連を把握し、ファイル種別、起点、操作方法、発生シーンといった「ファイルそのもの」に紐づく文脈を記録します。単なるネットワークアクセスログとは異なり、後続の判断に必要な業務意味を持つデータ基盤を作る考え方です。

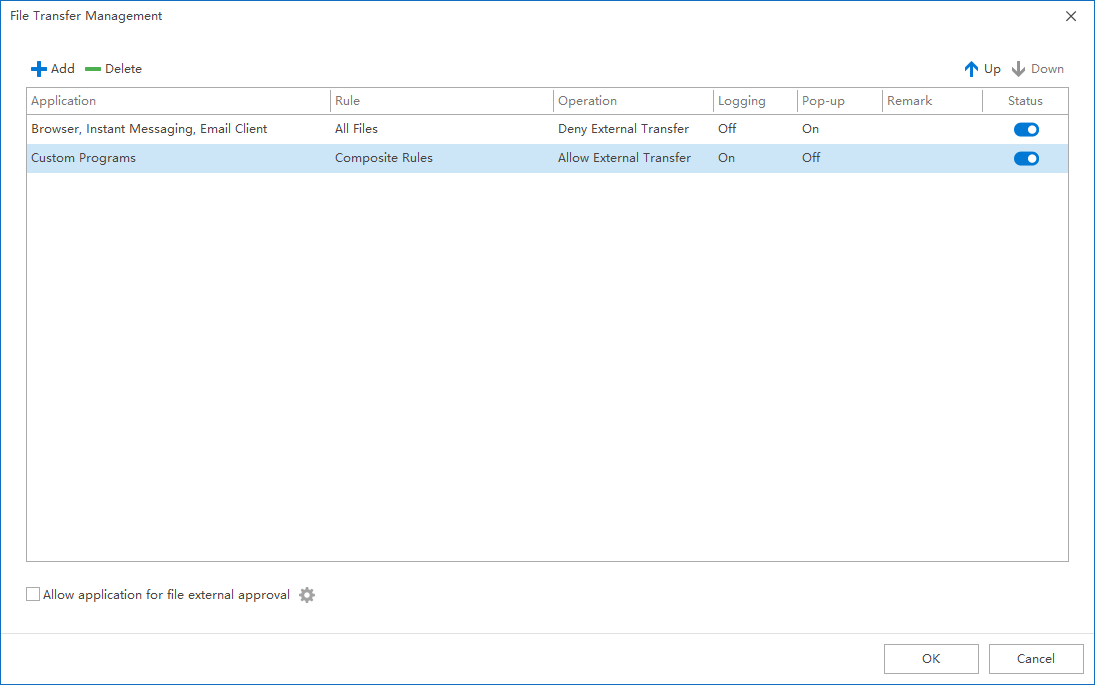

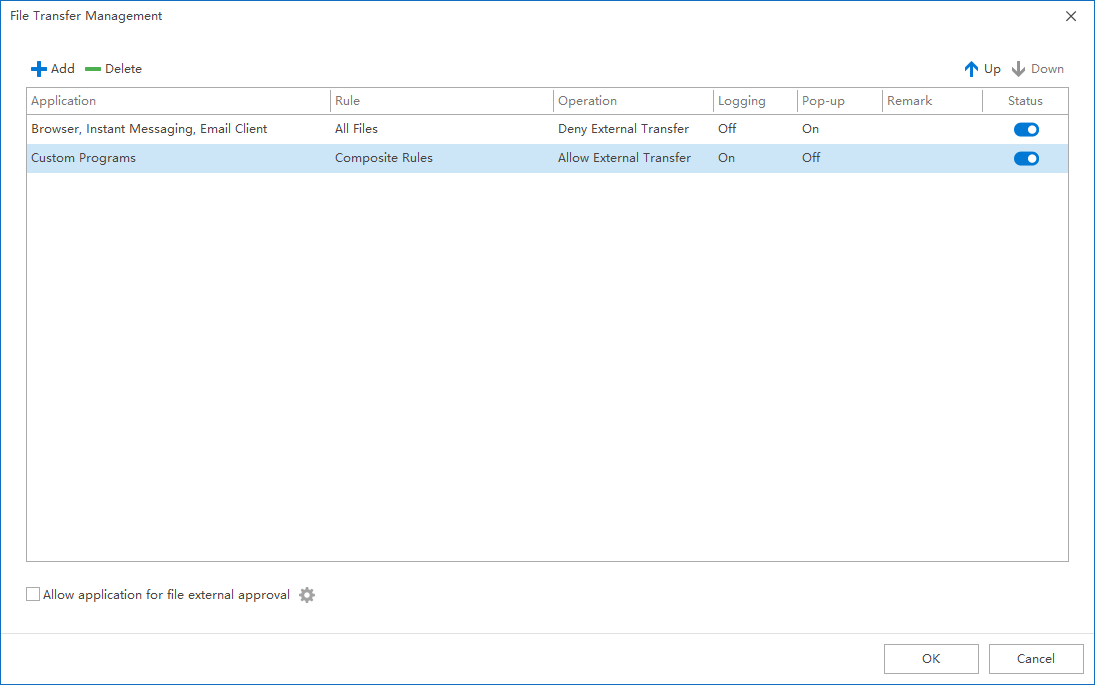

まずは可視化と監査証跡の整備により、どのファイルが、どの経路で、誰によって外に出ているかを継続的に把握できる状態を作ります。そのうえで、実際に観測された業務シーンに基づき、必要な箇所から段階的にポリシー制御を導入します。これにより、過度な一律制限による業務影響を避けつつ、運用負荷も抑えやすくなります。

さらに、外部送信に関わる重要操作は構造化された監査記録として残り、事後の追跡・振り返り・コンプライアンス説明に活用できます。管理を“一度きりの設定”ではなく、継続的に回る仕組みにすることが狙いです。

導入の進め方:段階的にネットワーク経由の外部送信を管理する

外部送信は業務プロセスと密接に結びついているため、短期間で強い制御を一気にかけると反発や業務影響が起きやすくなります。Ping32 は段階的な導入を推奨します。

- 可視化と監査基盤の整備:業務を止めずに、ネットワーク経由の外部送信を継続的に記録し、客観的な全体像を作る。

- 重要シーンの分析:監査データをもとに、業務必須の送信とリスクが高い送信を切り分け、優先度を付ける。

- 重点領域へのポリシー適用:高リスクのシーンに絞って、精緻な制御を導入し、業務影響を最小化する。

- 継続的な評価と改善:監査証跡で運用結果を検証し、業務変化に合わせて調整し続ける。

まとめ:持続可能なネットワーク経由の外部送信管理

ネットワーク中心の働き方では、ファイルの外部送信は避けられない日常になりました。重要なのは、外部送信を許可するか否かではなく、企業がその実態を理解し、管理し、継続的に最適化できるかどうかです。

Ping32 が重視するのは、ネットワーク経路を単純に封じる発想ではなく、端末とファイルを中心に「可視化 → 判断 → 制御」を段階的に積み上げる管理方式です。既存の働き方を大きく変えずに、ファイル流通の統制力を高め、将来の監査・コンプライアンス要求にも備えられる持続的な仕組みを構築します。

FAQ(よくある質問)

-

Ping32 はすべてのネットワーク閲覧内容を記録しますか?

いいえ。Ping32 はファイル外部送信に関わる重要行為と必要最小限の情報を中心に監査・分析します。ネットワーク内容を無差別に収集するものではありません。

-

Web アップロード(Web Upload)の外部送信はどのように識別しますか?

端末側で、ファイル操作とブラウザ/ネットワークアプリの動作を関連付けて分析し、アップロード・提出・添付送信などのシーンでの外部送信を識別します。

-

外部送信の制御は通常業務に影響しますか?

段階的に導入し、実態把握に基づいて重点領域へ精密に適用するため、業務必須の操作への影響を抑えながら運用できます。

-

監査証跡データはどれくらい保存できますか?

保存期間は、社内規程やコンプライアンス要件に合わせて設定できます。監査・振り返り・追跡に活用可能です。

-

ブラウザ内の外部送信だけが対象ですか?

いいえ。Ping32 は端末を中心に、複数のネットワーク経路やアプリケーションシーンをカバーします。対象範囲は導入構成により調整できます。

お問い合わせ

お問い合わせ 400-098-7607

400-098-7607 お問い合わせ

お問い合わせ 試用します

試用します

4 min

4 min