Mit dem stetigen Fortschritt der Digitalisierung und Informatisierung in Unternehmen werden immer mehr Geschäftssysteme online, plattformbasiert und zentralisiert betrieben. In vielen realen Arbeitsszenarien bleiben jedoch USB-Sticks, externe Festplatten und andere physische Speichermedien unverzichtbar. Besonders in Fertigung, Forschung & Entwicklung, Engineering, Energie sowie im Schienenverkehr sind die folgenden Situationen äußerst verbreitet:

-

Produktionssteuerungsnetz, Testnetz und Büro-/IT-Netz sind logisch voneinander getrennt; Daten können nur per USB importiert bzw. exportiert werden.

-

F&E-Design-Dateien, Prozesszeichnungen und Quellcode müssen zwischen mehreren Systemen und Teams übergeben und verteilt werden.

-

Die Übergabe von Unterlagen an Dienstleister, Lieferanten und Partner erfolgt weiterhin häufig über physische Datenträger.

-

Vor-Ort-Umgebungen verfügen nicht über eine Netzwerkanbindung; Daten müssen offline übertragen, gesichert und ausgeliefert werden.

Die hohe Benutzerfreundlichkeit von USB-Medien steigert die Effizienz – gleichzeitig fehlt ihnen aufgrund des „Plug-and-Play“-Prinzips naturgemäß eine wirksame Steuerung. Ohne technische Kontrollmaßnahmen werden USB-Datenträger schnell zum Hauptkanal für Datenabfluss, regelwidrige Weitergabe, Malware-/Virenverbreitung und unklare Verantwortlichkeiten. Viele Sicherheitsvorfälle zeigen:

Häufig sind nicht Hackerangriffe die Ursache für Datenlecks, sondern interne – unbeabsichtigte oder absichtliche – Verstöße durch Kopieren.

Der Kernkonflikt lautet daher nicht „USB ja oder nein“, sondern:

Wie lässt sich die Nutzung von USB-Datenträgern kontrollieren, ohne den Betrieb zu beeinträchtigen, sodass Daten „nutzbar, kontrollierbar und nachvollziehbar“ bleiben?

Genau für dieses praktische Bedürfnis hat Ping32 ein unternehmensweites System für fein granularen USB-Schutz und sicheren Datenträger-Transfer entwickelt, damit physische Medien kein blinder Fleck in der Informationssicherheit mehr sind.

Unsichtbar, unkontrollierbar, nicht nachvollziehbar: Die reale Problemlage bei außer Kontrolle geratenen USB-Medien

In vielen Unternehmen ist die USB-Nutzung lange Zeit „standardmäßig erlaubt“. Sobald das Betriebssystem ein Gerät als Speichermedium erkennt, kann es frei an Endgeräte angeschlossen werden – egal ob privat gekauft, als Werbegeschenk erhalten oder aus externer, unbekannter Quelle. Dadurch existiert auf Geräteebene praktisch keine Sicherheitsbarriere: bösartige oder infizierte Datenträger gelangen leicht ins interne Netz und werden zur potenziellen Risikoquelle.

Noch kritischer ist: Selbst wenn USB erlaubt ist, fehlt oft die Sichtbarkeit über das tatsächliche Verhalten. Wurden Daten über das Arbeitsnotwendige hinaus kopiert? Wurden kritische technische Dokumente, Kundendaten, Preisstrategien oder Geschäftsdaten aus der Unternehmensumgebung herausgetragen? Gab es das „zur Sicherheit noch eine Kopie“-Verhalten? Im Moment des Geschehens bleibt das meist unbemerkt. Erst wenn ein Leak eskaliert, wird das Problem sichtbar – dann ist der Schaden häufig nicht mehr rückgängig zu machen.

Auch in der Nachermittlung geraten Unternehmen oft in eine „nicht aufklärbare“ Lage:

-

Ohne vollständige Logs lässt sich nicht rekonstruieren, wer wann über welches Gerät an welchem Endpoint welche Dateien kopiert hat.

-

Ohne klare Verantwortungszuordnung bleibt Haftung/Verantwortlichkeit unbestimmt, Governance greift nicht.

-

Interne Untersuchungen können in Vermutungen und Vorwürfe abgleiten, ohne das Problem zu lösen – und schädigen dabei das organisatorische Vertrauen.

Unter diesen Bedingungen kippt die Praxis häufig in zwei Extreme: Entweder wird USB pauschal verboten – was Prozesse blockiert und Mitarbeitende zu Umgehungen über private Geräte oder Cloudspeicher treibt, wodurch noch größere blinde Flecken entstehen – oder USB wird vollständig freigegeben und man verlässt sich auf Richtlinien und Selbstdisziplin, während Risiken im Hintergrund weiter wachsen. Der Konflikt zwischen Sicherheit und Effizienz wird damit zu einer kaum vermeidbaren Governance-Herausforderung.

Ping32 USB-Kontrolllösung: Ein sicheres Nutzungssystem „kontrollierbar, prüfbar, zurechenbar“

In Fertigung, F&E und Engineering sind USB und mobile Speichermedien weiterhin unverzichtbare Werkzeuge für den Datentransfer. Gleichzeitig standen sie lange außerhalb des unternehmensweiten Sicherheitsrahmens – unsichtbar, schwer kontrollierbar und noch schwerer zu verantworten. Die Mobile-Storage-Governance von Ping32 wurde genau dafür entwickelt: mobile Datenträger in ein einheitliches, administrierbares, auditierbares und nachvollziehbares System zu integrieren – ohne die operative Effizienz zu opfern.

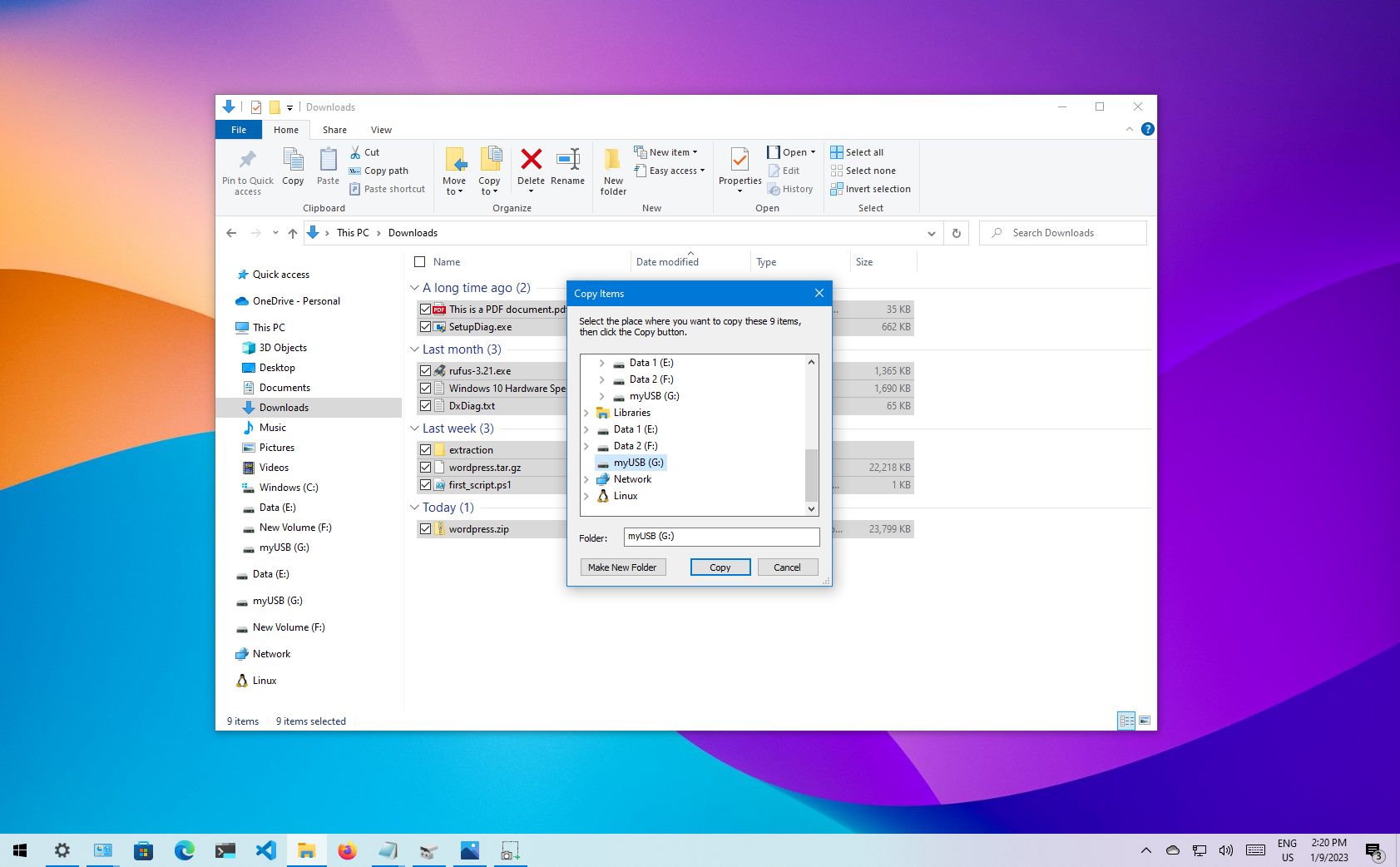

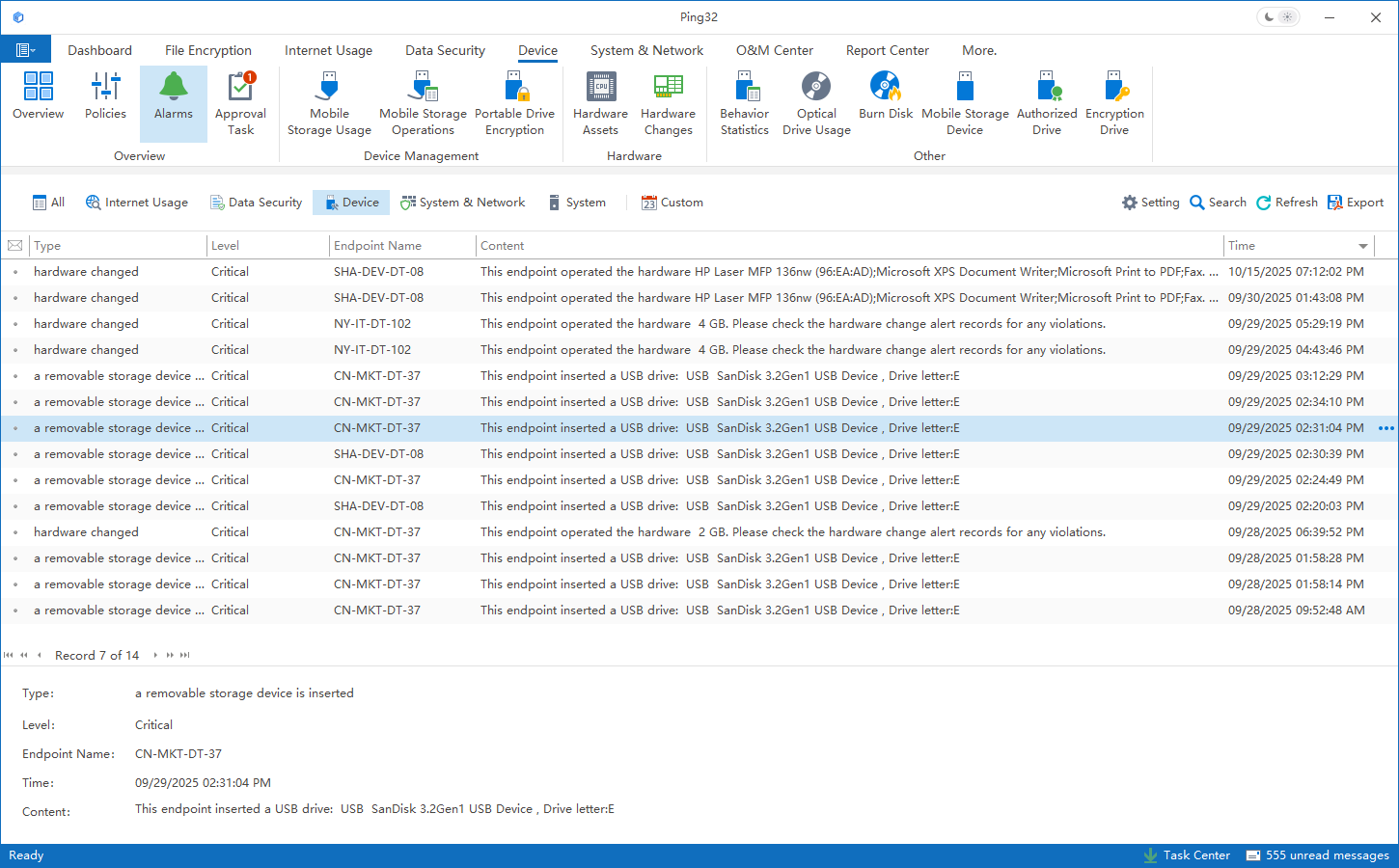

Sobald Mitarbeitende einen USB-Datenträger an ein Endgerät anschließen, erkennt das System automatisch die Geräteherkunft und protokolliert Ein-/Aussteckvorgänge. Zusätzlich werden Dateioperationen wie Lesen, Schreiben, Kopieren und Löschen vollständig nachverfolgt. Verantwortliche sehen klar:

Wer, wann, an welchem Endpoint, mit welchem USB-Datenträger, welche Dateien verarbeitet hat.

Der zuvor intransparente Offline-Transfer wird damit sichtbar und überprüfbar. Bei Nutzung außerhalb der Arbeitszeiten, auf nicht autorisierten Endgeräten oder in auffälligen Szenarien kann das System zudem in Echtzeit alarmieren, sodass Risiken nicht erst im Nachhinein erkannt werden.

Unternehmen können die USB-Nutzung nach ihren Geschäftsanforderungen standardisieren, zum Beispiel:

-

Nur unternehmensautorisierte USB-Datenträger zulassen und private/unbekannte/externe Geräte automatisch blockieren.

-

Auf F&E-Endgeräten nur Import erlauben, Export jedoch verbieten.

-

Für Rollen mit Zugriff auf Kerninformationen das Kopieren bestimmter Dateien oder Datentypen einschränken.

Diese Regeln blockieren den Betrieb nicht pauschal, sondern begrenzen risikoreiche Handlungen präzise auf ein kontrollierbares Maß.

Für Sonderfälle können Mitarbeitende eine temporäre Lese-/Schreibfreigabe beantragen; nach Genehmigung wird die Berechtigung erteilt. Alle Genehmigungen und Aktionen werden protokolliert und bilden einen auditierbaren Closed Loop.

Für Daten, die mitgenommen werden dürfen, aber sensibel sind, kann Ping32 USB-Datenträger verschlüsseln. Verschlüsselte Datenträger funktionieren nur auf autorisierten Endgeräten und unter autorisierten Konten innerhalb der Unternehmensumgebung. Selbst bei regelwidrigem Mitnehmen lassen sich Inhalte auf externen Geräten nicht normal öffnen – das verhindert Missbrauch und unkontrollierte Verbreitung außerhalb der Organisationsgrenze.

Durch dieses Gesamtkonzept wird USB vom „grauen Kanal“ außerhalb der Kontrolle zu einem Datenpfad mit Regeln, Nachweisen, Schutzmechanismen und klarer Verantwortung. Unternehmen erfüllen damit die praktischen Anforderungen an Offline-Transfers, senken das Risiko von Informationsabfluss deutlich und erreichen eine tragfähige Balance zwischen Sicherheit und Effizienz.

Nutzen der Lösung: Von „Lücken stopfen“ zu systematischer Governance

1) Risiken nach vorn verlagern: Von reaktiver Schadensbegrenzung zu proaktiver Prävention

Ping32 fügt nicht einfach „eine weitere Restriktion“ hinzu, sondern schließt die lang fehlende Offline-Data-Governance. Über Gerätezulassung, Verhaltensrichtlinien und Schutzmechanismen können Hochrisikoszenarien bereits vor dem Kopiervorgang blockiert und nicht konforme Handlungen währenddessen begrenzt werden – das reduziert Datenabfluss, Regelverstöße und Malware-Einträge deutlich.

2) Balance aus Sicherheit und Effizienz: Nebenwirkungen eines „Totalverbots“ vermeiden

Ping32 unterstützt differenzierte Regeln nach Rolle, Abteilung und Szenario: notwendige Transfers bleiben möglich, riskante Aktionen werden gezielt eingeschränkt. Sicherheit wird so Teil des Prozesses statt Business-Blocker – und Umgehungen über Grauzonen werden reduziert.

3) Auditierbare Compliance: Management mit belastbaren Nachweisen

Vollständige Protokolle und lückenlose Nachverfolgbarkeit machen „wer hat wann womit welche Daten verarbeitet“ belegbar. Bei Prüfungen, Audits oder Streitfällen können Entscheidungen auf Fakten und Logs gestützt werden, statt in „nicht nachweisbar“ zu enden.

4) Klare Verantwortlichkeiten: Weniger Reibung, mehr Vertrauen

Technische Fakten ersetzen subjektive Vermutungen. Verantwortlichkeit wird klar, Fehlzuordnungen und interne Reibung sinken. Gleichzeitig werden Unternehmenswerte und regelkonformes Arbeiten von Mitarbeitenden geschützt.

5) Governance-Upgrade: Fundament für langfristige Entwicklung

Langfristig hebt Ping32 Datensicherheit von punktuellen Werkzeugen auf Governance-Fähigkeit. Offline-Datenflüsse werden Teil des digitalen Systems und schaffen eine Grundlage für komplexere Datenbewegungen und organisationsübergreifende Zusammenarbeit in der Zukunft.

Häufige Fragen

Frage 1: Warum brauchen Unternehmen weiterhin USB-Datenträger?

In segmentierten Netzwerken (Produktion/Test/Büro), in Umgebungen ohne Konnektivität oder bei Übergaben in der Lieferkette sind Offline-Medien oft der schnellste und realistischste Weg. Ein Totalverbot führt häufig zu Prozessstörungen und Umgehungen.

Frage 2: Was sind die größten Risiken bei USB?

Datenabfluss und regelwidrige Mitnahme, Malware-Einschleusung ins interne Netz, mangelnde Transparenz mit unklarer Verantwortlichkeit sowie fehlende Nachweise in Audit- und Compliance-Situationen.

Frage 3: Wie stellt Ping32 „nutzbar, kontrollierbar, nachvollziehbar“ sicher?

Über Geräteidentifikation und Zugriffskontrolle (nur autorisierte Medien), Verhaltensrichtlinien (Lesen/Schreiben/Import/Export), vollständige Protokollierung sowie Echtzeitwarnungen bei Anomalien.

Frage 4: Kann man nur Unternehmens-USB zulassen und private USB blockieren?

Ja. Ping32 kann so konfiguriert werden, dass ausschließlich freigegebene Geräte zugelassen und private/unbekannte/externe Datenträger automatisch blockiert werden.

Frage 5: Was passiert bei dringendem, temporärem Bedarf?

Mitarbeitende können eine temporäre Lese-/Schreibfreigabe beantragen. Nach Genehmigung ist die Nutzung möglich; alle Schritte und Aktionen werden protokolliert.

Frage 6: Können verschlüsselte USB-Datenträger außerhalb des Unternehmens geöffnet werden?

In der Regel nicht. Verschlüsselte Datenträger sind an autorisierte Endgeräte und Konten gebunden und verhindern so die Nutzung außerhalb der Organisationsgrenze.

Frage 7: Für welche Branchen/Abteilungen ist die Lösung geeignet?

Besonders für Fertigung, F&E, Engineering, Energie und Schienenverkehr sowie für Teams in Konstruktion, Prozess/Verfahren, Tests, Produktion, Betrieb/Wartung, Einkauf und Lieferketten-Kollaboration.

Kontakt

Kontakt

10 min

10 min