11 min

11 min Im Zuge der fortschreitenden Digitalisierung des Arbeitsplatzes ist der Browser zu einem der am häufigsten genutzten Arbeitszugänge geworden. Ob Zugriff auf Geschäftssysteme, Nutzung von Cloud-Services oder die Arbeit mit Drittanbieter-Plattformen – immer mehr Prozesse laufen direkt im Browser. Damit steigt auch der Anteil von Dateiabflüssen bzw. externen Dateiübertragungen (Outbound-Transfers), die über Browser-Uploads stattfinden.

Im Vergleich zu E-Mail, Instant Messaging oder mobilen Speichermedien sind Browser-Uploads jedoch häufig weniger offensichtlich, ihre Ziele komplexer und sie lassen sich leichter in normale Web-Zugriffe „verstecken“. Genau deshalb zählt der Browser-Upload heute zu den schwierigsten Szenarien in der Governance und Kontrolle von Datenabflüssen.

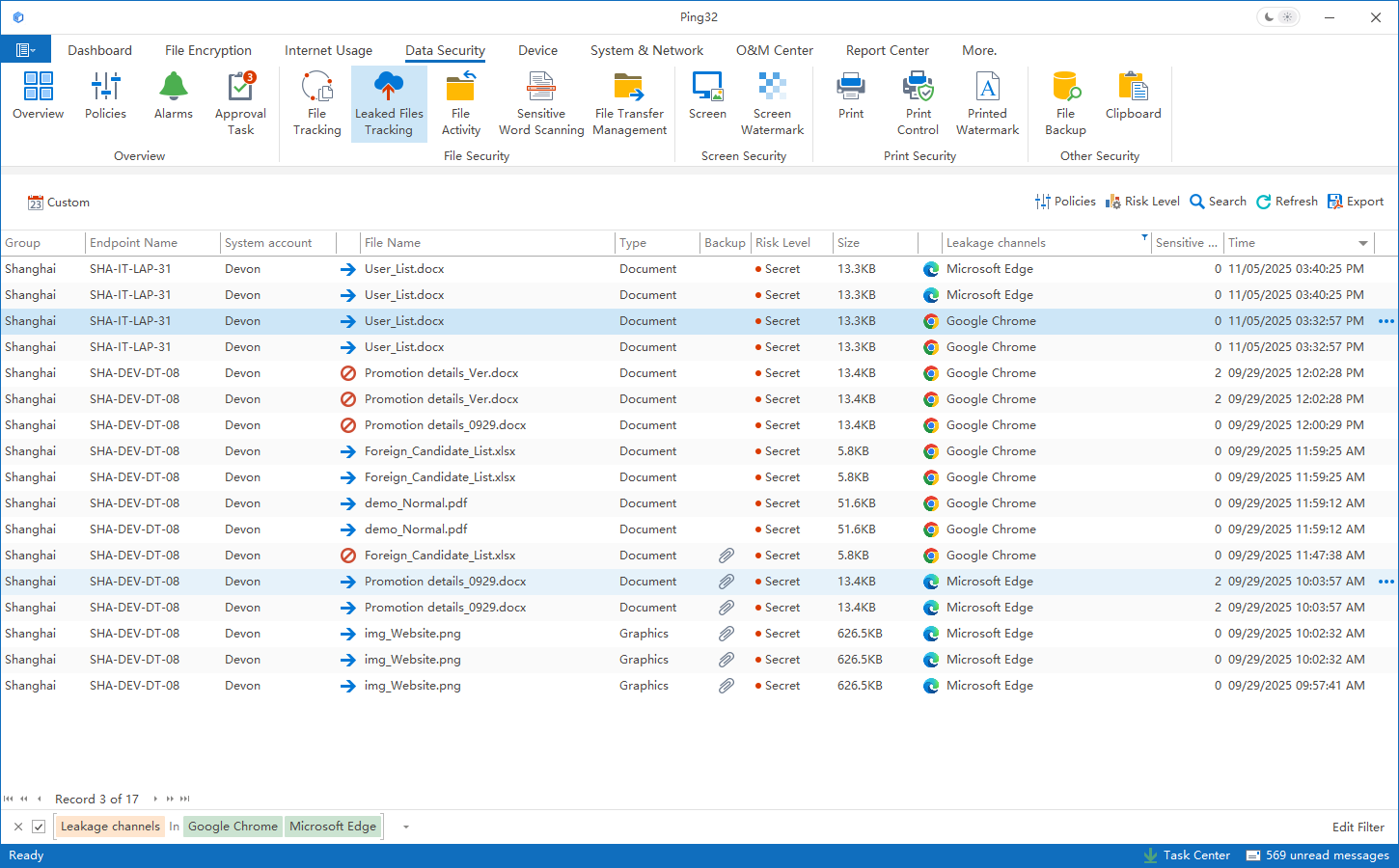

Um die Sichtbarkeit und Rückverfolgbarkeit von Datei-Exfiltration in Browser-Szenarien deutlich zu verbessern, erweitert Ping32 seine bestehenden Leak-Tracing-Fähigkeiten und führt die neue Funktion „Intelligente Analyse von Leak-Anwendungen“ ein. Diese Funktion stärkt insbesondere die intelligente Analyse von Datei-Uploads über den Browser und ermöglicht es, beim Auftreten eines Outbound-Transfers die tatsächliche Upload-Ziel-Domain präzise zu identifizieren und zu verorten. Dadurch stehen belastbare Daten für Risikobewertung, Ursachenanalyse und nachgelagerte Maßnahmen zur Verfügung.

1. Browser-Uploads werden zum „blinden Fleck“ im Leak-Tracing

Im praktischen Sicherheitsbetrieb sind Outbound-Dateiübertragungen für Security-Teams nichts Neues. Werden Dateien per E-Mail, Chat-Tools oder USB-Medien nach außen gegeben, sind Kanal und Empfänger meist relativ klar – Überwachung, Protokollierung und Auditierung sind entsprechend leichter.

Im Arbeitsalltag hingegen laden Mitarbeitende Dateien häufig über den Browser in Cloud-Speicher, Webmail-Portale, Partner-Portale oder temporär genutzte Web-Dienste hoch. Diese Browser-Upload-Szenarien weisen deutlich andere Eigenschaften auf:

1) Vielfältige und dynamisch wechselnde Ziele

Dateien können in verschiedenste Cloud-Drives, Webmail-Dienste oder Drittanbieter-Systeme hochgeladen werden. Die Ziele erscheinen typischerweise als Domains und ändern sich häufig.

2) Eingeschränkte Sichtbarkeit durch HTTPS-Verschlüsselung

Browser-Uploads erfolgen in der Regel über HTTPS-verschlüsselte Verbindungen. Aus reiner Netzwerksicht ist es oft schwierig, das tatsächliche Ziel zuverlässig zu rekonstruieren.

3) Vermischung mit normalem Web-Traffic

Uploads finden häufig während der regulären Nutzung von Web-Anwendungen statt. Dadurch lässt sich nicht einfach unterscheiden, ob es sich um legitime Geschäftsprozesse oder um risikobehaftete Aktivitäten handelt.

4) Fehlende klare „Ziel-Beweise“

Selbst wenn ein Upload erkannt wird, bleibt es in vielen Fällen bei der Aussage „Es gab einen Abfluss“, ohne die entscheidende Frage beantworten zu können: „Wohin wurde die Datei hochgeladen?“

Vor diesem Hintergrund werden Browser-Uploads zu einem häufigen, aber leicht übersehenen Leak-Tracing-Szenario. Traditionelle Ansätze erkennen oft nur das „Ergebnis“, können jedoch den „Prozess“ und insbesondere das Ziel nicht ausreichend wiederherstellen – und liefern damit zu wenig belastbare Grundlagen für Risk-Scoring und Management-Entscheidungen.

2. Funktionsüberblick: Was ist „Intelligente Analyse von Leak-Anwendungen“?

Die Intelligente Analyse von Leak-Anwendungen ist eine erweiterte Leak-Tracing-Funktion von Ping32, die speziell für Browser-Datei-Uploads entwickelt wurde. Durch eine tiefgehende Analyse des Upload-Verhaltens erkennt und analysiert sie intelligent sowohl den Anwendungskontext des Abflusses als auch die Upload-Ziel-Domain.

Das zentrale Ziel lautet:

Browser-Uploads so transparent zu machen, dass man das Ziel sieht, den Empfänger klar benennen und das Risiko präzise bewerten kann.

Wenn Ping32 einen Datei-Upload über den Browser erkennt, identifiziert und protokolliert das System zusätzlich die tatsächliche Ziel-Domain und verknüpft diese Information mit Leak-Events, Dateiinhalten und dem Risk-Scoring, um eine ganzheitliche Auswertung zu ermöglichen.

3. Von „Abfluss erkennen“ zu „Ziel identifizieren“: Der entscheidende Mehrwert

1) Präzise Identifikation der Upload-Domain – Schließen einer zentralen Lücke

Im Browser-Szenario ist „Wohin wird hochgeladen?“ häufig entscheidender für die Risikoeinschätzung als „Was wird hochgeladen?“. Ping32 kann zum Zeitpunkt des Uploads die Ziel-Domain präzise bestimmen, sodass Security-Teams den Outbound-Zielort eindeutig nachvollziehen können.

Dadurch bleibt Leak-Tracing nicht auf der Handlungsebene stehen, sondern erweitert sich auf Zielobjekt und potenzielle Verbreitungsrichtung – ein wesentlicher Gewinn für die Vollständigkeit der Analyse.

2) Domain-Information als neue Dimension der Leak-Analyse

Die Risikoeigenschaften unterscheiden sich je nach Ziel-Domain erheblich:

-

Uploads in autorisierte oder häufig genutzte Geschäftssysteme: Risiko meist kontrollierbar

-

Uploads in öffentliche Cloud-Speicher oder unbekannte Drittplattformen: Risiko deutlich erhöht

-

Uploads auf geschäftsfremde Domains: möglicher Verstoß oder Leak-Indikator

Mit der Domain-Dimension liefert Ping32 eine deutlich „räumlichere“ Analyseperspektive und schafft eine wertvollere Basis für Risk-Scoring und Maßnahmenentscheidungen.

4. Wie wirkt die intelligente Analyse in der Praxis?

Im Betrieb führt Ping32 eine mehrstufige Korrelationsanalyse von Browser-Uploads durch – insbesondere in folgenden Punkten:

1) Rekonstruktion des vollständigen Upload-Kontexts

Nicht nur der Upload selbst wird erfasst, sondern auch relevante Kontextdaten, u. a.:

-

Zeitpunkt des Uploads

-

auslösendes Endgerät und Benutzeridentität

-

Browser-Prozess und aufgerufene Seite

-

Dateiname, Dateityp und Dateigröße

Diese Daten ergeben zusammen ein vollständiges Ereignisprofil und vermeiden schwer interpretierbare „isolierte Alerts“.

2) Präzise Extraktion und Protokollierung der Ziel-Domain

Wird ein Browser-Upload als Outbound-Ereignis erkannt, analysiert das System den Vorgang weiter, extrahiert die Ziel-Domain und speichert sie als zentrale Eigenschaft des Leak-Events.

So können Analysten die Zieladresse direkt im Ereignis einsehen – ohne auf manuelle Nachforschungen oder zusätzliche Beweiserhebung angewiesen zu sein.

3) Verlässliche Datengrundlage für das Risk-Scoring

Die Domain ist ein wesentlicher Faktor für die Einschätzung von Reichweite, Impact und Verbreitungspotenzial. Durch die Integration in die Leak-Analyse und Risikobewertung wird das Risk-Scoring realistischer – statt sich ausschließlich auf Dateiinhalte oder Häufigkeit zu stützen.

5. Zusammenspiel mit dem bestehenden Leak-Tracing-System von Ping32

Die Funktion ist nicht isoliert, sondern tief in die bestehenden Ping32-Fähigkeiten integriert:

-

Kombination mit Outbound-Logging und Audit-Funktionen zur Bildung einer vollständigen Ereigniskette

-

Zusammenarbeit mit Sensitivitäts-/Content-Erkennung zur Bewertung von Geschäftswert und Risikoprofil

-

Kopplung an Risk-Scoring und Priorisierung zur Unterstützung von Klassifizierung und Response-Reihenfolge

So wird der Browser-Upload als Teil eines einheitlichen Leak-Governance-Systems behandelt – nicht als Sonderfall.

6. Typische Einsatzszenarien

Szenario 1: Upload auf unbekannte Drittplattformen

Wenn Mitarbeitende Dateien per Browser in private Webmail-Konten oder private Cloud-Speicher hochladen, protokolliert die intelligente Analyse die Ziel-Domain eindeutig – als direkte Grundlage zur Bewertung der Richtlinienkonformität.

Szenario 2: Schnelle Ursachenanalyse nach dem Abfluss sensibler Dateien

Wird ein Abfluss sensibler Dateien festgestellt, müssen Security-Teams nicht wiederholt Browser-Spuren manuell prüfen. Über die Ereignisdetails lässt sich das tatsächliche Ziel schnell identifizieren – die Untersuchungszeit sinkt erheblich.

Szenario 3: Unterstützung von Compliance- und Audit-Anforderungen

Für Unternehmen, die Audits oder interne Untersuchungen bestehen müssen, tragen klare Domain-Nachweise dazu bei, eine vollständige und prüfbare Beweiskette aufzubauen.

7. Was sich für Security Operations und Management-Entscheidungen ändert

Mit der Intelligenten Analyse von Leak-Anwendungen verbessert Ping32 im Browser-Upload-Kontext drei zentrale Aspekte:

-

Mehr Sichtbarkeit: nicht nur „Upload passiert“, sondern „wohin hochgeladen“

-

Bessere Beurteilung: genauere Einschätzung potenzieller Auswirkungen durch Domain-Information

-

Höhere Effizienz: klare Grundlage für Untersuchung, Abstimmung und Entscheidungen

Das entlastet Security-Teams und macht Datenabflussrisiken auch für Entscheider transparenter.

8. Häufige Fragen (FAQ)

Q1: Warum braucht es eine eigene intelligente Analyse für Browser-Uploads?

A: Der Browser ist ein zentraler Kanal für Datei-Outbound-Transfers. Uploads sind jedoch oft in normale Web-Nutzung eingebettet; Ziele erscheinen als Domains und ändern sich häufig. Klassische Methoden können das tatsächliche Ziel nicht zuverlässig identifizieren. Die Funktion schließt diese Sichtbarkeitslücke.

Q2: Welches Problem löst die Funktion hauptsächlich?

A: Sie beantwortet die Kernfrage: „Wohin wurde eine Datei nach dem Browser-Upload tatsächlich übertragen?“ Ping32 zeigt die Ziel-Domain im Leak-Event klar an und liefert belastbare Grundlagen für Analyse und Risikobewertung.

Q3: Beeinträchtigt die Funktion die normale Browser-Nutzung?

A: Nein. Der Fokus liegt auf Verhaltenserkennung und Ereignisprotokollierung. Der Arbeitsablauf der Nutzer wird nicht verändert, und der Zugriff auf Web-Dienste und Geschäftssysteme bleibt unbeeinträchtigt.

Q4: Welchen Wert hat Domain-Information in der Leak-Analyse?

A: Unterschiedliche Domains bedeuten unterschiedliche Reichweiten und potenzielle Auswirkungen. Durch Domain-Information lassen sich legitime Business-Uploads von risikoreichen Abflüssen besser unterscheiden – das erhöht Analysegenauigkeit und Entscheidungseffizienz.

Q5: Wie arbeitet die Funktion mit den bestehenden Ping32-Leak-Tracing-Fähigkeiten zusammen?

A: Sie erweitert das Leak-Tracing und integriert sich in Outbound-Logs, Ereignisanalyse und Risk-Scoring. So werden Browser-Upload-Ereignisse in einer einheitlichen Perspektive analysiert und gemanagt – ohne neue blinde Flecken.

9. Kontinuierlich weiterentwickelte Data-Leakage-Governance

Data-Leakage-Governance ist kein einmaliges Projekt, sondern ein kontinuierlicher Entwicklungsprozess. Ping32 optimiert seine Fähigkeiten fortlaufend entlang realer Unternehmensszenarien. Die Intelligente Analyse von Leak-Anwendungen ist eine gezielte, wichtige Erweiterung für einen besonders häufigen und komplexen Fall: Browser-Uploads.

Auch künftig wird Ping32 seine Leak-Tracing- und Analysefähigkeiten weiter ausbauen, um Unternehmen beim Aufbau eines robusten, kontrollierbaren Datensicherheits-Systems in komplexen digitalen Umgebungen zu unterstützen.

Fazit

Da der Browser zunehmend zum Hauptkanal für externe Dateiübertragungen wird, ist die präzise Kenntnis der „Zieladresse“ entscheidend für eine realistische Risikobewertung. Mit der Intelligenten Analyse von Leak-Anwendungen analysiert Ping32 Browser-Uploads tiefgehend und identifiziert die Ziel-Domain präzise – und schließt damit eine zentrale Lücke in der Data-Leakage-Governance: klarere Untersuchungen, verlässlichere Bewertungen und besser begründete Maßnahmenentscheidungen.

Kontakt

Kontakt