Über einen längeren Zeitraum hinweg konzentrierten sich Unternehmen beim Thema Datenlecks häufig auf „technische Bedrohungen“ wie Netzwerkangriffe, Malware, externe Eindringversuche usw. Doch mit dem kontinuierlichen Wachstum der Anzahl an Endgeräten und dem Wandel der Arbeitsweise entstehen immer mehr Datenlecks nicht durch „Angriffe“, sondern im Rahmen alltäglicher, legitimer und standardmäßig erlaubter Geschäftsprozesse: Daten werden nicht „gestohlen“, sondern lösen sich im Verlauf normaler Nutzung, Kopie und Weitergabe schrittweise aus den ursprünglichen Kontrollgrenzen des Unternehmens.

Für kleine und mittlere Unternehmen ist dieser Trend besonders deutlich: Einerseits sind cloudbasiertes Arbeiten, Remote-Zusammenarbeit und abteilungsübergreifendes Teilen zur Normalität geworden, wodurch sich der Datenumfang, auf den Mitarbeitende an Endgeräten zugreifen können, stetig erweitert. Andererseits halten Fähigkeiten zur Endgeräteverwaltung und zum Datenschutz oft nicht mit dem Geschäftswachstum Schritt, sodass viele Datenbewegungen ohne ausreichende Transparenz und Auditierbarkeit erfolgen. Die Folge: Selbst wenn Unternehmen wissen, dass „Daten wichtig sind“, ist es schwierig, präzise zu erkennen, an welchen Stellen und über welche Wege Risiken tatsächlich entstehen.

Das Drucken offenbart in diesem Kontext seine besondere Rolle. Im Vergleich zu digitalen Pfaden wie Datei-Exfiltration (Dateiweitergabe nach außen) oder Web-Uploads löst das Drucken häufig keine klassischen „Warnungen für externe Übertragungen“ aus. Sobald ein Dokument als Papierausdruck vorliegt, wechselt die Information von einer elektronischen, protokollier- und nachvollziehbaren Form in eine physische Form, die deutlich schwerer zu kontrollieren ist. Kommt es später zu einem Leak, kann das Unternehmen den Druckvorgang oft nur schwer rekonstruieren – und Verantwortlichkeiten sind noch schwieriger eindeutig zuzuordnen.

Daher wird die Druckkontrolle zu einem zentralen Thema, das neu bewertet werden muss, während sich Data Loss Prevention (DLP) schrittweise von „Angriffe abwehren“ hin zu „Verhalten steuern“ entwickelt.

Risikoursachen: Woher kommen datenbezogene Lecks beim Drucken?

Auf den ersten Blick ist Drucken eine traditionelle, stabile und ausgereifte Bürotätigkeit und wird selten als Sicherheitsrisiko betrachtet. In der Praxis der Endgeräteverwaltung und Sicherheitsprüfung weisen druckbezogene Datenabflüsse jedoch häufig drei typische Merkmale auf: hohe Häufigkeit, starke Unauffälligkeit und große Schwierigkeit bei der nachträglichen Nachverfolgung. Das Risiko entsteht meist durch das Zusammenwirken mehrerer Faktoren:

Erstens erlauben Büro-Endgeräte in der Regel standardmäßig die Verbindung zu lokalen oder Netzwerkdruckern, und Druckaufträge erfordern oft keine zusätzliche Freigabe oder Systemprüfung. Zweitens können Druckdokumente aus verschiedenen Fachanwendungen oder lokalen Verzeichnissen stammen, und sobald Papierdokumente erstellt sind, hängt ihre weitere Verbreitung nahezu vollständig von manueller Organisation ab – es fehlt ein Nachverfolgungsmechanismus. Drittens werden Druckvorgänge häufig nicht in eine einheitliche DLP-Strategie integriert, wodurch im Gesamtsicherheitskonzept ein blinder Fleck entsteht.

In realen Szenarien ist es völlig normal, dass Mitarbeitende Verträge, Kundenlisten oder technische Dokumente drucken. Fehlen jedoch notwendige Einschränkungen und Audits, können gerade diese Aktivitäten ein „Risiko der Datenweitergabe nach außen“ darstellen. Besonders in Umgebungen mit Outsourcing-Zusammenarbeit, temporären Projekten und hoher Personalfluktuation wird das potenzielle Risiko durch Drucken leichter verstärkt.

Noch komplexer ist, dass manche Unternehmen für Dateiweitergabe nach außen, Web-Uploads oder USB-Peripherie bereits relativ umfassende Kontrollmechanismen etabliert haben, während Drucken langfristig als „Ausnahme“ bestehen bleibt. Fragmentierte Richtlinien führen zu unterschiedlicher Schutzstärke je Datenpfad und erhöhen damit Komplexität und Verwaltungskosten der Gesamtgovernance.

Praktische Hürden: Warum „wichtig“, aber schwer wirklich umzusetzen?

Die meisten Unternehmen sind sich des Druckrisikos durchaus bewusst. Die eigentliche Schwierigkeit besteht darin, dass Druckkontrolle oft als „wichtig, aber schwierig“ gilt und deshalb auf Regelwerken oder mündlichen Hinweisen stehen bleibt – ohne eine ausführbare, nachhaltige Systemfähigkeit. Die Umsetzung scheitert typischerweise an:

-

Stark unterschiedlichen Anforderungen: Je nach Rolle variiert die Abhängigkeit vom Drucken erheblich; einheitliche Einschränkungen passen nicht.

-

Traditionellen, gerätezentrierten Lösungen: Sie sehen Druckerstatus oder Jobs, aber nicht leicht „wie Daten fließen“.

-

Unrealistischer Einfachverbote: Ein „One-size-fits-all“-Verbot beeinträchtigt Geschäftskontinuität und Effizienz.

-

Fehlender Verknüpfung von Person, Endgerät und Datei: Ohne „wer hat was auf welchem Endgerät gedruckt“ sind Audit und Verantwortungszuordnung schwierig.

-

Unzureichender Beweiskette: Nachträglich fehlen vollständige Spuren, um Compliance-Audits oder Risiko-Reviews zu stützen.

-

Tool-Silos: Drucken, USB, Dateiweitergabe usw. werden oft getrennt verwaltet; eine einheitliche Strategie und abgestimmte Maßnahmen sind schwer.

So geraten Unternehmen in ein Dilemma: Ohne Kontrolle sammeln sich Compliance- und Leak-Risiken an; zu starke Kontrolle kann Effizienz und Nutzererlebnis beeinträchtigen. Am Ende fällt Drucken in eine „Grauzone“ – ohne klare Regeln und ohne technische Unterstützung – und bleibt langfristig eine Schwachstelle im Datenschutz- und Sicherheitskonzept.

Der Ping32-Ansatz: Ausführbare Druckkontrolle im Rahmen der Endgeräteverwaltung

Ping32 betrachtet Druckkontrolle nicht als isoliertes Funktionsmodul, sondern als natürliche Komponente von Endgeräteverwaltung und DLP. Der Kern ist nicht „Drucken einschränken“, sondern Druckverhalten wieder in einen Governance-Rahmen zu bringen, der sichtbar, kontrollierbar und auditierbar ist.

Im Endgeräte-Framework von Ping32 wird Drucken als besondere Form der „Dateiweitergabe nach außen“ verstanden. Unabhängig davon, ob lokal oder über Netzwerkdrucker, kann das System am Endgerät den Druckvorgang erkennen und ihn mit Benutzer, Endgerät, Dateiquelle und Dateiattributen verknüpfen – die Grundlage für spätere Audits und Richtlinienausführung.

Über eine einheitliche Policy-Engine lassen sich differenzierte Regeln nach Rolle, Abteilung oder Endgerät konfigurieren. Beispielsweise dürfen normale Dokumente frei gedruckt werden; für Dateien mit sensiblen Schlüsselwörtern, aus bestimmten Verzeichnissen oder aus bestimmten Fachsystemen kann hingegen eine Freigabe, ein Hinweis oder eine Blockierung ausgelöst werden. Regeln werden automatisch umgesetzt und reduzieren manuellen Entscheidungs- und Verwaltungsaufwand.

Zugleich verlangt Ping32 nicht, dass Unternehmen sofort komplexe Policies definieren. Es ist möglich, zunächst Druck-Audits und Protokollierung zu aktivieren und Druckereignisse fortlaufend zu erfassen, ohne Arbeitsgewohnheiten zu verändern. Auf Basis realer Daten können Verantwortliche schrittweise erkennen, welche Dateien häufig gedruckt werden und welche Rollen eher sensible Inhalte drucken – als objektive Grundlage für spätere Optimierungen.

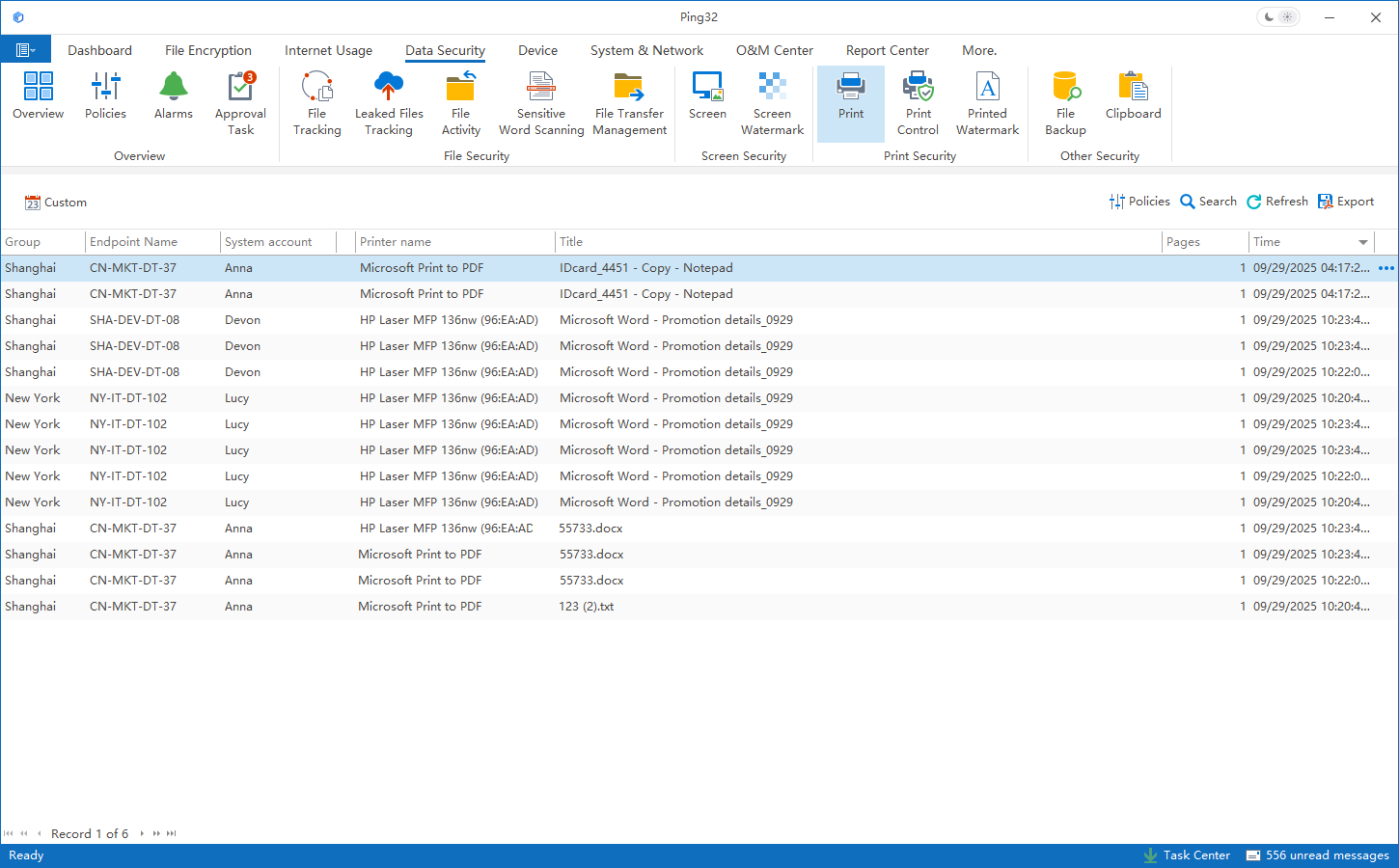

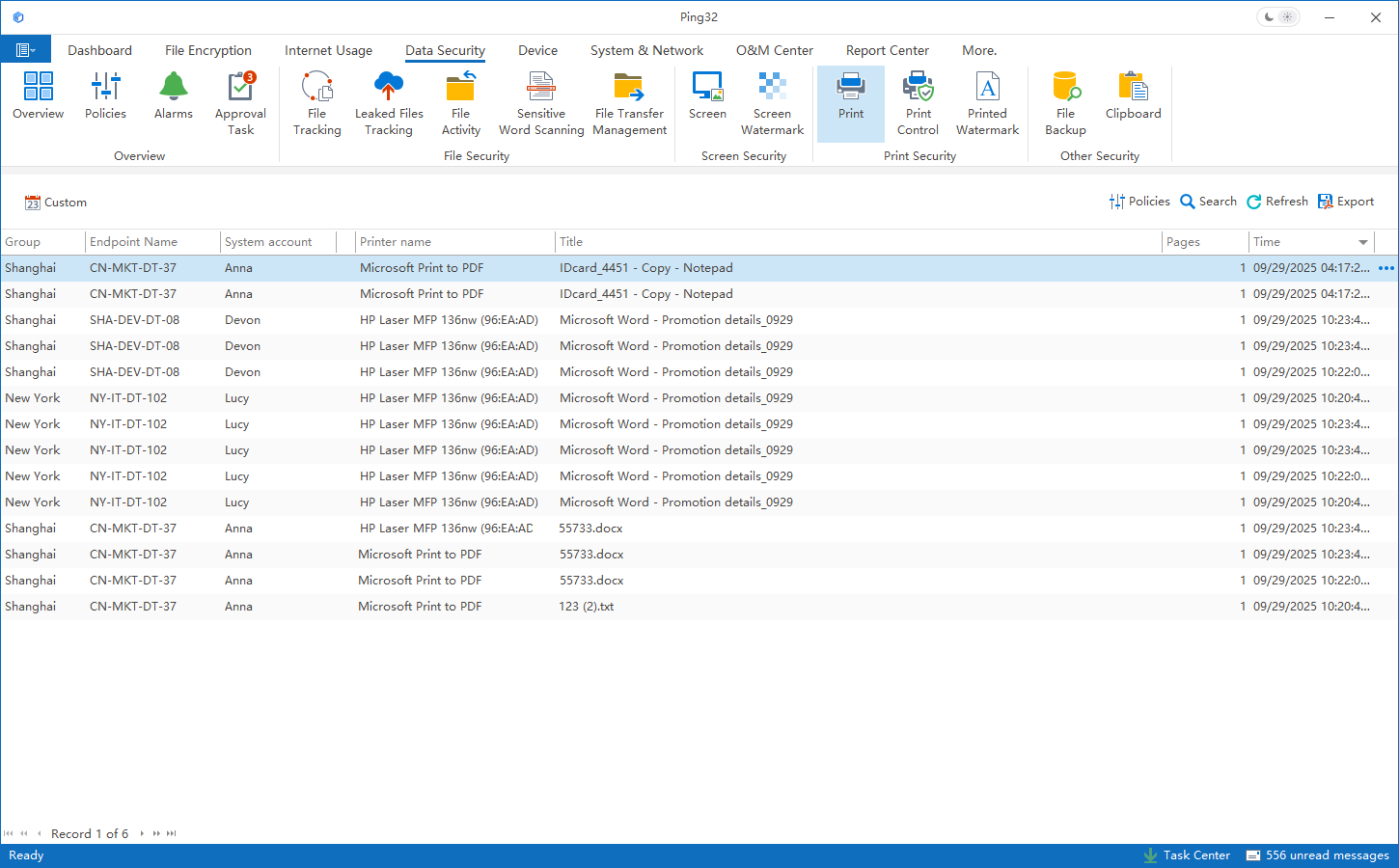

Druck-Audit & Protokollierung: Faktengrundlage für Management und Compliance

In frühen Phasen der Druck-Governance ist „erst protokollieren, dann optimieren“ oft praktikabler als „sofort einschränken“. Kontinuierliche, stabile Druck-Audits ermöglichen es, tatsächliche Nutzungsmuster zu verstehen – statt sich auf Annahmen oder Einzelfälle zu stützen.

Der Druck-Audit-Mechanismus von Ping32 fokussiert auf „Verhalten“ statt auf reine Geräte-Logs: Druckereignisse werden mit Benutzeridentität, Endgeräte-Assets und Dateiattributen verknüpft und liefern eine mehrdimensionale Datenbasis für Analysen. Diese Daten unterstützen interne Steuerung und können bei Compliance-Audits, Kundenevaluierungen oder Sicherheits-Reviews als objektive Nachweise dienen.

Wichtig ist: Der Wert der Protokollierung liegt nicht in „Überwachung von Personen“, sondern darin, den realen Datenfluss am Endgerät sichtbar zu machen. Durch Analysen nach Druckhäufigkeit, Dateitypen oder Abteilungsverteilung können Verantwortliche Hochrisikoszenarien präziser identifizieren und Governance-Regeln besser an das Geschäft anpassen.

Richtlinienkontrolle: Hochrisikoverhalten begrenzen, ohne Effizienz zu zerstören

Sobald ausreichend Audit-Daten vorliegen, kann Druckkontrolle schrittweise in die Phase der „Policy-Durchsetzung“ übergehen. Ping32 unterstützt regelbasierte Policies, um Sicherheit und Effizienz fein auszubalancieren.

Policies bestehen nicht nur aus „Erlauben/Verbieten“, sondern können Hinweise, Freigaben, Bestätigungen und Protokollierung kombinieren – für eine flexible Governance. Beispielsweise kann vor dem Drucken sensibler Dateien ein Risikohinweis erscheinen; bei Bedarf wird eine zusätzliche Bestätigung oder Freigabe verlangt. Das erhöht Sicherheitsbewusstsein und vermeidet Gegenreaktionen sowie Ineffizienz durch harte Zwangsmaßnahmen.

Zudem lassen sich Druckrichtlinien mit anderen Endgeräte-Verhaltensrichtlinien konsistent halten: Wenn bestimmte Dateien bereits bei USB-Export oder Web-Upload eingeschränkt sind, kann Drucken auf demselben Schutzniveau geregelt werden, um „uneinheitliche Schutzstärken“ über verschiedene Datenpfade hinweg zu vermeiden.

Schrittweise Einführung: Druckkontrolle als nachhaltige Fähigkeit etablieren

Gerade für KMU ist ein schrittweises Vorgehen häufig sinnvoller als ein einmaliger Rollout komplexer Regeln. Ein robustes Einführungsmodell umfasst typischerweise:

-

Zuerst Audit & Protokollierung aktivieren: Sichtbarkeit schaffen und Druckverteilung sowie reale Nutzung verstehen.

-

Risiken datenbasiert identifizieren: Häufiges Drucken und hochsensible Inhalte lokalisieren, Prioritäten festlegen.

-

An kritischen Punkten mit Policies starten: Zuerst Schlüsselrollen und Schlüsseldokumenttypen abdecken; Hinweise/Freigaben/Logs einführen.

-

Regeln und Experience schrittweise optimieren: Störungen im Normalbetrieb reduzieren, stabile Governance etablieren.

-

In einheitliche Endgeräte-Governance integrieren: Mit Dateiweitergabe, Web-Uploads, USB usw. abgestimmt steuern.

Durch schrittweises Vorgehen wird Druckkontrolle nicht zur „Zusatzbelastung“, sondern zu einem natürlichen Reifungsprozess der Endgeräteverwaltung – sie stärkt Datensicherheit kontinuierlich, ohne die Geschäftskontinuität zu gefährden.

Fazit: Druckkontrolle ist ein unverzichtbarer Bestandteil der DLP

Im Zuge einer immer feineren DLP-Governance wird die Bedeutung der Druckkontrolle neu bewertet. Ziel ist nicht, Drucken abzuschaffen, sondern es in einen Rahmen zurückzuführen, der управляем, nachvollziehbar und auditierbar ist.

Ping32 liefert keine einzelne „Druckkontroll“-Funktion, sondern einen praxisnahen Weg, Drucken in das Gesamtsystem aus Endgeräteverwaltung und DLP zu integrieren: Mit Audit-Protokollierung, Richtliniendurchsetzung und schrittweiser Einführung können Unternehmen ihre Kontrolle über Datenflüsse nachhaltig erhöhen, ohne die Komplexität deutlich zu steigern.

FAQ (Häufige Fragen)

Muss für Druckkontrolle ein dedizierter Printserver bereitgestellt werden?

Nicht zwingend. Endgeräte-seitige Kontrolle kann Verhalten erkennen und protokollieren, ohne die bestehende Druckarchitektur zu verändern.

Erfasst die Druck-Protokollierung den konkreten Druckinhalt?

Das System erfasst hauptsächlich Informationen zum Druckverhalten (Benutzer, Zeit, Endgerät, Dateiquelle/-attribute usw.). Ob Inhalte erfasst werden und wie, lässt sich nach Unternehmensrichtlinien konfigurieren.

Kann man nur auditieren, ohne Druckbeschränkungen zu aktivieren?

Ja. Audit und Kontrollrichtlinien sind voneinander unabhängig; Unternehmen können sie je nach Phase schrittweise aktivieren.

Beeinträchtigt Druckkontrolle die normale Arbeitsproduktivität?

Bei sinnvoller Policy-Gestaltung sind die meisten alltäglichen Druckvorgänge nicht betroffen; im Fokus stehen Hochrisikoszenarien.

Lässt sich Druckkontrolle mit Dateiweitergabe und Web-Upload einheitlich verwalten?

Ja. Drucken kann in eine einheitliche Endgeräte- und DLP-Policy eingebunden werden und unterstützt koordinierte Governance sowie einheitliche Protokollierung.

Kontakt

Kontakt

11 min

11 min