Mit dem kontinuierlichen Fortschritt der Digitalisierung in Unternehmen sind Endgeräte (Endpoints) zum zentralen Träger des Geschäftsbetriebs und des Datenflusses geworden. Laptops, Desktop-PCs und verschiedenste Büroendgeräte enthalten kritische Daten wie Quellcode, Konstruktionszeichnungen, Geschäftsdokumente und Kundeninformationen. Vor dem Hintergrund, dass Remote Work, standortübergreifende Zusammenarbeit und hybride Arbeitsmodelle zunehmend zum Normalzustand werden, sind Endgeräte nicht länger in einer einzigen Office-Netzwerkumgebung gebündelt. Entsprechend erweitert sich auch die Reichweite der Endpoint-Verwaltung im Unternehmen.

Diese Entwicklung stellt höhere Anforderungen an den IT-Betrieb und die IT-Administration in kleinen und mittleren Unternehmen. Einerseits müssen IT-Teams Endgeräte unter unterschiedlichen Netzwerkbedingungen und an verschiedenen Standorten zeitnah unterstützen, um die Geschäftskontinuität sicherzustellen. Andererseits erhöht die Verteilung der Endgeräte das potenzielle Risiko von Datenabflüssen deutlich. Fehlen im Remote-Betrieb eine einheitliche Steuerung und eine nachvollziehbare Protokollierung der Aktionen, ist es für Unternehmen schwer, präzise zu erfassen, „wer zu welchem Zeitpunkt, auf welchem Weg, an welchem Endgerät welche Operationen durchgeführt hat“.

Aus der Praxis zeigt sich, dass Datenabflüsse nicht immer auf externe Angriffe zurückzuführen sind, sondern häufig im Rahmen des täglichen Betriebs und interner Handlungen entstehen. Beispiele sind die Übertragung von Dateien über nicht standardisierte Kanäle während der Remote-Unterstützung, temporär vergebene Berechtigungen, die nicht rechtzeitig entzogen werden, oder inkonsistente Endpoint-Konfigurationen, die Sicherheitsrichtlinien unwirksam machen. Solche Probleme werden oft nicht frühzeitig erkannt, können jedoch ein dauerhaftes Risiko für das Unternehmen darstellen.

Vor diesem Hintergrund bewerten immer mehr Unternehmen die Rolle von Remote-Tools im Gesamtsystem aus Endpoint-Management und Data Loss Prevention (DLP) neu. Remote-Tools sind nicht länger nur Hilfssoftware zur „Notfall-Fehlerbehebung“, sondern sollten als kontrollierbarer Bestandteil des Endpoint-Managements fungieren – mit klaren Berechtigungsgrenzen, vollständigen Handlungsspuren und auditierbaren Management-Funktionen. Wie sich bei gleichzeitiger Sicherung der Betriebseffizienz die Sichtbarkeit und Nachvollziehbarkeit von Remote-Operationen gewährleisten lässt, ist zu einer zentralen Frage für KMU in der Endpoint-Praxis geworden.

Risikoursachen: Verdeckte Probleme im Büroalltag und im IT-Betrieb

In verteilten Arbeitsumgebungen treten Endpoint-Risiken häufig nicht als konzentrierte Einzelereignisse auf, sondern bestehen in Form verstreuter, kontinuierlicher Risiken im täglichen Arbeiten und im IT-Betrieb. Insbesondere in hochfrequenten Szenarien wie Remote-Support, Dateiverarbeitung und Endpoint-Konfiguration können sich Risiken schrittweise aufbauen und verstärken, wenn einheitliche Regeln und technische Leitplanken fehlen.

Erstens erschwert die Vielfalt der Netzwerkumgebungen, in denen Endgeräte betrieben werden, klassische Managementansätze, die sich auf die „Intranet-Perimetergrenze“ stützen. Mitarbeitende nutzen Geräte an unterschiedlichen Orten und unter unterschiedlichen Netzwerkbedingungen; IT-Teams müssen Support über Netzwerkgrenzen hinweg leisten. Wenn Remote-Zugriffskanäle dabei nicht zentral verwaltet werden, ist eine wirksame Kontrolle von Zugriffsquelle, Verbindungsart und Operationsumfang kaum möglich.

Zweitens schwächt eine fehlende systematische Erfassung der zahlreichen Handlungen im Remote-Betrieb die Audit-Fähigkeit eines Unternehmens unmittelbar. Remote-Desktop-Operationen, Dateiübertragungen und Konfigurationsänderungen lassen sich ohne Protokollierung im Nachhinein nur schwer vollständig rekonstruieren; zudem fehlen belastbare Nachweise für interne Audits oder Compliance-Prüfungen.

Darüber hinaus werden mit der Zunahme von Geschäftssystemen und Office-Tools die Dateifluss-Pfade komplexer. Dateien können zwischen Endgeräten über Remote-Support-Tools, Instant-Messaging-Software oder temporäre Speicherwege übertragen werden. Werden diese Pfade nicht in eine einheitliche Steuerung einbezogen, können DLP-Richtlinien die realen Nutzungsszenarien nicht umfassend abdecken.

● Endgeräte sind in unterschiedlichen Netzwerkumgebungen verteilt, Zugriffswege sind komplex

● Remote-Betriebsaktionen ohne einheitlichen Einstiegspunkt und Audit-Mechanismus

● Vielfältige Dateifluss-Methoden, schwer einheitlich zu begrenzen und zu protokollieren

● Höhere Anforderungen aus Compliance und Kundenanforderungen an die Nachvollziehbarkeit von Operationen

Praktische Hürden: Warum „wichtig – aber schwer umzusetzen“

Obwohl die meisten Unternehmen die Bedeutung von Endpoint-Management und revisionssicherer Protokollierung erkannt haben, stoßen sie in der Umsetzung oft auf realistische Ausführungsprobleme. Diese sind selten ein einzelnes Technikproblem, sondern entstehen aus einer Kombination von Managementkomplexität, Personalkosten und Tool-Fragmentierung.

Zum einen sind Remote-Tools und Endpoint-Management-Tools seit Langem voneinander getrennt. Remote-Support beruht häufig auf eigenständigen Werkzeugen und ist nicht mit Endpoint-Assets, Benutzeridentitäten und Policy-Konfigurationen verknüpft. Diese Trennung erschwert die Einbindung von Betriebsaktionen in ein einheitliches Managementsystem und erhöht die Unsicherheit durch manuelle Prozesse.

Zum anderen werden Betriebseffizienz und Sicherheits-Audit häufig als Gegensatz wahrgenommen. Manche Unternehmen befürchten, dass Audit- und Kontrollmechanismen zusätzliche Schritte erzeugen und damit die Reaktionsgeschwindigkeit bei Störungen verringern. In der Praxis wird dann „schnelle Behebung“ priorisiert – auf Kosten von Dokumentierbarkeit und Nachvollziehbarkeit.

Hinzu kommt, dass KMU häufig nur über begrenzte IT-Ressourcen verfügen. Manuelle Konfiguration, händische Dokumentation und Zusammenarbeit über mehrere Tools erhöhen die Betriebsbelastung und die Fehlerwahrscheinlichkeit. Mit wachsender Zahl von Endgeräten und steigender Komplexität wird dieses Modell kaum langfristig tragfähig.

● Verteilte Tools, fehlende zentrale Verwaltung und Policy-Verknüpfung

● Schwieriges Gleichgewicht zwischen Audit-Anforderungen und Betriebseffizienz

● Geringe Transparenz über Endpoint-Status, verzögerte Problemidentifikation

● Hohe Abhängigkeit von manuellen Tätigkeiten, Konfigurationsabweichungen

● Fehlende Standardisierung im Betrieb, Erfahrungen sind schwer wiederverwendbar

Der Ansatz von Ping32: Auditierbares Remote-Endpoint-Management mit dem Operations Center als Kern

Ping32 integriert Remote-Funktionen in den Managementrahmen des Operations Center und baut durch das Zusammenspiel von Tickets, Aufgaben und Policies einen ausführbaren und nachvollziehbaren Endpoint-Betriebsprozess auf. Ziel ist nicht, den Betrieb zu verkomplizieren, sondern bei gleichzeitiger Effizienzsteigerung klare Prozesse und Audit-Nachweise für kritische Aktionen sicherzustellen.

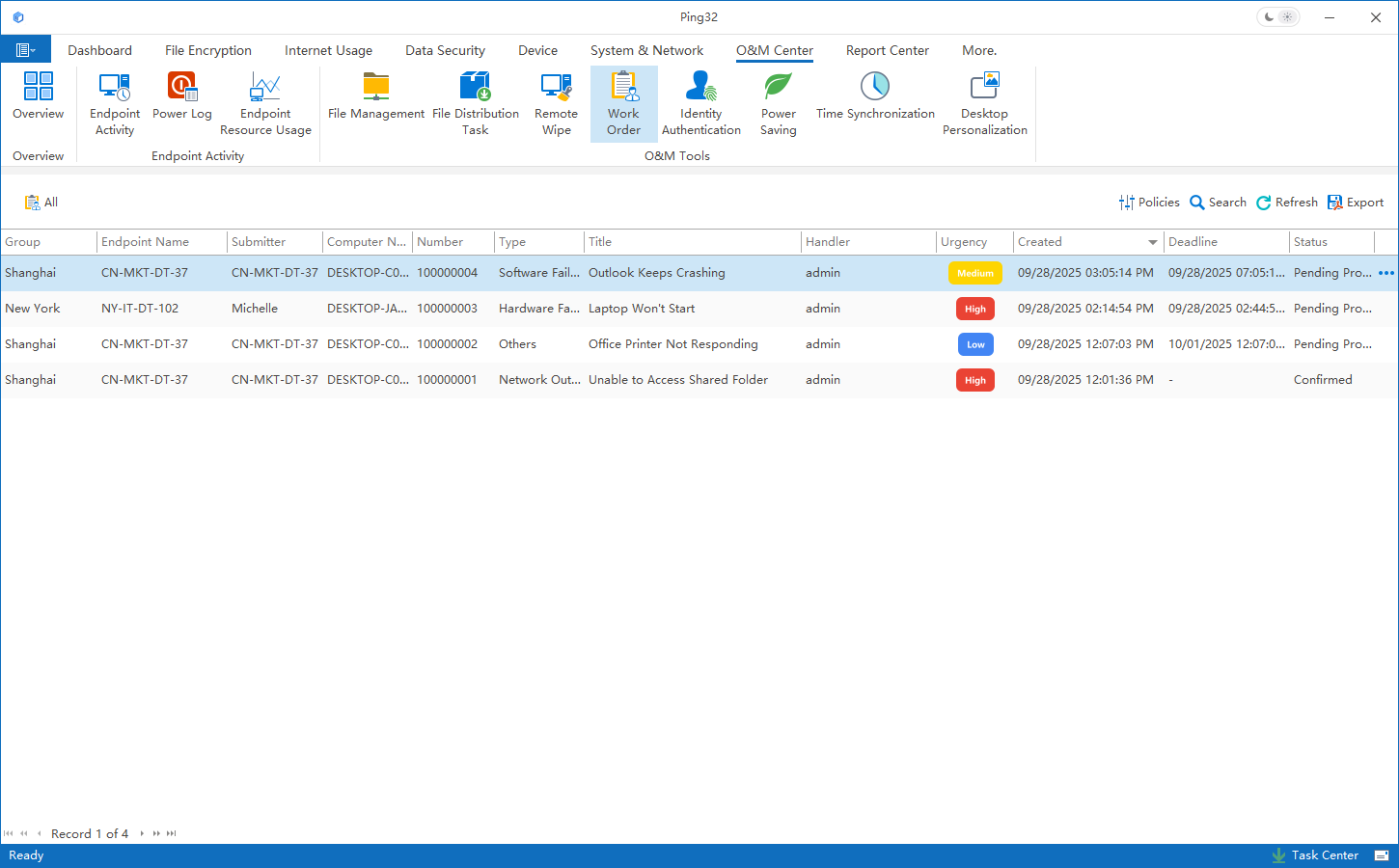

Im täglichen Support strukturiert Ping32 die Bearbeitung von Endpoint-Vorfällen über ein Ticket-System:

● Endnutzer können bei Störungen über einen einheitlichen Einstiegspunkt ein Ticket einreichen; das System weist das Ticket anhand vordefinierter Regeln oder manueller Entscheidung dem zuständigen IT-Mitarbeitenden zu.

● Nach Annahme des Tickets kann der IT-Mitarbeitende direkt im Operations Center eine Remote-Verbindung starten, um das Endgerät zu prüfen und zu beheben.

● Nach der Lösung markiert der IT-Mitarbeitende das Ticket als „gelöst“; anschließend bestätigt der Endnutzer das Ergebnis – der Prozess schließt sich zu einem vollständigen End-to-End-Ablauf.

Während des gesamten Prozesses werden Ticketfluss, Remote-Operationen und Ergebnisse protokolliert; daraus entstehen automatisch Betriebsprotokolle als Grundlage für Audits und Reviews.

Für Anforderungen im Massenbetrieb stellt Ping32 im Operations Center eine Task-Verteilfunktion bereit, um Systemoptimierungen, Patch-Updates und Softwareinstallationen einheitlich auszuführen:

● IT-Teams können Aufgabenrichtlinien zentral konfigurieren und per Klick auf definierte Endgeräte ausrollen. Damit werden Abweichungen reduziert, die entstehen, wenn Endnutzer „IT-unerfahren“ sind. Das erhöht die Ausführungs-Konsistenz und senkt den manuellen Aufwand deutlich.

● Auch im Dateimanagement lassen sich über Aufgabenverteilung Benachrichtigungsdateien oder Geschäftsdokumente kontrolliert an Endgeräte verteilen – mit klaren, nachvollziehbaren Verteilpfaden.

Im Lifecycle-Management unterstützt Ping32 zudem Remote-Wipe-Funktionen, z. B. bei Personalwechsel oder Geräteerneuerung. IT-Teams können Datenlöschung oder Systemzurücksetzung ohne physischen Zugriff auf das Gerät durchführen. So wird das Risiko von Datenresten beim Geräteübergang reduziert und die Effizienz der IT-Bearbeitung gesteigert.

Darüber hinaus bündelt Ping32 weitere Basisfunktionen im Operations Center: etwa Desktop-Personalisierung zur einheitlichen Festlegung von Desktop- oder Sperrbildschirm-Hintergründen, Zeitsynchronisation zur Minimierung auditrelevanter Probleme durch Zeitabweichungen sowie Ein-/Ausschaltprotokolle und Energiespar-Einstellungen, um Gerätebetriebszeiten zu steuern und den Energieverbrauch zu optimieren.

Durch diese Maßnahmen konsolidiert Ping32 Remote-Operationen, Massentasks und Basisverwaltung in einer Plattform. Endpoint-Betrieb wird von „punktuellen Einzelaktionen“ zu „prozessbasierter Steuerung“ weiterentwickelt – bei höherer Effizienz und gleichzeitig auditierbarer, nachvollziehbarer Grundlage für kritische Vorgänge.

Umsetzungsweg: Schrittweise Einführung von Sichtbarkeit bis Policy-Steuerung

Da Ping32 Remote-Funktionen bereits integriert, ist in der Praxis weniger die Frage, ob Remote-Fähigkeiten vorhanden sind, sondern wie innerhalb derselben Plattform schrittweise standardisierte Betriebsprozesse aufgebaut und mit Endpoint-Security- und DLP-Policies verzahnt werden. Dafür eignet sich ein graduelles Vorgehen.

Phase 1: Einheitliche Nutzung der Remote-Funktionen in der Plattform – Aufbau grundlegender Transparenz

Zu Beginn sollten alle Remote-Support- und Endpoint-Operationen konsequent über das Operations Center erfolgen. Tickets standardisieren die Meldung und Bearbeitung; Remote-Operationen hängen nicht länger von individuellen Gewohnheiten oder ad-hoc-Methoden ab. Schwerpunkt ist die grundlegende Sichtbarkeit: Zielgerät, ausführende Person und Zeitpunkt sind klar.

Phase 2: Audit-Trails aktivieren – standardisierte Betriebsdokumentation aufbauen

Nachdem Remote-Operationen vollständig in die Plattform integriert sind, werden Protokollierung und Nachverfolgung systematisch ausgebaut. Durch kontinuierliche Aufzeichnung von Ticketfluss, Remote-Verbindungen und Schlüsselaktionen entsteht eine vollständige Audit-Kette. Damit werden interne Audits, Incident-Reviews und Compliance-Prüfungen zuverlässig unterstützt.

Phase 3: Konsistenz durch Tasks und Policies – zentrale Ausführung statt Einzelbearbeitung

Mit wachsender Zahl von Endgeräten und komplexeren Szenarien werden Routinearbeiten über die Task-Verteilung von „manueller Einzelbearbeitung“ auf „zentrale Policy-Ausführung“ umgestellt. Updates, Patches, Installationen und Datei-Verteilungen werden einheitlich definiert und policybasiert ausgeführt, wodurch Umgebungsunterschiede weniger Einfluss auf die Verwaltung haben.

Phase 4: Betriebsaktionen in Security- und DLP-Kontrollen integrieren

Wenn der Betriebsprozess stabil ist, lassen sich Remote-Aktionen mit Endpoint-Security- und DLP-Policies koppeln, z. B. durch Einschränkung zulässiger Remote-Operationen nach Gerätestatus, Benutzerrolle oder Geschäftskontext. Remote-Betrieb wird damit nicht als separater Vorgang behandelt, sondern als Bestandteil des Endpoint-Security-Gesamtsystems.

Durch die schrittweise Umsetzung innerhalb einer Plattform können Unternehmen die Standardisierung und Kontrollierbarkeit des Endpoint-Betriebs erhöhen, ohne zusätzliche Tool-Komplexität aufzubauen. Remote-Funktionen, Operations Center und Sicherheits-Policies von Ping32 lassen sich so langfristig nachhaltig im Zusammenspiel betreiben.

Fazit: Ein umsetzbarer und nachhaltiger Ansatz für Endpoint-Betrieb

In einer Umgebung mit weiter steigender Endpoint-Zahl und sich wandelnden Arbeitsformen wachsen die Anforderungen an Betriebseffizienz und Datensicherheit parallel. Ping32 behandelt Remote-Tools nicht als isolierte Funktion, sondern integriert sie in eine einheitliche Plattform aus Endpoint-Security-Management, Data Loss Prevention (DLP) und Operations Center, sodass Remote-Operationen nahtlos Teil des Tagesgeschäfts werden.

Mit einem einheitlichen Einstieg, prozessbasierten Tickets, zentraler Task-Ausführung und lückenloser Protokollierung können Unternehmen schrittweise ein klares und nachvollziehbares Endpoint-Betriebssystem aufbauen. Dabei steht die Standardisierung von Betriebsaktionen im Vordergrund – nicht eine übermäßige Einschränkung der Mitarbeitenden –, was Transparenz schafft und zugleich die Geschäftskontinuität sichert.

Vor allem bietet dieses System Raum für nachhaltige Weiterentwicklung: Unternehmen können Audit-Tiefe und Policy-Granularität gemäß Größe, Geschäftsrythmus und Compliance-Anforderungen schrittweise erhöhen, ohne ständig Tools oder Betriebsmodelle wechseln zu müssen. Das Zusammenspiel von Remote-Tool, Betriebsprozess und Security-Policies in einer Plattform reduziert die Kosten durch Tool-Brüche.

In der Praxis liefert Ping32 eine „ausführbare“ und „verifizierbare“ Managementmethode, die den Endpoint-Betrieb von reaktiver Störungsbearbeitung hin zu langfristig kontrollierbarem Betrieb weiterentwickelt – und damit eine stabile, nachhaltige Grundlage für das Endpoint-Management schafft.

FAQ (Häufige Fragen)

-

Unterstützt das Remote-Tool von Ping32 Audit-Protokolle und Nachvollziehbarkeit?

Ja. Remote-Verbindungen, Operationsabläufe und relevante Handlungen können aufgezeichnet und für Audits sowie Analysen genutzt werden. -

Ist das Remote-Tool nur für Störungsbehebung geeignet?

Nein. Neben Remote-Support kann es auch für Datei-Verteilung, Konfigurationsmanagement und Statusabfragen eingesetzt werden. -

Ist für die Nutzung des Ping32-Remote-Tools zusätzliche Drittanbieter-Software erforderlich?

Nein. Die Remote-Funktion ist in das Ping32-Endpoint-Management integriert und wird einheitlich ausgerollt und verwaltet. -

Kann Remote-Dateiübertragung in DLP-Kontrollen einbezogen werden?

Ja. Dateiübertragungen können in Kombination mit DLP-Policies und Audit-Mechanismen verwaltet werden. -

Eignet sich das Ping32-Remote-Tool für kleine IT-Teams?

Ja. Ein zentrales Designziel ist es, die Komplexität des Tagesbetriebs zu reduzieren und manuelle Betriebskosten zu senken.

Kontakt

Kontakt

14 min

14 min