Im Zuge der fortlaufenden Weiterentwicklung der Unternehmens-IT entstehen kontinuierlich neue Instant-Messaging-Tools, Kollaborationsplattformen und Cloud-Services. Dennoch ist E-Mail nach wie vor dauerhaft in den zentralen Arbeitsabläufen von Unternehmen verankert. Ob externe Kommunikation, formale Übergabe von Unterlagen oder organisationsübergreifender Informationsaustausch – E-Mail übernimmt eine stabile, standardisierte Rolle bei der Datenübertragung.

Aus Sicht der Datennutzung weist E-Mail zwei wesentliche Merkmale auf: Erstens ist die Reichweite sehr groß, da nahezu alle Mitarbeitenden E-Mail nutzen. Zweitens sind die transportierten Inhalte vielfältig – sie umfassen sowohl Informationen im Nachrichtentext als auch unterschiedlichste Dateianhänge. Dadurch wird E-Mail im praktischen Betrieb zu einem der wichtigsten Kanäle, über den Unternehmensdaten „die interne Grenze verlassen“.

Gleichzeitig wird das Versenden von E-Mails häufig als alltäglicher Vorgang betrachtet – nicht als Sicherheitsereignis. Wenn Mitarbeitende im vertrauten Mail-Client Anhänge hinzufügen, Empfänger eintragen und auf „Senden“ klicken, fehlen in diesem Prozess oft zusätzliche Risikohinweise oder wirksame Steuerungsmechanismen. Sobald eine Datei erfolgreich versendet wurde, sinkt die Kontrollfähigkeit des Unternehmens über diese Datei unmittelbar und deutlich.

Vor diesem Hintergrund entwickelt sich der E-Mail-Versand nach außen zunehmend von einem „Kommunikationsthema“ zu einem Thema der Steuerung von Datennutzung – und wird damit zu einem grundlegenden, unvermeidbaren Szenario in jeder Data-Loss-Prevention-(DLP-)Strategie.

Die inhärente Unsicherheit beim externen E-Mail-Versand

Im Gegensatz zu Systemzugriffen oder Berechtigungssteuerung entsteht das Risiko beim externen E-Mail-Versand nicht durch eine einzelne technische Schwachstelle, sondern durch die Überlagerung mehrerer Unsicherheitsfaktoren. Diese Unsicherheiten führen dazu, dass selbst bei regelkonformer Nutzung aus einem Versandvorgang ein Risikovorfall werden kann.

Erstens ist das Versenden von E-Mails sehr häufig und findet oft in arbeitsintensiven Spitzenzeiten statt. Unter Zeitdruck passieren leicht Fehler – etwa die falsche Auswahl eines Anhangs oder die Eingabe eines falschen Empfängers. Zweitens sind Dateianhänge äußerst flexibel: Ein identisches Dateiformat kann Informationen mit völlig unterschiedlichem Schutzbedarf enthalten. Der Sensitivitätsgrad lässt sich daher kaum anhand oberflächlicher Merkmale zuverlässig erkennen.

Hinzu kommt, dass externe Empfänger sehr heterogen sind – von langjährigen Partnern bis hin zu kurzfristigen Kontakten. Ohne klar definierte Autorisierungsgrenzen und nachvollziehbare Dokumentation ist es für Unternehmen schwierig, fortlaufend zu bewerten, ob ein externer Versand den internen Anforderungen entspricht.

In der Praxis konzentrieren sich Risiken beim externen E-Mail-Versand typischerweise auf folgende Punkte:

-

Dateien werden ohne eindeutige Freigabe an externe Postfächer versendet

-

Dieselbe Datei wird wiederholt extern versendet und überschreitet den geschäftlich nachvollziehbaren Rahmen

-

Es fehlt an einer einheitlichen Protokollierung, sodass eine nachträgliche Prüfung erschwert ist

Diese Probleme sind meist nicht Ausdruck vorsätzlicher Regelverstöße, sondern eher das Ergebnis fehlender Governance-Mechanismen.

Grenzen klassischer E-Mail-Management-Ansätze

Viele Unternehmen versuchen nach der Erkenntnis des Risikos, den externen E-Mail-Versand über Richtlinien oder auf Ebene des Mail-Systems zu steuern. In der Umsetzung zeigen sich jedoch klare Einschränkungen.

Einerseits hängt ein richtlinienbasierter Ansatz stark von der Selbstdisziplin der Mitarbeitenden ab – etwa wenn vor dem Versand eine Registrierung oder Freigabe verlangt wird. In Umgebungen mit hohem Versandaufkommen sind solche Prozesse langfristig schwer durchzuhalten und oft nicht technisch überprüfbar. Andererseits fokussieren Mail-Systeme typischerweise auf die Kommunikationsebene (z. B. Sende-/Empfangsrichtlinien oder Domain-Restriktionen) und können den lokalen Datei-Nutzungsprozess auf dem Endgerät nur begrenzt abbilden.

Typische Herausforderungen sind:

-

Mail-System-Logs und Dateioperationen am Endgerät sind getrennt, sodass keine durchgängige Kette entsteht

-

Zu grobgranulare Policies: Es wird nur „ob gesendet werden darf“ gesteuert, nicht „was gesendet wird“

-

E-Mail-Versand und andere Exfiltrationswege sind voneinander getrennt, die Audit-Sicht ist nicht einheitlich

-

Übermäßige Blockierung kann legitime Geschäftskommunikation beeinträchtigen

-

Nach einem Vorfall sind Forensik und Analyse häufig kostenintensiv

Dadurch entsteht häufig ein Zustand „kurzfristig streng, langfristig schwach“, der sich nicht als stabile Fähigkeit etablieren lässt.

Der Ansatz von Ping32 zur Steuerung des externen E-Mail-Versands

Ping32 betrachtet externen E-Mail-Versand als datennutzungsbezogenes Verhalten auf Endgerätebene – nicht als isoliertes Kommunikationsereignis. Aus der Perspektive des Endpoint-Managements verknüpft das System Nutzeridentität, Dateiobjekt und Versandaktion und bildet so eine vollständige Verhaltenskette ab.

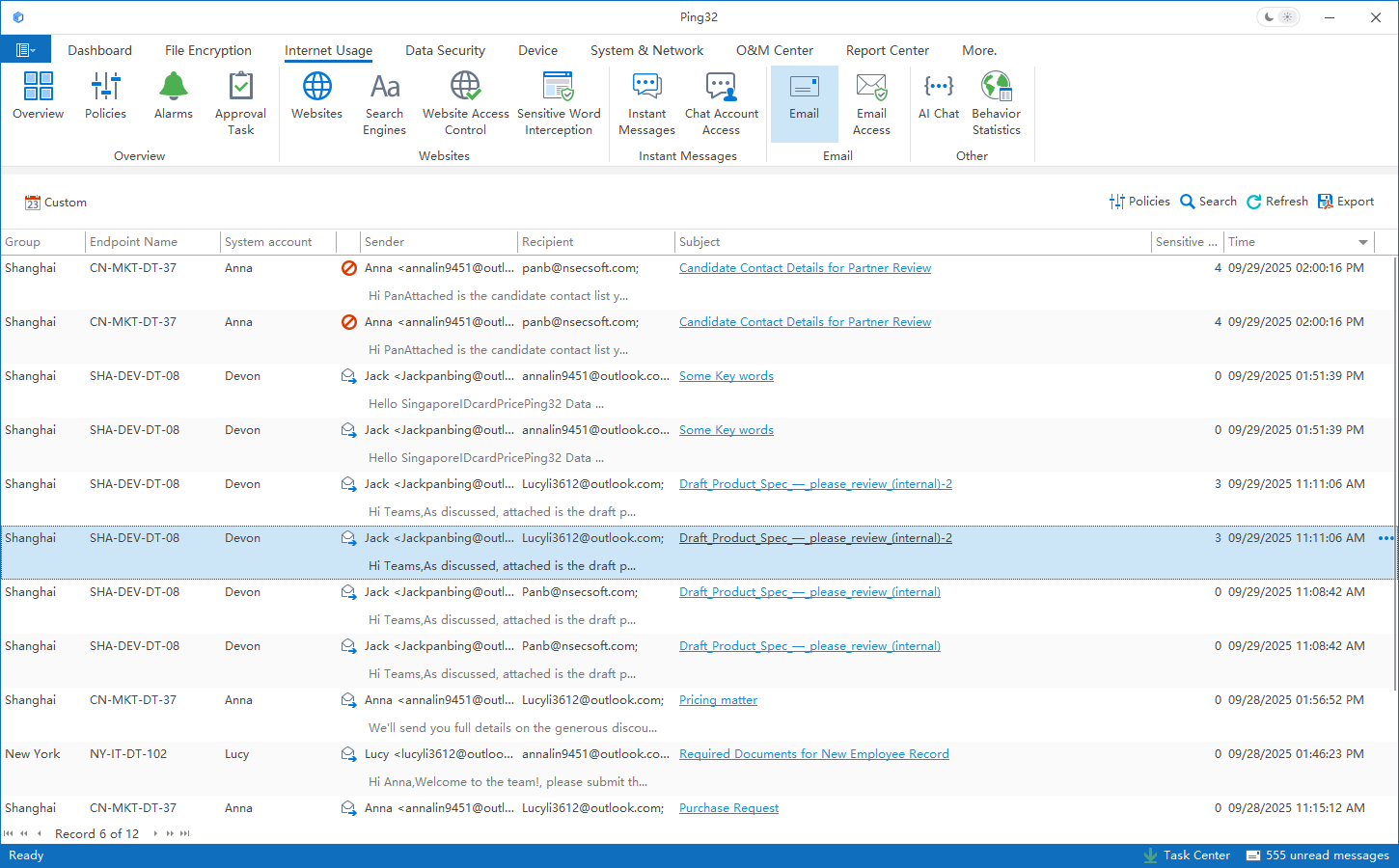

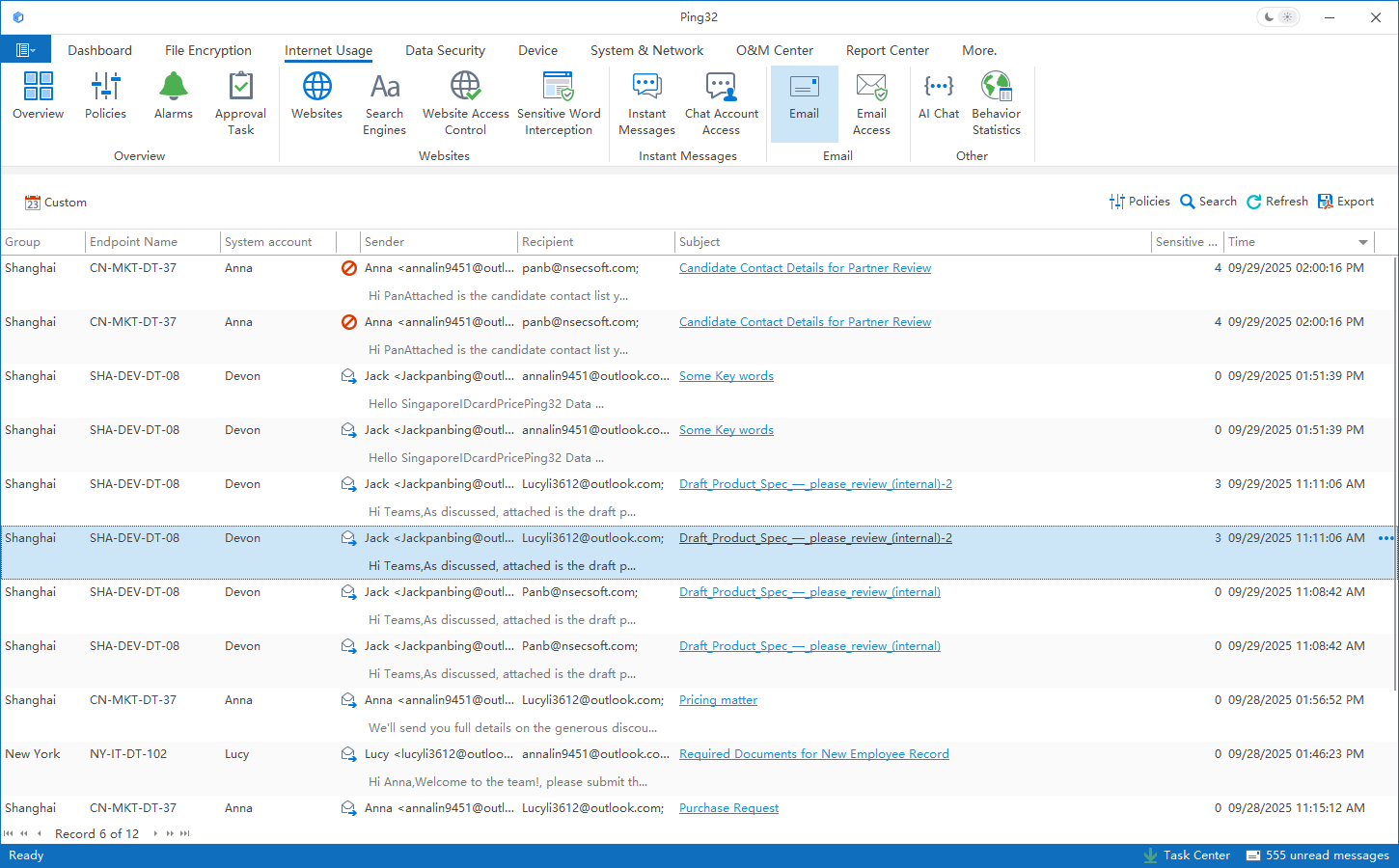

Auf dem Endgerät kann das System beim Versand über Mail-Clients – unabhängig davon, ob Standardprotokolle oder HTTPS/SSL-verschlüsselte Dienste genutzt werden – Sende- und Empfangsaktionen überwachen und protokollieren. Erfasst werden Betreff, Absender, Empfänger, Nachrichtentext sowie Anhänge. Bei Anhang-Versand werden zusätzlich Dateiquelle, Dateiattribute und die Versandaktion selbst dokumentiert, sodass eine recherchierbare Audit-Spur entsteht.

So wird externer E-Mail-Versand nicht mehr nur als „erfolgreich oder nicht“ betrachtet, sondern als kontinuierlich beobachtbarer und analysierbarer Prozess. Unternehmen erhalten Transparenz darüber, welche Dateien per E-Mail nach außen gehen, wer sie versendet und wie häufig dies geschieht – und verfügen damit über belastbare, verifizierbare Daten.

Auf Basis der Audit-Funktionalität kann Ping32 zudem mit einer Engine zur Analyse sensibler Inhalte zusammenarbeiten, um sensitive Informationen im Mailtext oder in Anhängen zu identifizieren. Bei Regeltreffern kann das System je nach Policy protokollieren, alarmieren oder blockieren. Dadurch stützen sich Maßnahmen auf Inhalt und Verhaltenskontext – nicht auf eine einzelne Bedingung.

Während des gesamten Prozesses nutzen Mitarbeitende weiterhin ihren gewohnten Mail-Client. Es sind keine Änderungen der Arbeitsgewohnheiten oder zusätzliche Tools erforderlich, was Einführungs- und Umsetzungskosten reduziert.

Balance zwischen Steuerung und Effizienz beim externen Versand

Der Schwerpunkt bei der Steuerung externen E-Mail-Versands liegt weniger darin, ob blockiert werden kann, sondern ob Policies der Geschäftsrealität entsprechen. Ping32 betont in der Policy-Gestaltung Differenzierung und Anpassbarkeit, um komplexe Versandfälle nicht schematisch zu behandeln.

In der Praxis benötigen nicht alle Anhänge dieselbe Kontrollstufe. Für reguläre Geschäftsdokumente kann Audit und Nachvollziehbarkeit ausreichen; für Dateien mit sensiblen Informationen oder auffälligen Merkmalen können strengere Maßnahmen aktiviert werden. Policies lassen sich flexibel nach Absender/Empfänger, Dateityp, Dateigröße usw. konfigurieren – statt ausschließlich nach Mailadresse oder Domain.

Bei aktivierter Datei-Exfiltrationskontrolle kann ein Freigabeprozess für definierte Dateien eingeführt werden. Nach Antragstellung am Endgerät ist der Versand erst nach Genehmigung möglich. Das System unterstützt zudem die Protokollierung, ob und wann die genehmigende Person die Datei geprüft hat, wodurch Transparenz und Verantwortungsnachvollziehbarkeit steigen.

Gleichzeitig kann Ping32 mit Leak-Tracing-Funktionen kombiniert werden, um per E-Mail extern versendete Dateien einheitlich zu erfassen und zu sichern sowie das Risiko des Versandverhaltens zu bewerten. Anomalien können über Zeitfenster oder Mengenschwellen erkannt werden; für Dateien mit sensiblen Inhalten lassen sich Audit, Alarmierung oder Warnhinweise auslösen.

Damit entwickelt sich die Steuerung des externen E-Mail-Versands von einem einfachen „Erlauben oder Verbieten“ zu einem feingranularen Managementprozess rund um Verhaltensidentifikation, Inhaltsanalyse, Policy-Kontrolle und Risiko-Nachverfolgung – und erhält zugleich die Kontinuität des täglichen Arbeitens.

Schrittweise Einführung rund um externen E-Mail-Versand

Bei der praktischen Einführung empfiehlt sich mit Ping32 ein schrittweises Vorgehen, damit sich die Steuerungsfähigkeit natürlich in die bestehende Arbeitsumgebung integriert:

-

Audit des externen E-Mail-Versands: reale Versandvorgänge erfassen, Basisdaten aufbauen

-

Erkennung auffälliger oder hochriskanter Muster: z. B. über Frequenz- oder Dateimerkmalsanalysen

-

Zielgerichtete Policies: Hinweise oder Freigaben für Schlüsselszenarien aktivieren

-

Kontinuierliche Bewertung und Optimierung: Grenzen anhand der Audit-Ergebnisse anpassen

Im Fokus steht eine graduelle Verstärkung statt einer einmaligen Vollabdeckung aller Risiken.

Externen E-Mail-Versand als dauerhaft steuerbare Fähigkeit etablieren

E-Mail ist als Arbeitsmittel seit Langem etabliert; ihr Wert liegt in Stabilität und Universalität. Gerade deshalb sollte die Steuerung des externen E-Mail-Versands nicht auf temporären Maßnahmen beruhen. Wirksam ist, den externen Versand in das tägliche Endpoint-Management und in die DLP-Strategie zu integrieren – als dauerhaft betreibbare Fähigkeit.

Mit dem endgeräteseitigen Audit und der Steuerung des externen E-Mail-Versands unterstützt Ping32 Unternehmen dabei, ohne Änderungen am Nutzerverhalten schrittweise klare Grenzen der Datennutzung zu etablieren. Der Ansatz zielt nicht auf eine einmalige Abdeckung aller Risiken, sondern auf langfristige Umsetzbarkeit und kontinuierliche Verbesserung.

FAQ

-

Verändert die Steuerung des externen E-Mail-Versands die bisherige E-Mail-Nutzung der Mitarbeitenden?

Nein. Der endgeräteseitige Ansatz kann betrieben werden, ohne den Bedienablauf des Mail-Clients zu verändern.

-

Welche Inhalte werden beim Audit des externen Versands protokolliert?

Typischerweise Versandzeitpunkt, Endgerät, Nutzer, Anhänge und die dazugehörige Versandaktion.

-

Kann die Policy nur für bestimmte Anhänge aktiviert werden?

Ja. Policies lassen sich nach Dateityp, Dateiattributen oder Nutzungsszenario konfigurieren.

-

Können Versandprotokolle für nachträgliche Audits und Verantwortungszuordnung genutzt werden?

Ja. Die Audit-Spuren können den Versandprozess rekonstruieren und spätere Prüfungen sowie Verantwortungszuordnung unterstützen.

-

Gilt die Steuerung nur für externe Empfänger?

Nicht ausschließlich. Auch bereichs- oder organisationsübergreifende E-Mail-Kommunikation kann in eine einheitliche Steuerungsperspektive aufgenommen werden, um Datenflussgrenzen klarer zu definieren.

Kontakt

Kontakt

10 min

10 min