In der frühen Phase der Unternehmens-IT konzentrierte sich Datensicherheit vor allem auf Server, Datenbanken und den Netzwerkperimeter. Solange die Kernsysteme ausreichend abgesichert waren, galt auch der Datenbestand als kontrollierbar. Mit den fortlaufenden Veränderungen von Geschäftsmodellen und Arbeitsweisen hat sich jedoch das zentrale Nutzungs- und Trägerszenario für Daten deutlich verlagert. Immer mehr Geschäftsdaten verbleiben nicht dauerhaft in zentralisierten Systemen, sondern tauchen häufig auf den Endgeräten der Mitarbeitenden auf – als Dateien, die erstellt, bearbeitet, geteilt und nach außen versendet werden.

Diese Entwicklung verschiebt das Sicherheitsproblem schrittweise von der Frage „Wurde das System kompromittiert?“ hin zu „Wie werden Daten im alltäglichen Gebrauch gemanagt?“. Dateien werden per E-Mail versendet, über Webseiten auf externe Plattformen hochgeladen oder auf Peripheriegeräte bzw. mobile Speichermedien (USB) kopiert. Diese Vorgänge sind meist Teil normaler Geschäftsprozesse – und zugleich die häufigsten Ausgangspunkte von Datenabflüssen. Risiken verstecken sich nicht mehr ausschließlich in komplexen Angriffsketten, sondern sind über viele scheinbar legitime Dateioperationen verteilt.

Für Unternehmen ist diese Risikostruktur besonders realistisch. Einerseits steigt die Abhängigkeit von flexibler Zusammenarbeit, wodurch Datei-Exporte nach außen nahezu unvermeidlich werden. Andererseits fehlt häufig ein spezialisiertes Security-Team, sodass es schwer ist, sämtliche Handlungen über hochkomplexe Systeme in Echtzeit zu kontrollieren. Wie sich die Unwägbarkeiten externer Dateiweitergaben reduzieren lassen, ohne den Managementaufwand deutlich zu erhöhen, ist damit zu einer Kernfrage der Datensicherheitsstrategie geworden.

Herausforderungen durch veränderte Arbeitsweisen und Tools

Die derzeit zunehmenden Datenabflussrisiken sind nicht auf einen einzelnen Faktor zurückzuführen, sondern entstehen durch die Überlagerung mehrerer Veränderungen im Arbeitsumfeld. Das zeigt sich vor allem in folgenden Punkten:

● Endgerätezentriertes Arbeiten wird zum Normalfall: Dateien sind das wichtigste Medium für Datenflüsse. Viele sensible Informationen liegen als Dokumente vor und entstehen bzw. zirkulieren auf persönlichen Geräten.

● Die Kanäle für Dateiweitergabe werden vielfältiger: E-Mail, Web-Uploads, Instant-Messaging-Tools usw.

● Peripheriegeräte und mobile Speichermedien werden weiterhin breit genutzt; Daten können dadurch leicht die kontrollierte Umgebung verlassen.

● Endgeräte sind der Mittelpunkt der Datenoperationen, doch die Managementsicht ist oft fragmentiert.

● Kunden und Partner stellen klarere Anforderungen an die Auditierbarkeit der Datenverarbeitung.

Das führt zu einem Ergebnis: Selbst wenn Unternehmen nach dem klassischen, perimeterorientierten Sicherheitsansatz grundlegende Schutzmaßnahmen implementiert haben, können sie zentrale Fragen oft nicht eindeutig beantworten – etwa „Wohin ist die Datei gegangen?“, „Wurde sie nach außen weitergegeben?“ oder „Lässt sich der Ablauf im Nachhinein rekonstruieren?“.

Warum man die Bedeutung kennt, es aber schwer umzusetzen ist

Obwohl immer mehr Unternehmen die Relevanz von Data Loss Prevention (DLP) erkennen, treten in der Praxis häufig ähnliche Herausforderungen auf:

● Komplexe Nutzungsszenarien: Es ist schwierig, schnell zu bestimmen, welche Dateien besonders geschützt werden müssen.

● Dateiweitergaben sind über viele Tools und Kanäle verteilt; es fehlt eine einheitliche Sicht.

● Zu strenge Kontrollen beeinträchtigen die Arbeitseffizienz und stoßen intern auf Widerstand.

● Einführung und Betrieb sind komplex und erfordern erhebliche IT-Ressourcen sowie Betriebskompetenz; langfristige Wartung ist schwierig.

● Nachträglich kann man oft nur „Probleme feststellen“, aber es fehlen vollständige Audit-Trails zur Analyse und Nachweisführung.

● Sicherheitswerkzeuge arbeiten unzureichend zusammen; die Datensicht bleibt getrennt, eine durchgängige Managementkette entsteht nicht.

Diese Punkte bedeuten nicht, dass Unternehmen Sicherheit nicht ernst nehmen. Sie zeigen vielmehr, dass traditionelle Sicherheitslösungen für das Szenario „Dateifluss auf Endgeräten“ nur begrenzt geeignet sind. Benötigt wird ein DLP-Ansatz, der näher an der täglichen Arbeitsrealität ist und sich schrittweise einführen lässt.

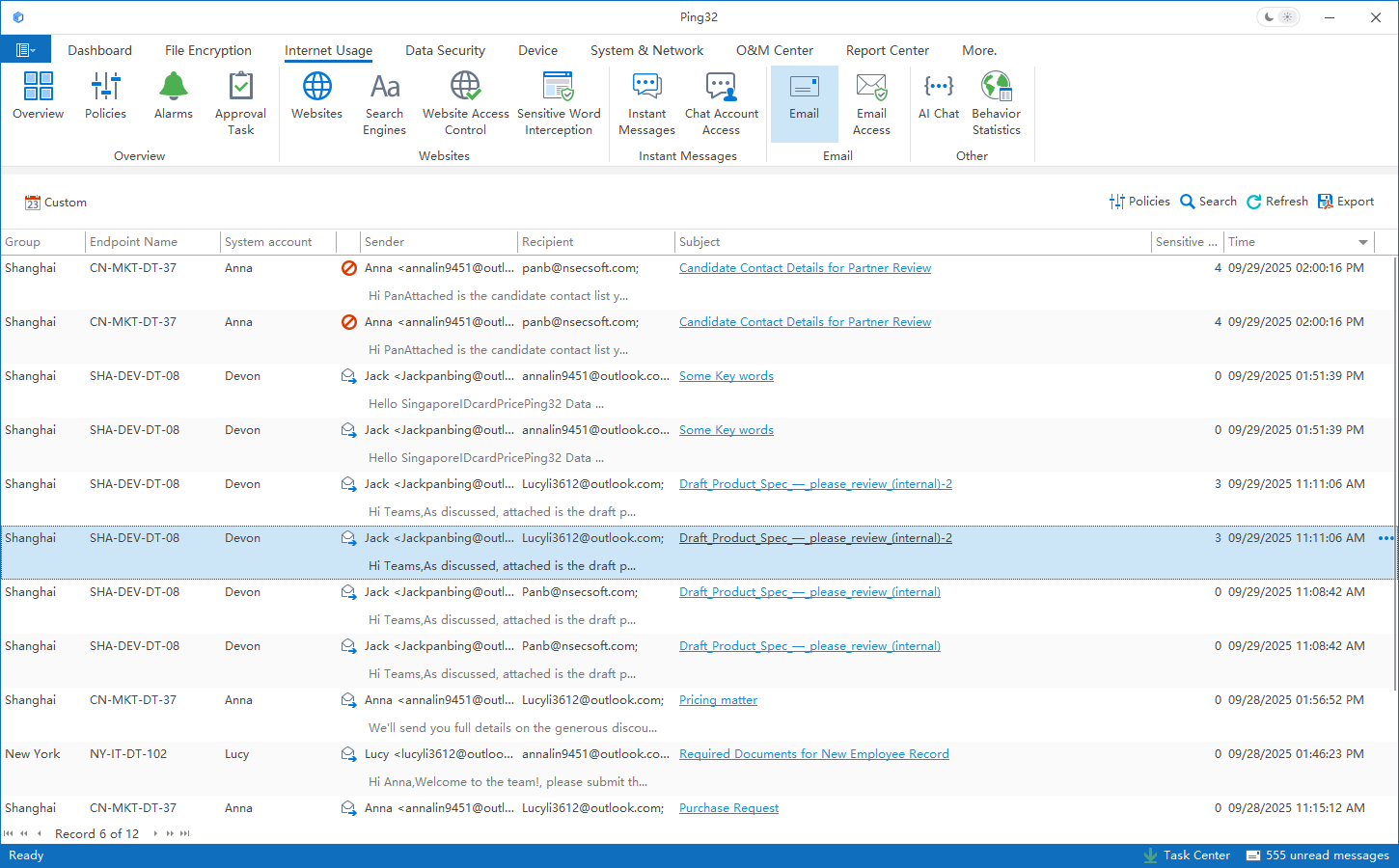

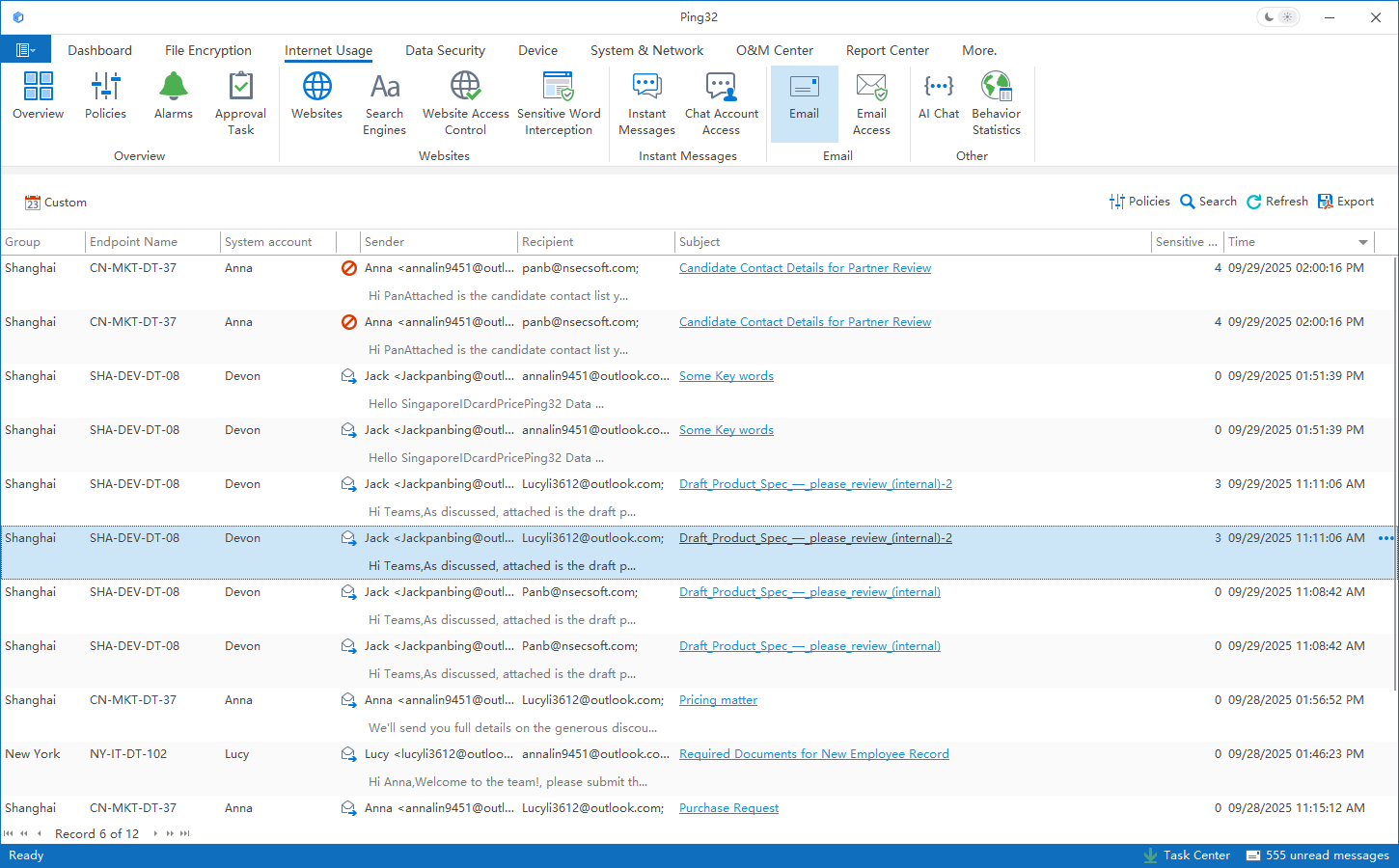

Der Ansatz von Ping32: Endgerätezentriert, aber ohne übermäßige Komplexität

Ping32 versteht DLP nicht als eine einmalige Abdeckung aller Sicherheitsfälle über einen einzelnen Blockierpunkt. Stattdessen beginnt Ping32 bei einer grundlegenden Fähigkeit: Endgeräte-Management. Indem die Nutzung und der Fluss von Dateien in eine einheitliche Perspektive integriert werden, orientiert an den realen Datenpfaden im Unternehmen, zeichnet Ping32 Dateioperationen auf der Endgeräte-Seite kontinuierlich auf. Dadurch können Unternehmen schrittweise nachvollziehen, wie Daten in der Praxis zirkulieren, und ein beobachtbares sowie steuerbares DLP-System aufbauen.

Der Kernwert dieses Ansatzes ist „Kontinuität“. Über das Endgeräte-Management führt Ping32 Dateiaktionen wie Erstellen, Ändern und Kopieren ebenso zusammen wie das Verlassen des Endgeräts durch Weitergabe oder Web-Upload. Ob Dateien per E-Mail verschickt, über das Web hochgeladen oder auf Peripherie/USB geschrieben werden – die zugehörigen Handlungen können in demselben System erkannt und protokolliert werden. Das vermeidet die Komplexität separater Verwaltung je Tool oder Plattform, reduziert die Architekturkomplexität und schafft eine stabile Datengrundlage für spätere Analyse und Entscheidungen.

Darüber hinaus verlangt Ping32 nicht, dass Unternehmen von Beginn an komplexe Sicherheitsrichtlinien definieren. Priorität hat zunächst, „den Ist-Zustand sichtbar zu machen“. Das System fokussiert nicht nur darauf, ob eine einzelne Weitergabe blockiert wurde, sondern erfasst kontinuierlich die Schlüsselinformationen entlang des Dateiflusses. So lassen sich bei Bedarf Fakten rekonstruieren und „was passiert ist“ erklären – nicht nur „ob etwas gegen Regeln verstoßen hat“. Nachdem das Unternehmen seine eigenen Muster der Dateiweitergabe verstanden hat, können gezielte Maßnahmen schrittweise eingeführt werden, im passenden Tempo zur Organisation.

Mit Visualisierung und Audit starten, dann schrittweise Richtlinien einführen

Für die meisten KMU ist DLP kein Thema, das sich in einem Schritt „fertigstellen“ lässt. In der Praxis eignet sich bei Ping32 ein schrittweises Vorgehen:

● Visualisierung aufbauen: Beim Datei-Export und bei Web-Uploads die reale Situation transparent machen.

● Audit-Trails vervollständigen: Ein stabiles Protokollierungsmodell etablieren, mit kontinuierlichen, abfragbaren Aufzeichnungen zu Dateioperationen, damit zentrale Handlungen rückverfolgbar und erklärbar sind.

● Hochrisiko-Szenarien identifizieren: Auf Basis der Audit-Daten häufige oder auffällige Weitergaben erkennen und als Entscheidungsgrundlage nutzen.

● Richtlinien schrittweise einführen: Ohne den Geschäftsbetrieb zu beeinträchtigen, ausgewählte Szenarien begrenzen und Risiken reduzieren.

Dieser Pfad betont „erst verstehen, dann managen“. Er stärkt die Kontrolle über Datenflüsse schrittweise, ohne Arbeitsgewohnheiten zu verändern, verhindert Effizienzverluste durch zu frühe Eingriffe und erleichtert zudem interne Einigung über Sicherheitsziele – bei gleichzeitig besserer Faktengrundlage für Managemententscheidungen.

Synergie zwischen Dateiverschlüsselung und Governance der Dateiweitergabe

Neben Audit und Nachvollziehbarkeit liefert Dateiverschlüsselung eine weitere Basisschutzschicht für DLP. Durch transparente Verschlüsselung werden Dateien bereits lokal auf dem Endgerät automatisch geschützt: In autorisierten Umgebungen sind sie normal nutzbar, in nicht autorisierten Umgebungen können sie nicht direkt gelesen werden. Das senkt das reale Risiko externer Weitergaben auf Inhaltsebene.

In Kombination mit dem Audit der Dateiweitergabe kann das Unternehmen nicht nur erkennen, ob eine Datei nach außen gegangen ist, sondern auch sicherstellen, dass die Daten nach der Weitergabe nicht durch Umweltwechsel „außer Kontrolle geraten“. Die Kombination „Inhaltsschutz + Verhaltenssichtbarkeit“ macht das DLP-System vollständiger und langfristig belastbarer.

Konkreter Nutzen in typischen Anwendungsszenarien

In F&E-Unternehmen liegen Quellcode und technische Dokumente häufig als Dateien vor. Durch Endgeräte-Management und Audit der Dateiweitergabe lässt sich die Zirkulation dieser Dateien klar nachvollziehen; Verschlüsselung stellt sicher, dass kopierte Dateien nur in autorisierten Umgebungen genutzt werden können.

In Design- und Fertigungsbranchen werden Konstruktionszeichnungen in bereichs- und projektübergreifender Zusammenarbeit häufig weitergegeben. Der Ansatz von Ping32 hält diese Dateien auditier- und rückverfolgbar, ohne die Kooperationseffizienz zu beeinträchtigen.

In Finanz- und HR-Szenarien helfen einheitliches Management und Audit-Trails bei Dateien mit personenbezogenen Daten und Betriebskennzahlen, interne Fehlbedienungen sowie Compliance-Risiken zu reduzieren.

FAQ (Häufige Fragen)

Q1: Ist Ping32 nur für Großunternehmen geeignet?

A: Das Bereitstellungsmodell und die Managementlogik von Ping32 sind schrittweise ausgelegt und eignen sich für Unternehmen, die DLP-Fähigkeiten nach und nach aufbauen möchten.

Q2: Beeinträchtigt das Audit der Dateiweitergabe die tägliche Arbeit der Mitarbeitenden?

A: Der Audit-Trail ist primär auf Protokollierung ausgelegt und verändert die täglichen Arbeitsabläufe nicht.

Q3: Erfordert Ping32 eine tiefe Integration in bestehende Office- oder Geschäftssysteme?

A: Ping32 basiert hauptsächlich auf Endgeräte-Management und setzt keine Umgestaltung spezifischer Geschäftssysteme voraus.

Q4: Wie lange können Audit-Daten gespeichert werden?

A: Die Aufbewahrungsdauer lässt sich gemäß den Compliance- und Managementanforderungen des Unternehmens konfigurieren.

Q5: Unterstützt Ping32 eine einheitliche Verwaltung verschiedener Kanäle der Dateiweitergabe?

A: Ping32 kann gängige Szenarien der Dateiweitergabe und von Web-Uploads einheitlich erkennen und protokollieren.

Kontakt

Kontakt

9 min

9 min