In der IT-Architektur der meisten Organisationen ist Netzwerksegmentierung bzw. Netztrennung längst zum Normalfall geworden. Entwicklungs-/R&D-Netz, Office-Netz, Produktionsnetz sowie das externe Internet werden häufig über Firewalls, DMZ-Zonen und Netztrenn-/Transfer-Gateways (z. B. Data Diodes bzw. „Air-Gap“-Transferlösungen) voneinander isoliert. Diese Trennung reduziert die Angriffsfläche wirksam – bringt jedoch ein seit Langem bestehendes und zunehmend dringliches Problem mit sich: Wie können Dateien zwischen unterschiedlichen Sicherheitsdomänen sicher, regelkonform und effizient übertragen werden?

Mit veränderten Kollaborationsformen sind Dateien nicht mehr nur selten genutzte Hilfsdaten, sondern Träger geschäftskritischer Informationen: Konstruktionszeichnungen, technische Dokumentationen, Vertragsunterlagen, Finanzberichte usw. Die Austauschfrequenz steigt, der Beteiligtenkreis wächst, und Dateiübertragungen über Abteilungen, Netzgrenzen und sogar Organisationsgrenzen hinweg sind zur täglichen Routine geworden. Damit ist Dateiaustausch nicht mehr bloß „Dateien schicken“, sondern ein zentraler Prozess, der Betriebskontinuität, Compliance-Fähigkeit und Risikosteuerung direkt beeinflusst.

Dennoch nutzen viele Organisationen weiterhin frühe Austauschmethoden wie Dual-FTP, USB-Sticks, integrierte „Transfer-/Shuttle“-Funktionen von Netztrennsystemen oder manuelle Zwischenstationen. Diese Verfahren mögen anfangs ausreichend sein, stoßen aber mit wachsenden Datenmengen und strengeren Compliance-Anforderungen schnell an Grenzen und erfüllen moderne Anforderungen an Kontrollierbarkeit, Auditierbarkeit und Sicherheit nur unzureichend.

Warum Dateiaustausch zum Hochrisikopunkt für Security und Compliance wird

Die Risiken beim netzübergreifenden Dateiaustausch entstehen nicht durch einen einzelnen Faktor, sondern durch das Zusammenspiel mehrerer realer Bedingungen. Besonders in netzgetrennten Umgebungen führt das Fehlen eines einheitlichen, zentral verwalteten Kanals dazu, dass Dateien „über Umwege“ übertragen werden – und damit außerhalb des Sicherheits- und Audit-Rahmens landen.

Typische Risikotreiber sind:

● Veränderte Arbeitsweisen: mehr Remote- und abteilungsübergreifende Zusammenarbeit, häufigere Domänenwechsel von Dateien

● Tool-Vielfalt: FTP, USB, Messenger und E-Mail existieren parallel, ohne durchgängige Standards

● Compliance- und Kundenanforderungen: Audits fragen zunehmend „woher kommt die Datei, wohin geht sie, wer hat genehmigt, wer hat heruntergeladen?“

Diese Risiken müssen nicht sofort als Sicherheitsvorfall sichtbar werden, schwächen aber langfristig die Steuerungsfähigkeit über Datenflüsse. Kommt es zu einem Problem, sind Verantwortlichkeiten schwer nachvollziehbar, Abläufe schwer rekonstruierbar und belastbare Nachweise gegenüber Auditierenden oder Partnern schwer zu erbringen.

Warum „man weiß, dass es wichtig ist“, es aber dennoch schwer umzusetzen ist

In den meisten Organisationen fehlt es nicht an Problembewusstsein bei IT- und Security-Teams. Vielmehr wird das Thema oft wiederholt diskutiert, kommt in der Umsetzung jedoch ins Stocken. Diese Lücke zwischen Erkenntnis und Umsetzung hat mehrere praxisnahe Ursachen.

Häufige Umsetzungshemmnisse:

● Eingespielte Prozesse sind tief verankert; Fachbereiche sind auf USB oder FTP angewiesen und lassen sich kurzfristig kaum umstellen

● Der Austauschprozess ist nicht transparent; es fehlen vollständige Logs und Audit-Fähigkeiten

● Genehmigung und tatsächliche Dateiaktionen sind entkoppelt; Genehmigungen lassen sich schwer mit realen Handlungen verknüpfen

● Komplexe Netztrennanforderungen treiben Deployments und Anpassungen in Kosten und Aufwand

● Bestehende Tools können Sicherheit und Benutzerfreundlichkeit oft nicht gleichzeitig liefern und werden daher umgangen

Der Kern ist daher nicht „ob kontrolliert werden soll“, sondern ob es einen Mechanismus gibt, der Netztrennanforderungen erfüllt und zugleich von Anwendern selbstverständlich genutzt wird.

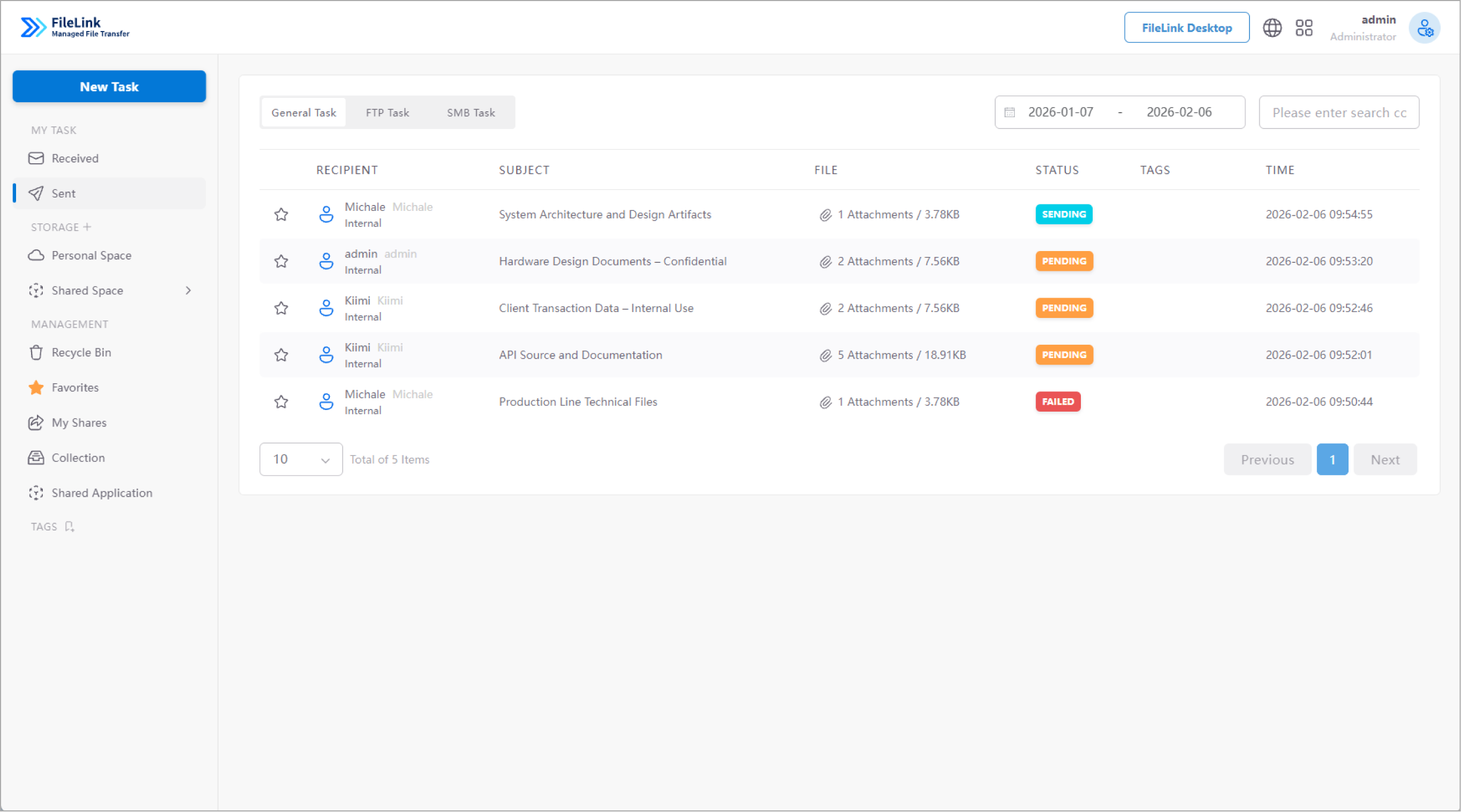

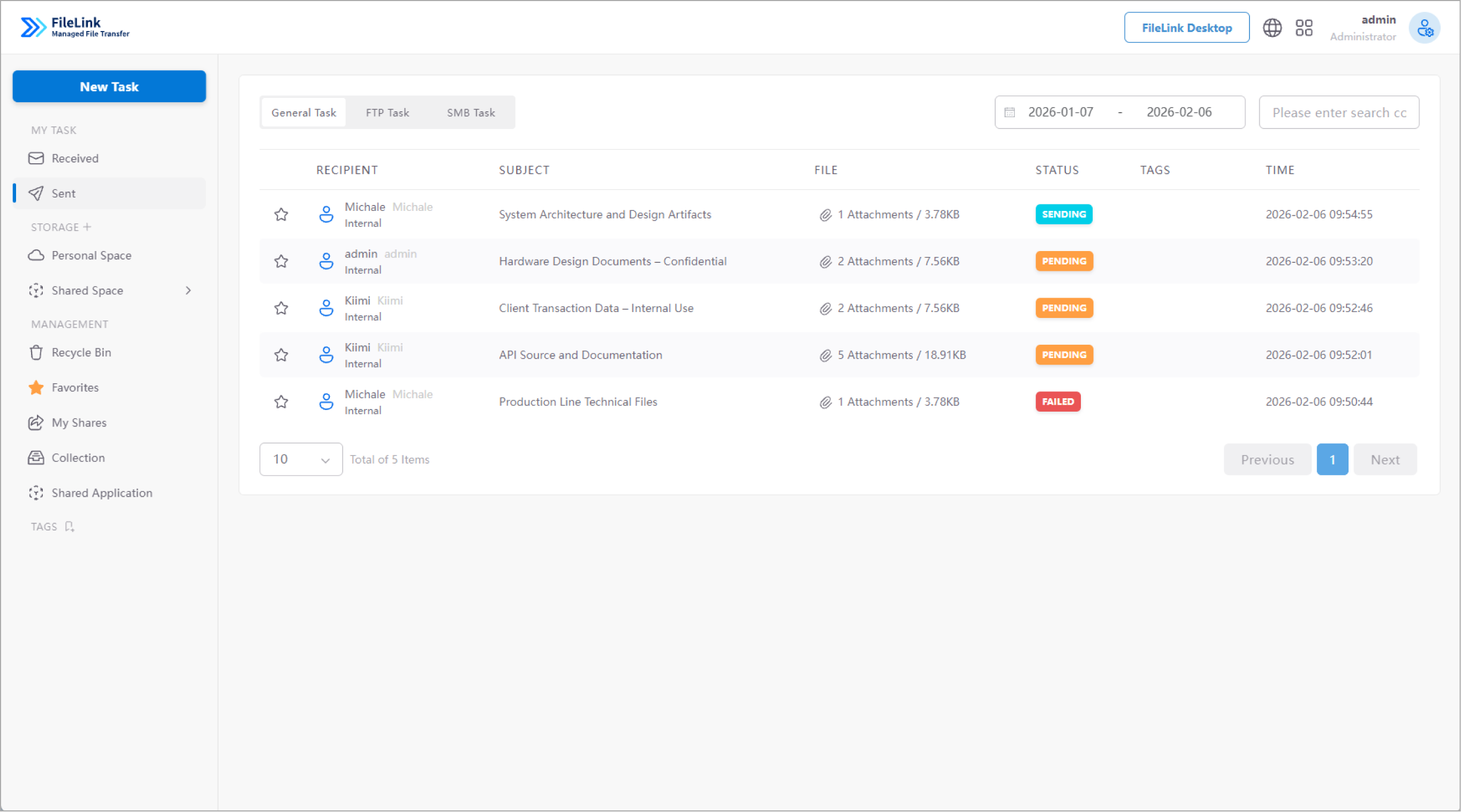

Der FileLink-Ansatz: Einen kontrollierten Dateiaustauschkanal trotz Netztrennung etablieren

FileLink ist nicht darauf ausgelegt, alle bestehenden Business-Systeme zu ersetzen. Ziel ist vielmehr, unter Netztrennbedingungen einen konformen, auditierbaren und kontrollierbaren Spezialkanal für Datei-Transfers bereitzustellen. Im Mittelpunkt steht die Frage: Wie bringt man Dateiaustausch „zurück ins System“, ohne die bestehende Netzwerkarchitektur zu verändern?

Auf Architekturebene setzt FileLink je eine Datei-Austauschkomponente in internen und externen Netzbereichen auf und integriert sich mit Firewalls, DMZ und Netztrenn-/Transfer-Gateways, um den „Shuttle“ zwischen zwei oder mehreren Netzen umzusetzen. Dateien werden nicht direkt (P2P) zwischen Endgeräten übertragen, sondern über eine kontrollierte Austauschplattform zwischengeschaltet. Das schafft die Grundlage für Sicherheitsprüfungen, Genehmigungen und Audits.

Auf Nutzungsebene bietet FileLink einen einheitlichen Einstieg für Endanwender. Interne Nutzer können in einer kontrollierten Umgebung eine Übergabe initiieren und Empfänger eindeutig festlegen; externe oder domänenfremde Nutzer können Dateien nur unter autorisierten Bedingungen empfangen oder herunterladen. Jede Aktion wird protokolliert und in den Audit-Umfang aufgenommen.

Kernfunktionen: Ganzheitliches Management des Dateiaustausch-Lebenszyklus

FileLink betrachtet nicht nur, ob die Übertragung gelingt, sondern steuert den gesamten Lebenszyklus des Dateiaustauschs mit mehrschichtigen Kontrollen.

Vor dem Versand: Richtlinienbasiertes Auslösen von Genehmigungsprozessen anhand von Dateieigenschaften sowie Sender-/Empfängermerkmalen. Unterstützt werden mehrstufige Genehmigungen, Mehrpersonen-Genehmigungen sowie Sammel- oder Alternativfreigaben, damit sensible Dateien vor dem Transfer geprüft werden.

Während der Übertragung: Content-Security-Prüfungen wie Erkennung sensibler Informationen und Malware-/Virenscans. Die Erkennung kann über Keywords, reguläre Ausdrücke und OCR erfolgen; je nach Ergebnis kann freigegeben, gewarnt oder blockiert werden.

Nach dem Versand: Alle Austauschaktionen werden als vollständiger Audit-Trail erfasst. Historien werden automatisch archiviert; Auditierende können – abhängig von Berechtigungen – Austausch-, Genehmigungs- und Aktivitätsprotokolle einsehen, z. B. für Compliance-Prüfungen oder interne Nachverfolgung.

Dateibasierte Sicherheitskontrollen: Das Risiko sekundärer Datenabflüsse reduzieren

Auch nach erfolgreichem Austausch ist das Risiko nicht vollständig eliminiert. FileLink ergänzt daher feinere Nutzungsrestriktionen auf Empfängerseite.

Für extern versandte Dateien können Gültigkeitsdauer, Download-Anzahl und Zugriffscode-Prüfung festgelegt werden. Für besonders schützenswerte Dateien lassen sich zusätzliche Zugriffskontrollen aktivieren: Begrenzung der Ansichtszahl, Druckverbot, Kopierverbot, Screenshot-Verbot sowie das Einblenden von Wasserzeichen während der Anzeige.

Diese Kontrollen verändern nicht den Dateiinhalt selbst, sondern reduzieren über kontrollierte Zugriffsmethoden die Weiterverbreitungsgefahr nach dem Austausch und halten Datenflüsse in einem erwartbaren Rahmen.

Typische Einsatzszenarien: Praktische Umsetzung des netzübergreifenden Dateiaustauschs

In Umgebungen mit Trennung zwischen Entwicklung und Produktion können Entwicklungsendgeräte oft nicht direkt auf das Office-Netz oder Internet zugreifen. Mit FileLink können Mitarbeitende Dateien innerhalb der internen Sicherheitsdomäne einreichen; nach Genehmigung und Prüfung übernimmt das System den netzübergreifenden Austausch – ohne auf USB als unkontrollierten Weg auszuweichen.

In der externen Zusammenarbeit müssen Unternehmen Dateien an Kunden, Lieferanten oder Partner übermitteln. FileLink stellt dafür Freigabelinks bereit, kombiniert mit Passwortprüfung und Zeitbegrenzung, und protokolliert jeden Download.

In Organisationen mit hohen Audit- und Compliance-Anforderungen ermöglicht FileLink durch vollständige Logs und Audit-Funktionalität eine saubere Rekonstruktion von Austauschvorgängen und liefert belastbare Nachweise für interne Steuerung und externe Audits.

Mit einem Standardkanal starten und schrittweise Austauschdisziplin etablieren

In der Praxis wird FileLink häufig inkrementell eingeführt:

- Einheitlichen Einstiegspunkt für netzübergreifenden Dateiaustausch schaffen

- Kritische Dateiaustauschprozesse in das System überführen

- Genehmigungs- und Sicherheitsprüfungsrichtlinien aktivieren

- Audit- und Archivierungsmechanismen ausbauen

So lassen sich verteilte Austauschhandlungen schrittweise bündeln, ohne den laufenden Betrieb zu stören.

Fazit: Dateiaustausch zurück in eine kontrollierbare, auditierbare Bahn bringen

Wenn Netztrennung der Normalfall ist, sollte Dateiaustausch nicht von ad-hoc-Methoden oder individuellen Gewohnheiten abhängen. FileLink bietet einen systematischen Weg zur Steuerung netzübergreifender Dateiflüsse, sodass Austauschhandlungen sichtbar, dokumentiert und auditierbar werden.

Der Ansatz zielt nicht darauf ab, alle Szenarien sofort abzudecken, sondern auf langfristig stabilen Betrieb im realen Arbeitsumfeld – als nachhaltige Basisfähigkeit für den Datenaustausch in der Organisation.

FAQ (Häufige Fragen)

F1: Muss für FileLink die bestehende Netztrennarchitektur geändert werden?

A: Nein. FileLink kann in bestehende Strukturen mit Firewall, DMZ und Netztrenn-/Transfer-Gateways integriert werden.

F2: Unterstützt FileLink den Transfer großer Dateien?

A: Ja. Das System bietet Hochleistungsübertragung, Resume/Checkpoint sowie Integritätsprüfungen.

F3: Kann der Dateiaustauschprozess genehmigungspflichtig gestaltet werden?

A: Ja. Richtlinien können mehrstufige Genehmigungs-Workflows automatisch auslösen; Vorlagen sind anpassbar.

F4: Kann die Nutzung durch externe Empfänger eingeschränkt werden?

A: Ja. Gültigkeitsdauer, Download-Anzahl und Zugriffskontrollen werden unterstützt.

F5: Gibt es vollständige Audit-Logs?

A: Ja. Dateiaustausch, Genehmigungen und zugehörige Aktionen werden zentral protokolliert und sind für Audits einsehbar.

Kontakt

Kontakt

9 min

9 min