Vor dem Hintergrund der fortschreitenden Digitalisierung hängen Geschäftsmodelle, Managementmethoden und operative Prozesse in Unternehmen zunehmend von der IT-Infrastruktur (IT Assets) ab. Von internen Managementsystemen über geschäftskritische Applikationsplattformen bis hin zu Datenanalyse- und Entscheidungsunterstützungssystemen: Stabile und kontrollierbare IT-Assets bilden heute das Fundament des Unternehmensbetriebs. IT-Assets sind damit längst nicht mehr nur „technische Ressourcen“, sondern strategische Ressourcen, die direkt über Effizienz, Sicherheit und Wettbewerbsfähigkeit entscheiden.

Für Unternehmensleitung und IT-Abteilung gilt: Ohne einen klaren Überblick über Umfang, Verteilung und Status der IT-Assets lassen sich Budgets und Ressourcen kaum fundiert planen – und die Stabilität kritischer Geschäftsprozesse ist schwer abzusichern. Noch wichtiger: Kommt es bei Schlüssel-Assets zu Ausfällen, Konfigurationsanomalien oder nicht autorisierten Änderungen, drohen je nach Schweregrad Verzögerungen und Produktivitätsverluste bis hin zu Systemausfällen und Prozessstillständen. Das kann sogar die Fähigkeit zur Vertragserfüllung beeinträchtigen und zu direkten finanziellen Schäden sowie Reputationsrisiken führen.

Aus operativer Sicht bestehen IT-Assets im Wesentlichen aus Hardware und Software: Hardware stellt Rechenleistung, Speicher und Netzwerkkonnektivität bereit; Software trägt Geschäftslogik, Prozesssteuerung und Datenverarbeitung. Kernbereiche wie Produktionssteuerung, Vertrieb/Operations, Finanzbuchhaltung und Personalwesen sind stark auf den kontinuierlichen Betrieb der IT-Systeme angewiesen. Instabilitäten an kritischen Punkten können sich schnell zu unternehmensweiten Risiken ausweiten.

Aus Datensicht sind IT-Assets der direkte Träger der Unternehmensdaten. Kundendaten, Finanzdaten, F&E-Unterlagen und andere zentrale Informationen werden auf Hardware gespeichert und über Softwaresysteme verarbeitet. Hardwarealterung, Systemschwachstellen oder Fehlkonfigurationen können Datenverlust, Datenabfluss oder Manipulation verursachen – mit wirtschaftlichen Folgen und Compliance-Risiken. Mit steigender Datenwertigkeit wächst auch die Abhängigkeit der Unternehmen von Daten; Stabilität, Zuverlässigkeit und Sicherheit der IT-Assets bestimmen unmittelbar die Integrität, Verfügbarkeit und Vertraulichkeit der Daten.

Darüber hinaus unterstützen IT-Assets auch Unternehmensentscheidungen und Innovation. Durch die kontinuierliche Erfassung und Analyse von Daten aus Geschäftssystemen können Unternehmen ihren Betriebszustand präziser verstehen, Markttrends besser erkennen und Ressourcen effizienter zuweisen – was die Qualität und Geschwindigkeit von Entscheidungen erhöht. Gutes IT-Asset-Management ist die Grundlage für Innovation, Prozessoptimierung und digitale Transformation. In einem Umfeld zunehmender Sicherheits- und Compliance-Anforderungen müssen Unternehmen „Assets sichtbar machen, Zustände prüfen, Risiken bewerten und Maßnahmen umsetzen“ können. Erst wenn Asset-Umfang, Betriebszustand und Risikoexposition klar sind, lassen sich Sicherheitsstrategien wirksam verankern, Betriebsrisiken reduzieren und die Geschäftskontinuität sichern.

Unternehmens-IT-Assets: Zusammensetzung und Klassifizierung

Unternehmens-IT-Assets lassen sich in der Regel in zwei Hauptkategorien einteilen: Hardware-Assets und Software-Assets. Beide tragen unterschiedliche geschäftliche Werte und sind mit unterschiedlichen Risikoprofilen verbunden.

Hardware-Assets sind die physische Grundlage der IT-Systeme. Dazu zählen vor allem Server, Mitarbeiter-Endgeräte (Endpoints), Netzwerkkomponenten, Speichersysteme sowie Rechenzentrums-/Serverraum-Infrastruktur. Server hosten geschäftskritische Anwendungen und Daten; Endpoints unterstützen die tägliche Arbeit und den Zugriff auf interne Systeme; Netzwerkgeräte gewährleisten Stabilität und Sicherheit des internen Netzes; Speichersysteme ermöglichen zentralisiertes Datenmanagement; und Infrastruktur wie Racks, Stromversorgung, USV und Kühlung stellt einen zuverlässigen Betriebsrahmen sicher. Leistung, Zuverlässigkeit und Wartungsniveau der Hardware wirken sich direkt auf Effizienz und Kontinuität aus – Alterung, Betriebsanomalien oder nicht autorisierte Änderungen können erhebliche Risiken auslösen.

Software-Assets sind die direkten Werkzeuge des Geschäftsbetriebs. Dazu gehören Betriebssysteme, Datenbanken, Fachanwendungen, Office-Software sowie Entwicklungs- und Security-Tools. Betriebssysteme liefern die Laufzeitumgebung, Datenbanken tragen das zentrale Datenmanagement, Fachanwendungen stützen Kernprozesse, Office-Software ermöglicht Zusammenarbeit und Informationsverarbeitung und Entwicklungs-/Security-Tools sichern Stabilität und Schutz. Versionsstände, Lizenzkonformität und Nutzungsumfang beeinflussen Compliance, Betriebseffizienz und Angriffsfläche unmittelbar. Fehlt Transparenz und Kontrolle über Software-Assets, drohen Lizenzverstöße, Audit-Probleme und latente Sicherheitsrisiken.

IT-Asset-Management ist daher nicht nur eine Aufgabe der IT-Operations, sondern eng mit strategischer Planung und Risikomanagement verknüpft. Nur wenn Hardware- und Software-Assets in einem einheitlichen Rahmen hinsichtlich Konfiguration, Verteilung, Nutzung und Veränderungen erfasst und durch kontinuierliches Monitoring sowie Analysen in Entscheidungen überführt werden, lassen sich „Asset-Transparenz, Risikokontrolle und umsetzbare Richtlinien“ wirklich realisieren.

Herausforderungen im IT-Asset-Management

Mit zunehmender Digitalisierung sind IT-Assets zahlreicher, stärker verteilt und verändern sich häufiger. Klassische Ansätze mit manueller Erfassung oder isolierten Tools reichen zunehmend nicht mehr aus. Typische Herausforderungen sind:

- Fragmentierte Asset-Informationen: Hardware- und Softwaredaten liegen in unterschiedlichen Systemen und Tabellen, ein zentrales Asset-Register fehlt – ein schneller Gesamtüberblick ist schwierig.

- Schwierige Change-Nachverfolgung: Konfigurationsänderungen, Software-Installationen/Deinstallationen und Versionsupdates werden nicht durchgängig dokumentiert, sodass nicht autorisierte Änderungen oft zu spät auffallen.

- Unvollständige Security-Audits: USB-Anschlüsse, Peripherienutzung und Datei-Kopien werden ohne einheitliches Audit schwer nachvollziehbar – das erhöht das Risiko interner Datenabflüsse und Compliance-Verstöße.

- Steigender Lizenz- und Compliance-Druck: Komplexe Lizenzmodelle sowie wachsende Branchen- und Vertragsanforderungen verlangen einen „prüfbar nachweisbaren“ Compliance-Status.

- Hoher Betriebsaufwand und Fehleranfälligkeit: Manuelle Inventuren, Auswertungen und Reporting binden viel Zeit, Daten werden verzögert aktualisiert und ein kontinuierlicher Managementkreislauf ist schwer aufzubauen.

- Schwierige Richtlinienumsetzung: Zu komplexe Maßnahmen oder spürbare Eingriffe in die Business-Continuity erzeugen Widerstände – am Ende bleibt es bei „Regeln ohne Umsetzung“.

Diese Faktoren führen dazu, dass viele Unternehmen zwar die Bedeutung von IT-Asset-Management erkennen, aber in der Praxis keine langfristig tragfähige Struktur etablieren. Ohne Plattform-Unterstützung akkumulieren sich Sicherheits-, Compliance- und Effizienzrisiken als „unsichtbare“ Belastung.

Der Nutzen einer IT-Asset-Statistikplattform

Der zentrale Nutzen einer IT-Asset-Statistikplattform besteht darin, Asset-Management mithilfe von Automatisierung und Visualisierung von einer punktuellen Inventur zu einer kontinuierlichen, täglichen Governance weiterzuentwickeln. Durch die laufende Erfassung von Hardware-, Software- und Endpoint-Statusdaten und deren Zusammenführung in ein einheitliches Register entsteht eine Managementbasis, die „sichtbar, abfragbar, nachvollziehbar und verifizierbar“ ist.

Für die Asset-Transparenz erfasst die Plattform automatisch Endpoint-Hardwarekonfigurationen sowie Installations-/Nutzungsinformationen von Software und stellt sie in einer einheitlichen Sicht bereit. Das ermöglicht dem Management, Mengen, Verteilung und Statusänderungen schnell zu überblicken und Fehlentscheidungen durch veraltete Daten zu vermeiden. Für das Risikomanagement überwacht die Plattform zentrale Anomalien – etwa Veränderungen der Hardware-Gesundheit, ungewöhnliche Änderungen oder Wartungsrisiken – und informiert proaktiv, wodurch die Wahrscheinlichkeit ungeplanter Ausfälle sinkt.

Für Security und Compliance liefert die Plattform eine auditierbare Datenbasis: Risiken können datenbasiert identifiziert, Richtlinien definiert und im Vorfall schneller betroffene Endpoints und Ursachen lokalisiert werden, was die Reaktionszeit verkürzt. Darüber hinaus unterstützen Reports und historische Trendanalysen Kostenbewertungen, Erneuerungsplanungen und die Optimierung von IT-Investitionen. In großen Unternehmen mit mehreren Standorten und Bereichen kann die Plattform IT-Informationen organisationsweit konsolidieren, zentral steuern und die Transparenz erhöhen.

Ping32: Ansatz für IT-Asset-Management

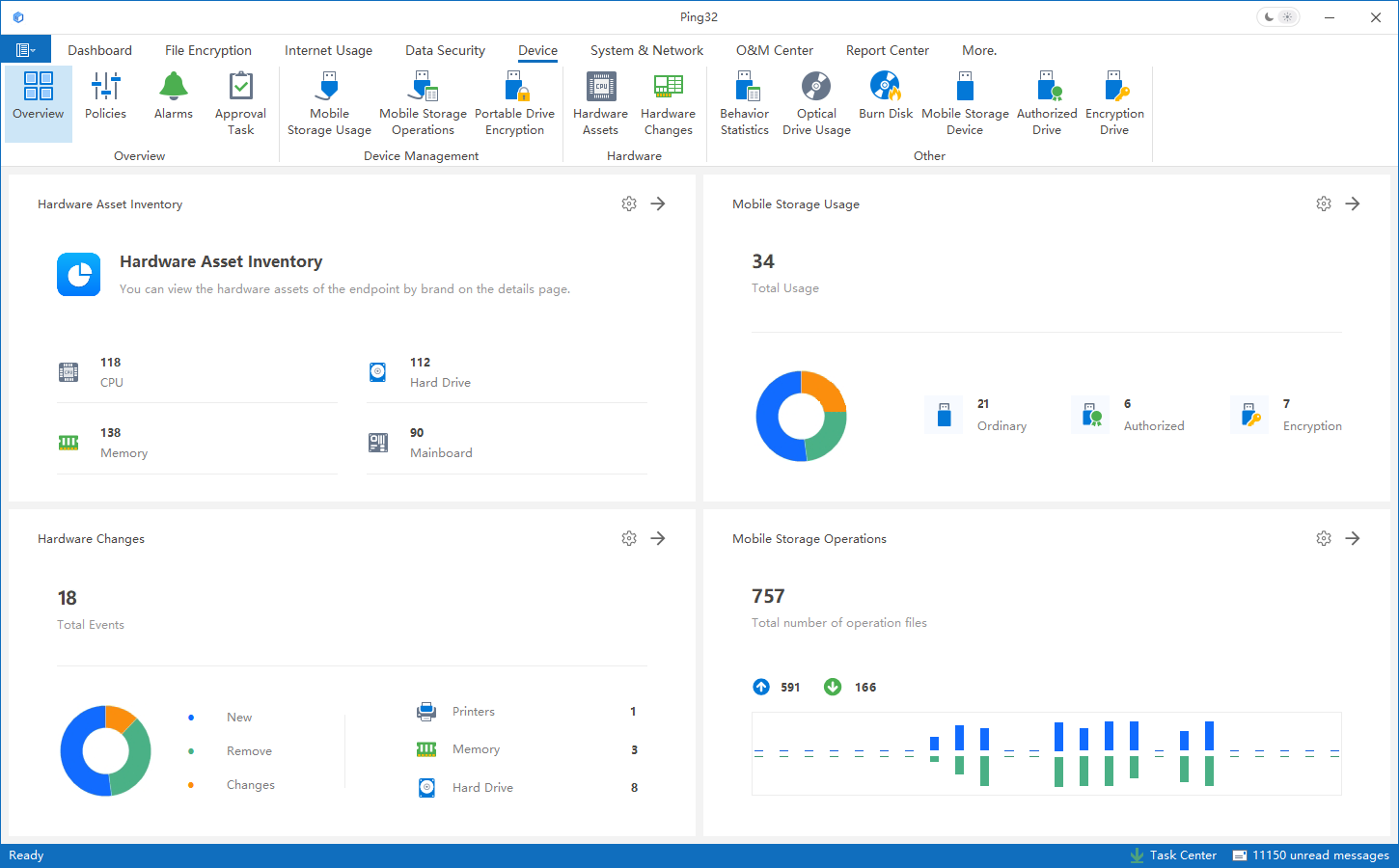

Ping32 stellt den Endpoint in den Mittelpunkt und integriert Hardware, Software und Peripheriegeräte in ein einheitliches Erfassungs-, Monitoring- und Kontrollsystem. Ziel ist es, eine verlässliche Asset-Datenbasis aufzubauen und Asset-Governance in „ausführbare und verifizierbare“ tägliche Betriebsabläufe zu überführen.

-

Hardware-Asset-Management

Im Hardware-Management erfasst Ping32 automatisch zentrale Informationen wie CPU, Arbeitsspeicher, Festplatte, Mainboard und Netzwerkkarte und erstellt ein kontinuierlich aktualisiertes Asset-Register, sodass Verantwortliche Umfang und Verteilung in Echtzeit nachvollziehen können. Gleichzeitig überwacht das System fortlaufend Hardwarekonfigurationsänderungen. Bei Zu-/Abgängen oder Konfigurationsanomalien werden Alarme ausgelöst, um nicht autorisierte Änderungen frühzeitig zu erkennen. In Kombination mit S.M.A.R.T.-Informationen der Festplatte kann Ping32 den Gesundheitszustand bewerten und potenzielle Ausfälle proaktiv identifizieren, wodurch das Risiko von Betriebsunterbrechungen oder Datenverlusten durch Hardwaredefekte sinkt. Auch USB-Ports und Peripheriegeräte werden zentral verwaltet und auditiert, um Transparenz herzustellen und Aktionen kontrollierbar zu machen.

-

Software-Asset-Management

Im Software-Management erfasst Ping32 installierte und aktiv genutzte Software auf Endpoints, protokolliert Installations-, Deinstallations- und Updatevorgänge und stellt eine einheitliche Sicht auf Software-Assets bereit. Über Whitelists, Blacklists und Installationsfreigaben lassen sich die Softwarenutzung und -installation steuern; ergänzend stehen Compliance-Prüfungen und Remote-Deinstallation zur Verfügung, um Software-Assets kontrolliert zu halten. Durch die gemeinsame Verwaltung von Software und Hardware schafft Ping32 einen geschlossenen Managementkreislauf, der es Unternehmen ermöglicht, Asset-Anzahl, Standort, Status und Risiken kontinuierlich zu überwachen und belastbare Daten für IT-Betrieb, Security und Entscheidungen bereitzustellen.

Praxisfallanalyse

Fertigungsunternehmen (mehrere Werke, großer Endpoint-Bestand): Ein Fertigungsunternehmen mit Werken in mehreren Regionen betreibt über 3.000 Endpoints. Die manuelle Inventur dauerte zuvor zwei Wochen und war fehleranfällig. Nach Einführung von Ping32 wurde die vollständige Asset-Erfassung und Registererstellung innerhalb von drei Tagen abgeschlossen; Hardwareänderungen und Softwareinstallationen werden seither in Echtzeit überwacht, was den Betriebsaufwand deutlich reduziert.

Finanzinstitut (strenge Software-Compliance): Ein Finanzinstitut muss die Softwareinstallation im gesamten Unternehmen auditieren. Mit Whitelist-/Blacklist-Mechanismen und Remote-Deinstallation blockiert und entfernt Ping32 nicht autorisierte Software. Die Compliance steigt von „stichprobenartig“ auf „prüfbar verifizierbar“ und unterstützt interne Audits sowie regulatorische Prüfungen.

Multinationales Unternehmen (Datenabflussrisiko über USB/Peripherie): Ein global tätiges Unternehmen hatte Risiken durch USB- und Peripherienutzung. Nach Einführung von Ping32 werden USB-Anschlüsse, Brennvorgänge und Kopieraktionen lückenlos protokolliert, Auffälligkeiten alarmiert und das Risiko interner Datenabflüsse reduziert – zugleich entsteht eine überprüfbare Compliance-Nachweiskette.

Zusammenfassung

IT-Asset-Management wandelt sich von einer „Nebenaufgabe“ der IT-Operations zu einem Kernelement, das Effizienz, Sicherheit und Wettbewerbsfähigkeit maßgeblich beeinflusst. Ping32 integriert Endpoint-zentriert Hardware, Software und Peripherie und ermöglicht so eine IT-Asset-Kontrolle, die „umsetzbar, verifizierbar und nachhaltig“ ist. Durch transparente Datenerfassung, Auditierung und Richtliniensteuerung gelingt Unternehmen der Übergang von „Assets sind nicht sichtbar“ zu „Assets sind quantifizierbar, nachverfolgbar und kontrollierbar“ – und damit eine solide Datenbasis sowie Governance für digitale Betriebsführung, Informationssicherheit und langfristig stabiles Wachstum.

FAQ

F1: Wie erfasst Ping32 Hardwareinformationen von Endpoints?

A: Das System erfasst automatisch zentrale Hardwaredaten wie CPU, Arbeitsspeicher, Festplatte und Netzwerkkarte und erstellt ein visualisiertes Asset-Register, das kontinuierlich aktualisiert und mit Änderungshistorie geführt wird.

F2: Kann Ping32 die Nutzung von USB/Peripheriegeräten überwachen?

A: Ja. USB- und Peripherieanschlüsse werden zentral verwaltet und auditiert; Verbindungszeitpunkte, Geräteinformationen und wesentliche Aktionen werden protokolliert, bei Anomalien erfolgen Alarme.

F3: Wie werden Software-Assets mit Ping32 kontrolliert?

A: Über Whitelists/Blacklists und Installationsfreigaben lässt sich Softwareinstallation und -nutzung steuern; Änderungen (Installation, Deinstallation, Updates) werden protokolliert. Zudem unterstützt Ping32 Compliance-Prüfungen und Remote-Deinstallation.

F4: Unterstützt Ping32 Remote-Einsicht und zentrale Verwaltung?

A: Ja. Hardware-, Software- und Peripheriestatus lassen sich remote einsehen und in einer Managementkonsole zentral konsolidieren – für standort- und abteilungsübergreifende Verwaltung sowie Auswertungen.

F5: Beeinflusst die Einführung von Ping32 den Alltag der Endnutzer?

A: Funktionen können schrittweise aktiviert werden (Transparenz → Audit → Kontrolle) und Richtlinien sind flexibel nach Geschäftsszenario konfigurierbar, um die Business-Continuity zu gewährleisten und Auswirkungen auf Nutzer zu minimieren.

Kontakt

Kontakt

13 min

13 min