À mesure que la transformation numérique des entreprises s’approfondit, les données sont devenues l’actif clé qui alimente la croissance. En parallèle, les risques de fuite de données se complexifient et deviennent plus discrets. Les dispositifs de protection traditionnels, comme la DLP (Data Loss Prevention), se concentrent principalement sur la prévention en amont et le contrôle/blocage pendant l’exécution. Or, dans un contexte où le « Zero Trust » se généralise et où la surface d’attaque continue de s’étendre, il est difficile d’éliminer totalement les incidents de fuite. Dès lors, la question critique devient : « après l’incident, comment reconstituer rapidement, précisément et complètement les faits, et constituer des preuves exploitables ? » — un enjeu majeur pour les opérations de sécurité et les audits de conformité.

La recherche agrégée (Aggregated Search) proposée par Ping32 est une capacité innovante conçue pour la phase de réponse aux incidents (Incident Response). Elle ne se limite pas à « rechercher plus vite dans des journaux », mais vise à reconstruire la logique d’audit afin de transformer des données d’audit dispersées et hétérogènes en un récit d’incident vérifiable et reproductible. À partir d’indices fragmentaires, l’entreprise peut reconstituer rapidement la vue d’ensemble d’une fuite et bâtir une chaîne de preuves complète.

1. Partir des défis de la réponse aux incidents : le dilemme « signal/bruit » dans des volumes massifs de journaux

Dans un environnement d’audit de sécurité des postes de travail (endpoints), un seul terminal peut générer des centaines d’événements par jour. À l’échelle de l’entreprise, la donnée d’audit quotidienne peut atteindre des dizaines de millions, voire des centaines de millions d’entrées. Lorsqu’un incident survient, le problème central n’est pas « a-t-on des logs ? », mais bien un problème de rapport signal/bruit : comment extraire, dans un délai MTTR très court, les « signaux » réellement pertinents au milieu de données massives et hétérogènes ?

Dans les processus d’audit classiques, l’administrateur doit souvent réaliser, en un temps réduit, une série de tâches qui deviennent autant de goulots d’étranglement : se repérer dans le temps à partir des horodatages et recouper manuellement entre plusieurs systèmes, identifier l’information via des métadonnées (nom de fichier, objet d’e-mail…) qui ne permettent qu’un rapprochement approximatif, reconstituer des chemins d’exfiltration en reliant manuellement des logs dispersés faute de mécanismes d’association automatique, puis constater que la chaîne de preuves se fragilise et résiste mal aux exigences juridiques ou de conformité. Plus les volumes grandissent, plus les recherches basées sur des bases relationnelles ou des fichiers de logs « plats » perdent en efficacité et en précision, et ne répondent plus aux exigences modernes : rapide, fiable, complet.

2. Les limites structurelles des audits traditionnels : dépendance aux métadonnées et plafond de performance

Les difficultés des approches traditionnelles se résument à deux défauts majeurs : un plafond de performance et une fiabilité insuffisante pour la preuve (forensics).

2.1 Plafond de performance : l’écart générationnel entre requêtes relationnelles et index plein texte

La plupart des outils d’audit classiques « recherchent » en interrogeant des champs de métadonnées dans la base sous-jacente : nom de fichier, chemin, destinataire, objet, etc. Cette approche peut suffire sur de petits volumes, mais à l’échelle de dizaines ou centaines de millions d’événements, le coût de requête explose et les temps de réponse deviennent difficiles à garantir.

La recherche agrégée de Ping32 s’appuie sur une architecture d’indexation plein texte distribuée (par exemple, une logique d’index inversé de type Elasticsearch). En indexant à l’avance l’ensemble des données d’audit, on passe d’une recherche « par balayage » à une recherche « par hit d’index », ce qui permet de maintenir des performances stables même en environnement très volumineux et à forte concurrence — condition essentielle d’une réponse aux incidents efficace.

2.2 Fiabilité forensique : le nom de fichier n’est pas un fondement solide pour la traçabilité

Plus fondamentalement, la fiabilité des preuves est en jeu. Les audits traditionnels s’appuient fortement sur des métadonnées (nom, titre, chemin…), alors que, dans les scénarios réels, ces métadonnées sont faciles à modifier et à contourner : renommage simple, chiffrement, compression, changement d’extension pour échapper à des contrôles basés sur la seule métadonnée, ou multiplication des versions avec des noms différents. Résultat : une approche centrée métadonnées relève davantage d’un « rapprochement probabiliste » que d’une traçabilité certaine. Si les métadonnées sont altérées ou falsifiées, la chaîne d’audit peut se rompre.

Dans la conception de Ping32, la recherche par métadonnées reste utile pour le tri initial (triage), mais elle ne doit pas constituer la base finale de l’enquête et de la preuve.

3. La valeur clé de la recherche agrégée : passer des métadonnées à la correspondance profonde au niveau du contenu

La rupture principale réside dans la conscience du contenu : on ne cherche plus « comment s’appelle le fichier », mais « ce que contient réellement l’information ».

3.1 Faire face aux indices fragmentaires : rechercher à partir d’un “morceau” et non d’un fichier

Dans les enquêtes de fuite, il est fréquent de ne pas disposer du fichier source complet, mais seulement d’indices : un extrait de données sensibles, un numéro de téléphone, un identifiant, un code client, un nom de projet interne, une phrase dans une capture d’écran, un paragraphe de PDF. Ces éléments ne se mappent pas directement sur des champs de logs et sont difficiles à retrouver via le nom de fichier ou l’objet d’un e-mail.

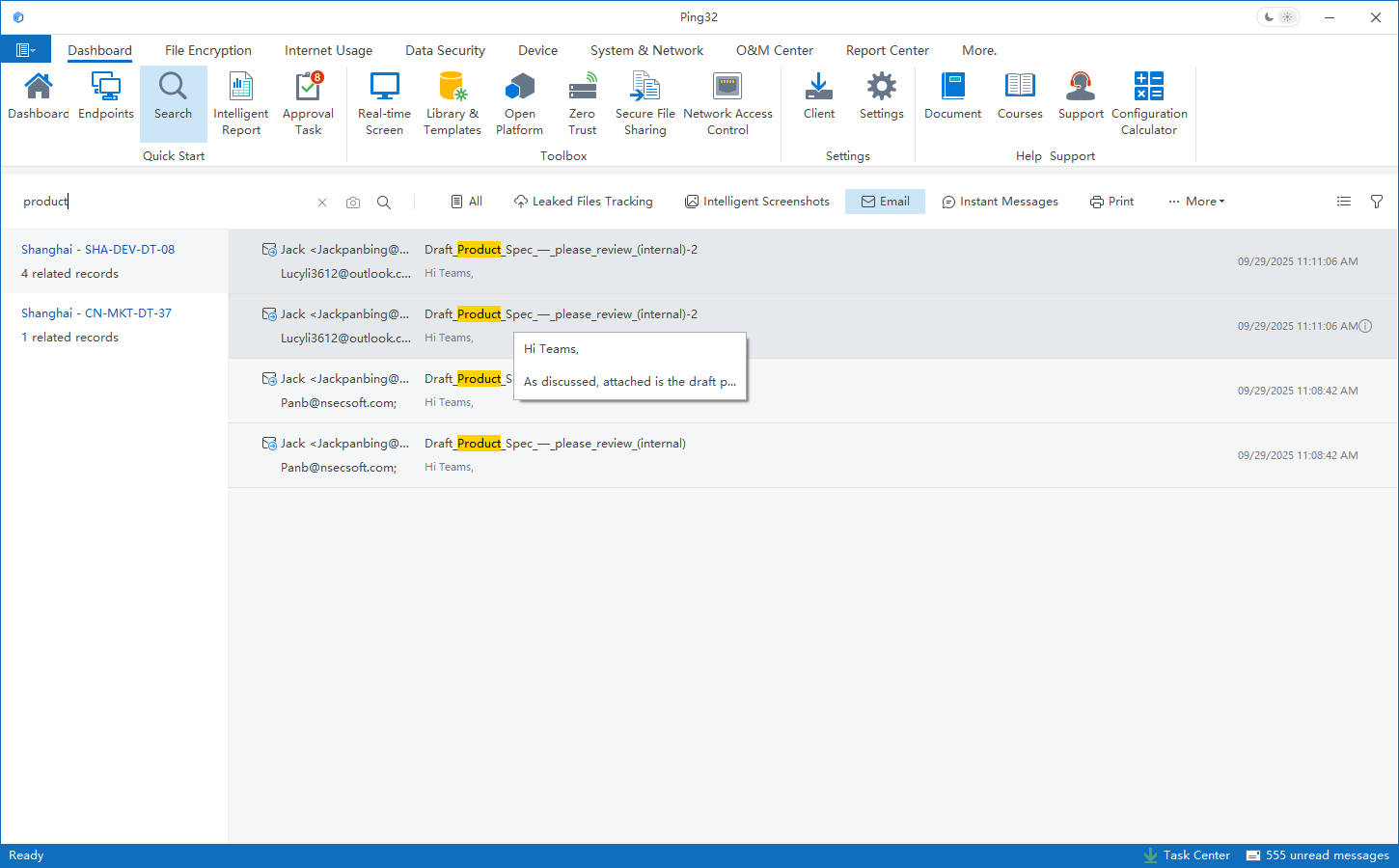

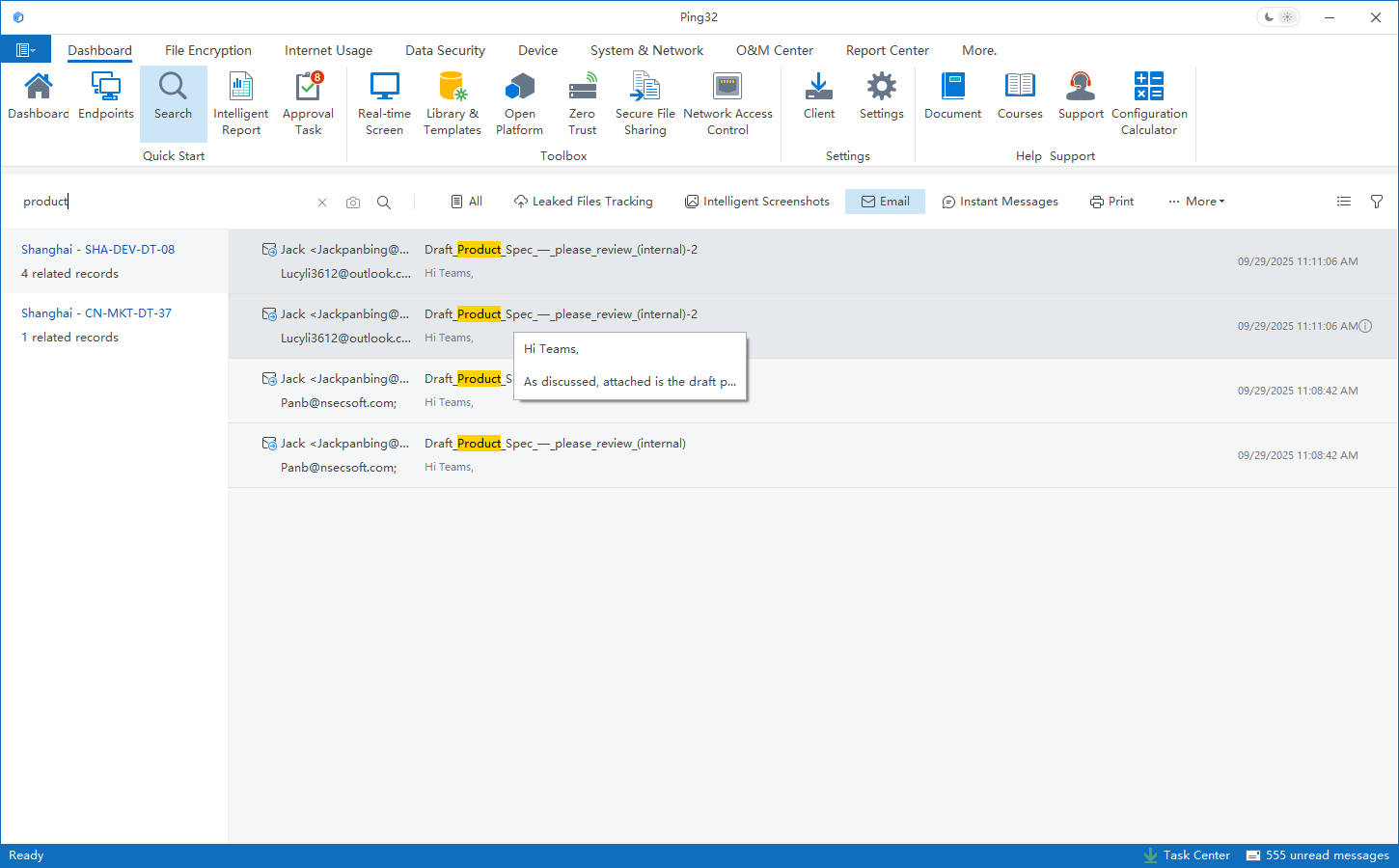

3.2 Comment la recherche agrégée au niveau contenu fonctionne en pratique

Ping32 met en œuvre cette correspondance profonde grâce à trois mécanismes :

-

Indexation exhaustive du contenu : lors de la collecte, le système extrait le texte depuis le contenu des fichiers, le corps des e-mails, les messages de messagerie instantanée (IM), etc., puis construit un index plein texte.

-

Recherche à la demande après incident : pas besoin de préparer des règles complexes ou des regex à l’avance ; après l’incident, l’administrateur peut saisir n’importe quel indice (fragment, numéro, mot-clé).

-

Correspondance rapide et agrégation automatique : le système effectue une correspondance rapide dans l’index global et agrège automatiquement tous les enregistrements d’actions, multi-typiques et multi-sources, qui contiennent ce même contenu.

Ainsi, même si le contenu est renommé, fragmenté ou dupliqué, tant qu’il a été collecté et indexé, il peut être localisé et retracé avec précision.

4. Des capacités avancées : intelligence visuelle et analyse de corrélation pour éliminer les angles morts

Pour viser un audit « sans angle mort », l’indexation textuelle ne suffit pas. La recherche agrégée combine également intelligence visuelle et analyse de corrélation afin de couvrir davantage de scénarios de contournement.

4.1 Intelligence visuelle : intégration profonde de l’OCR et de la recherche image-à-image

En entreprise, de nombreuses informations sensibles existent sous forme non structurée : scans, images, PDF, captures d’écran. Pour les systèmes traditionnels, ces fichiers deviennent souvent des « boîtes noires » impossibles à interroger.

Ping32 intègre des capacités visuelles au pipeline de collecte et d’indexation :

-

OCR (reconnaissance optique de caractères) : extraction de texte depuis les images/scans, puis intégration de ce texte dans le même index plein texte, pour rendre les images recherchables “par leur contenu”.

-

Recherche image-à-image (Image-to-Image Search) : extraction de caractéristiques visuelles et correspondance par similarité. L’administrateur peut téléverser une image suspecte comme indice, et le système retrouve automatiquement les images visuellement très proches dans l’ensemble des données d’audit. Cette approche couvre les cas où l’image a été floutée, recadrée ou ré-encodée, rendant l’OCR moins efficace.

Grâce à ce mécanisme, même si un acteur tente d’exfiltrer via « capture d’écran » ou « impression–scan », l’enquête peut partir du texte dans l’image ou de la signature visuelle de l’image elle-même.

4.2 Agrégation d’événements : analyse de corrélation basée sur un graphe de traçabilité des données

La différence fondamentale entre une recherche classique et une recherche agrégée est la suivante : la première renvoie des entrées isolées ; la seconde renvoie une chaîne d’événements complète.

Le système modélise chaque action (création, copie, compression, envoi, téléversement…) comme un nœud et les relations de circulation des données comme des arêtes. Une fois le nœud initial identifié par recherche de contenu, le système peut étendre automatiquement les corrélations selon un modèle prédéfini et relier des actions hétérogènes : canaux multiples (fichiers, e-mails, IM, synchronisation cloud, périphériques USB), continuité temporelle du cycle de vie, et multiplicité des objets (utilisateur, poste, contenu, destinataire/point de sortie). Le résultat est une « carte de circulation des données » permettant de reconstituer visuellement l’incident de bout en bout, avec un gain majeur en efficacité et en crédibilité des preuves.

5. Conclusion : la recherche agrégée redéfinit le paradigme de l’audit de sécurité

La recherche agrégée n’est pas simplement « un champ de recherche plus rapide ». Elle incarne un changement de paradigme : passer d’une recherche passive centrée logs à une reconstruction active d’incident centrée contenu.

Elle répond à trois problèmes clés des opérations de sécurité :

-

Efficacité : grâce à l’indexation plein texte, maintenir des temps de réponse de l’ordre de la milliseconde à la seconde, même à grande échelle, pour respecter l’exigence d’instantanéité en incident.

-

Précision : via la correspondance profonde au niveau contenu, réduire la dépendance aux métadonnées modifiables et retrouver des éléments même à partir d’indices fragmentaires.

-

Exhaustivité : grâce à l’intelligence visuelle et à l’analyse en graphe, combler les angles morts des données non structurées et agréger des actions dispersées en une chaîne d’événements complète, exploitable pour la traçabilité et la preuve.

Lorsque l’audit ne repose plus sur un « coup de chance » et que les résultats de recherche conduisent directement à la vérité de l’incident, la protection contre les fuites de données devient réellement contrôlable, fiable et traçable.

FAQ — Recherche agrégée & traçabilité des fuites

1) Quelle est la principale différence entre la recherche agrégée et la recherche de logs traditionnelle ?

La recherche traditionnelle interroge surtout des champs/métadonnées et produit des résultats fragmentés. La recherche agrégée est centrée sur le contenu et relie automatiquement des données dispersées pour présenter une chaîne d’événements, idéale pour la réponse aux incidents et la constitution de preuves.

2) La recherche agrégée, est-ce la même chose qu’Elasticsearch ?

Non. L’index plein texte est un socle technologique important, mais la recherche agrégée couvre un ensemble complet : extraction de contenu, indexation multi-sources, agrégation/corrélation automatique et reconstruction d’événements sous forme de graphe.

3) Peut-on rechercher à partir d’un simple extrait de texte ou d’un numéro de téléphone ?

Oui. Si l’élément apparaît dans le contenu de fichiers, d’e-mails ou de messages IM collectés et indexés, le système peut le retrouver et agréger les actions associées pour reconstituer le parcours des données.

4) Peut-on retracer après renommage, compression, chiffrement ou changement d’extension ?

Le renommage et le changement d’extension n’affectent généralement pas la recherche au niveau contenu. Les archives compressées peuvent être indexées dans la mesure où leur contenu est extractible. Pour des fichiers chiffrés non déchiffrables, la reconstitution s’appuie sur les actions d’exfiltration, les caractéristiques du fichier et les corrélations amont/aval (selon le périmètre de collecte et d’analyse).

5) Peut-on rechercher des informations sensibles dans des images/scans/PDF/captures d’écran ?

Oui. L’OCR rend le texte des images indexable, et la recherche image-à-image permet de retrouver des images similaires même si elles sont recadrées, floutées ou ré-encodées.

6) Quels canaux d’exfiltration peuvent être corrélés ?

Généralement : actions sur fichiers, e-mails, IM, synchronisation cloud, périphériques externes (USB). Les corrélations s’étendent aussi au temps (cycle de vie) et aux objets (utilisateur/poste/destinataire) pour produire une carte de circulation des données.

7) Pour quelles équipes et quels scénarios est-ce le plus adapté ?

SOC/opérations de sécurité, audit interne & conformité, équipes data security/DLP — particulièrement pour l’enquête post-incident, la preuve de conformité, les retours d’expérience sur incidents majeurs et la traçabilité multi-canaux.

Contact

Contact

12 min

12 min