Dans l’industrie de la fabrication de robots intelligents, les actifs numériques — plans de R&D, algorithmes de contrôle, code source, nomenclatures (BOM) structurelles, données de test et propositions personnalisées pour les clients — circulent tout au long du cycle de vie, de la conception au prototypage, puis à la production de masse et à la livraison. À mesure que les chaînes de collaboration s’allongent et que les modes de travail se diversifient, les risques liés aux transferts externes et aux comportements des utilisateurs deviennent plus discrets. Les dispositifs de sécurité traditionnels centrés sur le périmètre réseau couvrent alors difficilement les parcours critiques qui se jouent au niveau des postes et des actions humaines.

Ping32 propose, pour les environnements de fabrication de robots intelligents, une solution structurée autour de la gouvernance des identités sur les terminaux, de l’audit et de la traçabilité des comportements, de la détection des risques et des alertes, ainsi que d’une gestion des politiques en boucle fermée. L’objectif est de permettre, avec un impact minimal sur l’efficacité opérationnelle, une visibilité progressive des actifs, un contrôle des risques et une traçabilité conforme aux exigences de conformité.

1. Contexte sectoriel : la transformation en cours chez les industriels de la robotique intelligente

Avec l’accélération de la transformation numérique, la fabrication de robots intelligents est devenue un exemple emblématique de la convergence entre industrie avancée et intelligence artificielle. Qu’il s’agisse de robots industriels, de cobots ou de robots spécialisés pour la logistique, la santé ou l’entreposage, les produits intègrent massivement des technologies logicielles et matérielles, des algorithmes de perception, des logiques de contrôle du mouvement et des modèles de savoir-faire métier. Ces éléments constituent la compétitivité clé, tout en concentrant des secrets commerciaux et des droits de propriété intellectuelle.

Parallèlement, la concurrence s’intensifie et la collaboration entre marques, intégrateurs, sous-traitants et chaîne d’approvisionnement devient plus fréquente. Le périmètre d’activité s’étend progressivement au-delà de la fabrication traditionnelle vers les plateformes logicielles, la collecte de données, l’exploitation et la maintenance à distance, ainsi que les solutions verticales. Cette expansion augmente mécaniquement la surface d’exposition des actifs informationnels. Dès lors, la sécurité ne se résume plus à « un réseau protégé », mais à la capacité de maîtriser les données et de tracer les comportements.

Les fabricants de robots intelligents font généralement face à trois types de pression :

-

Des exigences de sécurité et de conformité renforcées de la part des clients et partenaires

Les évaluations de sécurité de la chaîne d’approvisionnement se durcissent, avec des attentes claires sur le contrôle d’accès aux documents, la gestion du code source, la confidentialité des documents techniques, la maîtrise des sorties de données et la traçabilité d’audit. -

Une complexité interne croissante à mesure que l’organisation s’étend

Les équipes R&D, test, production, ventes, support et sous-traitance sont réparties sur plusieurs sites ; les outils et pratiques de travail se diversifient, réduisant la visibilité des flux d’information et multipliant les points de risque. -

Des risques économiques et de réputation en cas de fuite de données critiques

La fuite de plans, de code source d’algorithmes de contrôle, de BOM, de rapports de test ou de propositions client peut provoquer des pertes directes et affecter durablement la confiance, les partenariats et la trajectoire stratégique.

Ainsi, le secteur a besoin d’un système de gouvernance des données et des comportements sur les terminaux, à la fois efficace en matière de sécurité, peu intrusif pour les opérations et capable de s’aligner progressivement sur les exigences de conformité.

2. Situation et points de douleur typiques : le terminal et le comportement deviennent la principale zone aveugle

Lors d’une évaluation de sécurité, un fabricant de robots intelligents a constaté que, malgré la présence de protections périmétriques, plusieurs comportements à haut risque persistaient : des ingénieurs emportaient des fichiers hors site pour déboguer ; des échanges de documents avec des ateliers sous-traitants se faisaient via des e-mails personnels ; certains employés transféraient des fichiers sensibles via des outils de messagerie ; et, lors de l’usage d’outils d’IA, des détails de conception non publiés étaient parfois copiés-collés directement dans les conversations.

La direction a compris que le problème n’était pas tant « la sécurité du réseau » que « la capacité à gouverner les terminaux et les comportements ». L’entreprise a donc décidé d’introduire une solution de sécurité des données et de gestion des comportements côté terminal, en intégrant Ping32 à son processus de sélection.

L’entreprise disposait déjà de bases SI (ERP, PLM) et avait migré une partie de la collaboration R&D vers des plateformes en ligne. Cependant, avec la croissance, quatre difficultés sont devenues évidentes :

(1) Données R&D dispersées : documents sensibles difficiles à gérer de façon unifiée

Les équipes utilisent à la fois des dépôts Git, des disques partagés pour les plans mécaniques, schémas et documents de conception, et des outils de messagerie pour échanger avec les fournisseurs. Sans mécanisme de classification et frontières d’accès cohérentes, une erreur ou une sortie malveillante peut passer inaperçue, rendant la responsabilité difficile à établir.

(2) Collaboration externe fréquente : sorties de données peu contrôlées et peu traçables

La fabrication implique souvent sous-traitance et prototypes ; certaines informations clés doivent être fournies aux partenaires par étapes. Mais il est difficile de répondre précisément :

-

Quels fichiers peuvent sortir ?

-

À qui et dans quelle portée ?

-

Faut-il chiffrer et/ou apposer un filigrane ?

-

Le partenaire peut-il seulement consulter, sans copier ni redistribuer ?

Sans contrôle fin, la protection repose sur la « discipline individuelle » et les « clauses contractuelles », ce qui reste insuffisant.

(3) Usage des terminaux peu visible : manque d’audit continu

Même si des ordinateurs sont fournis, l’organisation ne voit pas toujours : installations de logiciels non autorisés, branchements fréquents de supports USB, emport de données hors site. Sans audit continu et traces, les anomalies sont souvent détectées trop tard.

(4) Réponse aux incidents lente : difficulté à prévenir les risques de départ et de fuite

Un incident passé illustre le problème : avant son départ, un ingénieur R&D a copié un grand volume de données sur un disque dur externe, incluant des documents de logique de contrôle d’une version non publiée. L’affaire a révélé des lacunes structurelles et a renforcé la nécessité d’une prévention au niveau système.

Sur cette base, l’entreprise a fixé un objectif global : actifs visibles, risques maîtrisés, conformité traçable, avec quatre exigences :

-

rendre les comportements sur terminal visibles et auditables (« voir et expliquer ») ;

-

contrôler de manière raisonnable, sans mesures uniformes trop brutales ;

-

disposer d’alertes en temps réel et d’une capacité d’intervention sur les scénarios à risque ;

-

assurer stabilité, simplicité de mise en œuvre des politiques et impact limité sur l’activité.

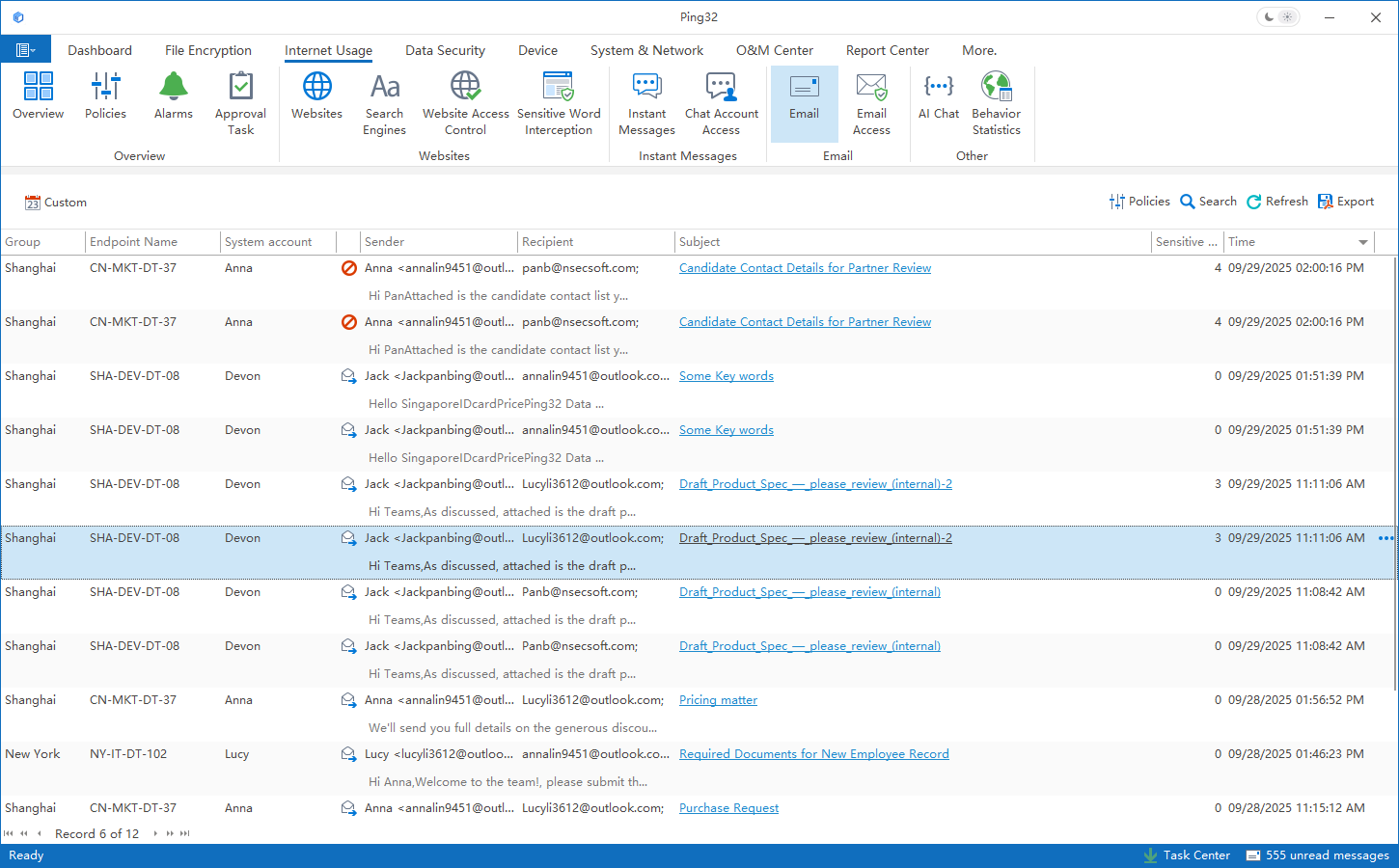

3. Conception de la solution : de la traçabilité d’audit au contrôle normé, par étapes

La solution s’articule autour de sept capacités clés : configuration de sécurité de connexion, gestion des droits administrateurs, notifications d’alerte, audit des accès web, contrôle des accès web, traçabilité des mots-clés sensibles, audit des e-mails. Elles couvrent l’identité côté terminal, la visibilité comportementale, l’évaluation des risques et la réponse aux écarts, socle d’une gouvernance efficace des terminaux.

Selon la maturité, trois approches sont généralement envisagées :

Approche 1 : audit léger (voir d’abord, décider ensuite)

Centrée sur l’audit web, la traçabilité des mots-clés et l’audit e-mail, elle permet d’observer progressivement les pratiques réelles, avec des alertes sur les anomalies évidentes, sans intervention excessive. Déploiement rapide et faible résistance, idéal pour établir une « ligne de base » de risque. Limite : plus orientée post-analyse, moins efficace face à une fuite intentionnelle.

Approche 2 : contrôle normé (équilibre audit + contrôle)

Elle conserve l’audit tout en introduisant des contrôles institutionnalisés aux points critiques :

-

contrôle des accès web par rôle et département ;

-

liaison terminal–identité via la sécurité de connexion pour réduire le partage de comptes et les dépassements de droits ;

-

délégation et segmentation des droits administrateurs pour éviter la concentration des pouvoirs ;

-

alertes pour fermer la boucle opérationnelle et accélérer le traitement.

Cette approche maintient des règles perceptibles sans bloquer brutalement le travail, et convient à la plupart des industriels.

Approche 3 : contrôle renforcé (restrictions fortes, approbations, audit poussé)

Accès externes restreints par défaut, sorties de fichiers soumises à approbation, blocage dès détection de termes sensibles, etc. Très sécurisant mais potentiellement pénalisant pour l’innovation et la collaboration ; à réserver à des postes critiques plutôt qu’à l’ensemble de l’organisation.

4. Mise en œuvre : contrôle normé, renforcement ciblé sur les postes clés

Après arbitrage, l’entreprise a retenu un modèle hybride : contrôle normé majoritaire, renforcement sur postes critiques.

-

Démarrage par la gouvernance des identités : chaque connexion de poste est rattachée à une personne ; politiques plus strictes pour les rôles sensibles.

-

Politiques d’accès différenciées par département :

-

R&D : accès aux ressources techniques nécessaires, restriction des liens à risque et des stockages externes suspects ;

-

Ventes : accès aux plateformes client et aux informations sectorielles ;

-

Production : accès limité aux systèmes métier indispensables pour réduire l’exposition.

-

-

Identification des risques de sortie et traçabilité d’audit :

La traçabilité des mots-clés sensibles et l’audit e-mail enregistrent les signaux liés à la technique, aux prix ou aux accords. Les sorties massives sur une courte période déclenchent des alertes de niveau supérieur pour évaluation et traitement.

Cette méthode préserve les scénarios légitimes tout en offrant une chaîne d’audit claire.

5. Résultats : de la gestion fragmentée à une capacité systémique

Après trois mois, l’évaluation a montré une baisse nette de la part des sorties à haut risque, et plusieurs incidents potentiels ont été détectés puis stoppés précocement. L’équipe IT a indiqué que les investigations, auparavant longues (heures voire jours), permettent désormais de remonter rapidement au poste, à l’utilisateur et au chemin d’action, améliorant fortement l’efficacité de traçabilité.

Plus important encore, les comportements ont évolué : lors de l’envoi de fichiers ou de l’usage d’outils externes, les employés prennent plus naturellement en compte la conformité et les limites de risque, passant d’une gestion imposée à une discipline proactive.

Lors d’évaluations ultérieures de sécurité de la chaîne d’approvisionnement, le dispositif de gouvernance des terminaux a constitué un appui majeur. Les évaluateurs ont accordé de l’importance non seulement à la capacité d’audit, mais aussi au mécanisme d’alerte et à la boucle de gouvernance des politiques, attestant d’un niveau de protection et de traçabilité plus complet. La sécurité devient alors un levier de confiance, au-delà de la simple prévention.

6. Évolution continue : préparer l’ère de l’IA et l’extension des collaborations

La gouvernance des terminaux n’est pas un achat ponctuel, mais une démarche continue. Avec la montée en puissance des outils d’IA, du travail mobile et de la sous-traitance, les scénarios et parcours de données évoluent. Les prochaines étapes peuvent se concentrer sur : sécurité des conversations IA, contrôle d’accès des terminaux mobiles, classification et niveaux de sensibilité des données, tableau de bord unifié de visibilité, et réponse orchestrée avec d’autres systèmes — afin que la sécurité soutienne l’innovation et la collaboration plutôt que de les contraindre.

FAQ

1) Pourquoi la sécurité périmétrique réseau ne suffit-elle pas ?

Les risques se produisent souvent sur les terminaux et via les comportements : envoi de fichiers, e-mails, transferts via messageries, copies USB, ou collage dans des outils d’IA. Ces parcours ne passent pas toujours par les points de contrôle du périmètre, d’où la nécessité d’une gouvernance côté terminal (identités, audit, politiques).

2) Que couvre typiquement l’« audit des terminaux » ?

L’audit des accès web, l’audit des e-mails et la traçabilité des mots-clés sensibles sont des cas typiques. Combinés à la sécurité de connexion, à la gestion des droits et aux alertes, ils construisent une boucle complète : visibilité, traçabilité, traitement.

3) Comment protéger les données sans pénaliser fortement l’efficacité R&D ?

La clé est une politique différenciée par rôles et scénarios : R&D conserve l’accès aux ressources nécessaires tout en limitant les voies à risque ; la production se limite aux systèmes indispensables ; les ventes conservent l’accès aux plateformes clients et informations sectorielles. L’audit et les alertes complètent le contrôle sans bloquer.

4) Comment la solution soutient-elle la collaboration externe et la gouvernance des sorties ?

Sur la base de la traçabilité, elle identifie et alerte sur les signaux de risque : fréquence anormale, envois massifs en courte durée, e-mails/pièces jointes contenant des termes sensibles. Cela améliore la détection précoce et l’auditabilité, tout en clarifiant la frontière de partage avec les partenaires.

5) Peut-elle répondre aux évaluations de sécurité clients et aux audits de conformité ?

Oui. L’association terminal–utilisateur, les traces d’audit, les mécanismes d’alerte et la segmentation des droits produisent une chaîne de preuve présentable et vérifiable. Le périmètre peut être configuré selon les exigences et les référentiels applicables.

Contact

Contact

13 min

13 min