Avec l’accélération de la transformation numérique (DX), les défis de cybersécurité auxquels les entreprises font face deviennent de plus en plus complexes. Les mesures de protection traditionnelles peinent à répondre aux nouvelles menaces, notamment la fuite de données, les cyberattaques, ainsi que l’usage abusif des droits d’accès par des acteurs internes ou externes. Dans ce contexte, les organisations ont besoin d’une solution de sécurité des données plus globale et plus intelligente pour protéger leurs actifs numériques et la sécurité opérationnelle.

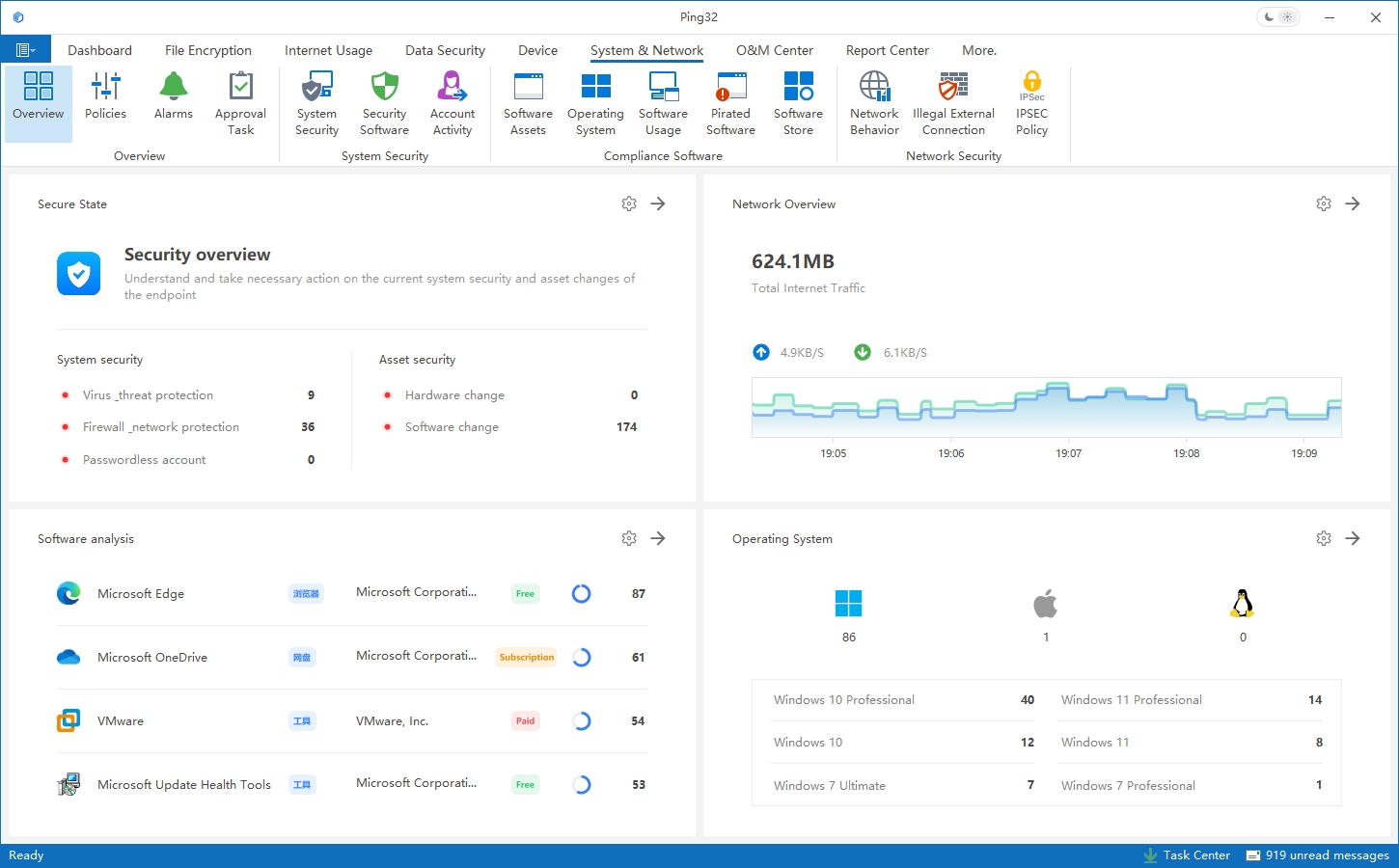

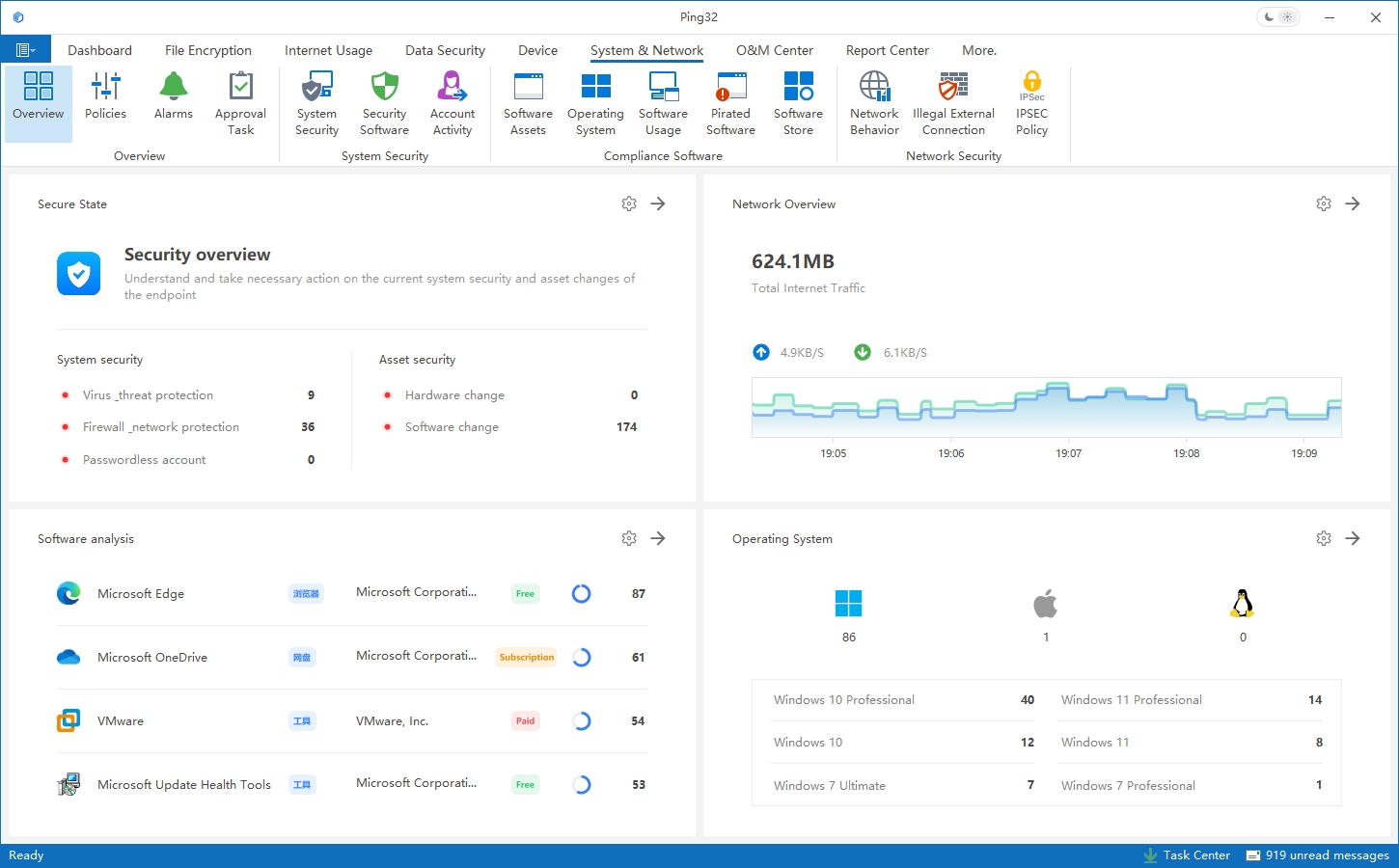

Ping32 a été conçu pour répondre à ces enjeux. Il s’agit d’une plateforme de sécurité unifiée qui regroupe la gestion de la sécurité des terminaux (endpoint), le chiffrement transparent des fichiers, la DLP (Data Loss Prevention / prévention des fuites de données), l’audit des comportements et l’évaluation des risques. Grâce à l’analyse intelligente et à des politiques configurables de manière flexible, Ping32 aide les entreprises à bâtir une défense complète, déployable et évolutive.

1. Les multiples défis des entreprises : passer d’une protection traditionnelle à une sécurité intelligente

1) Risques croissants de fuite de données et de conformité à la confidentialité

Les incidents de fuite de données augmentent à l’échelle mondiale. Lorsqu’une entreprise ne protège pas efficacement les informations sensibles, les conséquences peuvent être lourdes : pertes financières, atteinte à la réputation et responsabilité juridique. Avec le renforcement des réglementations sur la confidentialité (telles que le RGPD ou le CCPA), les organisations doivent se prémunir non seulement contre les attaques externes, mais aussi contre les fuites dues à la négligence ou à la mauvaise utilisation des données par des collaborateurs.

Dans les processus de stockage, de partage et de transmission des fichiers, des vulnérabilités apparaissent souvent : mauvaises configurations de droits, canaux d’export dispersés, manque de sensibilisation. Les données à forte valeur — données clients, données financières, documents R&D, code source —, si elles sont compromises, peuvent entraîner des amendes importantes et affecter directement l’activité.

2) Gestion efficace et surveillance en temps réel dans un environnement de données massives

Avec la croissance rapide des volumes de données, les outils traditionnels peinent à assurer une surveillance en temps réel et une analyse intelligente dans des flux d’informations complexes. Les entreprises ont besoin d’un système capable d’identifier rapidement des menaces potentielles au sein de données massives, de déclencher des alertes et de soutenir la remédiation.

Par ailleurs, assurer la sécurité tout en conservant une expérience fluide (accès rapide, recherche efficace, analyses et rapports) impose des exigences élevées en matière de performance et de réactivité.

3) Menaces externes et risques internes : l’enjeu du contrôle des droits

Les menaces ne proviennent pas uniquement de l’extérieur. Les comportements inappropriés ou les erreurs internes sont aussi une source majeure de fuite de données. De nombreux incidents ne découlent pas de failles techniques, mais de droits d’accès trop permissifs, d’un manque d’audit et de procédures insuffisantes. Le défi consiste à renforcer la gouvernance des accès et le contrôle des sorties de données sans freiner la productivité.

2. Qu’est-ce que Ping32 : une plateforme unifiée pour la sécurité des données en entreprise

Ping32 est une plateforme de gouvernance de la sécurité des données conçue pour traiter les problématiques clés : fuite d’informations, risques endpoint, abus de privilèges, audit et conformité.

Elle intègre dans un même socle le chiffrement transparent des fichiers, la DLP, la gestion des terminaux, l’audit des comportements et l’évaluation des risques. L’objectif : renforcer la protection des données, améliorer la circulation de l’information et l’efficacité opérationnelle, tout en répondant aux exigences de conformité.

Son architecture modulaire permet un déploiement progressif (fonctionnalités à la carte) et une extension rapide. Associée à une interface d’administration intuitive et à un support global, elle s’adapte aux organisations multi-sites et internationales.

3. Capacités clés de Ping32 : endpoints + chiffrement transparent + DLP, une protection de bout en bout

L’un des principaux avantages de Ping32 réside dans son approche intégrée : rassembler terminaux, données, canaux et comportements utilisateurs sur une seule plateforme, afin de réduire la complexité et d’augmenter l’efficacité de prévention, de détection et de réponse.

1) Gestion de la sécurité des terminaux : supervision et protection proactive

Ping32 surveille en temps réel l’état des postes de travail, appareils mobiles et serveurs, afin d’identifier rapidement les anomalies et de faciliter la remédiation.

-

Collecte en temps réel des informations essentielles (état du terminal, adresse réseau, etc.)

-

Détection automatique d’événements de sécurité (connexions externes non autorisées, logiciels non approuvés, alertes hors ligne, etc.)

-

Fonctions de support : assistance à distance, effacement à distance, inventaire des actifs pour optimiser les opérations IT

2) Chiffrement transparent des fichiers : sécuriser stockage, partage et transmission

Ping32 protège les données sensibles sur l’ensemble du cycle de vie des fichiers, sans alourdir l’usage quotidien.

-

Chiffrement en temps réel : technologie au niveau pilote (driver), protection dès la création du fichier ; même en cas de vol, le contenu reste illisible

-

Chiffrement “transparent” : chiffrement automatique sans action manuelle ; les terminaux de confiance peuvent utiliser les fichiers normalement, favorisant la collaboration

-

Stabilité au niveau noyau (kernel) : limite les risques de corruption lors du chiffrement/déchiffrement et sécurise l’exploitation en production

3) DLP et traçabilité : contrôle multi-canaux et visibilité sur les sorties de données

Ping32 apporte une DLP complète pour surveiller, enregistrer, alerter et contrôler les exportations de données sensibles, avec possibilité de traçage des destinations.

-

Audit et traçabilité : enregistrement complet des activités, utile pour audit, investigations et attribution des responsabilités

-

Protection multi-canaux : contrôle unifié des sorties via USB, e-mail, impression, messageries instantanées, upload navigateur, etc.

-

Détection de contenu sensible : identification d’informations à forte valeur (documents de conception, code source, contrats, etc.)

-

Contrôle des droits et workflows d’approbation : politiques fines et processus d’approbation flexibles pour limiter les erreurs et prévenir les abus

4) Gouvernance étendue : conformité logicielle, actifs et comportements réseau

Au-delà des fonctions cœur, Ping32 propose des modules pour couvrir davantage de besoins de gouvernance.

-

Conformité logicielle et gestion d’actifs : inventaire automatisé, détection et remédiation de logiciels non conformes (ex. piratage), réduction des risques juridiques et de sécurité

-

Contrôle des périphériques : gestion fine des droits d’accès aux dispositifs externes (USB, stockage mobile) et alertes en temps réel

-

Gouvernance des comportements réseau : supervision approfondie des accès web, trafics applicatifs et protocoles, avec contrôle par politiques ; inspection et contrôle de contenu sur les canaux tels que IM et e-mails

4. Valeur apportée par Ping32 : simplification, efficacité et conformité

1) Expérience fluide et déploiement simplifié

Interface intuitive et politiques flexibles pour réduire le délai de déploiement ainsi que les coûts de formation et de support.

2) Protection globale et cohérente

Une défense unifiée des terminaux, données, canaux et comportements, afin de réduire les risques de fuite et d’attaque, et d’améliorer la résilience de l’entreprise.

3) Investigation et réponse accélérées grâce à la recherche fédérée

La recherche agrégée permet de corréler plusieurs sources, d’identifier rapidement fichiers sensibles, activités d’export et risques endpoint, et d’accélérer le traitement des incidents.

4) Base de données et stockage performants pour les environnements à grande échelle

Grâce à l’intégration de moteurs tels que MySQL, ElasticSearch, Redis et MinIO, Ping32 assure un stockage efficace et des recherches rapides, même dans des scénarios de traitement massif et de requêtes complexes.

5. Cas d’usage sectoriels : finance, santé, éducation, etc.

Ping32 est utilisé dans de nombreux secteurs (finance, industrie, éducation, santé, services publics) pour renforcer la sécurité des données, l’efficacité opérationnelle et la conformité.

-

Finance : protection des données clients et des transactions, traçabilité des fuites et évaluation des risques pour renforcer le contrôle

-

Santé : chiffrement et traçabilité des données patients et dossiers médicaux, protection renforcée de la confidentialité

-

Éducation : protection des données de recherche et ressources académiques, contrôle des sorties et rapports d’audit pour soutenir la gouvernance

6. Foire aux questions (FAQ)

Q1 : Comment Ping32 empêche-t-il les fuites de données sensibles ?

R : Ping32 fournit une DLP qui surveille en temps réel les canaux de sortie (upload de fichiers, e-mails, messageries instantanées, etc.) et identifie le contenu sensible. À partir de politiques et d’analyses intelligentes, la plateforme détecte les comportements à risque, déclenche des alertes et applique des contrôles d’accès ainsi que des workflows d’approbation pour bloquer les exportations non autorisées.

Q2 : Le chiffrement des fichiers impacte-t-il la productivité ?

R : Grâce au chiffrement transparent, Ping32 chiffre automatiquement sans ajouter d’étapes manuelles pour l’utilisateur. Sur les terminaux de confiance, les fichiers restent utilisables normalement. En cas de fuite vers l’extérieur, les fichiers ne s’ouvrent pas correctement ou apparaissent illisibles, ce qui protège efficacement les documents confidentiels.

Conclusion : Construire une sécurité des données durable avec Ping32

Dans un contexte où les risques cyber s’intensifient, Ping32 s’appuie sur la gestion des terminaux + le chiffrement transparent des fichiers + la DLP comme socle, et intègre l’audit des comportements, l’évaluation des risques et la gouvernance de conformité. Il aide ainsi les entreprises à mettre en place une posture de sécurité robuste, durable et opérationnelle, capable de protéger efficacement leurs actifs numériques et la continuité d’activité.

Contact

Contact

10 min

10 min