Avec l’élévation continue du niveau de numérisation et d’informatisation des entreprises, de plus en plus de systèmes métiers ont été mis en ligne, rationalisés sur des plateformes et administrés de manière centralisée. Pourtant, dans de nombreux scénarios opérationnels, les clés USB, disques durs externes et autres supports de stockage physiques restent irremplaçables. C’est particulièrement vrai dans l’industrie manufacturière, la R&D, l’ingénierie, l’énergie ou le ferroviaire, où les situations suivantes sont très courantes :

-

Les réseaux de contrôle de production, de test et de bureautique sont isolés logiquement, et les données ne peuvent être importées/exportées que via une clé USB ;

-

Les fichiers de conception R&D, plans de procédés et codes source doivent être remis et transférés entre plusieurs systèmes et plusieurs équipes ;

-

Les livraisons de documents avec des sous-traitants, fournisseurs et partenaires reposent encore largement sur des supports physiques ;

-

Les environnements sur site ne disposent pas de connexion réseau, et les données doivent circuler, être sauvegardées et livrées hors ligne.

La grande facilité d’usage des supports USB apporte une efficacité élevée, mais leur nature « plug-and-play » les rend intrinsèquement difficiles à contrôler. Sans mesures techniques de gouvernance, la clé USB devient rapidement un vecteur majeur de fuite de données, d’exfiltration non conforme, de propagation de virus/malwares et d’attribution de responsabilité floue. De nombreux incidents de sécurité le confirment :

Les fuites sont bien plus souvent causées par des copies non conformes internes — involontaires ou intentionnelles — que par des attaques de pirates.

Le cœur du problème n’est donc pas de savoir s’il faut « utiliser ou non » des clés USB, mais plutôt :

Comment contrôler efficacement l’usage des supports USB sans bloquer l’activité, afin que les données restent « utilisables, maîtrisées et traçables ».

C’est précisément pour répondre à ce besoin concret que Ping32 a conçu un système de contrôle fin des supports USB et de circulation sécurisée des données, adapté aux environnements d’entreprise, afin que les supports physiques ne soient plus un angle mort de la sécurité.

Invisible, incontrôlable, introuvable : la réalité d’un USB hors maîtrise

Dans la plupart des entreprises, l’usage des clés USB est resté longtemps en « autorisation par défaut ». Dès qu’un système d’exploitation reconnaît un périphérique de stockage, il peut être connecté librement — qu’il s’agisse d’une clé achetée par un employé, d’un cadeau promotionnel ou d’un équipement externe d’origine inconnue. Résultat : l’entreprise n’a pratiquement aucun « seuil de sécurité » au niveau matériel, et des périphériques malveillants ou infectés peuvent entrer facilement sur le réseau interne, devenant une source de risque potentielle.

Plus grave encore : même lorsque l’entreprise autorise l’usage de l’USB, elle a rarement une visibilité sur les comportements réels. Les employés ont-ils copié plus de données que nécessaire ? Ont-ils emporté des fichiers techniques critiques, des informations clients, des politiques de prix ou des données commerciales hors du périmètre de l’entreprise ? Existe-t-il des comportements discrets du type « je copie une version en plus, au cas où » ? Dans la plupart des cas, personne ne le sait au moment où cela se produit. Ce n’est qu’au moment où une fuite éclate que l’entreprise découvre le problème — souvent trop tard pour éviter des pertes irréversibles.

Même lors des investigations a posteriori, l’entreprise se heurte fréquemment à l’impossibilité de « prouver et reconstituer » :

-

Sans journaux complets, il est impossible de reconstituer qui, quand, depuis quel poste, avec quel périphérique, a copié quels fichiers ;

-

Sans cartographie claire des responsabilités, l’attribution est difficile et la gouvernance ne s’applique pas ;

-

Les enquêtes internes peuvent se transformer en soupçons et reproches, sans résoudre le problème et au détriment de la confiance organisationnelle.

Face à cette réalité, la gestion dérive souvent vers deux extrêmes : interdire totalement l’USB — ce qui bloque les processus et pousse les équipes à contourner via des équipements privés ou des disques cloud, créant des angles morts plus graves — ou tout autoriser et s’en remettre à des règles et à la « bonne volonté », laissant le risque s’accumuler. L’opposition entre sécurité et efficacité devient ainsi un dilemme incontournable.

La solution de contrôle USB Ping32 : un usage sécurisé « contrôlable, vérifiable, attribuable »

Dans de nombreux contextes industriels, R&D et d’ingénierie, les clés USB et supports mobiles restent des outils indispensables à la circulation des données. Mais parce qu’ils sont restés longtemps en dehors du périmètre de sécurité, ils sont difficiles à voir, à contrôler et à responsabiliser. La gouvernance des supports mobiles de Ping32 est conçue précisément pour résoudre ce point : intégrer ces supports dans un cadre unifié, administrable, auditable et traçable, sans sacrifier l’efficacité opérationnelle.

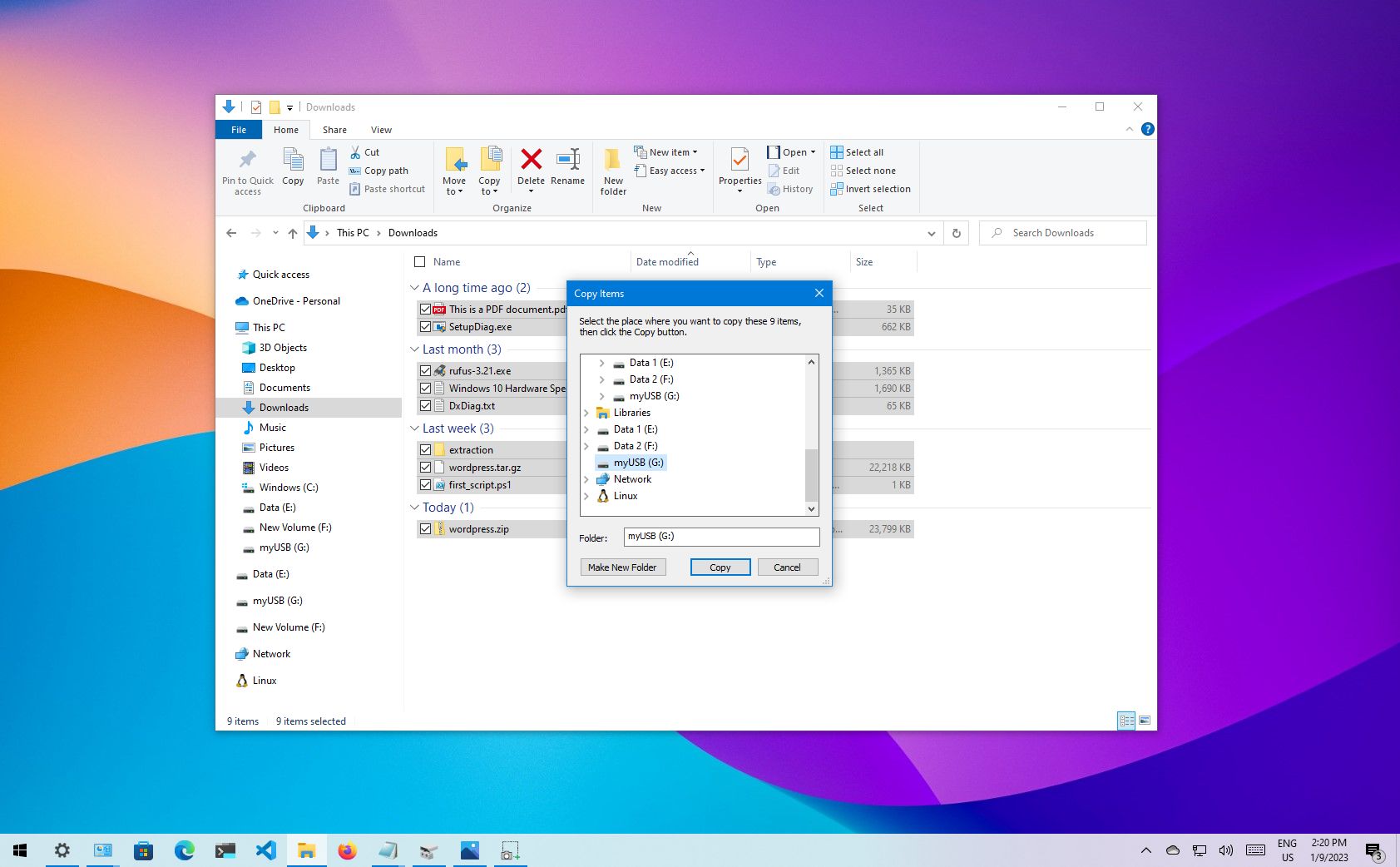

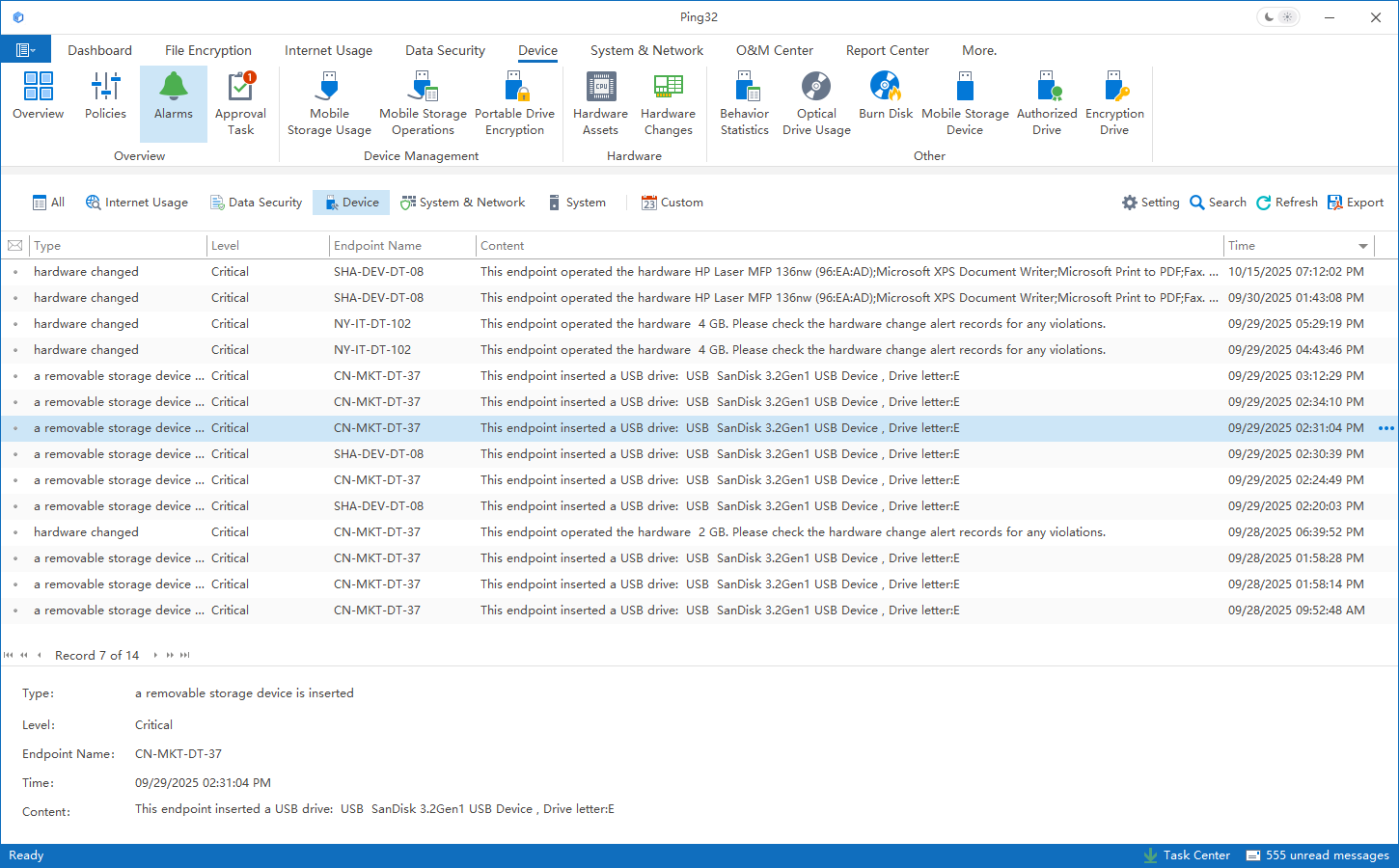

Lorsqu’un employé connecte une clé USB à un poste, le système identifie automatiquement l’origine du périphérique et enregistre les événements de connexion/déconnexion, tout en conservant une trace complète des opérations (lecture, écriture, copie, suppression, etc.). Les administrateurs peuvent ainsi répondre clairement à :

Qui, quand, sur quel poste, avec quel support USB, a manipulé quels fichiers.

La circulation hors ligne, auparavant opaque, devient transparente et consultable. En cas d’usage en dehors des horaires, sur un poste non autorisé ou dans un scénario anormal, le système peut déclencher des alertes en temps réel, afin que le risque ne soit plus découvert seulement après coup.

L’entreprise peut définir des règles adaptées à ses besoins métiers, par exemple :

-

Autoriser uniquement les clés USB approuvées par l’entreprise et bloquer automatiquement les supports personnels, inconnus ou externes ;

-

Sur les postes R&D, autoriser l’import mais interdire l’export ;

-

Pour les fonctions manipulant des données critiques, limiter la copie à certains fichiers ou à certains types de données.

Ces règles ne consistent pas à « bloquer l’activité », mais à cantonner les comportements à risque dans un périmètre maîtrisable.

Dans les cas particuliers où l’usage de l’USB est indispensable, les employés peuvent demander une autorisation temporaire de lecture/écriture via le système. Après approbation, l’accès est accordé, et l’ensemble du processus (demande, validation, actions) est enregistré pour constituer une boucle fermée auditable.

Pour les données sensibles autorisées à sortir, Ping32 peut chiffrer le support USB. Une clé USB chiffrée ne peut être utilisée que sur des postes et des comptes autorisés au sein de l’entreprise. Même en cas de sortie non conforme, les fichiers ne peuvent pas être ouverts normalement sur un appareil externe, réduisant efficacement le risque d’abus ou de diffusion hors du périmètre organisationnel.

Grâce à cet ensemble de mécanismes, Ping32 transforme la clé USB : d’un « canal gris » échappant au contrôle, elle devient une voie de circulation des données avec règles, preuves, protection et responsabilité. L’entreprise peut ainsi répondre à l’exigence de circulation hors ligne tout en réduisant nettement le risque de fuite d’informations, et en réconciliant sécurité et efficacité.

Valeur de la solution : passer du « colmatage » à la « gouvernance structurée »

1) Anticiper le risque : de la remédiation à la prévention

La solution de contrôle USB Ping32 n’ajoute pas simplement une contrainte. Elle comble une capacité longtemps manquante : la gouvernance des flux hors ligne. En combinant contrôle d’accès des périphériques, politiques de comportement et protection du contenu, l’entreprise peut bloquer les scénarios à haut risque avant la copie et limiter les actions non conformes pendant l’exécution, réduisant fortement les fuites, exfiltrations et infections.

2) Équilibrer sécurité et efficacité : éviter les effets pervers du « tout interdire »

Ping32 permet des règles différenciées par poste, département et scénario métier : les flux nécessaires continuent, tandis que les actions à risque sont précisément encadrées. La sécurité n’est plus un frein, mais une partie du processus, ce qui réduit aussi les contournements.

3) Conformité auditable : une gestion fondée sur des preuves

Avec des journaux complets et une traçabilité exhaustive, l’entreprise peut reconstituer précisément qui a fait quoi, quand et avec quel support. Face à un contrôle réglementaire, un audit interne ou un litige, elle dispose de faits et de preuves pour étayer ses conclusions.

4) Responsabilités clarifiées : moins de friction interne, plus de confiance

Les faits enregistrés remplacent les jugements subjectifs : la responsabilité devient claire. L’entreprise protège à la fois ses actifs et les employés conformes, réduit les erreurs d’appréciation et les tensions, et améliore la transparence de gestion.

5) Montée en maturité : une base pour le développement à long terme

Sur le long terme, Ping32 fait évoluer la sécurité des données d’un outil ponctuel vers une capacité de gouvernance. Les flux hors ligne deviennent une composante du système numérique de l’entreprise, prête à soutenir des flux plus complexes et une collaboration inter-organisationnelle élargie.

Questions fréquentes

Q1 : Pourquoi les entreprises ont-elles encore besoin de clés USB ?

Dans des environnements à réseaux isolés (production/test/bureautique), sur des sites sans connexion, ou pour certaines remises dans la chaîne d’approvisionnement, le support hors ligne reste le moyen le plus réaliste et le plus rapide. Une interdiction totale bloque souvent l’activité et encourage les contournements.

Q2 : Quels sont les principaux risques liés à l’USB ?

Les risques clés sont la fuite de données et l’exfiltration non conforme, l’introduction de malwares dans le réseau interne, l’absence de visibilité rendant l’attribution difficile, et le manque de preuves en cas d’audit ou de contrôle.

Q3 : Comment Ping32 garantit-il « utilisable, contrôlable, traçable » ?

Grâce à l’identification et au contrôle d’accès des périphériques (supports approuvés uniquement), des politiques de comportement (lecture/écriture/import/export), une traçabilité complète et des alertes en temps réel sur les usages anormaux.

Q4 : Peut-on autoriser uniquement les clés USB de l’entreprise et bloquer les clés personnelles ?

Oui. Ping32 permet de n’autoriser que les périphériques approuvés et de bloquer automatiquement les supports personnels, inconnus ou externes.

Q5 : Que faire en cas de besoin urgent d’utiliser une clé USB temporairement ?

Une demande d’autorisation temporaire lecture/écriture peut être soumise dans le système. Après approbation, l’usage est autorisé, et l’ensemble des étapes et actions est enregistré.

Q6 : Après chiffrement, peut-on ouvrir les fichiers en dehors de l’entreprise ?

En général non. Le support chiffré n’est utilisable que sur des postes et comptes autorisés, ce qui empêche la diffusion hors du périmètre.

Q7 : Pour quels secteurs/départements cette solution est-elle adaptée ?

Elle est particulièrement adaptée à l’industrie, la R&D, l’ingénierie, l’énergie et le ferroviaire, ainsi qu’aux équipes conception, procédés, tests, production, exploitation/maintenance, achats et collaboration fournisseurs.

Contact

Contact

10 min

10 min