Pendant longtemps, lorsque les entreprises parlaient de fuite de données, l’attention s’est le plus souvent portée sur des « menaces techniques » telles que les attaques réseau, les logiciels malveillants, les intrusions externes, etc. Mais à mesure que le nombre de terminaux augmente et que les modes de travail évoluent, un nombre croissant de fuites de données ne provient pas d’une « attaque » : elles se produisent dans des comportements métier quotidiens, légitimes et autorisés par défaut. Les données ne sont pas « volées » ; elles s’échappent progressivement des frontières de gestion initiales de l’entreprise, au fil d’une utilisation, d’une copie et d’une transmission pourtant normales.

Pour les PME, cette tendance est particulièrement visible : d’un côté, le travail dans le cloud, la collaboration à distance et le partage interservices deviennent la norme, et le périmètre de données accessible par les employés sur leurs terminaux s’élargit continuellement ; de l’autre, les capacités de gestion des terminaux et de protection des données peinent souvent à suivre l’expansion des activités, si bien que de nombreux flux de données manquent de visibilité et d’audit. Résultat : même si l’entreprise sait que « les données sont importantes », il lui est difficile d’identifier précisément où se situent les risques — à quelles étapes et sur quels chemins.

L’impression révèle précisément sa spécificité dans ce contexte. Comparée à des voies numériques comme l’envoi de fichiers à l’extérieur ou le téléversement web, l’impression déclenche rarement des « alertes de transfert externe » au sens traditionnel. Une fois qu’un document est imprimé sur papier, la donnée passe d’un format électronique traçable et enregistrable à un format physique bien plus difficile à contrôler. Même en cas de fuite ultérieure, l’entreprise peine souvent à reconstituer le processus d’impression, et encore davantage à délimiter les responsabilités.

Ainsi, à mesure que la prévention des fuites de données (Data Loss Prevention, DLP) se déplace de la « défense contre les attaques » vers la « gestion des comportements », le contrôle des impressions devient un sujet clé qui doit être réévalué.

Origine du risque : d’où viennent les fuites de données liées à l’impression ?

En apparence, l’impression est une pratique de bureau traditionnelle, stable et mature, rarement considérée comme un risque de sécurité. Pourtant, dans la gestion des terminaux et les audits de sécurité, les fuites liées à l’impression présentent souvent trois caractéristiques typiques : une fréquence élevée, une forte discrétion et une difficulté de traçabilité après coup. Le risque provient généralement d’une combinaison de facteurs :

D’abord, les terminaux de travail autorisent souvent par défaut la connexion à des imprimantes locales ou réseau, et l’action d’imprimer ne requiert généralement ni approbation supplémentaire ni vérification système. Ensuite, les documents imprimés peuvent provenir de multiples applications métier ou répertoires locaux, et une fois le papier produit, sa circulation dépend presque entièrement de la gestion humaine, sans mécanisme de suivi. Enfin, l’impression est fréquemment exclue des politiques DLP unifiées, créant ainsi un angle mort dans l’architecture globale de sécurité.

Dans les situations réelles, imprimer des contrats, des listes de clients ou des documents techniques fait partie du quotidien. Mais sans restrictions et audit adéquats, ces opérations peuvent constituer un « risque de sortie de données ». Ce risque est d’autant plus amplifié dans des contextes de sous-traitance, de projets temporaires ou de forte rotation du personnel.

Plus complexe encore, certaines entreprises ont mis en place des contrôles relativement solides pour l’envoi de fichiers, le téléversement web ou les périphériques USB, tandis que l’impression demeure une « exception » de longue date. Cette fragmentation des politiques entraîne une protection inégale selon les voies de circulation des données, ce qui accroît la complexité de gouvernance et les coûts de gestion.

Constat terrain : pourquoi « c’est important », mais difficile à déployer réellement ?

La plupart des entreprises ne sous-estiment pas le risque lié à l’impression ; la difficulté réside plutôt dans le fait que le contrôle des impressions est souvent perçu comme « important mais difficile », et reste donc au stade de règles internes ou de rappels, sans capacité système réellement exécutable et durable. Les obstacles principaux sont les suivants :

-

Hétérogénéité des besoins : la dépendance à l’impression varie fortement selon les postes, et une restriction uniforme s’adapte mal.

-

Solutions traditionnelles centrées sur l’équipement : elles voient l’état ou les tâches d’imprimantes, mais gèrent mal « la circulation des données ».

-

Interdiction simple irréaliste : une approche “tout ou rien” nuit à la continuité d’activité et à l’efficacité.

-

Difficulté à relier personne–terminal–fichier : sans capacité à savoir « qui a imprimé quoi, sur quel terminal », l’audit et l’attribution des responsabilités sont compliqués.

-

Chaîne de preuves insuffisante : après incident, il manque des traces complètes pour soutenir un audit de conformité ou un retour d’expérience.

-

Outils fragmentés : impression, USB, envoi de fichiers, etc., sont souvent gérés par des systèmes distincts, empêchant des politiques unifiées et des actions coordonnées.

Les entreprises se retrouvent alors face à un dilemme : ne pas contrôler accumule des risques de fuite et de conformité ; contrôler trop fortement dégrade l’efficacité et l’expérience utilisateur. Au final, l’impression devient une « zone grise » — sans règles claires ni support technique — et demeure un maillon faible durable dans le dispositif de sécurité des données.

L’approche Ping32 : mettre en œuvre un contrôle exécutable de l’impression dans le cadre de la gestion des terminaux

Ping32 ne considère pas le contrôle d’impression comme un module isolé, mais comme une composante naturelle de la gestion des terminaux et de la DLP. L’idée centrale n’est pas de « restreindre l’impression », mais de ramener l’acte d’imprimer dans un périmètre de gouvernance visible, contrôlable et auditable.

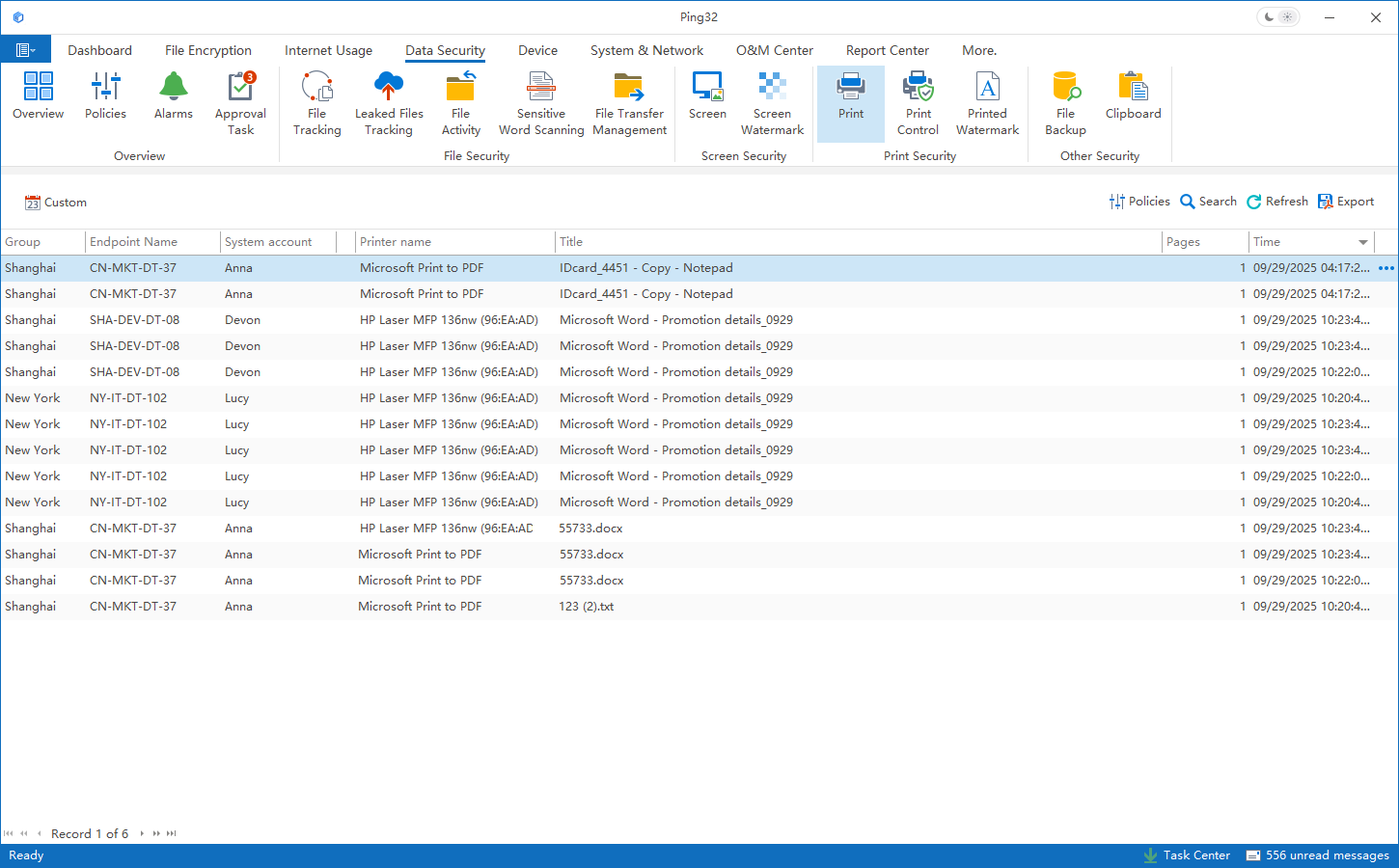

Dans le cadre de gestion des terminaux de Ping32, l’impression est traitée comme une forme particulière de « sortie de fichier ». Qu’il s’agisse d’une imprimante locale ou réseau, le système peut identifier l’action d’impression côté terminal et l’associer à l’utilisateur, au terminal, à la source du fichier et à ses attributs — base indispensable pour l’audit et l’exécution des politiques.

Grâce à un moteur de politiques unifié, l’entreprise peut définir des règles différenciées selon les rôles, les services ou les terminaux. Par exemple : autoriser librement l’impression des documents ordinaires ; pour les documents contenant des mots-clés sensibles, provenant de répertoires spécifiques ou d’applications métier déterminées, déclencher une approbation, un avertissement ou un blocage. Les règles s’appliquent automatiquement, réduisant le jugement manuel et la charge de gestion.

Par ailleurs, Ping32 n’exige pas de mettre en place des politiques complexes dès le départ. Il est possible de commencer par activer l’audit des impressions, en enregistrant en continu les actions d’impression sans modifier les habitudes de travail. Les responsables peuvent ensuite, sur la base de données réelles, identifier progressivement quels fichiers sont souvent imprimés et quels postes impriment plus fréquemment des contenus sensibles, fournissant ainsi des éléments objectifs pour optimiser les politiques.

Traçabilité et audit des impressions : une base factuelle pour la gestion et la conformité

Au début d’une démarche de gouvernance de l’impression, « tracer d’abord, optimiser ensuite » est souvent plus réaliste que « restreindre immédiatement ». Un audit stable et continu permet à l’entreprise de comprendre les usages réels, plutôt que de s’appuyer sur des hypothèses ou des cas isolés.

Le mécanisme d’audit des impressions de Ping32 se concentre sur le « comportement » plutôt que sur de simples journaux d’équipement : il associe l’acte d’imprimer à l’identité de l’utilisateur, aux actifs du terminal et aux attributs du fichier, offrant une base de données multidimensionnelle pour l’analyse. Ces données servent à la gestion interne et peuvent également constituer des preuves objectives lors d’audits de conformité, d’évaluations clients ou de revues de sécurité.

Plus important encore, la valeur de la traçabilité ne réside pas dans la « surveillance des individus », mais dans la capacité à voir le chemin réel de circulation des données côté terminal. En analysant la fréquence d’impression, les types de fichiers et la répartition par service, les responsables peuvent identifier plus précisément les scénarios à haut risque et définir des stratégies de gouvernance mieux adaptées aux activités.

Contrôle par politiques : encadrer les comportements à risque sans nuire à l’efficacité

Une fois suffisamment de données d’audit accumulées, le contrôle d’impression peut passer progressivement à une phase « d’exécution des politiques ». Ping32 prend en charge une configuration de politiques basée sur des règles, permettant de trouver un équilibre plus fin entre sécurité et efficacité.

Les politiques ne se limitent pas à « autoriser/interdire » : elles peuvent intégrer des avertissements, des approbations, des confirmations et de la traçabilité pour une gouvernance plus souple. Par exemple : avertir l’utilisateur du risque avant l’impression d’un document sensible, et exiger, si nécessaire, une confirmation ou une approbation. Cela renforce la sensibilisation tout en évitant les effets négatifs d’une contrainte excessive.

De plus, la politique d’impression peut rester cohérente avec les autres politiques de comportement sur terminal : si un type de fichier est déjà restreint pour l’export USB ou le téléversement web, l’impression peut appliquer un niveau de contrainte équivalent, évitant les contradictions de gouvernance entre différents chemins de données.

Déploiement progressif : faire du contrôle d’impression une capacité durable

Compte tenu des réalités des PME, le contrôle d’impression se prête mieux à une mise en place progressive qu’à l’introduction immédiate de règles complexes. Une démarche plus sûre consiste généralement à :

-

Activer d’abord l’audit et la traçabilité : établir la visibilité et comprendre la répartition des impressions et les usages réels.

-

Identifier les risques à partir des données : localiser les impressions fréquentes et les contenus hautement sensibles, et clarifier les priorités.

-

Commencer le contrôle par points clés : couvrir en priorité les postes critiques et les types de fichiers critiques, introduire avertissements/approbations/enregistrements.

-

Optimiser progressivement règles et expérience : réduire l’impact sur l’activité normale et construire une capacité stable et durable.

-

Intégrer à la gouvernance unifiée des terminaux : coordonner avec les politiques d’envoi de fichiers, de téléversement web et d’USB, pour une gestion unifiée des comportements.

Grâce à ce déploiement progressif, le contrôle d’impression n’est plus un « fardeau supplémentaire » : il devient une évolution naturelle du système de gestion des terminaux, renforçant la sécurité des données tout en préservant la continuité des activités.

Conclusion : le contrôle d’impression est un maillon indispensable de la DLP

À mesure que la DLP évolue vers une gouvernance plus fine, l’importance du contrôle d’impression est réévaluée. L’objectif n’est pas d’éliminer l’impression, mais de la ramener dans un périmètre gérable et auditable.

Ping32 ne propose pas seulement un « contrôle d’impression » isolé, mais une démarche pratique qui intègre l’impression dans le cadre global de la gestion des terminaux et de la DLP : grâce à la traçabilité, aux politiques de contrôle et à un déploiement progressif, l’entreprise peut améliorer durablement sa maîtrise des flux de données sans accroître significativement la complexité.

FAQ (Questions fréquentes)

Le contrôle d’impression nécessite-t-il de déployer un serveur d’impression dédié ?

Pas nécessairement. Le contrôle côté terminal permet d’identifier les comportements et de tracer/auditer, sans modifier l’architecture d’impression existante.

La traçabilité des impressions enregistre-t-elle le contenu exact imprimé ?

Le système enregistre principalement les informations liées au comportement d’impression (utilisateur, horaire, terminal, source/attributs du fichier, etc.). L’enregistrement du contenu et sa méthode peuvent être configurés selon la politique de l’entreprise.

Peut-on faire uniquement de l’audit, sans restreindre l’impression ?

Oui. L’audit et les politiques de contrôle sont indépendants, et l’entreprise peut les activer progressivement selon ses étapes.

Le contrôle d’impression affecte-t-il l’efficacité au quotidien ?

Avec des politiques bien conçues, la grande majorité des impressions quotidiennes n’est pas impactée ; l’encadrement vise surtout les scénarios à haut risque.

Peut-on gérer l’impression de manière unifiée avec l’envoi de fichiers ou le téléversement web ?

Oui. L’impression peut être intégrée au système unifié de gestion des terminaux et de DLP, permettant une gouvernance coordonnée et une traçabilité unifiée.

Contact

Contact

12 min

12 min