À mesure que le niveau de numérisation des entreprises ne cesse de s’élever, les terminaux (endpoints) sont devenus le support central du fonctionnement des activités et de la circulation des données. Ordinateurs portables, postes de travail fixes et autres terminaux bureautiques hébergent des données critiques telles que le code source, les plans de conception, les documents métiers et les informations clients. Dans un contexte où le travail à distance, la collaboration entre sites et le modèle hybride deviennent progressivement la norme, les terminaux ne sont plus concentrés dans un seul environnement réseau de bureau ; par conséquent, le périmètre de gestion des terminaux s’étend lui aussi.

Cette évolution impose des exigences plus élevées à l’exploitation et à la maintenance IT des PME. D’un côté, les équipes IT doivent pouvoir assister rapidement les terminaux depuis des lieux et des conditions réseau variés afin d’assurer la continuité d’activité ; de l’autre, la dispersion des terminaux accroît sensiblement le risque potentiel de fuite de données. Si les opérations de support à distance ne sont pas gérées de manière unifiée et ne font pas l’objet d’un audit des actions, l’entreprise aura du mal à savoir précisément « qui », « quand », « par quel moyen » et « sur quel terminal » a réalisé « quelles opérations ».

Dans les cas réels, les incidents de fuite de données ne résultent pas toujours d’attaques externes ; ils surviennent plus fréquemment au cours des opérations quotidiennes et des actions internes. Par exemple : transfert de fichiers via des canaux non standard lors d’une assistance à distance, autorisations temporaires non révoquées à temps, ou configurations hétérogènes des terminaux entraînant l’inefficacité des politiques de sécurité. Ces problèmes sont souvent difficiles à détecter rapidement, mais ils peuvent exposer l’entreprise à des risques durables.

Dans ce contexte, de plus en plus d’entreprises réévaluent la place des outils à distance dans leur dispositif de gestion des terminaux et de prévention des fuites de données (Data Loss Prevention, DLP). Les outils à distance ne doivent plus être de simples logiciels d’appoint pour « gérer une urgence », mais un maillon contrôlable de la gestion des terminaux, doté de frontières d’accès claires, d’une traçabilité complète des actions et de capacités de gestion auditables. La question devient alors : comment préserver l’efficacité des opérations tout en garantissant la visibilité et la traçabilité des actions à distance ? C’est un enjeu incontournable pour les PME dans leurs pratiques de gestion des terminaux.

Sources de risque : des problèmes invisibles dans le travail quotidien et les opérations IT

Dans un environnement de travail distribué, les risques liés aux terminaux ne se manifestent pas forcément de façon brutale et concentrée ; ils existent plutôt sous forme de phénomènes dispersés et continus au fil des opérations et des activités quotidiennes. En particulier, dans des scénarios à haute fréquence — support à distance, manipulation de fichiers, configuration des terminaux — l’absence de règles unifiées et de contraintes techniques conduit à une accumulation progressive des risques, qui finit par les amplifier.

D’abord, la diversité des environnements réseau des terminaux rend difficile l’application d’une gestion traditionnelle centrée sur le « périmètre intranet ». Les employés peuvent utiliser leurs terminaux depuis des lieux et des réseaux différents, et les équipes IT doivent fournir un support à travers des réseaux variés. Dans ce cas, si les canaux d’accès à distance ne sont pas gérés de manière centralisée, l’entreprise aura des difficultés à contrôler efficacement l’origine des accès, les modes de connexion et le périmètre des actions.

Ensuite, si le grand volume d’actions réalisées lors des opérations à distance n’est pas enregistré de façon systématique, la capacité d’audit de l’entreprise s’en trouve directement affaiblie. Par exemple, les actions de bureau à distance, les transferts de fichiers et les modifications de configuration, si elles ne laissent pas de traces, rendent difficile la reconstitution complète des événements a posteriori et ne permettent pas de fournir des preuves fiables pour les audits internes ou les contrôles de conformité.

Enfin, à mesure que les systèmes métiers et les outils bureautiques se multiplient, les trajectoires de circulation des fichiers deviennent plus complexes. Les fichiers peuvent transiter entre terminaux via des outils d’assistance à distance, des messageries instantanées ou des stockages temporaires. Si ces chemins ne sont pas intégrés dans une gestion unifiée, les politiques DLP peineront à couvrir l’ensemble des scénarios d’usage réels.

● Terminaux dispersés dans des environnements réseau variés, avec des chemins d’accès complexes

● Opérations de support à distance sans point d’entrée unifié ni mécanisme d’audit

● Multiplicité des modes de circulation des fichiers, difficile à encadrer et à journaliser de façon uniforme

● Exigences accrues de conformité et des clients en matière de traçabilité des opérations

Difficultés concrètes : pourquoi « on sait que c’est important, mais c’est difficile à déployer »

Bien que la plupart des entreprises aient conscience de l’importance de la gestion des terminaux et de la traçabilité, elles se heurtent souvent à des défis d’exécution lors du déploiement. Ces défis ne relèvent pas d’un seul problème technique ; ils résultent d’une combinaison de complexité de gestion, de coûts humains et de fragmentation des outils.

D’une part, les outils à distance et les outils de gestion des terminaux sont longtemps restés découplés. L’assistance à distance repose souvent sur un outil indépendant, sans lien avec l’inventaire des terminaux, l’identité des utilisateurs ni la configuration des politiques. Ce découplage empêche d’intégrer les actions d’exploitation dans un système de gestion unifié et accroît l’incertitude liée aux manipulations humaines.

D’autre part, efficacité opérationnelle et audit de sécurité sont souvent perçus comme antagonistes. Certaines entreprises craignent que l’introduction de mécanismes d’audit et de contrôle alourdisse les procédures et ralentisse la réponse aux incidents. En pratique, elles privilégient alors la « résolution rapide » au détriment de la traçabilité et de la redevabilité des opérations.

Par ailleurs, les PME font généralement face à un effectif IT limité. Les configurations manuelles, les enregistrements manuels et la collaboration entre outils augmentent la charge d’exploitation et le risque d’erreur. Lorsque le nombre de terminaux et la complexité métier augmentent, ce modèle devient difficile à maintenir.

● Outils dispersés, absence de gestion unifiée et de liaison avec les politiques

● Difficulté à équilibrer exigences d’audit et efficacité opérationnelle

● Faible visibilité sur l’état des terminaux, détection tardive des problèmes

● Forte dépendance aux opérations manuelles, source d’écarts de configuration

● Processus d’exploitation peu standardisés, difficilement réutilisables

L’approche de Ping32 : une gestion à distance des terminaux, auditable, centrée sur l’Operations Center

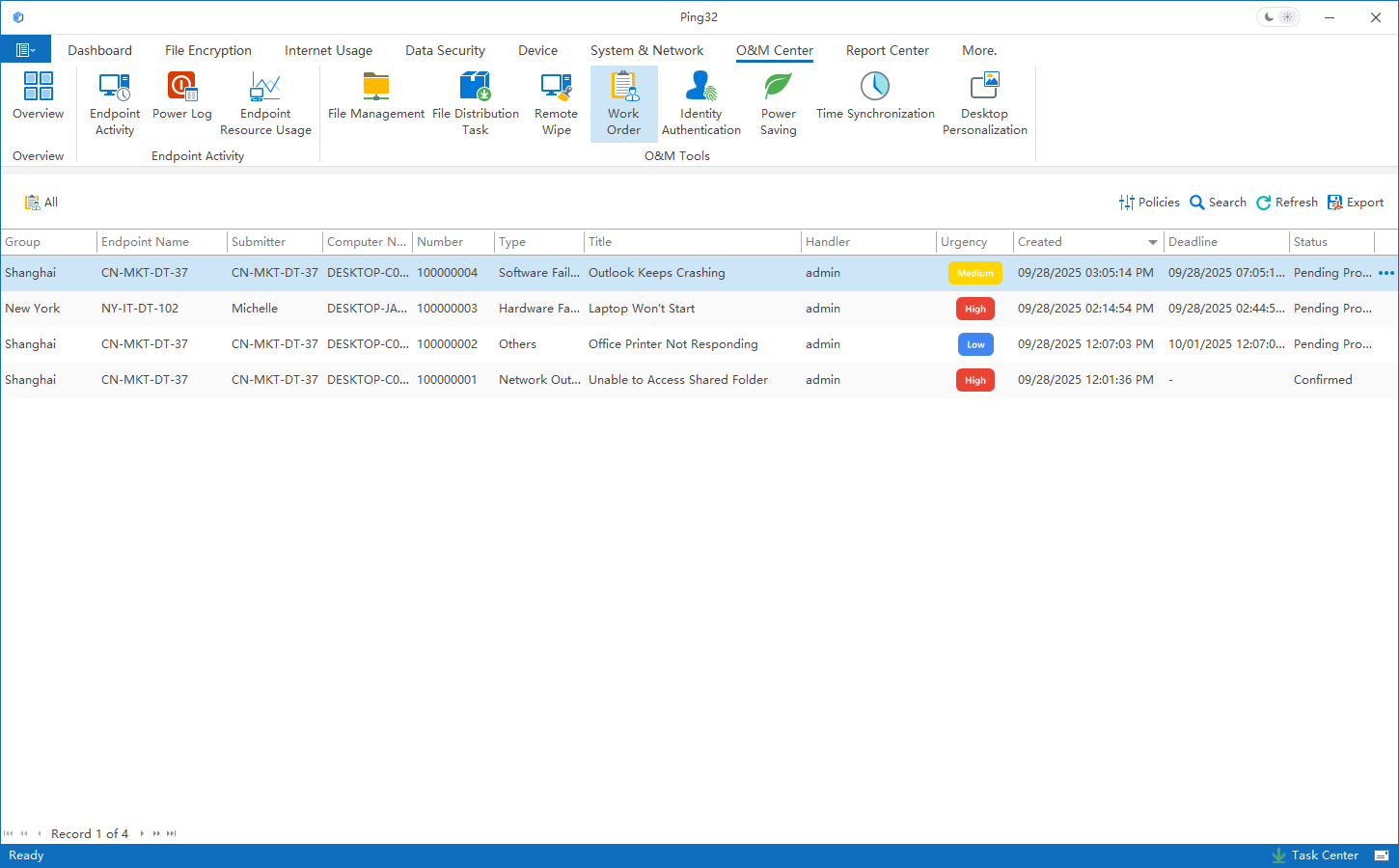

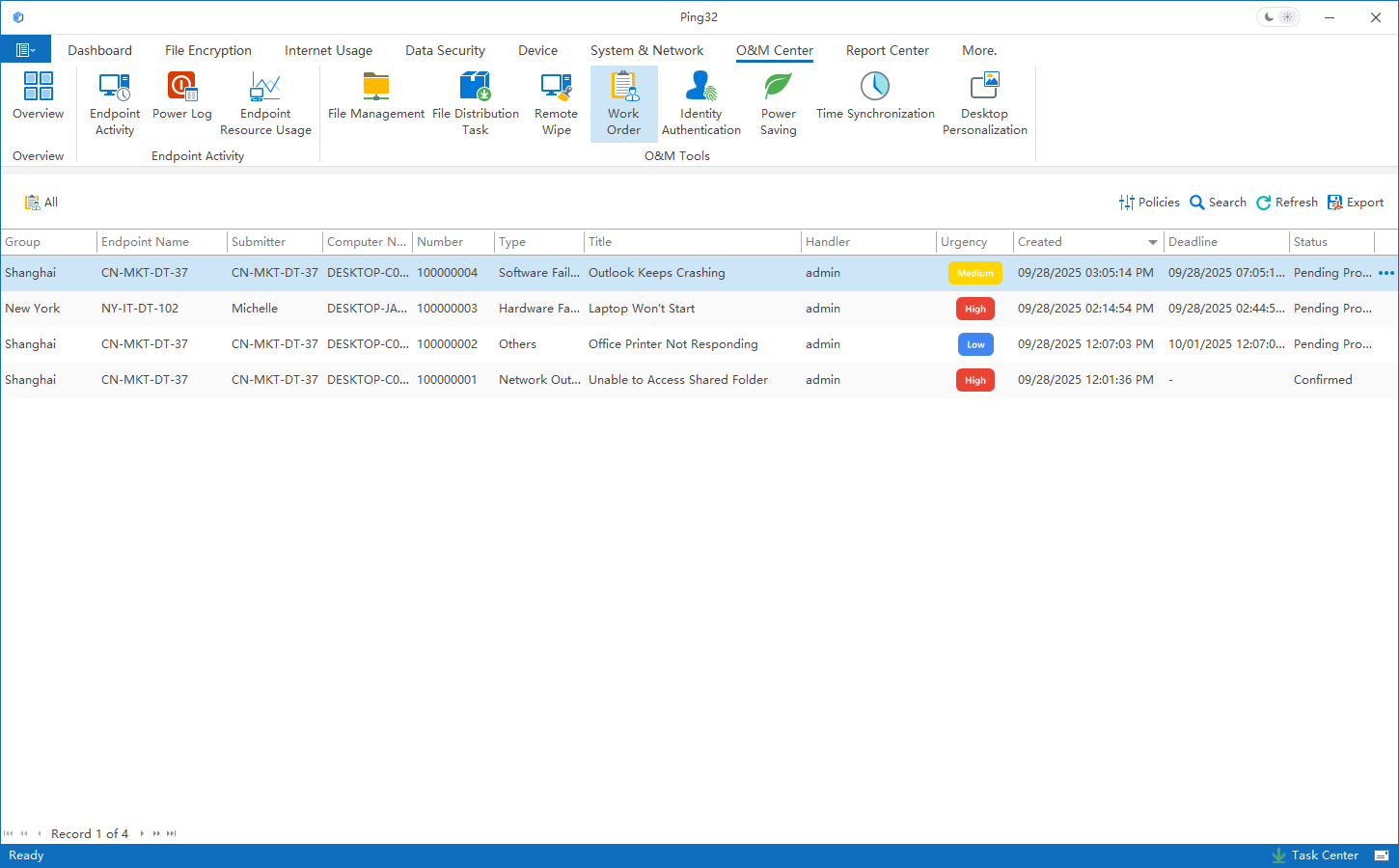

Ping32 intègre les outils à distance dans le cadre de gestion de l’Operations Center, en coordonnant tickets, tâches et politiques pour construire un processus d’exploitation des terminaux exécutable et traçable. L’objectif n’est pas d’alourdir l’exploitation, mais de garantir l’efficacité tout en rendant les actions clés encadrées par des procédures claires et des preuves d’audit.

Dans les scénarios de support quotidien, Ping32 structure le traitement des incidents via un mécanisme de tickets d’exploitation :

● Lorsqu’un utilisateur rencontre une anomalie sur son terminal, il peut soumettre un ticket via un point d’entrée unifié ; le système, selon des règles prédéfinies ou une décision manuelle, assigne le ticket au personnel IT concerné.

● Après prise en charge, le personnel IT peut initier une connexion à distance directement depuis l’Operations Center pour diagnostiquer et résoudre le problème sur le terminal de l’utilisateur.

● Une fois le problème résolu, le personnel IT marque le ticket comme « résolu », puis l’utilisateur confirme le résultat, formant ainsi un cycle complet.

Tout au long de ce processus, le flux du ticket, la session à distance et le résultat du traitement sont enregistrés et génèrent automatiquement des journaux d’exploitation, utiles pour les audits et les retours d’expérience.

Pour les besoins d’exploitation en masse, Ping32 fournit des capacités de déploiement de tâches dans l’Operations Center, afin d’exécuter de manière unifiée l’optimisation système, l’application de correctifs et l’installation logicielle :

● Les administrateurs peuvent configurer des stratégies de tâches de façon centralisée et les déployer en un clic sur des terminaux ciblés, évitant des écarts dus à des utilisateurs « peu technophiles ». Cette approche améliore l’uniformité d’exécution et réduit fortement le temps d’intervention manuelle.

● Dans la gestion des fichiers, les tâches de déploiement peuvent également servir à distribuer de façon contrôlée des documents de notification ou des ressources métiers, en garantissant un chemin de diffusion clair et maîtrisé.

Sur le plan du cycle de vie des terminaux, Ping32 propose des fonctions d’effacement à distance pour répondre aux cas de mobilité du personnel ou de renouvellement des équipements. Les équipes IT peuvent exécuter l’effacement des données ou la réinitialisation du système sans accès physique au terminal, réduisant ainsi le risque de données résiduelles lors du transfert d’équipement, tout en améliorant l’efficacité de traitement.

En outre, Ping32 regroupe plusieurs fonctions d’exploitation de base au sein de l’Operations Center : personnalisation du bureau (fond d’écran/écran de verrouillage) pour répondre à des besoins de gestion unifiée ou à des opérations ponctuelles, synchronisation de l’heure pour réduire les anomalies de journalisation et d’audit liées aux écarts temporels, journaux d’allumage/extinction et paramètres d’économie d’énergie pour planifier l’usage des terminaux tout en optimisant la consommation.

Ainsi, Ping32 centralise l’accès à distance, les tâches de masse et les fonctions de gestion de base dans une plateforme unique, faisant évoluer l’exploitation des terminaux d’un mode « intervention dispersée » vers une « gestion par processus ». Tout en améliorant l’efficacité, il garantit que les opérations clés reposent sur une base de gestion auditable et traçable.

Trajectoire de mise en œuvre : un déploiement progressif, de la visibilité au contrôle par politique

Avec les outils à distance déjà intégrés dans Ping32, l’enjeu n’est pas tant de « déployer une capacité à distance » que d’établir progressivement, sur une même plateforme, un processus d’exploitation normalisé et de le faire fonctionner en synergie avec la gestion de la sécurité des terminaux et les politiques DLP. Dans cette logique, Ping32 se prête particulièrement à une mise en œuvre progressive.

Phase 1 : unifier l’usage des capacités à distance sur la plateforme pour établir une visibilité de base

Au démarrage, l’entreprise peut unifier le point d’entrée des actions d’exploitation et exiger que tout support à distance et toute intervention sur les terminaux passent par l’Operations Center. Le mécanisme de tickets standardise la soumission et la prise en charge, réduisant la dépendance aux habitudes individuelles et aux solutions temporaires. L’objectif est d’établir une visibilité de base : terminal concerné, personne intervenante et moment d’intervention.

Phase 2 : activer la traçabilité pour constituer des enregistrements d’exploitation standardisés

Une fois les opérations à distance centralisées, l’entreprise peut activer et renforcer les journaux et traces d’actions. En enregistrant en continu le flux des tickets, les connexions à distance et les actions clés, on constitue progressivement une chaîne d’audit complète. La valeur principale réside dans la traçabilité, au service des audits internes, des analyses post-incident et des exigences de conformité.

Phase 3 : améliorer l’uniformité d’exécution via tâches et politiques

Avec l’augmentation du nombre de terminaux et la complexification des scénarios, l’entreprise peut exploiter le déploiement de tâches pour passer d’un mode « traitement poste par poste » à un mode « exécution centralisée par politiques ». Mises à jour, correctifs, installations et distributions de fichiers peuvent être paramétrés et exécutés dans la plateforme, réduisant l’impact des différences d’environnement.

Phase 4 : intégrer les actions d’exploitation au dispositif de sécurité et de contrôle DLP

Une fois le processus stabilisé, l’entreprise peut relier les opérations à distance aux politiques de sécurité et DLP. Par exemple, limiter le périmètre des actions à distance selon l’état du terminal, le rôle utilisateur ou le contexte métier. Les actions d’exploitation cessent alors d’être isolées et deviennent une composante du système de sécurité des terminaux.

En progressant par étapes au sein d’une plateforme unique, l’entreprise améliore graduellement la standardisation et la contrôlabilité de l’exploitation, sans complexifier l’outillage. Les capacités à distance de Ping32, l’Operations Center et les politiques de sécurité peuvent ainsi fonctionner en synergie, de manière durable.

Conclusion : une exploitation des terminaux, déployable et durable

Dans un environnement où le nombre de terminaux augmente et où les modes de travail évoluent, les entreprises doivent accroître simultanément l’efficacité d’exploitation et la sécurité des données. Ping32 ne considère pas l’outil à distance comme une capacité isolée ; il l’intègre dans une plateforme unifiée regroupant sécurité des terminaux, DLP et Operations Center, afin que les opérations à distance s’insèrent naturellement dans la gestion quotidienne.

Grâce à un point d’entrée unique, des tickets structurés, une exécution centralisée des tâches et une traçabilité des actions, les entreprises peuvent bâtir progressivement un système d’exploitation des terminaux clair et retraçable. Cette approche met l’accent sur la normalisation des actions plutôt que sur des restrictions excessives, ce qui permet d’assurer la continuité d’activité tout en renforçant la transparence de gestion.

Surtout, ce dispositif peut évoluer durablement : les entreprises peuvent approfondir l’audit et affiner les politiques selon leur taille, leur rythme et leurs exigences de conformité, sans devoir changer fréquemment d’outils ou de modèle d’exploitation. La coopération des outils à distance, des processus d’exploitation et des politiques de sécurité au sein d’une même plateforme réduit les coûts liés à la fragmentation.

En pratique, Ping32 fournit une méthode de gestion « exécutable » et « vérifiable », permettant de faire évoluer l’exploitation des terminaux d’une réponse réactive vers une maîtrise durable, et d’établir une base stable et pérenne de gestion des terminaux.

FAQ (Questions fréquentes)

-

L’outil à distance de Ping32 prend-il en charge l’audit et la traçabilité des opérations ?

Oui. Les connexions à distance, le déroulement des actions et les comportements associés peuvent être enregistrés pour les audits et l’analyse ultérieure.

-

L’outil à distance sert-il uniquement au traitement des incidents ?

Non. Outre l’assistance à distance, il peut aussi servir à la distribution de fichiers, à la gestion de configuration et à la consultation de l’état des terminaux.

-

Faut-il déployer un logiciel tiers supplémentaire pour utiliser l’outil à distance Ping32 ?

Non. La capacité à distance est intégrée au système de gestion des terminaux Ping32 et est déployée et administrée de manière unifiée.

-

Le transfert de fichiers à distance peut-il être intégré à la gestion DLP ?

Oui. Les actions de transfert de fichiers peuvent être gérées en combinaison avec les politiques DLP et les mécanismes d’audit.

-

L’outil à distance de Ping32 convient-il aux petites équipes IT ?

Oui. L’un de ses objectifs de conception est de réduire la complexité de l’exploitation quotidienne et de diminuer les coûts d’intervention manuelle.

Contact

Contact

14 min

14 min