Dans le cadre de l’évolution continue de l’informatisation des entreprises, de nombreux outils de messagerie instantanée, plateformes collaboratives et services cloud apparaissent sans cesse. Pourtant, le courrier électronique reste durablement ancré au cœur des processus de travail. Qu’il s’agisse de communication externe, de remise formelle de documents ou d’échanges d’informations entre organisations, l’e-mail joue un rôle de transmission de données stable et standardisé.

Du point de vue de l’usage des données, l’e-mail présente deux caractéristiques marquantes : d’une part, une couverture très large, car presque tous les employés l’utilisent ; d’autre part, une diversité de contenus, incluant à la fois le texte du message et de multiples pièces jointes. Dans la pratique, cela fait naturellement de l’e-mail l’un des principaux canaux par lesquels les données « quittent le périmètre interne » de l’entreprise.

Par ailleurs, l’envoi d’un e-mail est le plus souvent perçu comme une action quotidienne, et non comme un événement de sécurité. Lorsqu’un employé ajoute une pièce jointe, saisit un destinataire et clique sur « Envoyer » dans un client de messagerie familier, le processus manque généralement d’alertes de risque supplémentaires ou de contraintes de gestion. Une fois le fichier envoyé, la capacité de l’entreprise à en garder le contrôle diminue immédiatement de façon significative.

Dans ce contexte, l’envoi d’e-mails vers l’extérieur évolue progressivement d’un « problème de communication » vers un problème de gestion de l’usage des données, devenant un scénario de base incontournable au sein d’une stratégie de prévention des fuites de données (DLP).

L’incertitude intrinsèque des envois d’e-mails vers l’extérieur

Contrairement à l’accès aux systèmes ou au contrôle des droits, le risque lié à l’envoi d’e-mails vers l’extérieur ne provient pas d’une seule faille technique, mais de la superposition de plusieurs facteurs d’incertitude. Ces incertitudes font que, même dans un cadre d’usage conforme, l’envoi d’e-mails peut se transformer en incident à risque.

Tout d’abord, l’envoi d’e-mails est très fréquent et se produit souvent lors des pics d’activité. Sous pression de temps, les employés peuvent facilement se tromper de pièce jointe ou de destinataire. Ensuite, les pièces jointes sont extrêmement flexibles : un fichier au même format peut contenir des informations de sensibilité très différente, ce qui rend difficile l’évaluation de la sensibilité à partir de simples caractéristiques de surface.

De plus, les destinataires externes sont variés : il peut s’agir de partenaires de longue date ou de contacts ponctuels. En l’absence de limites d’autorisation claires et de mécanismes d’enregistrement, il est difficile pour l’entreprise d’évaluer en continu si l’envoi vers l’extérieur est conforme aux exigences internes.

Dans les situations réelles, les risques liés aux envois d’e-mails vers l’extérieur se concentrent généralement sur :

-

Un fichier envoyé vers une adresse externe sans autorisation explicite

-

Le même fichier envoyé à plusieurs reprises, au-delà du besoin raisonnable du métier

-

Des envois non enregistrés de manière unifiée, rendant la vérification a posteriori difficile

Ces problèmes ne sont pas forcément dus à une violation intentionnelle de la part des employés, mais résultent plus souvent d’un manque de mécanismes de gouvernance.

Les limites des approches traditionnelles de gestion des e-mails

Après avoir pris conscience du risque, de nombreuses entreprises tentent de le gérer via des procédures internes ou au niveau du système de messagerie. Mais, en pratique, ces approches présentent des limites évidentes.

D’une part, la gestion par règles et procédures dépend fortement de la discipline des employés. Par exemple, exiger une déclaration ou une approbation avant un envoi externe est difficile à maintenir dans un contexte d’activité intense, et manque souvent de moyens techniques pour vérifier l’exécution réelle. D’autre part, les capacités de gestion des systèmes de messagerie se concentrent généralement sur la couche de communication (politiques d’envoi/réception, restrictions de domaine), sans pouvoir couvrir finement l’usage des fichiers locaux sur les postes de travail.

Les difficultés les plus fréquentes incluent :

-

Une séparation entre les journaux du serveur de messagerie et les opérations sur fichiers côté poste, empêchant de reconstituer une chaîne complète

-

Des politiques trop grossières : on limite « l’envoi ou non », sans distinguer « ce qui est envoyé »

-

Une gestion isolée de l’e-mail par rapport aux autres canaux d’exfiltration, avec une vision d’audit non unifiée

-

Une dépendance excessive au blocage, susceptible de perturber les communications métier légitimes

-

En cas d’incident, des coûts élevés de collecte de preuves et d’analyse

Ces limites conduisent souvent à une gestion « renforcée à court terme, affaiblie à long terme », difficile à stabiliser.

L’approche Ping32 pour contrôler les envois d’e-mails vers l’extérieur

Ping32 considère l’envoi d’e-mails vers l’extérieur comme un comportement d’usage des données au niveau du poste, et non comme un événement de communication isolé. Le système, basé sur une approche de gestion des terminaux, relie l’identité de l’utilisateur, l’objet fichier et l’action d’envoi, afin de construire une chaîne de comportement complète.

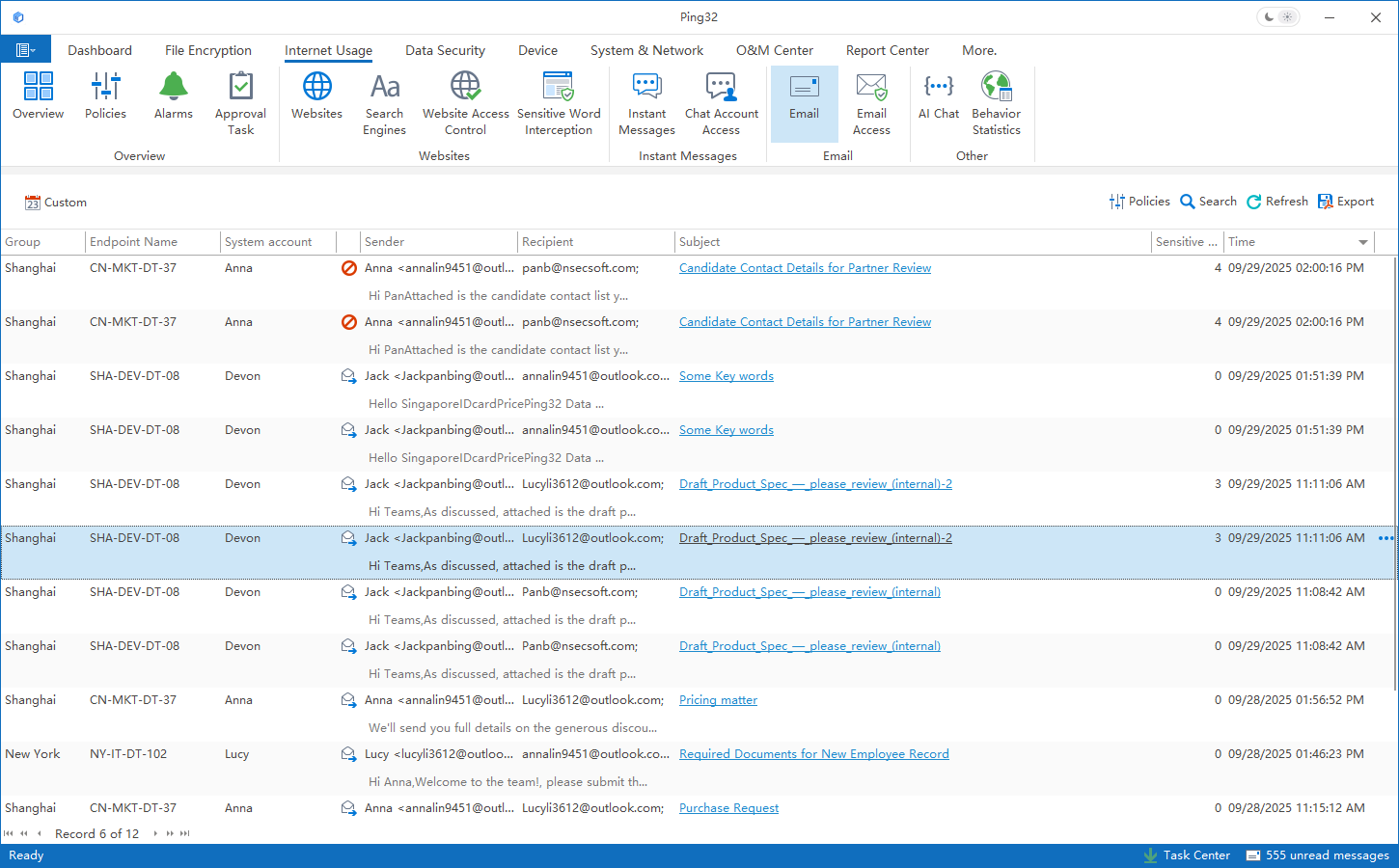

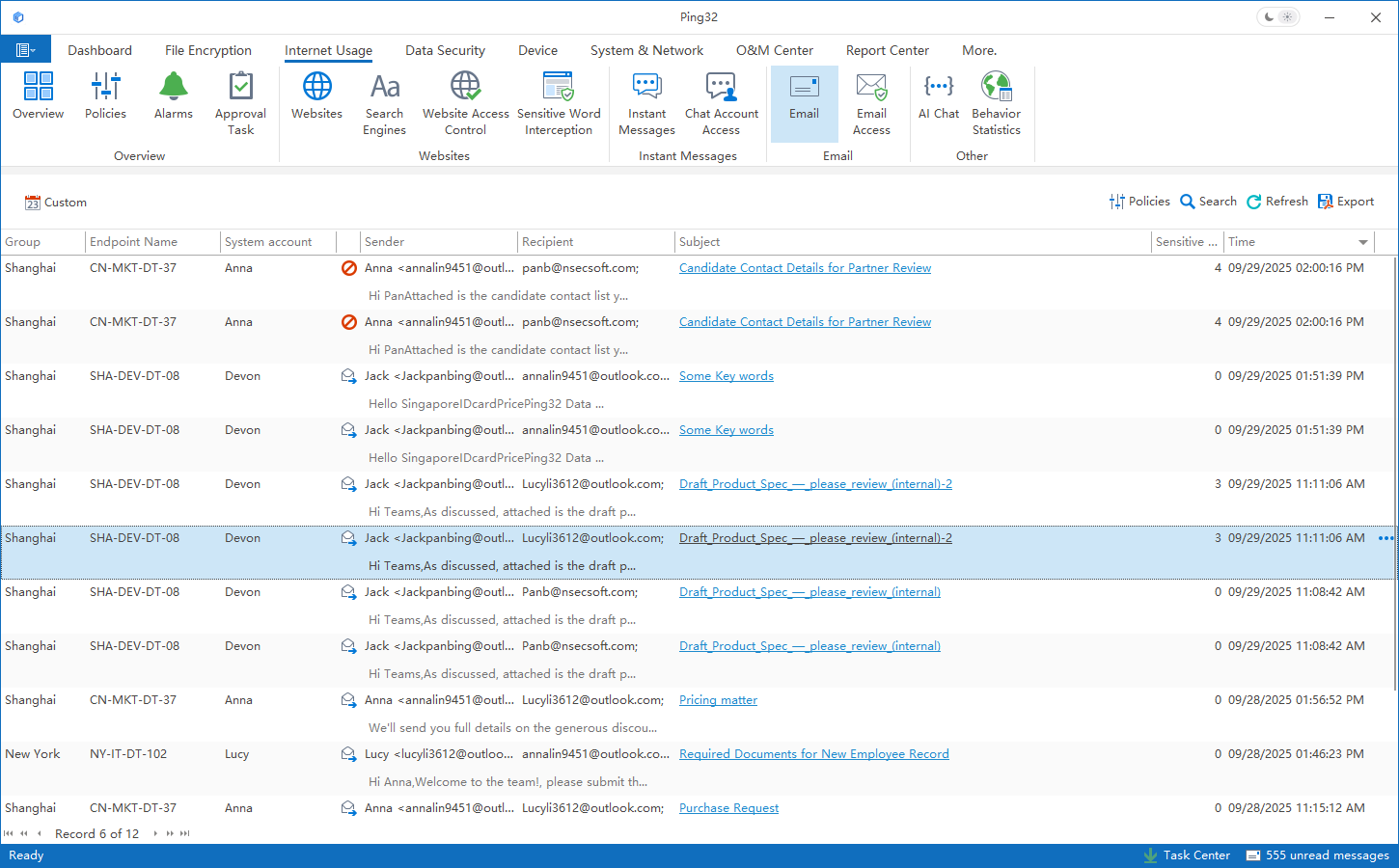

Sur le poste, lorsque l’utilisateur envoie un e-mail via un client de messagerie, qu’il s’agisse de boîtes aux lettres utilisant des protocoles standard ou des services via protocoles chiffrés HTTPS/SSL, le système peut surveiller et enregistrer l’activité de messagerie : objet du mail, expéditeur, destinataires, contenu, et pièces jointes. Pour les envois de pièces jointes, Ping32 enregistre en plus l’origine du fichier, ses attributs et l’action d’envoi elle-même, constituant des traces d’audit consultables.

De cette manière, l’envoi externe ne se limite plus à « réussir ou non », mais devient un processus observé et analysé en continu. L’entreprise peut savoir clairement quels fichiers ont été envoyés, par qui et à quelle fréquence, et ainsi disposer de données réelles et vérifiables.

Au-delà de l’audit, Ping32 peut s’intégrer à un moteur d’analyse de contenu sensible afin d’identifier les informations sensibles dans le corps du message ou les pièces jointes. Lorsque le contenu correspond à une règle, le système peut, selon la politique définie, enregistrer, alerter ou bloquer, de sorte que les actions de gouvernance reposent sur le contenu et le contexte comportemental, et non sur une condition unique.

Tout au long du processus, les employés continuent d’utiliser leur client de messagerie habituel, sans changer leurs pratiques ni apprendre d’outil supplémentaire, ce qui réduit le coût de déploiement et d’exécution.

Trouver l’équilibre entre gouvernance et efficacité

L’enjeu du contrôle des envois externes n’est pas seulement la capacité de blocage, mais surtout l’adéquation des politiques avec la réalité métier. Ping32 privilégie une conception différenciée et ajustable des politiques, afin d’éviter des traitements simplistes face à des scénarios complexes.

En pratique, toutes les pièces jointes ne nécessitent pas le même niveau de contrôle. Pour les documents courants, l’audit et la traçabilité peuvent suffire ; pour les fichiers contenant des informations sensibles ou présentant des caractéristiques anormales, des mesures de contrôle plus strictes peuvent être activées. Les politiques peuvent être configurées de façon flexible selon l’expéditeur, le destinataire, le type de fichier, la taille du fichier, etc., et pas uniquement selon l’adresse e-mail ou le domaine.

Une fois le contrôle d’envoi de fichiers activé, l’entreprise peut gérer certains fichiers via un mécanisme d’approbation. Après soumission d’une demande d’envoi depuis le poste, l’envoi n’est autorisé qu’après validation. Le système permet aussi d’enregistrer l’état de consultation par l’approbateur (consulté ou non, heure de consultation), renforçant la transparence du processus et la traçabilité des responsabilités.

Par ailleurs, Ping32 peut s’appuyer sur des capacités de traçage des fuites pour enregistrer et sauvegarder de manière unifiée les fichiers envoyés par e-mail, et pour évaluer le niveau de risque des comportements d’envoi. Le système peut détecter des actions anormales via des fenêtres temporelles et des seuils de volume, et appliquer audit, alertes ou avertissements aux fichiers contenant des informations sensibles.

Grâce à ces mécanismes, le contrôle des envois externes évolue d’un simple « autoriser ou interdire » vers une gestion fine articulée autour de l’identification comportementale, l’analyse de contenu, le contrôle par politiques et le suivi du risque, permettant de réduire le risque tout en maintenant la continuité de l’activité.

Une mise en œuvre progressive autour des envois externes par e-mail

Lors du déploiement, Ping32 est particulièrement adapté à une approche progressive, afin que la capacité de gouvernance s’intègre naturellement à l’environnement de travail existant :

-

Audit des envois externes : enregistrer les envois réels et constituer une base de données

-

Identification des modèles anormaux ou à haut risque : analyse de fréquence ou de caractéristiques de fichiers, etc.

-

Mise en place de politiques ciblées : activer des avertissements ou des approbations pour les scénarios clés

-

Évaluation et optimisation continues : ajuster le périmètre de gestion selon les résultats d’audit

L’objectif est d’améliorer progressivement, plutôt que de couvrir tous les risques en une seule fois.

Faire des envois externes par e-mail une capacité durable

Parce que l’e-mail est un outil de travail ancien, stable et universel, sa gestion ne doit pas reposer sur des mesures temporaires. La démarche la plus efficace consiste à intégrer l’envoi externe par e-mail dans la gestion quotidienne des postes et dans la stratégie DLP, afin d’en faire une capacité durable et opérationnelle.

Grâce à l’audit et au contrôle côté poste, Ping32 aide l’entreprise à établir progressivement des frontières claires d’usage des données, sans changer les habitudes des employés. Cette approche ne cherche pas à couvrir tous les risques d’un coup, mais privilégie l’exécution durable et l’amélioration continue.

FAQ

-

Le contrôle des envois externes par e-mail modifie-t-il la façon dont les employés utilisent leur messagerie ?

Non. L’approche côté poste fonctionne sans modifier le flux d’utilisation du client de messagerie.

-

Quelles informations l’audit des envois externes enregistre-t-il ?

En général : heure d’envoi, poste, utilisateur, fichiers joints et l’action d’envoi correspondante.

-

Peut-on n’activer des politiques de contrôle que pour certaines pièces jointes ?

Oui. Les politiques peuvent être configurées selon le type de fichier, ses attributs ou le scénario d’usage.

-

Les traces d’envoi externe peuvent-elles servir à l’audit a posteriori et à l’attribution des responsabilités ?

Oui. Les traces d’audit permettent de reconstituer le processus d’envoi et de soutenir les vérifications ultérieures.

-

Le contrôle des envois externes s’applique-t-il uniquement aux envois vers l’extérieur de l’entreprise ?

Non. Les échanges interservices ou interorganisations peuvent également être intégrés dans une vision unifiée, afin de clarifier les frontières de circulation des données.

Contact

Contact

10 min

10 min