Au début de l’informatisation des entreprises, la sécurité des données se concentrait principalement sur les serveurs, les bases de données et le périmètre réseau. Tant que les systèmes cœur étaient suffisamment sécurisés, les données étaient considérées comme sous contrôle. Cependant, avec l’évolution continue des modèles d’activité et des modes de travail, les principaux scénarios de portage et d’usage des données ont nettement changé. De plus en plus de données métiers ne restent plus durablement dans des systèmes centralisés ; elles apparaissent fréquemment sur les terminaux des employés, sous forme de fichiers créés, modifiés, partagés et envoyés vers l’extérieur.

Cette évolution fait progressivement passer la sécurité des données de la question « le système a-t-il été compromis ? » à « comment gérer les données dans l’usage quotidien ? ». Les fichiers sont envoyés par e-mail, téléversés via le web sur des plateformes externes, ou copiés vers des périphériques et supports amovibles (USB). La plupart de ces actions font partie des processus métiers normaux, mais elles constituent aussi les points de fuite les plus fréquents. Le risque ne se cache plus dans des chaînes d’attaque complexes ; il est disséminé dans chaque manipulation de fichier apparemment légitime.

Pour les entreprises, cette forme de risque est particulièrement concrète. D’un côté, l’activité dépend de plus en plus d’une collaboration flexible, rendant les envois de fichiers vers l’extérieur presque inévitables. De l’autre, les entreprises manquent souvent d’équipes de sécurité dédiées et peinent à mettre en place des contrôles en temps réel via des systèmes très complexes. Réduire l’incertitude liée aux échanges de fichiers sans alourdir significativement la charge de gestion devient donc un enjeu clé de la stratégie de sécurité des données.

Les défis liés à l’évolution des modes de travail et des outils

Le risque de fuite de données auquel les entreprises sont confrontées augmente progressivement. Il ne résulte pas d’un facteur unique, mais de la combinaison de plusieurs évolutions de l’environnement de travail, notamment :

● Le travail centré sur les terminaux devient la norme ; le fichier est le principal vecteur de circulation des données. Une grande quantité d’informations sensibles existe sous forme de documents, créés et manipulés sur des appareils individuels.

● Les canaux d’envoi de fichiers se diversifient : e-mail, téléversement web, messageries instantanées, etc.

● Les périphériques et supports amovibles restent largement utilisés, ce qui facilite la sortie des données d’un environnement contrôlé.

● Les terminaux sont au cœur des opérations sur les données, mais la visibilité de gestion est souvent fragmentée.

● Les clients et partenaires formulent des exigences plus explicites en matière d’auditabilité des processus de traitement des données.

Ces facteurs conduisent à un constat : même si l’entreprise a déployé des mesures de base selon une approche traditionnelle centrée sur le périmètre réseau, elle peine encore à répondre clairement à des questions essentielles comme « où sont partis les fichiers ? », « ont-ils été envoyés à l’extérieur ? », ou « peut-on reconstituer le déroulement après coup ? ».

Pourquoi « on sait que c’est important », mais c’est difficile à réellement déployer

Bien que de plus en plus d’entreprises reconnaissent l’importance de la prévention des pertes de données (Data Loss Prevention, DLP), la mise en œuvre se heurte souvent à des défis similaires :

● Les scénarios d’usage des données sont complexes ; il est difficile d’identifier rapidement les fichiers à protéger en priorité.

● Les comportements d’envoi de fichiers sont dispersés entre plusieurs outils et canaux, sans vision unifiée.

● Des contrôles trop stricts peuvent nuire à l’efficacité opérationnelle et susciter des résistances internes.

● Le déploiement est complexe, avec des exigences élevées en ressources IT et en capacité d’exploitation, ce qui rend difficile la maintenance dans la durée.

● Après coup, on peut « détecter un problème », mais sans traces d’audit complètes pour analyser, expliquer et documenter.

● Le manque de coordination entre outils de sécurité entraîne une vision des données morcelée, sans chaîne de gestion continue.

Ces difficultés ne signifient pas que les entreprises négligent la sécurité ; elles révèlent plutôt que les solutions traditionnelles sont moins adaptées au scénario « circulation de fichiers sur les terminaux ». Il faut une démarche DLP plus proche des réalités du travail quotidien, déployable progressivement.

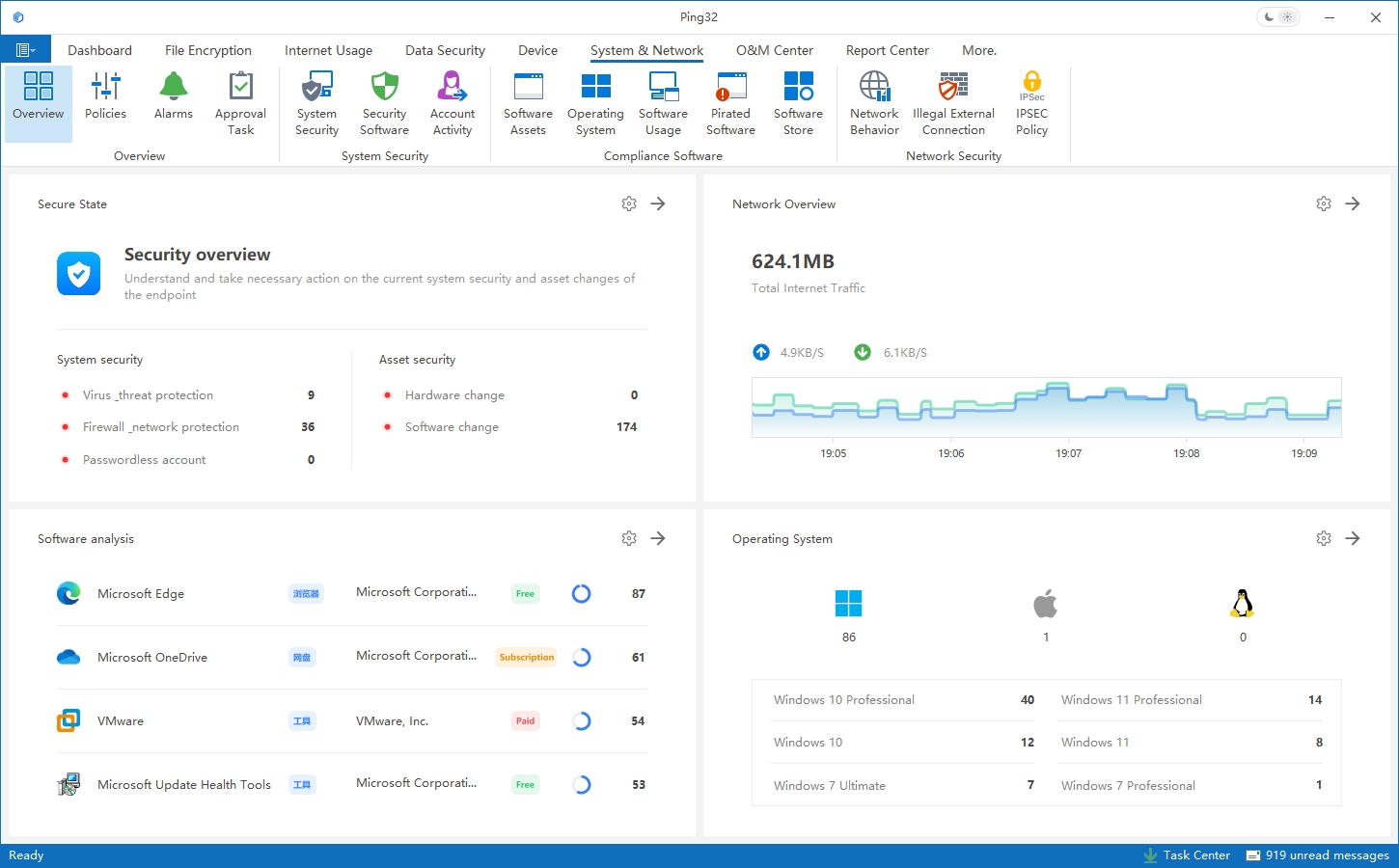

L’approche de Ping32 : centrer la gestion sur le terminal, sans complexité excessive

Ping32 ne conçoit pas la DLP comme une couverture immédiate de tous les scénarios via un point d’interception unique. L’approche part d’une capacité fondamentale : la gestion des terminaux. En intégrant l’usage et la circulation des fichiers dans une vision unifiée, alignée sur les parcours réels des données dans l’entreprise, Ping32 enregistre en continu les opérations sur les fichiers côté terminal. Cela aide l’entreprise à reconstituer progressivement la trajectoire des données dans l’environnement réel, et à bâtir un dispositif DLP observable et pilotable.

La valeur centrale de cette approche réside dans la « continuité ». Grâce à la gestion des terminaux, Ping32 rassemble dans une même perspective les actions de création, modification, copie, ainsi que les sorties de fichiers via envoi ou téléversement web. Qu’un fichier soit envoyé par e-mail, téléversé sur le web ou écrit vers un périphérique/USB, les comportements associés peuvent être identifiés et consignés dans un même système. Cela évite la complexité d’une gestion séparée par outil et par plateforme, réduit la complexité au niveau de l’architecture, et fournit une base de données stable pour l’analyse et la décision.

Par ailleurs, Ping32 n’exige pas de définir des politiques de sécurité complexes dès le départ. L’objectif initial est d’aider l’entreprise à « voir clairement la réalité ». Le système ne se limite pas à savoir si un envoi a été bloqué, mais enregistre en continu les informations clés du parcours des fichiers afin de pouvoir reconstituer les faits et expliquer « ce qui s’est passé », au-delà de « conforme ou non ». Une fois les modèles d’envoi de fichiers compris, des mesures ciblées peuvent être introduites progressivement, au rythme réel de l’entreprise.

Démarrer par la visibilité et l’audit, puis introduire progressivement le contrôle par politiques

Pour la plupart des PME, la DLP ne se met pas en place « en une seule fois ». Dans la pratique, Ping32 se déploie de manière progressive :

● Mettre en place la visibilité : comprendre la réalité lors des envois de fichiers et des téléversements web.

● Renforcer les traces d’audit : établir un mécanisme stable de journalisation, avec des traces continues et consultables des opérations sur les fichiers, garantissant la traçabilité et la capacité d’explication.

● Identifier les scénarios à haut risque : à partir des données d’audit, repérer les envois fréquents ou anormaux, et fournir des faits pour guider les décisions.

● Introduire progressivement des politiques : contraindre certains scénarios sans perturber l’activité, afin de réduire le risque.

Cette démarche privilégie « comprendre d’abord, gérer ensuite ». Elle renforce progressivement le contrôle des flux de données sans bouleverser les habitudes de travail, évite une intervention trop précoce des politiques qui pénaliserait l’efficacité, et facilite l’alignement interne sur les objectifs de sécurité.

La valeur de synergie entre chiffrement des fichiers et gouvernance des envois

Au-delà de l’audit des envois et des traces, le chiffrement des fichiers apporte une couche de protection supplémentaire. Grâce au chiffrement transparent, les fichiers sont automatiquement protégés sur le terminal : utilisables normalement dans un environnement autorisé, ils deviennent illisibles dans un environnement non autorisé. Ce mécanisme réduit le risque réel lié aux envois en agissant au niveau du contenu.

Lorsqu’on combine chiffrement et audit des envois, l’entreprise ne se contente pas de savoir si un fichier est sorti ; elle peut aussi s’assurer qu’après la sortie, la donnée ne devient pas incontrôlable du fait d’un changement d’environnement. L’association « protection du contenu + visibilité des comportements » rend la DLP plus complète et mieux adaptée à une exploitation durable.

La valeur concrète dans des scénarios typiques

Dans les entreprises orientées R&D, de nombreux codes sources et documents techniques existent sous forme de fichiers. Grâce à la gestion des terminaux et à l’audit des envois, l’entreprise peut maîtriser la circulation de ces fichiers, tandis que le chiffrement garantit qu’une copie ne sera utilisable que dans un environnement autorisé.

Dans les secteurs du design et de la fabrication, les plans et fichiers de conception circulent fréquemment entre départements et projets. L’approche de Ping32 permet de conserver l’efficacité de collaboration tout en maintenant un état auditable et traçable.

Dans les fonctions finance et RH, les fichiers contenant des données personnelles et des informations de gestion bénéficient d’une gestion unifiée et de traces d’audit, réduisant les erreurs internes et les risques de conformité.

FAQ (Questions fréquentes)

Q1 : Ping32 est-il uniquement adapté aux grandes entreprises ?

R : Le mode de déploiement et le modèle de gestion de Ping32 sont progressifs, ce qui convient aux entreprises souhaitant construire leurs capacités DLP étape par étape.

Q2 : L’audit des envois de fichiers perturbe-t-il le travail quotidien des employés ?

R : Les traces d’audit sont principalement basées sur l’enregistrement et ne modifient pas les habitudes ni les flux de travail.

Q3 : Ping32 nécessite-t-il une intégration profonde avec les systèmes bureautiques existants ?

R : Ping32 repose surtout sur la gestion côté terminal et ne dépend pas de modifications des systèmes métiers.

Q4 : Combien de temps les données de traces peuvent-elles être conservées ?

R : La durée de conservation est configurable selon les besoins de conformité et de gestion de l’entreprise.

Q5 : Ping32 prend-il en charge une gestion unifiée de plusieurs canaux d’envoi ?

R : Ping32 peut identifier et enregistrer de manière unifiée les scénarios courants d’envoi de fichiers et de téléversement web.

Contact

Contact

9 min

9 min