Dans la plupart des organisations, l’isolement des réseaux est devenu la norme dans l’architecture des systèmes d’information. Le réseau R&D, le réseau bureautique, le réseau de production et l’Internet externe sont souvent séparés au moyen de pare-feu, de DMZ, de passerelles d’isolement (par exemple data diode / passerelle de transfert inter-réseaux), etc. Cette conception réduit efficacement la surface d’exposition globale, mais elle fait aussi émerger un problème ancien, de plus en plus amplifié : comment faire circuler des fichiers entre des domaines de sécurité différents de manière sûre, conforme et efficace.

Avec l’évolution des modes de collaboration, les fichiers ne sont plus des données auxiliaires rares et peu fréquentes. Ils portent désormais des informations métier critiques : plans de conception, documents techniques, dossiers contractuels, états financiers, etc. La fréquence des échanges augmente, le nombre d’acteurs s’élargit, et les transferts de fichiers entre départements, réseaux et organisations font partie du quotidien. Dans ce contexte, l’échange de fichiers n’est plus un simple « envoi de documents » : c’est un maillon clé qui impacte directement la continuité d’activité, la capacité de conformité et le niveau de maîtrise des risques.

Pourtant, de nombreuses organisations continuent d’utiliser des méthodes historiques : double FTP, clés USB, fonctions de « navette » intégrées aux passerelles, ou relais manuels. Ces approches pouvaient suffire au départ, mais avec la montée en charge des données et des exigences de conformité, leurs limites deviennent évidentes. Elles peinent à répondre aux attentes des entreprises modernes en matière de contrôle, auditabilité et sécurité des échanges de fichiers.

Pourquoi l’échange de fichiers est-il devenu un point à haut risque pour la sécurité et la conformité ?

Le risque lié au transfert inter-réseaux ne provient pas d’un facteur unique, mais de la combinaison de plusieurs contraintes réelles. En environnement isolé, en l’absence d’un canal unifié de gestion, les fichiers transitent souvent par des « contournements », échappant aux dispositifs de sécurité et d’audit.

Les sources de risque les plus courantes sont les suivantes :

● Évolution des modes de travail : hausse du télétravail et de la collaboration inter-équipes, entraînant des flux fréquents entre zones

● Diversité des outils : FTP, USB, messageries instantanées, e-mails coexistent sans règles uniformes

● Exigences réglementaires et clients : l’audit porte de plus en plus sur « d’où vient le fichier, où va-t-il, qui a approuvé, qui a téléchargé »

Ces risques ne se matérialisent pas forcément immédiatement en incident de sécurité, mais ils érodent progressivement la capacité de contrôle des flux de données. En cas de problème, il devient difficile d’identifier les responsabilités, de reconstituer le déroulé, et de fournir des preuves claires à l’audit ou aux partenaires.

Pourquoi « on sait que c’est important », mais c’est difficile à mettre en œuvre ?

Dans la plupart des organisations, les équipes IT et sécurité sont conscientes du risque. Le sujet est souvent discuté, mais l’exécution reste bloquée. Ce décalage entre la conscience du problème et sa mise en œuvre vient de contraintes très concrètes.

Difficultés fréquentes :

● Les pratiques historiques sont ancrées : les métiers dépendent de l’USB ou du FTP, difficile à changer rapidement

● Le processus d’échange est peu visible : absence de journaux complets et de capacités d’audit

● Décorrélation entre approbation et transfert : la décision d’approbation se lie mal aux actions réelles sur le fichier

● Exigences d’isolement complexes : coûts de déploiement et de transformation élevés

● Les outils existants concilient mal sécurité et efficacité, d’où des contournements

Le cœur du problème n’est donc pas « faut-il contrôler ? », mais plutôt : existe-t-il un mécanisme d’échange de fichiers compatible avec l’isolement réseau et adopté naturellement par les utilisateurs ?

L’approche de FileLink : créer un canal d’échange de fichiers maîtrisé en environnement isolé

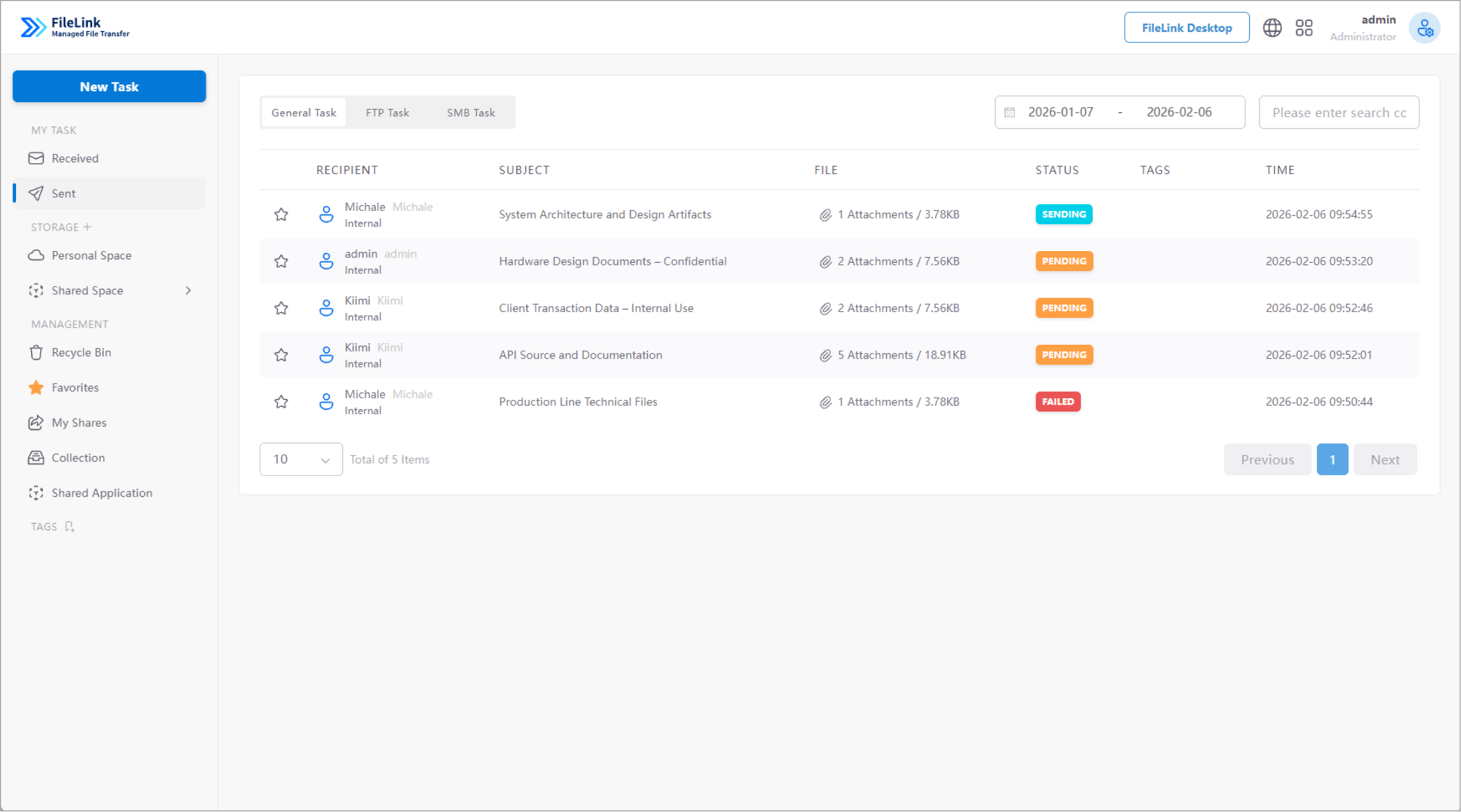

FileLink n’a pas pour vocation de remplacer tous les systèmes métier existants. Son objectif est de fournir, sous contraintes d’isolement réseau, un canal dédié conforme, auditable et contrôlable pour les flux de fichiers. La question clé est : comment ramener l’échange de fichiers « dans le système », sans changer l’architecture réseau en place ?

Au niveau architecture, FileLink déploie des serveurs d’échange côté réseau interne et côté externe, et s’intègre aux dispositifs d’isolement (pare-feu, DMZ, passerelles, etc.) pour assurer la navette entre deux ou plusieurs réseaux. Les fichiers ne transitent pas en point à point entre postes, mais via une plateforme d’échange contrôlée, ce qui rend possible la vérification de sécurité, l’approbation et l’audit.

Au niveau usage, FileLink fournit un point d’entrée unique pour les utilisateurs finaux. Les utilisateurs internes initient l’envoi dans un environnement maîtrisé en désignant clairement le destinataire ; les utilisateurs externes ou d’un autre réseau ne peuvent recevoir ou télécharger que sous conditions d’autorisation. Chaque action est tracée et intégrée au périmètre d’audit.

Capacités clés : gestion complète du cycle de vie des échanges

FileLink ne s’arrête pas au « transfert réussi ». Il contrôle l’ensemble du cycle de vie de l’échange avec plusieurs niveaux de gouvernance.

Avant l’envoi : déclenchement automatique de workflows d’approbation selon les attributs du fichier et le profil émetteur/destinataire. Prise en charge de multi-niveaux, multi-approbateurs, co-approbation ou approbation alternative, afin que les fichiers sensibles soient examinés avant circulation.

Pendant le transfert : contrôle de sécurité du contenu, incluant détection d’informations sensibles et analyse antivirus. Détection via mots-clés, expressions régulières, OCR, puis décision de laisser passer, alerter ou bloquer selon les résultats.

Après l’envoi : constitution d’un journal d’audit complet. L’historique est archivé automatiquement, et les auditeurs peuvent consulter (selon droits) les échanges, approbations et actions, pour la conformité ou l’investigation interne.

Contrôle au niveau fichier : réduire le risque de fuite secondaire

Le risque ne s’arrête pas une fois le fichier transmis. FileLink introduit un contrôle plus fin des usages côté réception.

Pour les fichiers partagés, il est possible de définir une durée de validité, un nombre de téléchargements, un code d’accès, etc. Pour des niveaux de protection plus élevés, on peut activer des restrictions d’accès : limitation du nombre de consultations, interdiction d’impression, de copie, de capture d’écran, et ajout de filigranes lors de l’affichage.

Ces mécanismes ne modifient pas le contenu du fichier : ils reposent sur un accès contrôlé pour limiter la diffusion après transfert et maintenir les flux dans un cadre prévisible.

Scénarios typiques : mise en œuvre concrète des échanges inter-réseaux

Dans un environnement où les réseaux R&D et production sont isolés, les postes R&D ne peuvent généralement pas accéder au réseau bureautique ou à Internet. Avec FileLink, les ingénieurs déposent le fichier dans le domaine interne ; après approbation et contrôles, le système assure l’échange inter-réseaux, en évitant l’usage de l’USB.

Pour la collaboration externe, l’entreprise doit transmettre des fichiers à des clients, fournisseurs ou partenaires. FileLink propose un partage par lien avec vérification par mot de passe, limitation dans le temps, etc., et conserve une trace pour chaque téléchargement.

Dans les organisations à fortes exigences de conformité, les journaux complets et la capacité d’audit permettent de reconstituer clairement les échanges et de fournir des preuves fiables, tant en interne qu’en audit externe.

Partir d’un canal standard, construire progressivement l’ordre des échanges

En pratique, FileLink se déploie souvent de manière progressive :

- Mettre en place un point d’entrée unique pour les échanges inter-réseaux

- Intégrer les échanges de fichiers critiques dans le système

- Activer les politiques d’approbation et de contrôle de sécurité

- Renforcer l’audit et l’archivage historique

Cette approche permet de regrouper progressivement les échanges dispersés sans perturber les processus existants.

Conclusion : ramener l’échange de fichiers dans un cadre contrôlable et auditable

Dans un contexte où l’isolement des réseaux est la norme, l’échange de fichiers ne devrait pas dépendre de solutions temporaires ou d’habitudes individuelles. FileLink propose une approche systémique pour gérer les flux inter-réseaux, afin que les échanges soient visibles, tracés et auditables.

L’objectif n’est pas de couvrir tous les scénarios d’un seul coup, mais d’assurer un fonctionnement stable et durable en conditions réelles, pour doter l’organisation d’une capacité fondamentale d’échange de données.

FAQ (Questions fréquentes)

Q1 : FileLink exige-t-il de modifier l’architecture d’isolement réseau existante ?

R : Non. FileLink peut être déployé avec les pare-feu, DMZ, passerelles d’isolement existants.

Q2 : FileLink prend-il en charge les transferts de fichiers volumineux ?

R : Oui. Le système intègre un mécanisme de transfert haute performance, avec reprise sur interruption et contrôle d’intégrité.

Q3 : Peut-on intégrer une approbation dans le processus d’échange ?

R : Oui. Des workflows multi-niveaux peuvent être déclenchés automatiquement par politique, avec des modèles personnalisables.

Q4 : Peut-on limiter l’usage du fichier par le destinataire externe ?

R : Oui. Définition de durée de validité, nombre de téléchargements et contrôle des droits d’accès.

Q5 : FileLink fournit-il des journaux d’audit complets ?

R : Oui. Les échanges, approbations et actions associées sont enregistrés de manière centralisée et consultables pour l’audit.

Contact

Contact

9 min

9 min