Dans un contexte de digitalisation continue, les modèles économiques, les modes de gestion et les processus opérationnels des entreprises dépendent de plus en plus des infrastructures IT (IT Asset). Qu’il s’agisse des systèmes internes de management, des plateformes applicatives métiers ou des dispositifs d’analyse de données et d’aide à la décision, des actifs informatiques stables et maîtrisés constituent désormais le socle de fonctionnement de l’entreprise. Les IT Assets ne sont donc plus de simples « ressources techniques » : ils deviennent des ressources stratégiques, directement liées à la performance, à la cybersécurité et à la compétitivité.

Pour la direction comme pour les équipes IT, ne pas disposer d’une vision claire de la taille, de la répartition et de l’état des actifs informatiques complique la planification rationnelle des budgets et des ressources, et fragilise la stabilité des chaînes critiques. Plus concrètement, dès qu’un actif clé subit une panne, une anomalie de configuration ou une modification non autorisée, l’impact peut aller d’un simple ralentissement (retards, baisse d’efficacité) à une interruption majeure (arrêt des systèmes, blocage des processus), pouvant même compromettre la capacité de l’entreprise à honorer ses engagements. À la clé : pertes financières directes et risques réputationnels.

Du point de vue opérationnel, les actifs IT se composent principalement de matériel et de logiciels : le matériel fournit la puissance de calcul, le stockage et la connectivité réseau ; les logiciels portent la logique métier, le pilotage des workflows et le traitement des données. Les fonctions cœur — production, ventes et opérations, comptabilité/finance, ressources humaines — reposent fortement sur la continuité des systèmes IT. Toute instabilité sur un maillon critique peut se transformer en risque global.

Du point de vue de la donnée, les IT Assets sont le support direct des informations de l’entreprise. Données clients, données financières, documents de R&D et autres informations sensibles sont stockés sur des équipements matériels et exploités via des systèmes logiciels. Vieillissement du matériel, vulnérabilités, ou configurations inadaptées peuvent entraîner perte, fuite ou altération des données, générant des impacts économiques et des risques de conformité. À mesure que la valeur des données augmente, la dépendance de l’entreprise s’intensifie ; la stabilité, la fiabilité et la sécurité des actifs IT conditionnent directement l’intégrité, la disponibilité et la confidentialité des données.

Par ailleurs, les actifs IT soutiennent également la décision et l’innovation. En accumulant et en analysant en continu les données issues des systèmes métiers, l’entreprise peut mieux comprendre son fonctionnement, détecter les tendances de marché et optimiser l’allocation des ressources, améliorant ainsi la pertinence et la réactivité des décisions. Une bonne gestion des actifs IT constitue la base de l’innovation, de l’optimisation des processus et de la transformation digitale. Dans un contexte où les exigences de cybersécurité et de conformité se renforcent, l’entreprise doit viser « des actifs visibles, des états vérifiables, des risques évaluables et des politiques applicables ». Seule une définition claire du périmètre, de l’état opérationnel et de l’exposition aux risques permet de mettre en œuvre des mesures de sécurité efficaces, de réduire les risques opérationnels et d’assurer la continuité d’activité.

Composition et typologie des actifs informatiques de l’entreprise

Les actifs informatiques d’une entreprise se répartissent généralement en deux grandes catégories : les actifs matériels et les actifs logiciels. Chacune porte une valeur métier différente et présente un profil de risque spécifique.

Les actifs matériels constituent la base physique du système IT : serveurs, terminaux des collaborateurs (endpoints), équipements réseau, systèmes de stockage, ainsi que les infrastructures de salle serveurs (baies, alimentation, onduleurs/UPS, refroidissement, etc.). Les serveurs hébergent les applications critiques et les données ; les terminaux supportent le travail quotidien et l’accès aux systèmes internes ; les équipements réseau garantissent la stabilité et la sécurité du réseau ; le stockage assure la gestion centralisée des données ; et les infrastructures (racks, énergie, UPS, climatisation) maintiennent un environnement fiable. Les performances, la fiabilité et la qualité de maintenance des équipements influencent directement l’efficacité et la continuité des activités : vieillissement, anomalies de fonctionnement ou modifications non autorisées peuvent devenir des facteurs de risque.

Les actifs logiciels sont les outils directs de l’activité : systèmes d’exploitation, bases de données, applications métiers, suites bureautiques, outils de développement et de sécurité. Le système d’exploitation fournit l’environnement d’exécution, la base de données gère les données cœur, les applications métiers supportent les processus critiques, la bureautique facilite la collaboration et le traitement de l’information, et les outils de développement/sécurité contribuent à la stabilité et à la protection. L’état des versions, la conformité des licences et le périmètre d’usage influencent la conformité réglementaire, l’efficacité opérationnelle et la surface d’attaque. Sans visibilité ni contrôle des logiciels, l’entreprise s’expose à des risques de licences, à des audits complexes, et à des menaces de sécurité latentes.

Ainsi, la gestion des actifs IT n’est pas qu’un sujet d’exploitation : elle est étroitement liée à la stratégie et à la gestion des risques. En intégrant matériel et logiciel dans un cadre unifié, en suivant configurations, répartition, usages et changements, puis en analysant ces informations en continu, l’entreprise peut réellement atteindre « visibilité des actifs, maîtrise des risques et exécution des politiques ».

Défis concrets de la gestion des actifs IT

Avec l’approfondissement de la digitalisation, les actifs IT deviennent nombreux, dispersés et évoluent rapidement. Les méthodes traditionnelles basées sur l’enregistrement manuel ou des outils fragmentés peinent à répondre aux besoins. Les défis fréquents incluent :

- Fragmentation des informations : données matériel/logiciel réparties dans plusieurs systèmes et fichiers, absence de référentiel unique, difficulté à obtenir une vue d’ensemble.

- Traçabilité des changements insuffisante : ajustements de configuration, installation/désinstallation, mises à jour de versions mal documentées, détection tardive des changements non autorisés.

- Audit de sécurité incomplet : connexions USB, périphériques, copies de fichiers sans audit unifié, favorisant les risques de fuite interne et de non-conformité.

- Pression croissante sur les licences et la conformité : règles de licence complexes, exigences sectorielles et contractuelles accrues, nécessité de démontrer une conformité « vérifiable ».

- Coûts d’exploitation élevés et erreurs : inventaires manuels, statistiques et reporting chronophages, données en retard, difficulté à maintenir une boucle de gestion continue.

- Difficulté d’industrialiser les politiques : politiques trop complexes ou impactant la continuité d’activité, résistances opérationnelles, aboutissant à des « règles sans application réelle ».

Ces difficultés expliquent pourquoi, malgré la prise de conscience, beaucoup d’entreprises peinent à bâtir une gestion durable. Sans plateforme adaptée, les risques de sécurité, de conformité et d’efficacité s’accumulent de manière invisible.

Valeur d’une plateforme de recensement des actifs IT

La valeur fondamentale d’une plateforme de recensement des actifs IT réside dans l’automatisation et la visualisation, transformant une démarche ponctuelle d’inventaire en une gouvernance quotidienne et continue. En collectant en continu les informations matériel, logiciel et l’état des terminaux, puis en les structurant dans un référentiel unifié, l’entreprise obtient une base de gestion « visible, consultable, traçable et vérifiable ».

Sur la visibilité, la plateforme collecte automatiquement la configuration matérielle et les informations d’installation/usage logiciel, offrant une vue unique. La direction peut suivre rapidement volumes, répartition et évolutions, réduisant les décisions biaisées par des données obsolètes. Sur la gestion des risques, la plateforme peut surveiller et signaler les anomalies clés — par exemple l’évolution de l’état de santé du matériel, des changements anormaux, ou des risques de maintenance — diminuant la probabilité d’interruptions imprévues.

Sur la cybersécurité et la conformité, la plateforme fournit un socle de preuves auditables : identification des points de risque, définition des politiques, et en cas d’incident, localisation rapide du terminal concerné et de la cause, pour raccourcir le temps de réponse. Elle propose généralement des rapports et des analyses historiques, utiles à l’évaluation des coûts, à la planification de renouvellement et à l’optimisation des investissements. Pour les groupes multi-sites, elle consolide les informations IT à l’échelle des entités et des régions, renforçant la transparence et la cohérence de gestion.

Méthode de gestion des actifs IT de Ping32

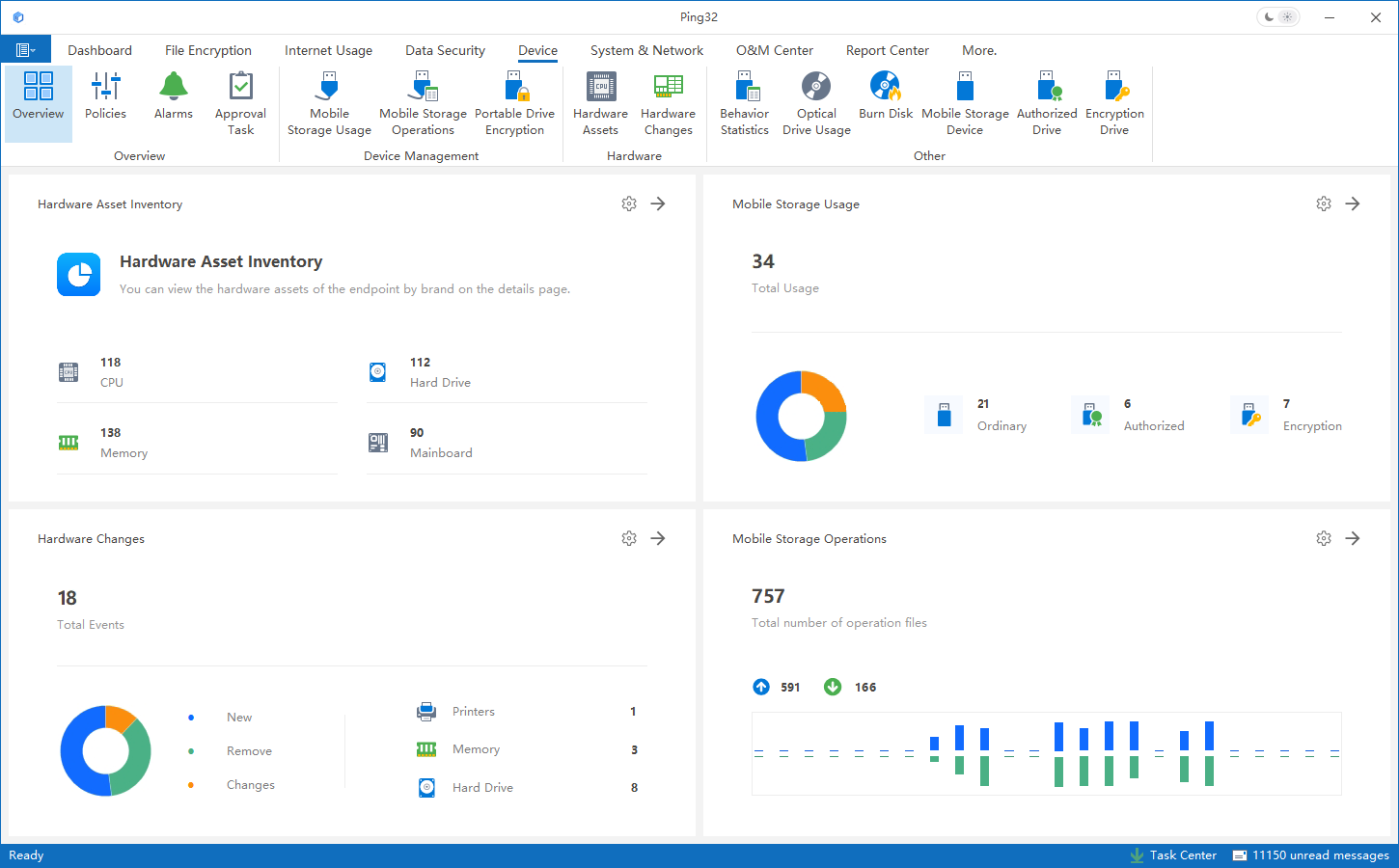

Ping32 place le terminal (endpoint) au centre et intègre matériel, logiciel et périphériques dans un même dispositif de collecte, de supervision et de contrôle. L’objectif est de fournir une base de données d’actifs fiable, puis d’étendre la gouvernance à des actions quotidiennes « exécutables et vérifiables ».

1) Gestion des actifs matériels

Côté matériel, Ping32 collecte automatiquement les informations clés (CPU, mémoire, disque, carte mère, carte réseau, etc.) pour construire un référentiel d’actifs mis à jour en continu, permettant une visibilité en temps réel sur l’ampleur et la répartition. La solution supervise en continu les changements de configuration ; en cas d’ajout/suppression ou d’anomalie, une alerte est déclenchée afin de détecter plus tôt les modifications non autorisées. En s’appuyant sur des indicateurs de santé tels que le S.M.A.R.T des disques, Ping32 peut anticiper des risques de panne et réduire les interruptions d’activité ou pertes de données liées aux défaillances matérielles. Les usages USB et périphériques peuvent également être intégrés à la visibilité et à l’audit, réduisant les « zones d’ombre » liées aux périphériques externes.

2) Gestion des actifs logiciels

Côté logiciel, Ping32 recense les logiciels installés et utilisés, enregistre les opérations d’installation, de désinstallation et de mise à jour, et fournit une vue unifiée du parc applicatif. L’entreprise peut encadrer l’usage via des listes blanches/noires et des workflows d’approbation d’installation. Les contrôles de conformité et la désinstallation à distance contribuent à réduire les risques de licences et de sécurité. En combinant matériel et logiciel, Ping32 met en place une boucle de gestion complète, permettant de suivre en continu la quantité, la localisation, l’état et les risques des actifs, au service de l’exploitation, de la sécurité et de la décision.

Analyse de cas pratiques

Industrie manufacturière (multi-sites, grand parc de terminaux) : une entreprise industrielle disposant de plusieurs usines et de plus de 3 000 terminaux réalisait auparavant un inventaire manuel sur deux semaines, avec des erreurs fréquentes. Après déploiement de Ping32, l’inventaire complet et la création du référentiel ont été finalisés en trois jours, avec une supervision en temps réel des changements matériels et des installations logicielles, réduisant fortement la charge d’exploitation.

Secteur financier (conformité logicielle stricte) : un établissement financier devait auditer l’ensemble des installations logicielles. Grâce aux listes blanches/noires et à la désinstallation à distance de Ping32, les logiciels non autorisés sont bloqués et supprimés ; la conformité passe d’un « contrôle par échantillonnage » à un niveau « vérifiable », répondant aux audits internes et aux exigences réglementaires.

Entreprise multinationale (risque de fuite via USB/périphériques) : une entreprise internationale faisait face à un risque de fuite lié à l’usage des périphériques. Après déploiement de Ping32, les connexions USB, les opérations de gravure et de copie sont tracées, des alertes sont générées en cas d’anomalie, réduisant la probabilité de fuite interne et constituant un dossier de preuves contrôlables.

Conclusion

La gestion des actifs IT évolue d’une tâche annexe de l’exploitation vers un levier clé de performance, de cybersécurité et de compétitivité. En se centrant sur les endpoints et en intégrant matériel, logiciel et périphériques, Ping32 aide les entreprises à mettre en place un contrôle des actifs IT « exécutable, vérifiable et durable ». Grâce à la collecte visible, à l’audit des actions et à l’application de politiques, l’entreprise peut passer de « l’absence de visibilité » à des actifs « quantifiables, traçables et contrôlables », et construire un socle de gouvernance solide pour l’exploitation digitale, la sécurité et la croissance à long terme.

FAQ

Q1 : Comment Ping32 collecte-t-il les informations matérielles des terminaux ?

R : Le système collecte automatiquement les informations clés (CPU, mémoire, disque, carte réseau, etc.) et génère un référentiel d’actifs visualisable, mis à jour en continu avec les historiques de changements.

Q2 : Ping32 peut-il surveiller l’usage des périphériques/USB ?

R : Oui. Il permet une gestion et un audit unifiés des connexions USB/périphériques, en enregistrant l’heure de connexion, l’identifiant du périphérique et les opérations principales, avec alertes en cas d’anomalie.

Q3 : Comment contrôler les actifs logiciels avec Ping32 ?

R : Via des listes blanches/noires et des processus d’approbation d’installation, tout en enregistrant les changements (installation, suppression, mises à jour). La solution propose aussi des contrôles de conformité et la désinstallation à distance.

Q4 : Ping32 propose-t-il une consultation à distance des actifs ?

R : Oui. Il permet de consulter à distance l’état matériel, logiciel et des périphériques, et de centraliser l’information pour une gestion multi-départements et multi-sites, avec statistiques et analyses.

Q5 : Le déploiement de Ping32 impacte-t-il l’usage quotidien des terminaux ?

R : Les politiques sont configurables selon les scénarios métier, avec un déploiement progressif (visibilité → audit → contrôle), afin de minimiser l’impact sur les utilisateurs tout en garantissant la continuité d’activité.

Contact

Contact

13 min

13 min