Dans un contexte où la transformation numérique et le travail hybride s’entremêlent de plus en plus, le cycle de vie des données en entreprise connaît une refonte structurelle. Le modèle traditionnel de stockage centralisé, centré sur le data center, évolue vers un modèle d’usage distribué, dont le point de contact principal est le poste de travail / terminal de l’employé (endpoint). Les données métiers ne « résident » plus uniquement dans des systèmes d’information contrôlés ou sur des serveurs de fichiers : elles se dispersent massivement sur les terminaux, et sont fréquemment éditées, transférées et envoyées vers l’extérieur au fil de la collaboration quotidienne.

Cette utilisation « décentralisée » des données libère la productivité, mais étend aussi de manière significative la ligne de front des risques de fuite. Lorsque des informations sensibles sortent des frontières physiques et logiques traditionnelles, les actions d’export / d’envoi externe se mêlent souvent à des processus métiers parfaitement légitimes, et prennent un caractère à la fois discret et aléatoire : une coordination ponctuelle, une livraison urgente, une collaboration inter-équipes peuvent suffire à déclencher une perte de contrôle.

Selon les constats récurrents des rapports de cybersécurité du secteur, le risque de perte d’actifs de données se déplace progressivement des attaques d’intrusion externes vers des opérations internes non maîtrisées. Qu’il s’agisse d’un envoi informel via des outils de messagerie instantanée (IM), d’un téléversement non autorisé sur une plateforme Web, d’une copie physique via un support amovible (USB), ou encore d’une impression, d’une capture d’écran et d’autres sorties physiques/analogiques, ces comportements, sans audit et contrôle efficaces, peuvent rapidement se transformer en incidents de fuite avérés.

Pour les PME aux ressources limitées, le coût de construction d’un dispositif de sécurité « full stack » est très élevé. S’appuyer uniquement sur des règles « en amont » ou sur un audit de journaux « a posteriori » ne suffit plus pour faire face à des scénarios de fuite sur les terminaux, changeant à grande vitesse. Les entreprises ont besoin d’une capacité de « contrôle en cours d’action » (in-process) : intervenir en temps réel, identifier précisément et appliquer une réponse dynamique — autrement dit, au moment « à l’échelle de la milliseconde » où l’envoi externe se produit, déclencher une défense automatisée pilotée par des politiques, pour obtenir un contrôle effectif, un audit traçable et une limitation immédiate des pertes.

Le « premier lieu » du risque de fuite de données

Dans la réalité opérationnelle, « envoyer à l’extérieur » ne signifie pas forcément « enfreindre les règles ». Au contraire, l’envoi externe est souvent une action normale qui fait avancer le business : échanges de documents, coordination avec les fournisseurs, livraisons client, revues à distance, soumission urgente de rapports… Ces étapes font du poste de travail le premier point de sortie des données, et donc l’un des environnements les plus difficiles à gouverner — et les plus souvent négligés.

Les risques liés aux sorties de fichiers depuis les terminaux présentent généralement trois caractéristiques typiques :

-

Multiplicité des chemins, points d’entrée dispersés : difficile d’être exhaustif

Les sorties ne se limitent pas à l’e-mail. IM, téléversement via navigateur, synchronisation d’un cloud drive, copie sur USB, sortie imprimante, collage de captures d’écran, mappage de fichiers via bureau à distance… un même fichier sensible peut quitter l’entreprise par de nombreuses voies. Tout contrôle ponctuel laisse inévitablement des angles morts. -

Forte composante métier : les actions se « cachent » facilement dans des processus légitimes

Beaucoup de fuites ne sont pas des attaques malveillantes, mais surviennent dans des flux de travail apparemment raisonnables : envoi privé de documents pour tenir un délai, dépôt sur un cloud personnel pour collaborer, capture d’écran au lieu d’un circuit de validation… Plus le rythme est élevé et la collaboration intense, plus les contournements « au nom de l’efficacité » deviennent probables. -

Une fois l’incident déclenché, l’arrêt des pertes est difficile et le coût de traçage élevé

La sortie depuis un terminal est instantanée : dès que le fichier est envoyé, l’entreprise perd le contrôle sur la copie, le transfert et la diffusion secondaire. Même si l’auteur est identifié après coup, il est souvent impossible de couper la chaîne de propagation ; restent le risque de conformité et le coût de remédiation.

Ainsi, la clé de la gouvernance des sorties depuis les terminaux n’est pas « d’interdire l’envoi », mais de : reconnaître l’action en temps réel, appliquer une réponse graduée selon le contexte, assurer la traçabilité et l’audit, et, si nécessaire, limiter les pertes à l’échelle de la milliseconde.

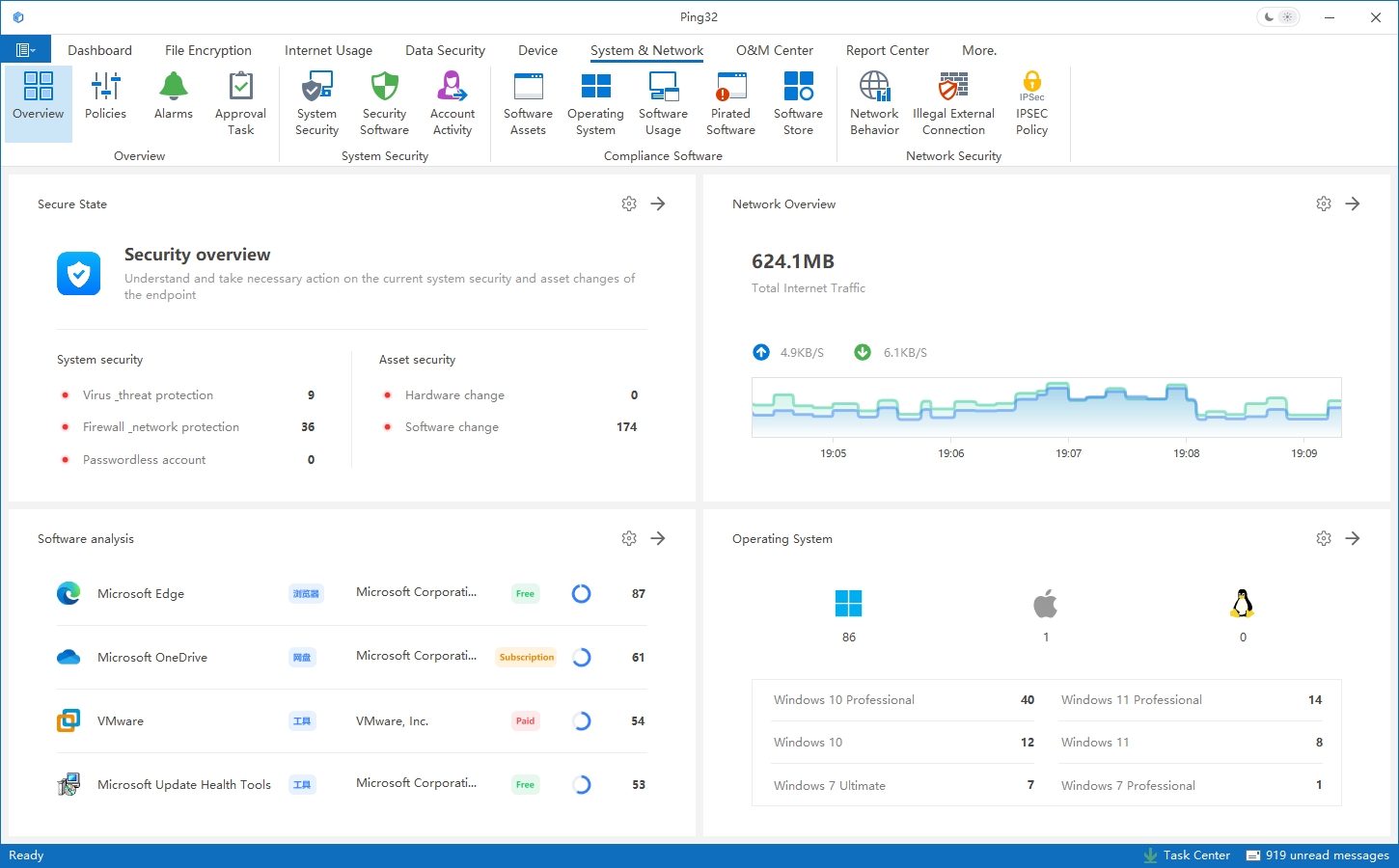

Le dispositif de protection contre les fuites de données de Ping32

La plateforme de gestion de la sécurité des terminaux Ping32 intègre en profondeur un moteur de contrôle en cours d’action, et avance la logique de contrôle jusqu’à la phase d’exécution de l’envoi externe. Son principe clé : sans changer les habitudes de l’utilisateur, analyser en temps réel l’« action de sortie », évaluer le risque et exécuter les politiques. La sécurité intervient au moment où l’activité se produit, plutôt que de « découvrir ce qui s’est passé » lors d’une analyse a posteriori.

Couverture de bout en bout : construire un réseau de visibilité des terminaux sans angles morts

Pour gouverner efficacement les sorties de fichiers, la première étape n’est pas « bloquer d’emblée », mais de « voir, distinguer et maîtriser ». Ping32 part du terminal, découpe les chaînes de sortie selon les chemins réels du métier, et les consolide dans une vue de gouvernance unifiée, couvrant notamment (sans s’y limiter) :

- Téléversements Web (Web upload) : analyse et contrôle des uploads via navigateur vers des sites tiers, formulaires en ligne, plateformes collaboratives, systèmes de tickets/ordres de travail, cloud drives/stockages cloud.

- Sorties e-mail : envoi de pièces jointes, politiques par domaine destinataire, déclenchement d’approbation/blocage lors de la détection de contenu sensible.

- Supports amovibles : copie USB, export, duplication en masse, transfert entre réseaux isolés (air-gap), etc., typiques des sorties physiques à haut risque.

- Impression et capture d’écran (sorties « analogiques ») : audit des tâches d’impression, corrélation du contenu imprimé, analyse des captures d’écran et de la chaîne de diffusion, avec intervention par politique.

- Transferts inter-applications : copier-coller, glisser-déposer, enregistrer sous, compression/packaging, conversion de format… autant de gestes de « contournement » nécessitant un contrôle corrélé.

- Hors-ligne et réseau dégradé : application des politiques même lorsque le terminal n’est pas connecté ; synchronisation automatique des journaux à la reconnexion pour assurer la continuité.

Grâce à cette couverture complète, l’entreprise peut, sur une seule plateforme, obtenir : visualisation des sorties, classification des risques, orchestration des politiques, audit et traçabilité — et passer d’un contrôle « ponctuel » à une gouvernance « par chaîne de sortie ».

Perception intelligente du contenu (DCI)

Voir l’action ne suffit pas. Une gouvernance réellement efficace doit répondre à une question centrale : le fichier sur le point d’être envoyé est-il sensible, à quel niveau, faut-il le bloquer, et comment réduire l’impact métier ?

Ping32 introduit un moteur d’identification de contenu sensible (Data Content Identification, DCI) qui donne au contrôle en cours d’action la capacité de « comprendre » la donnée. Via des dictionnaires de mots-clés, des expressions régulières, des empreintes de fichiers, des métadonnées et des caractéristiques de structure, le système évalue la sensibilité et applique un étiquetage / une classification.

Sur la base des résultats DCI, Ping32 déclenche des réponses différenciées, permettant un traitement « selon la valeur » et « selon le scénario » :

- Audit silencieux (Audit) : enregistrement non intrusif des actions à faible risque pour préserver la continuité métier.

- Alerte en temps réel (Alert) : notification immédiate à l’administrateur en cas de comportement suspect afin d’anticiper le risque.

- Blocage forcé (Block) : blocage à la milliseconde des envois non conformes impliquant des actifs critiques, pour éviter la sortie hors périmètre.

- Approbation flexible (Approval) : retour de la décision au métier via un workflow d’approbation en ligne pour équilibrer sécurité et efficacité.

Les politiques ne se résument donc plus à un « laisser passer/bloquer » binaire : elles peuvent proposer un parcours de traitement adapté au niveau de sensibilité et au contexte métier. À canal identique, la mesure appliquée peut varier selon la valeur du fichier.

Gouvernance progressive : assurer une exploitation durable du DLP

Une approche « one-size-fits-all » provoque souvent résistance et contournements. Ping32 privilégie une mise en œuvre progressive et durable : visibilité → contrôle → optimisation, afin de construire un dispositif DLP (Data Loss Prevention) stable.

Étape 1 : d’abord la visibilité, puis la normalisation

Partir de l’audit pour cartographier les chemins réels de sortie, les différences par équipe et les populations à risque, et établir un baseline servant de base aux politiques.

Étape 2 : appliquer par niveau et par scénario pour réduire les faux positifs

Introduire la classification DCI et des politiques contextuelles, et faire évoluer le contrôle du « canal » vers la combinaison « contenu + action + scénario », afin de limiter l’impact métier.

Étape 3 : du blocage à la collaboration, construire une boucle fermée

Avec l’orchestration des alertes, l’approbation, la gestion des exceptions et la collecte de preuves, passer du « blocage ponctuel » à une gouvernance continue intégrée aux processus.

Étape 4 : exploitation continue et itération des politiques

S’appuyer sur les données d’audit et les retours d’incidents pour optimiser en continu règles et modèles de sensibilité, et passer d’une approche « basée sur l’expérience » à une gouvernance « pilotée par la donnée ».

Faire de la sécurité une « certitude » des flux métiers

Dans un environnement de terminaux complexe, changeant et hautement distribué, le contrôle en cours d’action est l’élément le plus opérationnel et le plus proche de la réalité métier dans une stratégie de prévention des fuites. En construisant une capacité de perception continue de bout en bout sur les chemins de sortie, combinée à l’identification intelligente du contenu et à des réponses dynamiques, Ping32 permet aux entreprises d’identifier les risques en temps réel, de distinguer les niveaux de sensibilité et d’agir selon les politiques — intégrant naturellement les exigences de sécurité à chaque envoi de fichier.

Il ne s’agit pas d’un simple progrès technique ponctuel, mais d’une montée en maturité globale de la gouvernance des données : l’entreprise ne dépend plus uniquement du rattrapage a posteriori ou de contraintes manuelles, mais met en place un mécanisme de gestion exécutable, vérifiable et durable au cœur des opérations. Tout en préservant l’efficacité d’usage des données, elle fournit une base stable pour l’audit de conformité, le contrôle des risques et l’exploitation numérique à long terme, faisant de la sécurité une capacité intrinsèque plutôt qu’une charge supplémentaire.

FAQ (Questions fréquentes)

Q1 : En quoi le contrôle en cours d’action de Ping32 diffère-t-il d’un pare-feu traditionnel ?

R : Un pare-feu filtre principalement le trafic au niveau du périmètre réseau. Ping32 agit sur le terminal : il identifie l’action de sortie et le contenu du fichier, et prend des décisions fines selon l’utilisateur, l’application et le contexte, pour un contrôle et une limitation des pertes plus proches des usages réels.

Q2 : Les uploads Web chiffrés en HTTPS peuvent-ils être identifiés ?

R : Oui. Ping32 peut s’appuyer sur des capacités côté navigateur ou sur l’analyse de protocoles pour analyser et auditer les uploads Web courants, puis appliquer des politiques d’alerte, d’approbation ou de blocage.

Q3 : Les politiques de contrôle restent-elles actives hors-ligne ?

R : Oui. L’agent Ping32 dispose d’un moteur de politique local : il peut bloquer et auditer même lorsque le terminal est hors connexion, puis synchronise automatiquement les journaux lors de la reconnexion.

Q4 : Le DCI (identification de contenu) consomme-t-il beaucoup de ressources sur les postes ?

R : Non. Ping32 utilise une analyse optimisée déclenchée à l’action et une identification incrémentale : la décision se fait généralement au moment de l’envoi, avec un impact performance maîtrisé.

Q5 : Comment empêcher le contournement par changement d’extension de fichier ?

R : Ping32 prend en charge l’identification basée sur les caractéristiques du fichier (signature/empreinte), permettant de détecter le type réel malgré une extension falsifiée, et de réduire le risque de contournement via l’orchestration avec le DCI et les politiques.

Contact

Contact

12 min

12 min