In den vergangenen zehn Jahren konzentrierten sich Diskussionen zur Datensicherheit in Unternehmen vor allem auf Server, Firewalls und Netzwerkgrenzen. Mit der zunehmenden Verbreitung von Cloud Computing, SaaS-Anwendungen sowie Remote- und Hybridarbeit wird jedoch immer deutlicher: Daten befinden sich längst nicht mehr ausschließlich im Rechenzentrum.

Für viele kleine und mittelständische Unternehmen (KMU) entstehen, verändern und zirkulieren geschäftskritische Daten täglich direkt auf den Endgeräten der Mitarbeitenden – auf Laptops, Smartphones, Tablets und verschiedensten externen Speichermedien. Damit sind Endpunkte faktisch zum zentralen Knotenpunkt des Datenflusses geworden.

Gleichzeitig hat sich die Arbeitsweise strukturell verändert. Hybrides Arbeiten, standortübergreifende Zusammenarbeit und die Einbindung externer Dienstleister sind heute Normalität. Mitarbeitende arbeiten nicht mehr ausschließlich an festen Arbeitsplätzen oder innerhalb des internen Netzwerks. Die Wege, über die Daten bewegt werden, sind länger und fragmentierter geworden: Dateien werden über USB-Sticks, externe Festplatten, Smartphone-Kabel oder sogar Debug-Schnittstellen kopiert – häufig außerhalb der Sichtbarkeit klassischer Sicherheitslösungen.

Für KMU stellt sich daher weniger die Frage, ob Datensicherheit wichtig ist, sondern wie sich Sicherheitsanforderungen unter begrenzten personellen und finanziellen Ressourcen konkret in den Arbeitsalltag integrieren lassen. Während Großunternehmen mehrschichtige Sicherheitsarchitekturen betreiben können, benötigen KMU eine nachhaltige, endpoint-zentrierte Lösung zur Verwaltung mobiler Geräte, die dauerhaft funktioniert, ohne die IT-Komplexität erheblich zu erhöhen.

Warum Daten über Endgeräte und Peripherie abfließen

Praxisbeobachtungen zeigen, dass Risiken auf Endgeräten selten auf eine einzelne Ursache zurückzuführen sind. Vielmehr entstehen sie durch das langfristige Zusammenwirken mehrerer Veränderungen in der Arbeitsorganisation. Diese Veränderungen sind nicht grundsätzlich falsch – im Gegenteil, sie sind oft notwendig, um Effizienz und Geschäftsentwicklung zu unterstützen. Fehlen jedoch passende Richtlinien, technische Kontrollen und Audit-Mechanismen, wandeln sich Risiken schrittweise von „kontrollierbar“ zu „nicht mehr sichtbar“.

Ein zentraler Faktor ist die Veränderung der Arbeitsweise. Mit dem Laptop als primärem Arbeitsgerät findet ein Großteil der Arbeit außerhalb des internen Netzwerks statt. Die lokal gespeicherte Datenmenge wächst, und sobald Daten über externe Schnittstellen übertragen werden, greifen rein netzwerkbasierte Sicherheitsmaßnahmen nur noch eingeschränkt.

Hinzu kommt die weiterhin hohe Nutzung von USB-Sticks, externen Festplatten und anderen Peripheriegeräten. Im Vergleich zu Cloud-Freigaben oder internen Systemen sind sie einfach zu verwenden, unabhängig von der Netzverbindung und in vielen Szenarien – etwa bei Datenübergaben, Tests oder Vor-Ort-Support – praktisch unverzichtbar. Gerade weil diese Vorgänge außerhalb zentraler Systeme stattfinden, bleiben Datenkopien ohne Protokollierung oft unentdeckt.

Auch die Verbindung von Smartphones und Tablets mit Arbeitsplatzrechnern über Datenkabel ist heute weit verbreitet – zum Laden, zur Fehleranalyse oder zum Dateitransfer. In vielen Unternehmen fallen diese Geräte jedoch nicht unter ein formelles Gerätemanagement und werden faktisch standardmäßig zugelassen.

Nicht zuletzt steigen die Compliance- und Audit-Anforderungen seitens Kunden und Partner. Unternehmen müssen zunehmend nachweisen können, wer wann, über welches Gerät und mit welchen Daten gearbeitet hat – nicht nur auf Basis interner Richtlinien, sondern anhand nachvollziehbarer Protokolle.

Warum das Thema als wichtig gilt, die Umsetzung aber schwierig bleibt

In den meisten KMU ist das Bewusstsein für Risiken durch mobile Geräte und Peripherie durchaus vorhanden. Datenskandale und steigende regulatorische Anforderungen haben die Bedeutung des Endpoint-Managements klar gemacht. Dennoch scheitert die Umsetzung häufig an praktischen Hürden.

Ein zentrales Problem ist die Komplexität der Endpunktlandschaft: steigende Geräteanzahl, unterschiedliche Hardware, Betriebssysteme und Lebenszyklen. Eine manuelle Inventarisierung und Nachverfolgung ist aufwendig und fehleranfällig.

Zudem sind USB-Geräte und externe Datenträger für bestimmte Rollen unverzichtbar. Pauschale Verbote senken zwar kurzfristig das Risiko, beeinträchtigen jedoch die Produktivität und führen nicht selten zu Umgehungslösungen.

Gleichzeitig verfügen KMU meist über begrenzte IT-Ressourcen. IT-Teams übernehmen Betrieb, Support und Sicherheit parallel. Lösungen mit hohem Pflege- und Konfigurationsaufwand lassen sich langfristig kaum betreiben.

Besonders problematisch ist der Mangel an überprüfbaren Daten. Tritt ein Vorfall auf, fehlen oft detaillierte Informationen zu Geräteverbindungen und Dateioperationen. Ohne diese Transparenz ist es kaum möglich, den Schaden einzuschätzen oder bestehende Richtlinien gezielt zu verbessern.

Das Ergebnis: Viele Unternehmen testen strenge Kontrollmaßnahmen kurzfristig und kehren später zu unverbindlichen Empfehlungen zurück.

Ping32: Umfassende Kontrolle ohne zusätzliche Komplexität

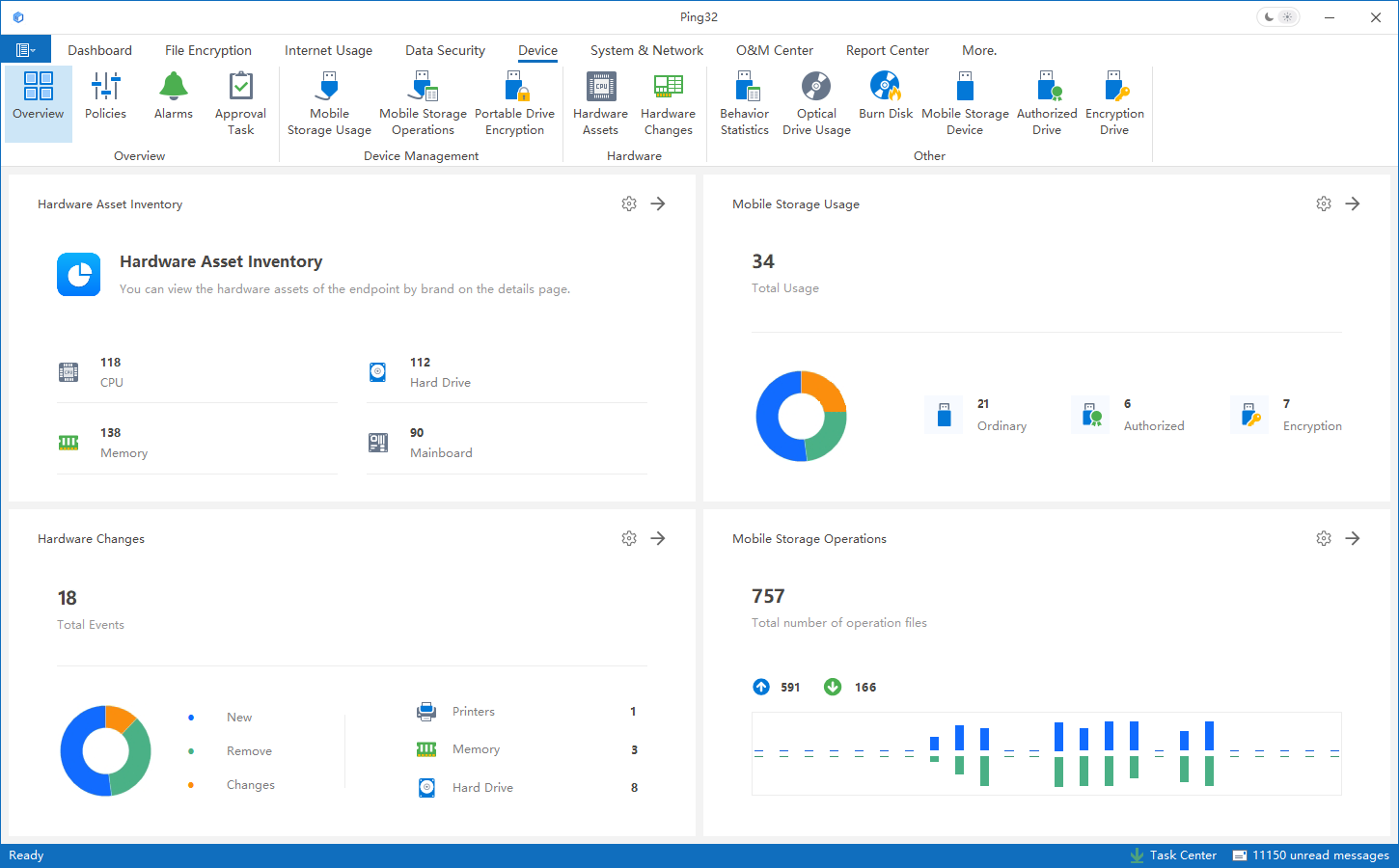

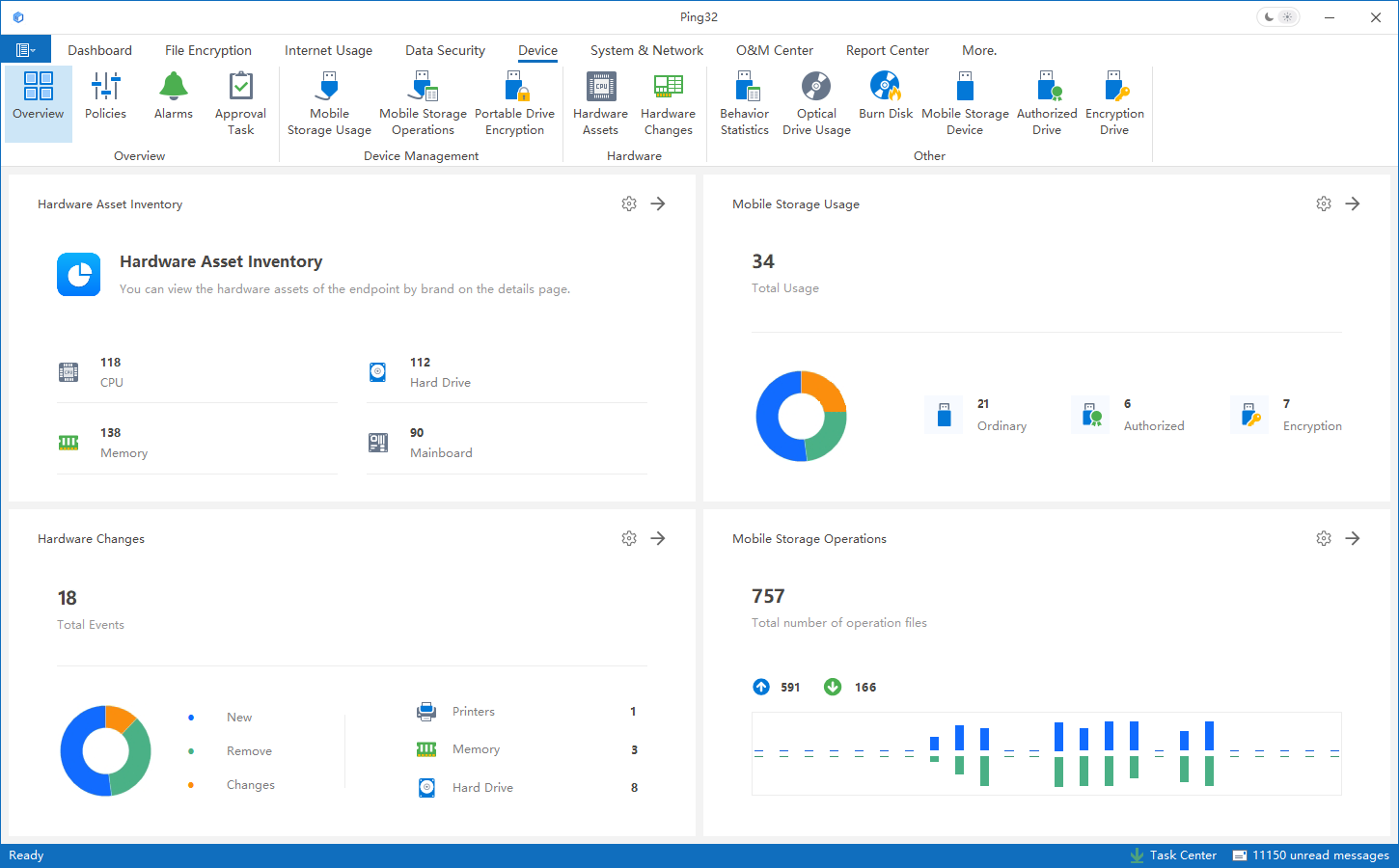

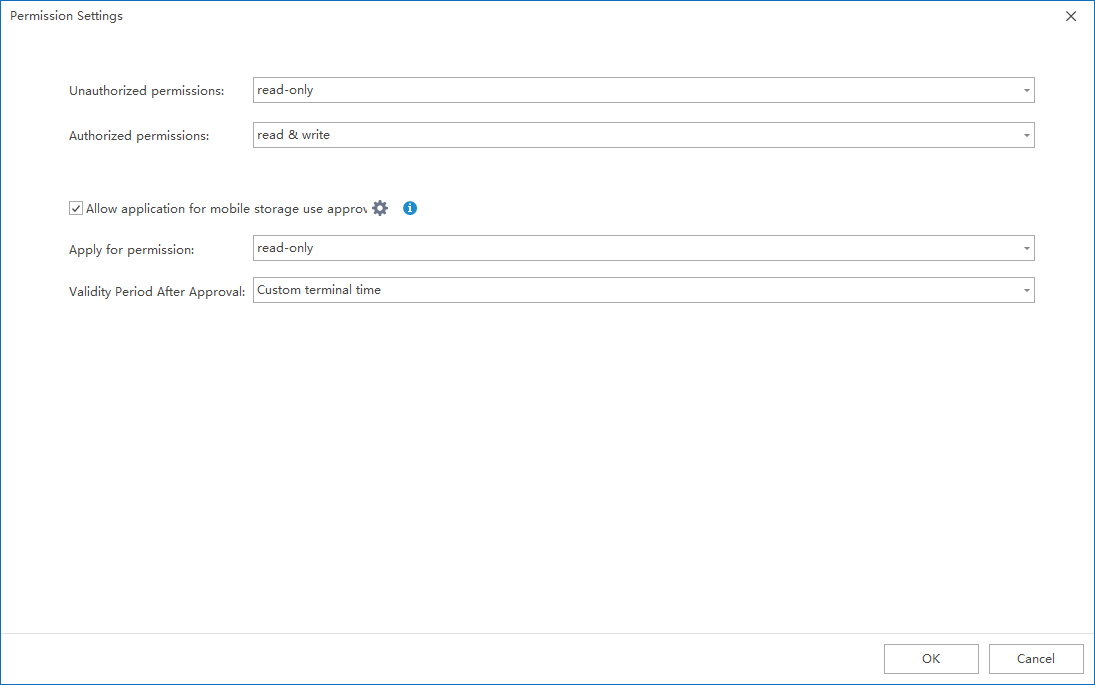

Der Ansatz von Ping32 im Bereich Mobile Device Control fokussiert sich nicht auf reine Einschränkung, sondern auf drei Kernprinzipien: Transparenz, Nachvollziehbarkeit und flexible Richtlinien.

USB-Sticks, externe Festplatten, Smartphones und andere Geräte werden bei Ping32 als einheitliche Kategorie externer Geräte betrachtet. Dadurch erhalten Unternehmen einen klaren Überblick darüber, welche Geräte genutzt werden, wie häufig und in welchen Arbeitsszenarien. Richtlinien basieren so auf realen Nutzungsdaten statt auf Annahmen.

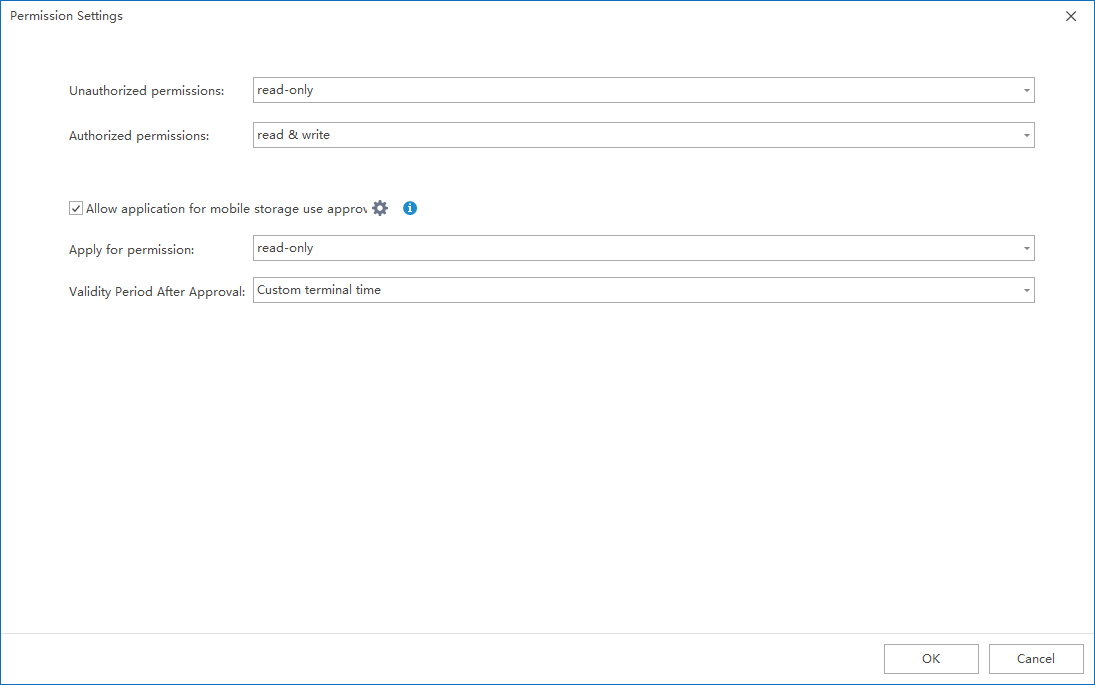

Auf Richtlinienebene setzt Ping32 auf regelbasierte statt starre Vorgaben. Kontrollen lassen sich nach Gerätetyp, Benutzeridentität, Zeitfenster oder konkretem Verhalten differenzieren. Notwendige Arbeitsprozesse bleiben erhalten, während sensible Aktionen vollständig protokolliert werden.

Alle Kontrollmaßnahmen erzeugen prüfbare Logs. Mobile Device Control wird damit zu einem festen Bestandteil der täglichen IT-Governance – nicht nur zu einem reinen Präventionswerkzeug.

Schrittweise Einführung: Von Transparenz zu Kontrolle

Für KMU mit begrenzten Ressourcen ist ein sofortiger, umfassender Rollout selten sinnvoll. Zu strikte Maßnahmen in frühen Phasen können Arbeitsabläufe stören und interne Widerstände erzeugen. Erfolgreicher ist ein schrittweises Vorgehen.

Phase 1: Transparenz und Audit

Aktivierung der Geräteerkennung und Protokollierung von USB- und Peripherieverbindungen – ohne Einschränkungen.

Phase 2: Risikoanalyse

Auswertung der Protokolle zur Identifikation häufig genutzter Gerätetypen, kritischer Zeiträume und sensibler Nutzungsszenarien.

Phase 3: Pilotrichtlinien

Test differenzierter Regeln in ausgewählten Abteilungen oder für Schlüsselrollen, um Auswirkungen auf den Betrieb zu bewerten.

Phase 4: Kontinuierliche Optimierung

Anpassung der Richtlinien an organisatorische Veränderungen und neue Arbeitsweisen.

Dieser schrittweise Ansatz reduziert operative Risiken und erhöht die Akzeptanz bei den Mitarbeitenden.

Mobile Device Control: Praktisch und nachhaltig

Mobile Device Control ist kein einmaliges Sicherheitsprojekt, sondern eine langfristige Managementfähigkeit. Für KMU bietet es sich an, mit der Kontrolle von USB-Geräten zu beginnen und die Verwaltung schrittweise auf weitere Peripherie und mobile Geräte auszudehnen. So lassen sich Transparenz und Kontrolle über Datenflüsse verbessern, ohne den Verwaltungsaufwand deutlich zu erhöhen.

Der Mehrwert von Ping32 liegt darin, einen realistischen und nachhaltigen Weg aufzuzeigen – ohne überzogene Versprechen.

Häufig gestellte Fragen (FAQ)

1. Beeinträchtigt USB-Kontrolle die Produktivität der Mitarbeitenden?

Bei sinnvoll konfigurierten Richtlinien werden nur risikoreiche Aktionen eingeschränkt, nicht die notwendige Nutzung insgesamt.

2. Müssen bestehende Endgeräte oder Betriebssysteme ersetzt werden?

In der Regel nicht. Der Eingriff in die bestehende IT-Umgebung ist minimal.

3. Wie lange können Protokolldaten gespeichert werden?

Die Aufbewahrungsdauer lässt sich flexibel an interne Vorgaben und Compliance-Anforderungen anpassen.

4. Ist Mobile Device Control für KMU wirklich notwendig?

Wenn Daten überwiegend auf Endgeräten erstellt und verarbeitet werden, sind grundlegende Transparenz und Auditierbarkeit von hoher Bedeutung.

Kontakt

Kontakt

8 min

8 min