Mit dem fortschreitenden Digitalisierungsgrad in Unternehmen sind Daten für den täglichen Betrieb – insbesondere in kleinen und mittleren Unternehmen (KMU) – zu einem der wichtigsten Produktionsfaktoren geworden. Konstruktionsunterlagen, F&E-Dokumente, Geschäftsdateien und Kundeninformationen liegen heute in großer Zahl auf den Endgeräten der Mitarbeitenden und werden in unterschiedlichen Rollen, Systemen und Kollaborationsszenarien häufig weitergegeben. Im Vergleich zum früheren Arbeitsmodell, das vor allem auf interne Netzwerke und zentralisierte Speicherung setzte, verlagert sich der Datenfluss zunehmend in Internetumgebungen – und damit wird die Datengrenze des Unternehmens breiter und zugleich unschärfer.

Vor dem Hintergrund von Remote Work und Hybrid Work sind Dateien nicht mehr nur zwischen Intranet-Servern, lokalen Endgeräten oder internen Systemen unterwegs, sondern werden über Netzwerkwege wie Browser, Web-Anwendungen, Online-Kollaborationsplattformen und Portale von Fachanwendungen ausgetauscht. Dateiexfiltration (File Exfiltration) hat sich dadurch von einem vergleichsweise kontrollierbaren, seltenen Vorgang zu einem hochfrequenten Verhalten entwickelt, das tief in alltägliche Arbeitsabläufe eingebettet ist. Der Ablauf ist oft kaum von normalen Geschäftsprozessen zu unterscheiden, sodass traditionelle Methoden zur Erkennung und Abgrenzung an Grenzen stoßen.

Diese Entwicklung erhöht die operative Effizienz, vergrößert aber gleichzeitig das Risiko von Datenabflüssen. Einerseits können Mitarbeitende ohne erkennbare böswillige Absicht über Web-Uploads, Online-Einreichungen oder Datei-Anhänge sensible Dateien außerhalb des Kontrollbereichs des Unternehmens übermitteln. Andererseits erschweren die Vielzahl möglicher Netzwerkwege und die technische Komplexität den Verantwortlichen eine zeitnahe Transparenz darüber, ob Dateien exfiltriert wurden, über welchen Pfad dies geschah und ob das Verhalten den internen Vorgaben entspricht.

Für KMU ist dieses Risiko besonders ausgeprägt. Im Vergleich zu Großorganisationen sind Security-Teams oft kleiner, Prozesse weniger ausgereift und die Tiefe des Tool-Rollouts begrenzt. Ein feingranulares Management über kostenintensive, stark konfigurationsgetriebene Ansätze ist daher häufig schwer umzusetzen. Die Auswirkungen eines Datenlecks sinken jedoch nicht mit der Unternehmensgröße: Ein Vorfall kann direkt Vertrauen bei Kunden beeinträchtigen, die Business Continuity gefährden und langfristige Entwicklungschancen schwächen.

Gleichzeitig verändert sich das externe Umfeld. Immer mehr Kunden, Partner und branchenspezifische Anforderungen legen Wert auf die Beherrschbarkeit von Datennutzung und -fluss. Unternehmen sollen nachvollziehbar darlegen können, wie Dateien nach außen gelangen, ob Audit-Nachweise existieren und ob sich bei Streitfällen oder Risiken eine wirksame Rückverfolgung durchführen lässt. Vor diesem Hintergrund wird Data Loss Prevention (DLP) zunehmend von einer „optionalen Fähigkeit“ zu einer Basisanforderung, die KMU ernsthaft bewerten und planen müssen.

Risikoursachen: Wie sich Exfiltrationsrisiken in netzwerkzentrierten Arbeitsumgebungen bilden

In netzwerkzentrierten Arbeitsumgebungen entsteht das Risiko der Dateiexfiltration nicht durch eine einzelne Handlung oder ein einzelnes Tool, sondern durch das Zusammenwirken veränderter Arbeitsweisen, technischer Formen und Governance-Anforderungen. Ein Verständnis dieser Mechanismen ist die Voraussetzung für wirksame Steuerung.

Erstens haben neue Arbeitsformen die Datenflusswege neu geprägt. Remote Work, standortübergreifende Zusammenarbeit und flexible Beschäftigungsmodelle machen es zur Normalität, Unternehmensdaten in unterschiedlichen Netzwerken, zu unterschiedlichen Zeiten und an unterschiedlichen Orten zu verarbeiten. Dateien werden nicht mehr ausschließlich in festen Büros und kontrollierten Netzen genutzt, sondern häufig über das Internet übertragen und bereitgestellt. Dadurch verlieren physische Grenzen an Wirkung.

Zweitens erhöht die Vielfalt von Tools und Plattformen die Komplexität. Der Browser ist zu einem zentralen Arbeitszugang geworden; viele Fachanwendungen, Online-Plattformen und Kollaborationstools werden als Web-Services bereitgestellt. Mitarbeitende laden Dokumente hoch, reichen Dateien ein oder teilen Inhalte über Webseiten. Funktional gehört dies zum normalen Geschäftsprozess – aus Sicht des Datenflusses ist es jedoch faktisch eine Dateiausleitung. Ohne einheitliche Sicht bleiben solche Vorgänge in verschiedenen Systemen und Tools fragmentiert und schwer gesamthaft erkennbar.

Drittens führen steigende Compliance- und Kundenanforderungen dazu, dass Dateiexfiltration nicht mehr nur ein internes Thema ist. Kooperationen verlangen zunehmend, dass Unternehmen Daten-Grenzen und Flüsse erklären können – inklusive autorisierter Ausleitung, nachvollziehbarer Audit-Spuren und objektiver Nachweise bei Streitfällen.

Zusammengefasst geht es nicht um die Frage „wird ausgeliefert oder nicht“, sondern „unter welchen Bedingungen, über welche Wege und in welcher Form“. Das bedeutet: Eine reine Blockade-Logik reicht nicht aus – erforderlich ist ein differenzierteres Management.

Praxisproblem: Die Lücke zwischen Risikobewusstsein und wirksamer Umsetzung

Obwohl viele Unternehmen das Risiko netzwerkbasierter Dateiausleitung erkannt haben, bleibt die tatsächliche Steuerung oft auf der Ebene des Bewusstseins stehen.

Einerseits sind Ausleitungswege stark verteilt: Web-Uploads, Online-Formulare, System-Anhänge und ähnliche Vorgänge liegen in unterschiedlichen Anwendungen und Prozessen. Verantwortliche sehen häufig nur Teilaspekte und können keine konsistente Gesamtsicht bilden. Selbst eine Grundfrage ist dann schwer zu beantworten: Welche Dateien werden aktuell über Netzwerkwege nach außen übermittelt?

Andererseits überschneiden sich Ausleitungen stark mit normaler Arbeit. Für Mitarbeitende ist Upload oft ein notwendiger Arbeitsschritt; für Systeme wirkt dies nicht wie anomaler Traffic oder unzulässiger Zugriff. Wenn Management-Tools primär auf Netzwerkverbindungen oder Zugriffssteuerung setzen, ist die Unterscheidung zwischen „geschäftlich erforderlich“ und „risikobehaftet“ schwierig.

Hinzu kommt: Klassische Endpoint- oder Netzwerktools verstehen den Kontext auf Inhaltsebene oft nur begrenzt. Manche erkennen Anwendungen oder Ports, können aber Dateiattribute, Operationen und Szenarien nicht zusammenführen. Unternehmen geraten dadurch in ein Dilemma: Zu grobe Regeln kontrollieren das Risiko nicht, zu strenge Regeln beeinträchtigen die Business Continuity.

Auch die Nachhaltigkeit ist eine reale Herausforderung. Komplexe Regelwerke, hohe Pflegekosten und Abhängigkeit von manueller Bewertung führen dazu, dass Maßnahmen selbst nach initialem Rollout schwer langfristig wirksam bleiben. Mit Geschäftsveränderungen verlieren Regeln an Passgenauigkeit und werden am Ende abgeschwächt.

Im Kern geht es nicht darum, ob Unternehmen Datensicherheit wichtig finden, sondern dass eine Methode fehlt, die Verhalten sichtbar macht und eine schrittweise, realitätsnahe Intervention ermöglicht.

Ping32-Ansatz: Eine verständliche und umsetzbare Steuerung der Dateiausleitung über Netzwerkwege

Angesichts verteilter Pfade, verdeckter Verhaltensmuster und der schwierigen Trennung von Business und Risiko setzt Ping32 nicht auf das Ziel „alle Ausleitungen verhindern“. Stattdessen stellt Ping32 eine grundlegendere Managementfrage in den Mittelpunkt: Versteht das Unternehmen tatsächlich, wie Dateien in welchen Szenarien über Netzwerkwege nach außen gelangen?

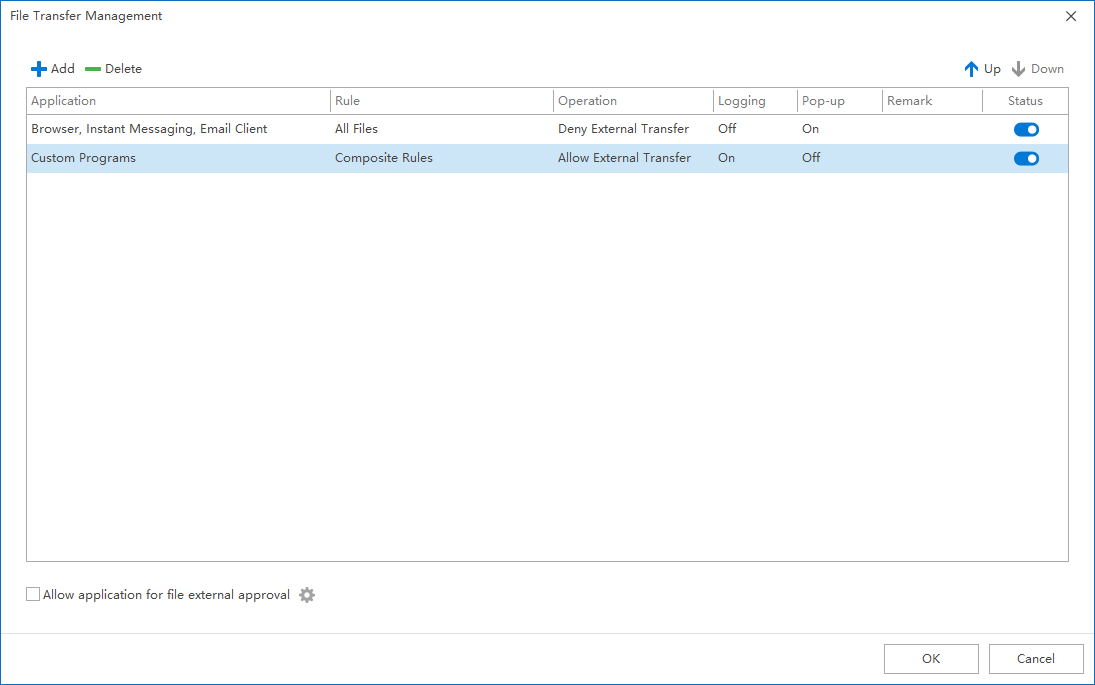

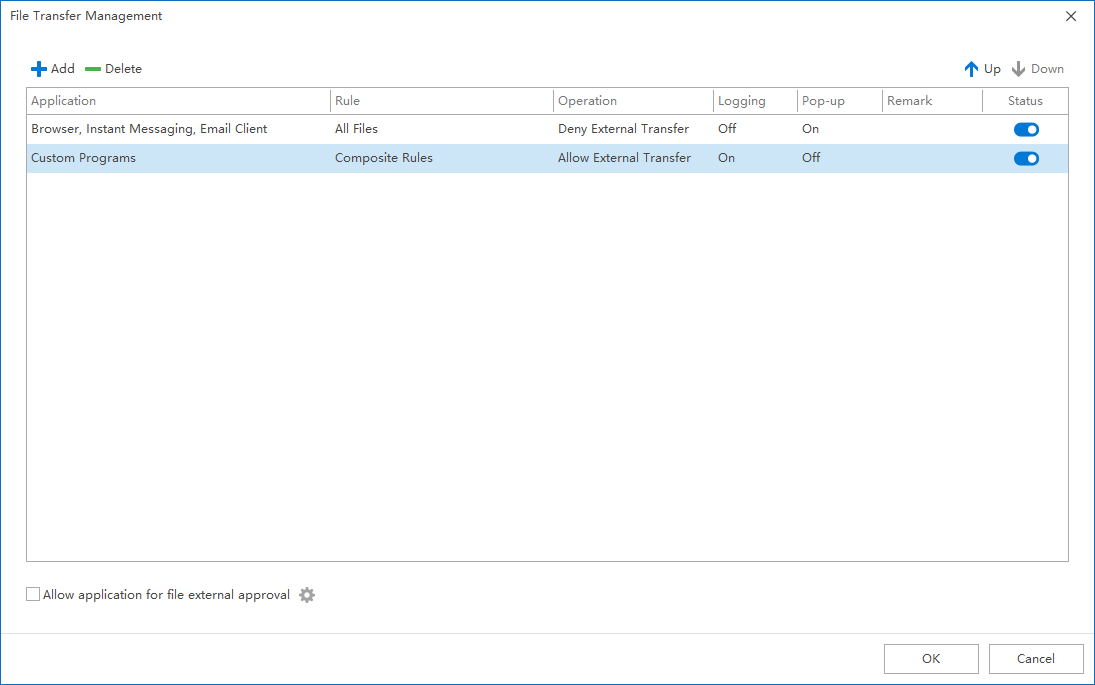

Ping32 betrachtet Dateiausleitung als geschäftsnahes Verhalten, das kontinuierlich beobachtet und analysiert werden muss – nicht nur als „Anomalie“. Der Startpunkt ist nicht die Policy, sondern die Rekonstruktion realer Endgeräte-Aktivitäten. Durch die Kombination aus Endpoint-Management und DLP fokussiert Ping32 den Lebenszyklus der Datei auf dem Endgerät – Erzeugung, Nutzung und den Moment der Ausleitung über Netzwerkwege.

Wenn Nutzer im Browser oder in netzwerkbasierten Anwendungen dateibezogene Aktionen ausführen (z. B. Web Upload, Datei-Einreichung, Versand als Anhang), kann das System auf Endpoint-Seite die Beziehung zwischen Dateioperation und Netzwerkverhalten erkennen. Anders als reine Netzwerklogs steht „die Datei“ im Mittelpunkt – einschließlich Dateityp, Quelle, Operationsart und konkretem Ausleitungsszenario. So entsteht eine Datenbasis mit fachlichem Kontext für Analyse und Entscheidungsfindung.

Auf dieser Basis adressiert Ping32 zuerst das Problem der fehlenden Sichtbarkeit. Durch kontinuierliche Erfassung und Aufbereitung der Ausleitungsvorgänge erhalten Verantwortliche schrittweise eine relativ vollständige Perspektive: Welche Dateien werden über welche Netzwerkwege von welchen Rollen ausgeliefert? Diese Sicht entsteht automatisch am Endpoint, ohne dass Mitarbeitende aktiv melden müssen – wodurch Kosten und Verzerrungen sinken.

Erst nach dem „Sichtbarmachen“ werden gezielte Policies eingeführt. Policies sind nicht als pauschale Zwangsregeln gedacht, sondern bauen auf beobachtetem Verhalten auf. So können Unternehmen für bestimmte Szenarien, Dateitypen oder Ausleitungsmethoden passgenau steuern – ohne unnötig in den Betrieb einzugreifen und ohne übermäßige Regelkomplexität.

Parallel ist Audit-Logging als Basisfähigkeit dauerhaft vorhanden. Alle relevanten Aktionen werden strukturiert protokolliert und können für Audits, Reviews und Compliance-Nachweise genutzt werden. Diese Daten dienen nicht nur der Rückverfolgung, sondern auch der Policy-Optimierung und der Governance-Entscheidung – als nachhaltiger Regelkreis statt einmaliger Konfiguration.

In Summe verfolgt Ping32 keinen Total-Blocking-Ansatz, sondern etabliert am Endpoint eine Steuerungsmethode, die verständlich, umsetzbar und weiterentwickelbar ist. Mit der Logik „erst sichtbar machen, dann bewerten, anschließend kontrollieren“ steigern Unternehmen in komplexen Netzwerkwelten schrittweise ihre Kontrolle, ohne in Extreme zwischen Sicherheit und Produktivität zu verfallen.

Umsetzungspfad: Netzwerkbasierte Dateiausleitung schrittweise kontrollieren

In der Praxis ist Dateiausleitung oft eng mit Geschäftsprozessen verbunden. Ein schneller Wechsel zu strikten, umfassenden Policies führt leicht zu Widerstand und Betriebsbeeinträchtigungen. Ping32 betont daher einen graduellen Implementierungsweg, der Ausleitungsmanagement als kontinuierlichen Entwicklungsprozess versteht – nicht als einmaliges Projekt.

Zentral ist: Zuerst die Wissens- und Datenbasis schaffen, danach Kontrolle schrittweise einführen. Die Schwerpunkte unterscheiden sich je Phase:

- Phase 1: Sichtbarkeit & Audit-Basis aufbauen

Kontinuierliche Erfassung netzwerkbasierter Ausleitungsvorgänge, ohne Arbeitsgewohnheiten zu verändern, um eine stabile, objektive Sicht zu gewinnen.

- Phase 2: Schlüssel-Szenarien analysieren und differenzieren

Audit-Daten auswerten, um hochfrequente Szenarien, typische Dateitypen und betroffene Rollen zu erkennen sowie „geschäftlich notwendig“ vs. „risikobehaftet“ zu unterscheiden.

- Phase 3: Zielgerichtete Policies einführen

Feingranulare Steuerung an identifizierten Risikopunkten, z. B. bestimmte Dateitypen über bestimmte Netzwerkwege, um Akzeptanz und Passgenauigkeit zu erhöhen.

- Phase 4: Kontinuierlich bewerten und optimieren

Regelmäßig Wirksamkeit prüfen und Policies an veränderte Geschäftsrealitäten anpassen, damit das System langfristig effektiv bleibt.

Typischer Implementierungspfad:

-

Sichtbarkeit und Audit-Basis für netzwerkbasierte Dateiausleitung herstellen

-

Häufige und kritische Szenarien analysieren und Risiken identifizieren

-

Für priorisierte Szenarien feingranulare Policies einführen

-

Auf Basis von Audit-Daten fortlaufend bewerten und nachjustieren

Fazit: Nachhaltiges Management der Dateiausleitung über Netzwerkwege

In netzwerkzentrierten Arbeitsumgebungen ist die Ausleitung von Dateien über Netzwerkwege zur Normalität geworden. Entscheidend ist nicht mehr, ob Ausleitungen grundsätzlich erlaubt sind, sondern ob Unternehmen in der Lage sind, dieses Verhalten zu verstehen, zu steuern und kontinuierlich zu optimieren. Kontrollen ohne Sichtbarkeit und Audit-Basis bleiben häufig reaktiv, während übermäßig restriktive Ansätze langfristig den Betrieb belasten.

Ping32 betont eine endpoint-zentrierte Methode, die Datei und Kontext in den Mittelpunkt stellt – nicht das bloße Blockieren von Netzwerkwegen. Durch „Sichtbarkeit → Bewertung → Kontrolle“ können Unternehmen ohne drastische Änderungen im Arbeitsablauf ihre Kontrolle über Dateiflüsse ausbauen und zugleich Raum für künftige Audit- und Compliance-Anforderungen schaffen.

Langfristig sollte nachhaltiges Ausleitungsmanagement drei Eigenschaften besitzen: umsetzbar, anpassbar, überprüfbar. Umsetzbar heißt: im realen Betrieb funktionsfähig. Anpassbar heißt: Policies entwickeln sich mit dem Business. Überprüfbar heißt: alle relevanten Aktionen sind per Audit nachvollziehbar. Ein um diese Prinzipien aufgebautes System bleibt in dynamischen Netzwerkwelten eher wirksam und bereitet auf zukünftige Anforderungen vor.

FAQ (Häufige Fragen)

-

Protokolliert Ping32 sämtliche Netzwerkinhalte?

Nein. Ping32 fokussiert auf die für Audit und Steuerung notwendigen, dateiausleitungsbezogenen Schlüsselaktionen und Mindestinformationen – keine undifferenzierte Erfassung aller Netzwerkinhalte.

-

Wie werden Web Uploads (Web Upload) erkannt?

Durch Endpoint-seitige Korrelation von Dateioperationen und Browser-/Netzwerkanwendungsaktivitäten erkennt das System Upload-, Einreichungs- und Anhangszenarien.

-

Beeinträchtigt die Ausleitungskontrolle die normale Arbeit?

Durch schrittweise Einführung und szenariobasierte Policies kann die Steuerung an realen Abläufen ausgerichtet werden, sodass notwendige Geschäftsprozesse möglichst wenig gestört werden.

-

Wie lange können Audit-Daten gespeichert werden?

Die Aufbewahrungsdauer ist gemäß internen Richtlinien oder Compliance-Anforderungen konfigurierbar und unterstützt Audit sowie Rückverfolgung.

-

Beschränkt sich die Kontrolle auf Browser-Ausleitungen?

Nein. Ping32 ist endpoint-zentriert und deckt mehrere Netzwerkwege und Anwendungsszenarien ab; der genaue Umfang hängt von der Deployment-Konfiguration ab.

Kontakt

Kontakt

13 min

13 min