In der Fertigung intelligenter Roboter werden digitale Kernwerte wie F&E-Konstruktionszeichnungen, Steuerungsalgorithmen, Quellcode, Struktur-BOMs, Testdaten und kundenspezifische Lösungen über den gesamten Lebenszyklus hinweg genutzt – von Entwicklung und Prototyping bis zur Serienfertigung und Auslieferung. Mit längeren Kollaborationsketten und vielfältigeren Arbeitsweisen werden externe Datenweitergaben und verhaltensbasierte Risiken zunehmend schwerer erkennbar. Klassische Sicherheitsansätze, die primär auf den Netzwerkperimeter setzen, können die entscheidenden Pfade auf Endgeräten und in Mitarbeiterhandlungen oft nicht ausreichend abdecken.

Ping32 bietet für Robotik-Fertigungsszenarien eine Lösung, die auf Endpoint-Identitätssteuerung, Verhaltens-Auditierung mit nachvollziehbaren Nachweisen, Risikoerkennung und Alarmierung sowie einem geschlossenen Policy-Regelkreis basiert. So lassen sich Transparenz über Datenwerte, wirksame Risikokontrolle und Compliance-Nachvollziehbarkeit schrittweise aufbauen – bei minimaler Beeinträchtigung der operativen Effizienz.

1. Branchenhintergrund: Der Wandel in der Fertigung intelligenter Roboter

Mit der fortschreitenden Digitalisierung der Industrie ist die Fertigung intelligenter Roboter zu einem Paradebeispiel für die Verbindung von Advanced Manufacturing und KI geworden. Ob Industrieroboter, kollaborative Roboter oder Spezialroboter für Logistik, Medizin oder Lagerhaltung – Produkte integrieren in großem Umfang Soft-/Hardware-Technologien, Sensorik-Algorithmen, Bewegungssteuerungslogik und domänenspezifische Erfahrungsmodelle. Diese Fähigkeiten bilden die Kernwettbewerbsfähigkeit und enthalten zugleich erhebliche Geschäftsgeheimnisse und geistiges Eigentum.

Gleichzeitig verschärft sich der Wettbewerb. Zusammenarbeit zwischen Markenherstellern, Lösungsanbietern, Auftragsfertigern sowie der Lieferkette wird häufiger und enger. Der Geschäftsrahmen erweitert sich von klassischer Produktion hin zu Softwareplattformen, Datenerfassung, Remote-Betrieb und vertikalen Branchenlösungen. Damit wächst die Angriffs- und Expositionsfläche von Informationswerten. Datensicherheit verlagert sich entsprechend von der Frage „Ist das Netzwerk sicher?“ hin zu „Sind Daten kontrollierbar und Handlungen nachvollziehbar?“ – also zu einer ganzheitlichen Governance-Fähigkeit.

Hersteller intelligenter Roboter stehen typischerweise unter drei Druckfaktoren:

-

Steigende Sicherheits- und Compliance-Anforderungen von Kunden und Partnern

Supply-Chain-Security-Assessments werden strenger, mit klaren Erwartungen an Dokumentzugriffskontrolle, Quellcode-Management, Vertraulichkeit technischer Unterlagen, Kontrolle externer Weitergaben und Audit-Nachweise.

-

Zunehmende interne Komplexität durch Wachstum

F&E, Test, Produktion, Vertrieb, Service und externe Teams sind über Standorte verteilt; Systeme und Arbeitsweisen sind heterogen. Die Sichtbarkeit von Informationsflüssen sinkt, Risikopunkte nehmen zu.

-

Geschäfts- und Reputationsrisiken durch Datenabfluss kritischer Informationen

Leaks von Zeichnungen, Quellcode von Steuerungsalgorithmen, Struktur-BOMs, Testreports oder Kundenlösungen verursachen nicht nur direkte Verluste, sondern können langfristig Vertrauen, Kooperationen und Strategie beeinträchtigen.

Daraus ergibt sich der Bedarf nach einem Endpoint-zentrierten Daten- und Verhaltens-Governance-System, das Sicherheit bietet, ohne die Produktivität deutlich zu beeinträchtigen, und sich schrittweise an Compliance-Vorgaben anpassen lässt.

2. Typische Ausgangslage und Pain Points: Endpoint und Verhalten als entscheidender Engpass

Bei einer Sicherheitsbewertung stellte ein Hersteller intelligenter Roboter fest, dass trotz klassischer Perimeter-Sicherheitsprodukte mehrere Hochrisiko-Verhaltensweisen bestehen blieben: Entwickler nahmen Dateien zum Debugging nach außen mit; Technikteams tauschten Unterlagen über private E-Mail-Konten mit Auftragsfertigern aus; Mitarbeitende leiteten sensible Dateien in Chat-Tools weiter; und bei der Nutzung von KI-Tools wurden unveröffentlichte Konstruktionsdetails direkt in Dialoge kopiert.

Das Management erkannte, dass das Kernproblem nicht „Netzwerksicherheit“ ist, sondern „Governance von Endgeräten und Mitarbeiterhandlungen“. Daher wurde die Einführung eines Endpoint-Systems für Datensicherheit und Verhaltensmanagement beschlossen, und Ping32 in die Auswahl aufgenommen.

Das Unternehmen hatte ERP, PLM u. a. eingeführt und Projektzusammenarbeit zunehmend online verlagert. Mit dem Wachstum traten jedoch vier Pain Points deutlich hervor:

(1) Verteilte F&E-Artefakte, keine einheitliche Klassifizierung und Zugriffgrenzen

Neben Git-Repos werden mechanische Zeichnungen, Schaltpläne und Designdokumente auf File-Shares gespeichert und per Messenger mit Lieferanten geteilt. Ohne einheitliche Datenklassifizierung und Zugriffsbeschränkungen werden Fehlbedienungen oder absichtliche Abflüsse oft nicht früh erkannt; Verantwortlichkeiten sind schwer zuzuordnen.

(2) Häufige externe Zusammenarbeit, unzureichende Kontrollierbarkeit und Nachvollziehbarkeit von Weitergaben

Auftragsfertigung und Prototyping erfordern phasenweise Bereitstellung technischer Unterlagen. In der Praxis bleibt oft unklar:

-

Welche Dateien dürfen nach außen?

-

An wen, in welchem Umfang?

-

Mit Verschlüsselung und/oder Wasserzeichen?

-

Extern nur lesen, ohne Kopieren oder Weiterverbreiten?

Ohne Feinsteuerung bleibt Schutz bei „Selbstdisziplin“ und „Vertragsklauseln“ stehen.

(3) Fehlende kontinuierliche Endpoint-Auditierung, Anomalien werden spät erkannt

Trotz bereitgestellter Arbeitsrechner sind nicht autorisierte Softwareinstallationen, häufige USB-Anschlüsse oder Mitnahme von Daten ohne fortlaufende Audit-Spuren schwer zu erfassen. Risiken werden dann erst nach Schaden sichtbar.

(4) Langsame Incident-Reaktion, schwer präventiv gegen Abgänge und Abflüsse

Ein Vorfall: Vor dem Ausscheiden kopierte ein Entwickler große Mengen Arbeitsmaterial auf ein externes Laufwerk, inkl. Dokumente zu einer unveröffentlichten Steuerungslogik. Das zeigte Governance-Lücken und die Notwendigkeit systemischer Prävention.

Auf dieser Basis definierte das Unternehmen Ziele: Datenwerte sichtbar, Risiken kontrollierbar, Compliance nachvollziehbar – mit vier Anforderungen:

-

Endpoint-Handlungen sichtbar und auditierbar machen („sehen und erklären“)

-

Auf Transparenz basierend sinnvoll steuern statt „One-size-fits-all“

-

Echtzeit-Alarmierung für Hochrisiko-Szenarien und schnelle Intervention

-

Stabiler Betrieb, leicht verständliche Policies, geringe Störung des Tagesgeschäfts

3. Lösungsdesign: Von Audit-Nachweisen zu normierter Kontrolle, stufenweise Einführung

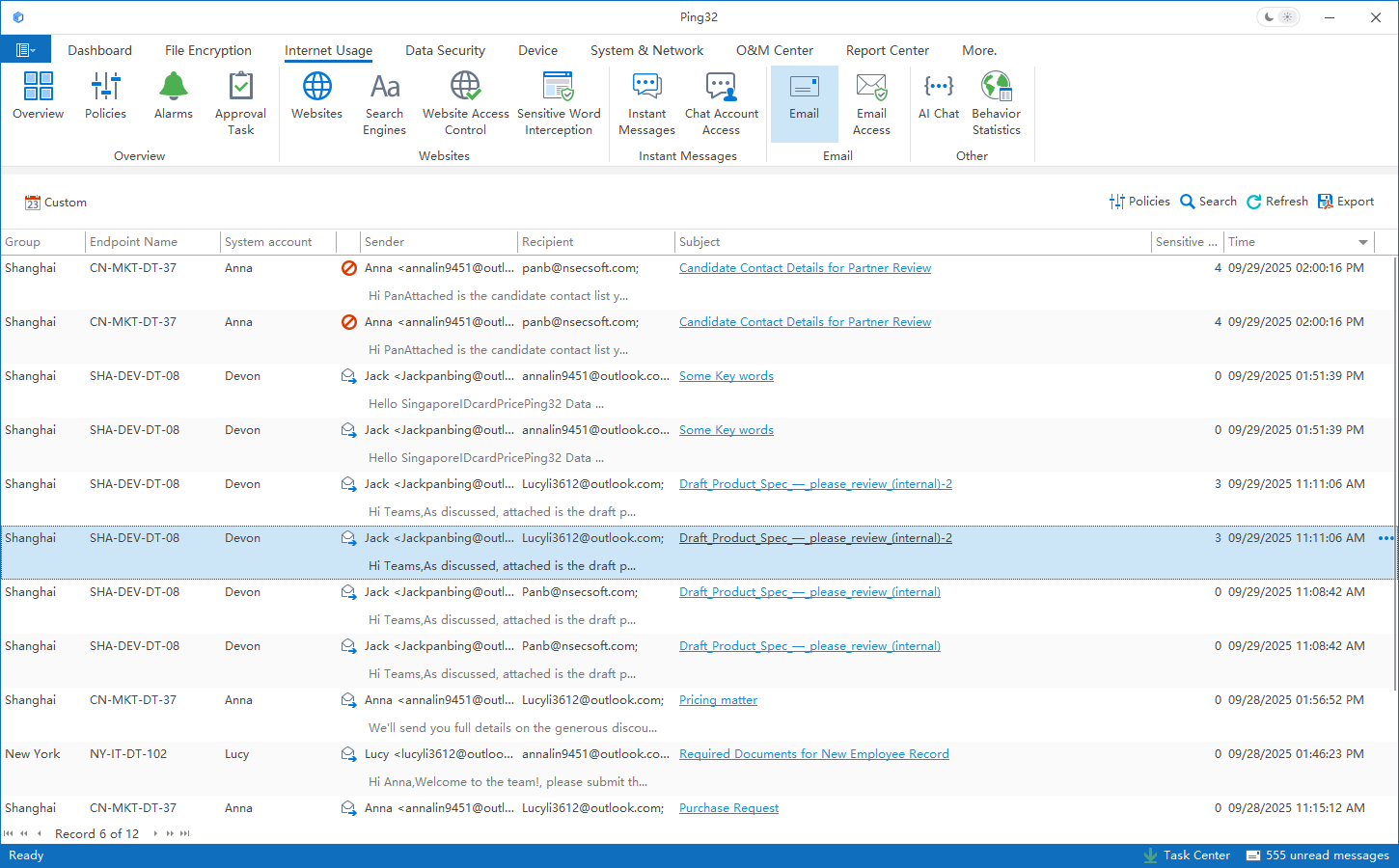

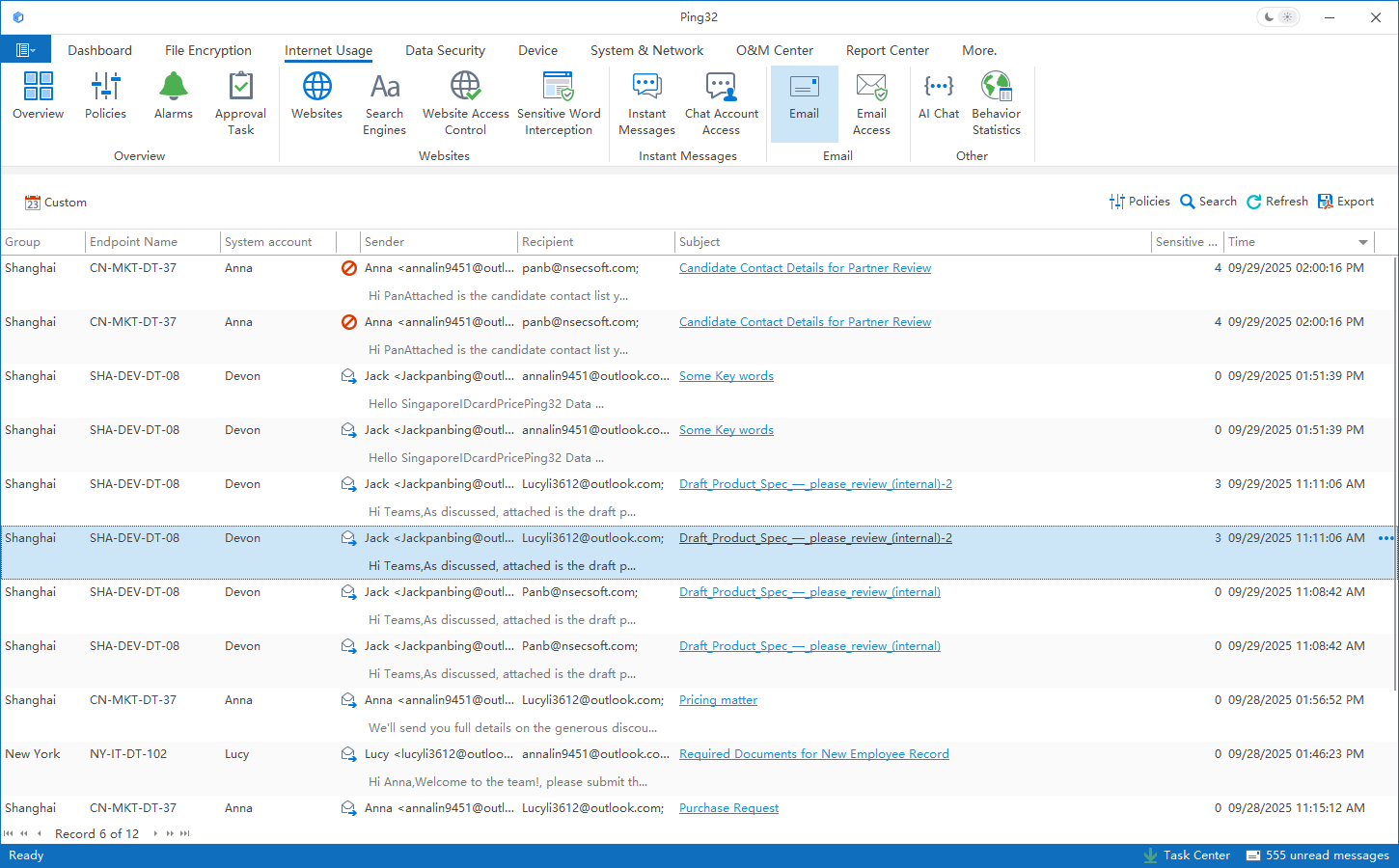

Die Lösung fokussiert sieben Kernfähigkeiten: Login-Sicherheitskonfiguration, Admin-Rechtemanagement, Alarmbenachrichtigungen, Web-Zugriffs-Audit, Web-Zugriffssteuerung, Protokollierung sensibler Schlüsselwörter, E-Mail-Audit. Diese Bausteine decken Identitätsmanagement, Verhaltenssichtbarkeit, Risikobewertung und Reaktion ab – die Grundlage einer Endpoint-Governance.

Je nach Reifegrad bieten sich drei Einführungsansätze an:

Ansatz 1: Leichtgewichtiges Audit (erst Klarheit schaffen)

Schwerpunkt auf Web-Audit, Keyword-Protokollierung und E-Mail-Audit, um reale Nutzungs- und Weitergabemuster zu verstehen; Alarme für offensichtliche Anomalien, ohne übermäßige Eingriffe. Schnell und mit geringer Reibung – geeignet, um früh eine Risikobaseline zu etablieren. Limitierung: stärker post-event-orientiert, bei absichtlichem Leak eher reaktiv.

Ansatz 2: Normierte Governance (Balance aus Audit und Kontrolle)

Audit bleibt erhalten, an Schlüsselpunkten kommen institutionalisierte Kontrollen hinzu:

-

Web-Zugriffssteuerung nach Rollen und Abteilungen

-

Login-Sicherheit zur Bindung von Gerät und Person, Reduktion von Account-Sharing/Überrechten

-

Admin-Rechte in Stufen und Domänen trennen, um Konzentrationsrisiken zu vermeiden

-

Alarme zur Schließung des operativen Regelkreises und Beschleunigung der Bearbeitung

So werden klare Regeln spürbar, ohne die Arbeit grob zu blockieren.

Ansatz 3: Hochdruck-Kontrolle (starke Restriktion, Freigaben, strenges Audit)

Standardmäßig externe Websites sperren, Datenweitergaben nur nach Freigabe, sensible Begriffe sofort blockieren usw. Sehr sicher, aber potenziell geschäftshemmend. Sinnvoll eher für wenige Schlüsselrollen statt als allgemeiner Standard.

4. Umsetzung: Normierte Governance als Standard, Härtung für Schlüsselrollen

Nach Abwägung wurde ein hybrides Modell gewählt: „normierte Governance als Standard, verstärkte Maßnahmen für kritische Rollen“.

-

Start mit Identität: Endpoint-Login ist einer konkreten Person zugeordnet; sensible Rollen erhalten strengere Login-Policies.

-

Abteilungsspezifische Web-Regeln:

-

F&E: notwendige Fachforen und Dokuressourcen erlaubt, verdächtige Cloud-Speicher und Hochrisiko-Links eingeschränkt

-

Vertrieb: Zugriff auf Kundenplattformen und Brancheninformationen

-

Produktion: nur notwendige Geschäftssysteme, um Exposition zu reduzieren

-

Risikobewertung und Audit-Trail für externe Weitergaben:

Keyword-Protokollierung und E-Mail-Audit erfassen Hinweise auf Technik, Preise oder Verträge; bei massiver Weitergabe in kurzer Zeit wird ein höheres Alarmniveau ausgelöst, damit Verantwortliche bewerten und handeln können.

So werden legitime Arbeitsabläufe nicht blockiert, während eine klare Audit-Kette und schnelle Intervention möglich bleiben.

5. Wirkung: Von fragmentierter Kontrolle zu systematischer Fähigkeit

Nach drei Monaten zeigte die Auswertung: Der Anteil hochriskanter Weitergaben sank deutlich, mehrere potenzielle Vorfälle wurden früh erkannt und gestoppt. Das IT-Team berichtete, dass Untersuchungen, die früher Stunden oder Tage dauerten, nun in deutlich kürzerer Zeit bis zum konkreten Gerät, Nutzer und Ablauf zurückverfolgt werden können.

Wichtig ist zudem die Verhaltensänderung: Mitarbeitende berücksichtigen beim Versenden von Dateien oder bei der Nutzung externer Tools zunehmend Compliance und Risikogrenzen – der Übergang von reaktiver Kontrolle zu proaktiver Selbstdisziplin.

In späteren Supply-Chain-Security-Assessments war die Endpoint-Governance ein zentraler Nachweis. Bewertende Stellen sahen nicht nur Audit-Fähigkeit, sondern auch Alarmmechanismen und Policy-Closed-Loop als Zeichen reifer Datenprotektion. Sicherheit wird damit zu einem Faktor für Vertrauen und Lieferfähigkeit.

6. Kontinuierliche Weiterentwicklung: Vorbereitung auf KI und kollaborative Skalierung

Endpoint-Sicherheit ist kein einmaliges Projekt, sondern ein fortlaufender Governance-Prozess. Mit zunehmender Nutzung von KI-Tools, mobilem Arbeiten und externer Zusammenarbeit verändern sich Szenarien und Datenpfade kontinuierlich. In der nächsten Phase bieten sich Schwerpunkte an: Sicherheit von KI-Dialogen, Kontrolle mobiler Geräteanbindungen, Datenklassifizierung und -stufung, zentrales Visualisierungs-Dashboard sowie orchestrierte Reaktionen über Systemgrenzen hinweg – damit Sicherheit Innovation unterstützt statt zu bremsen.

FAQ

1) Warum reicht Perimeter-Sicherheit allein nicht aus?

Datenrisiken entstehen häufig auf Endgeräten und durch Handlungen: Dateiweitergabe, E-Mail, Messenger-Transfer, USB-Kopien oder Copy-Paste in KI-Tools. Diese Pfade umgehen oft klassische Perimeter-Kontrollpunkte. Deshalb sind Identität, Audit-Nachweise und Policies auf Endgeräten essenziell.

2) Was umfasst „Endpoint-Audit“ typischerweise?

Typisch sind Web-Zugriffs-Audit, E-Mail-Audit und Protokollierung sensibler Schlüsselwörter. In Kombination mit Login-Kontrolle, Rechteverwaltung und Alarmierung entsteht ein geschlossener Prozess aus Sichtbarkeit, Nachvollziehbarkeit und Behandlung.

3) Wie schützt man Daten, ohne die F&E-Effizienz stark zu beeinträchtigen?

Durch rollen- und szenariobasierte Policies: F&E behält Zugang zu notwendigen Ressourcen, während Hochrisiko-Pfade eingeschränkt werden; Produktion wird auf notwendige Systeme begrenzt; Vertrieb erhält Kunden- und Branchenzugriffe. Audit plus Alarmierung ermöglicht Kontrolle ohne Blockade.

4) Wie unterstützt die Lösung externe Zusammenarbeit und Data-Egress-Governance?

Auf Basis von Audit-Spuren erkennt sie Anomalien (ungewöhnliche Frequenz, massiver Versand in kurzer Zeit) sowie sensible Inhalte in Mails/Anhängen und löst Alarme aus. Das verbessert Früherkennung und Nachvollziehbarkeit und schafft klare Grenzen samt Beweiskette.

5) Unterstützt sie Kundenbewertungen und Compliance-Audits?

Ja. Gerät-zu-Person-Bindung, Audit-Nachweise, Alarmmechanismen und Rechte-Segregation ermöglichen präsentierbare und überprüfbare Governance-Evidenzen. Der Umfang lässt sich an Anforderungen und relevante Standards anpassen.

Kontakt

Kontakt

12 min

12 min