Trong hơn mười năm qua, khi nói đến an ninh dữ liệu doanh nghiệp, trọng tâm thường được đặt vào máy chủ, tường lửa và ranh giới mạng. Tuy nhiên, cùng với sự phổ biến của điện toán đám mây, dịch vụ SaaS và mô hình làm việc từ xa hoặc kết hợp (hybrid), các tổ chức ngày càng nhận ra rằng dữ liệu không còn chỉ nằm trong trung tâm dữ liệu hay các hệ thống lõi.

Đối với nhiều doanh nghiệp vừa và nhỏ, dữ liệu quan trọng được tạo ra, truy cập và chỉnh sửa trực tiếp trên thiết bị của nhân viên mỗi ngày — từ máy tính xách tay, điện thoại thông minh, máy tính bảng cho đến các thiết bị lưu trữ bên ngoài. Theo đó, endpoint mặc nhiên trở thành trung tâm của dòng chảy dữ liệu.

Song song với đó, mô hình làm việc cũng đã thay đổi một cách có hệ thống. Làm việc hybrid, làm việc phân tán địa lý và hợp tác với đối tác bên ngoài đã trở thành điều bình thường. Nhân viên không còn bị giới hạn tại bàn làm việc cố định hay trong mạng nội bộ doanh nghiệp. Điều này khiến các tuyến đường di chuyển của dữ liệu dài hơn và phân tán hơn: tệp tin có thể được sao chép hoặc truyền qua USB, ổ cứng di động, cáp kết nối điện thoại di động, thậm chí là các cổng debug — và nhiều hoạt động trong số này diễn ra ngoài tầm quan sát của các hệ thống bảo mật truyền thống.

Với doanh nghiệp vừa và nhỏ, câu hỏi then chốt không còn là “có coi trọng an ninh dữ liệu hay không”, mà là làm thế nào để tích hợp các yêu cầu bảo mật vào hoạt động hàng ngày trong điều kiện ngân sách và nguồn lực IT hạn chế. Khi không thể xây dựng các lớp bảo mật phức tạp như doanh nghiệp lớn, một giải pháp quản lý thiết bị di động tập trung vào endpoint, vận hành liên tục và không làm tăng gánh nặng quản trị sẽ thực tế hơn nhiều.

Vì sao dữ liệu thường rò rỉ từ endpoint và thiết bị ngoại vi?

Qua khảo sát và kinh nghiệm triển khai thực tế, rủi ro dữ liệu tại endpoint hiếm khi đến từ một nguyên nhân duy nhất. Thông thường, đó là kết quả tích lũy của nhiều thay đổi trong cách làm việc theo thời gian. Nhiều thay đổi này không hề “sai”, thậm chí còn cần thiết để nâng cao hiệu quả và hỗ trợ tăng trưởng kinh doanh. Tuy nhiên, nếu thiếu chính sách, công nghệ và cơ chế giám sát phù hợp, rủi ro sẽ chuyển từ “có thể kiểm soát” sang “không thể nhìn thấy”.

Yếu tố cơ bản nhất là sự thay đổi mô hình làm việc. Khi laptop trở thành thiết bị làm việc chính, công việc không còn chỉ diễn ra trong mạng nội bộ doanh nghiệp mà phân tán ra nhiều địa điểm và môi trường mạng khác nhau. Lượng dữ liệu lưu trữ cục bộ trên máy tăng lên, và khi dữ liệu được truyền qua các cổng thiết bị ngoại vi, các biện pháp bảo mật chỉ dựa vào ranh giới mạng thường không còn đủ hiệu quả.

Bên cạnh đó, USB, ổ cứng di động và các thiết bị ngoại vi khác vẫn được sử dụng rất phổ biến trong doanh nghiệp. So với chia sẻ qua cloud hay các hệ thống nội bộ, những thiết bị này tiện lợi, không phụ thuộc mạng, phù hợp cho việc bàn giao file, dữ liệu thử nghiệm hoặc hỗ trợ tại hiện trường. Chính vì vậy, việc sử dụng thường diễn ra ngoài hệ thống, và nếu không có ghi nhận hay kiểm soát, hành vi sao chép dữ liệu gần như không thể bị phát hiện.

Ngoài ra, việc kết nối điện thoại thông minh hoặc máy tính bảng với máy tính văn phòng qua cáp dữ liệu ngày càng phổ biến — để sạc, debug hoặc truyền file. Tuy nhiên, tại nhiều tổ chức, các thiết bị này chưa được đưa vào phạm vi quản lý chính thức, dẫn đến tình trạng “mặc nhiên cho phép”.

Cuối cùng, các yêu cầu về tuân thủ (compliance) và kiểm toán từ khách hàng hoặc đối tác ngày càng nghiêm ngặt. Doanh nghiệp không chỉ cần chính sách hay cam kết bằng văn bản, mà còn phải có khả năng trả lời rõ ràng: ai đã làm gì, vào lúc nào, thông qua thiết bị nào và với dữ liệu nào.

Vì sao “biết là quan trọng” nhưng vẫn khó triển khai trong thực tế?

Ở hầu hết các doanh nghiệp vừa và nhỏ, ban lãnh đạo và bộ phận IT không hề xem nhẹ rủi ro từ thiết bị di động và thiết bị ngoại vi. Ngược lại, các sự cố rò rỉ dữ liệu ngày càng nhiều cùng áp lực từ khách hàng khiến tầm quan trọng của quản lý endpoint đã được nhận thức rõ. Tuy nhiên, khi chuyển từ nhận thức sang hành động, nhiều rào cản thực tế xuất hiện.

Thứ nhất là sự phức tạp của môi trường endpoint: số lượng thiết bị ngày càng nhiều, khác nhau về model, hệ điều hành và vòng đời. Việc quản lý tài sản và theo dõi sử dụng bằng thủ công vừa tốn kém, vừa dễ bỏ sót.

Thứ hai, USB và thiết bị ngoại vi vẫn là công cụ cần thiết cho một số vị trí công việc. “Cấm hoàn toàn” có thể giảm rủi ro trong ngắn hạn, nhưng lại ảnh hưởng trực tiếp đến hiệu suất và có thể khiến nhân viên tìm cách né tránh kiểm soát.

Ngoài ra, doanh nghiệp nhỏ thường có đội ngũ IT mỏng, phải kiêm nhiệm vận hành hệ thống, hỗ trợ người dùng và bảo mật. Việc duy trì một hệ thống kiểm soát phức tạp, đòi hỏi theo dõi liên tục là rất khó.

Quan trọng hơn cả là thiếu dữ liệu để truy vết. Khi sự cố xảy ra, nếu không thể xem lại lịch sử kết nối thiết bị và thao tác với dữ liệu, doanh nghiệp gần như không thể đánh giá mức độ ảnh hưởng hay cải thiện chính sách.

Kết quả là nhiều tổ chức chỉ thử áp dụng biện pháp kiểm soát chặt chẽ trong thời gian ngắn, rồi cuối cùng phải quay lại mức “nhắc nhở và khuyến nghị”.

Ping32: Quản lý toàn diện mà không làm tăng độ phức tạp

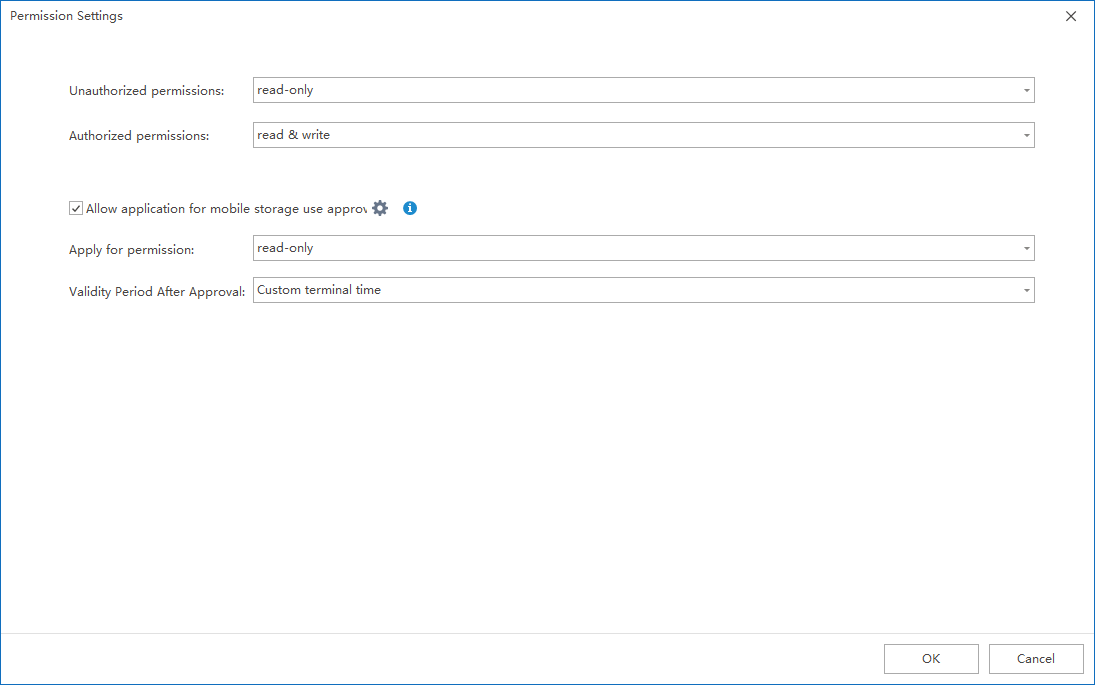

Triết lý thiết kế của tính năng Mobile Device Control trong Ping32 không đặt trọng tâm vào “hạn chế” đơn thuần, mà nhấn mạnh vào khả năng quan sát, khả năng kiểm toán và chính sách linh hoạt.

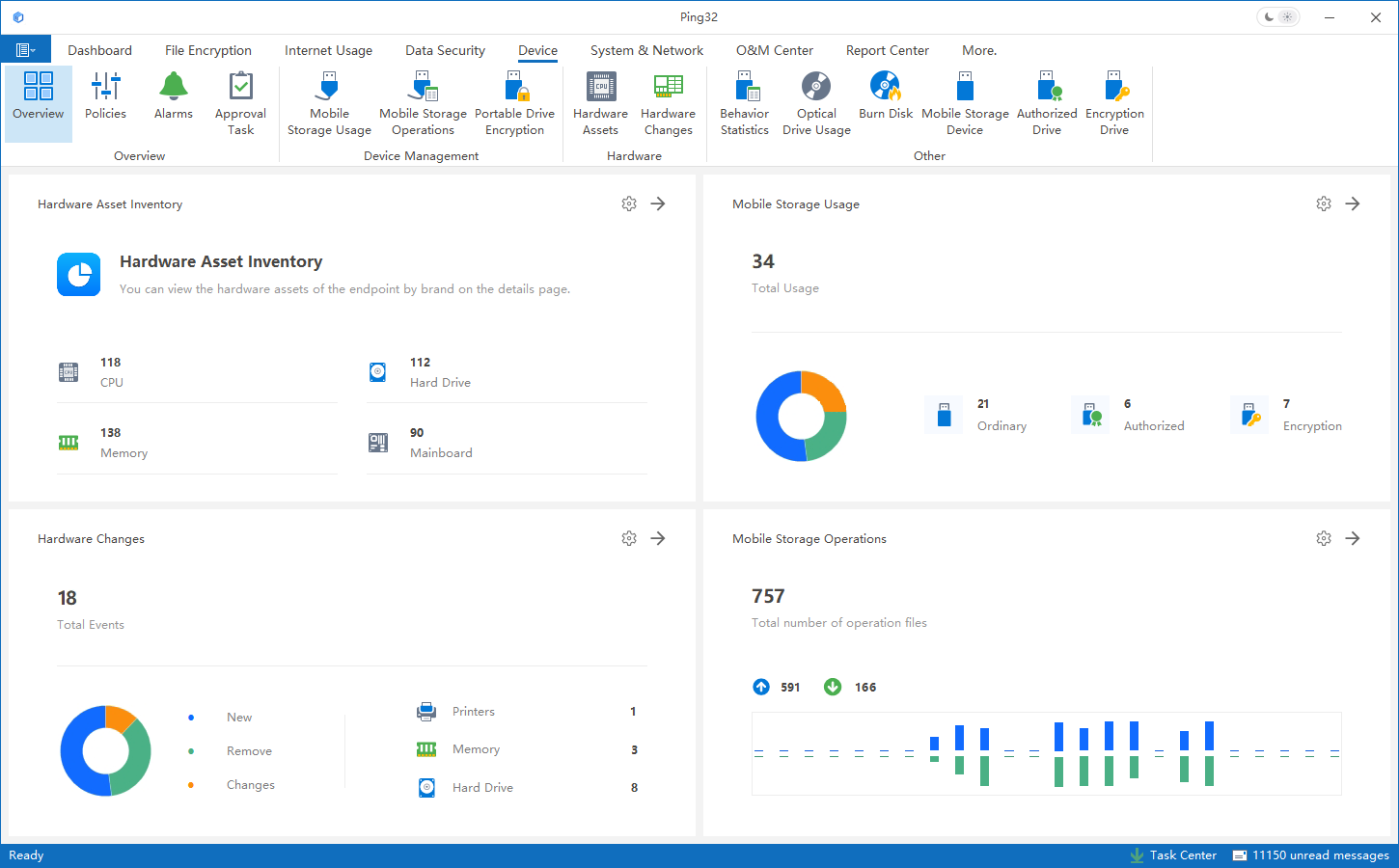

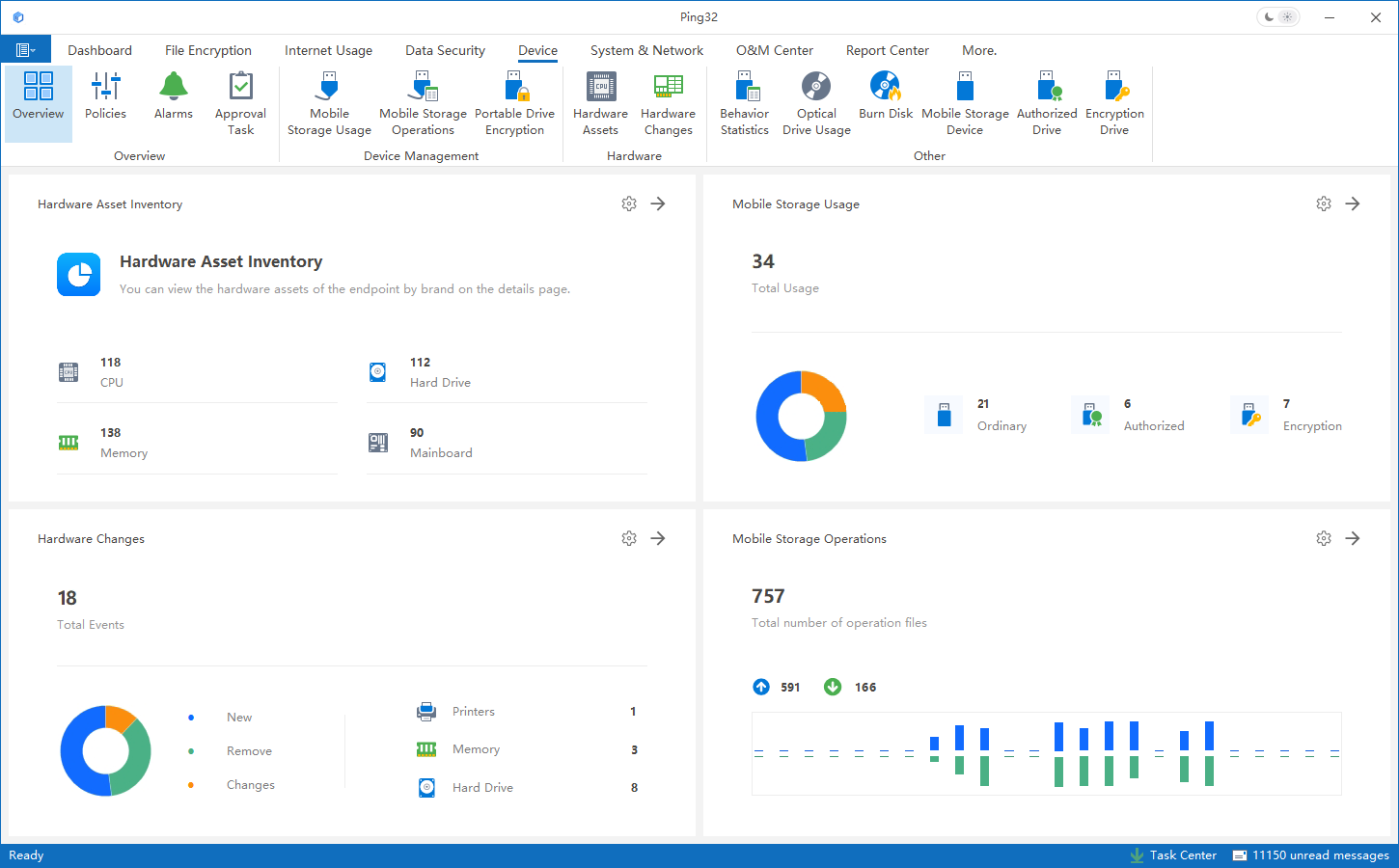

Ping32 xem USB, ổ cứng di động, smartphone và các thiết bị khác như một nhóm “thiết bị kết nối bên ngoài” thống nhất. Điều này giúp doanh nghiệp nhìn rõ thiết bị nào được sử dụng thường xuyên, trong bối cảnh công việc nào. Nhờ đó, việc xây dựng chính sách dựa trên dữ liệu thực tế thay vì phỏng đoán.

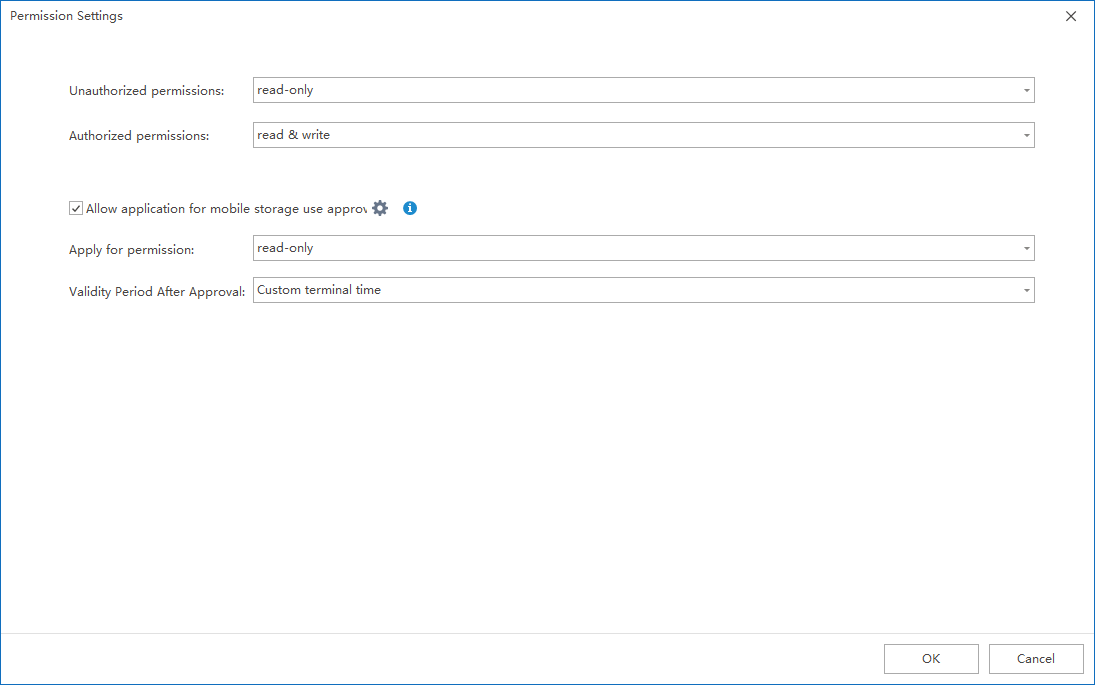

Về chính sách, Ping32 hỗ trợ kiểm soát theo quy tắc thay vì mệnh lệnh cứng nhắc. Có thể đặt điều kiện theo loại thiết bị, danh tính người dùng, khung thời gian hoặc hành vi sử dụng, cho phép các công việc cần thiết tiếp tục diễn ra trong khi các hoạt động quan trọng vẫn được ghi nhận đầy đủ.

Mỗi hành động kiểm soát đều đi kèm log có thể kiểm toán, giúp quản lý thiết bị di động trở thành một phần của vận hành hàng ngày, chứ không chỉ là một công cụ phòng thủ.

Lộ trình triển khai từng bước: Từ quan sát đến kiểm soát

Với các tổ chức có nguồn lực hạn chế, việc triển khai toàn bộ hệ thống quản lý thiết bị di động ngay từ đầu thường không khả thi. Áp dụng kiểm soát quá mạnh ngay giai đoạn đầu có thể làm gián đoạn công việc và tạo ra sự phản đối nội bộ. Cách tiếp cận hợp lý hơn là tích hợp dần năng lực kiểm soát vào hoạt động hiện tại.

Giai đoạn 1: Quan sát và ghi nhận

Bắt đầu bằng việc ghi log kết nối và sử dụng USB, thiết bị ngoại vi để có cái nhìn tổng thể về thực tế sử dụng.

Giai đoạn 2: Nhận diện rủi ro

Phân tích dữ liệu để xác định loại thiết bị dùng nhiều, thời điểm rủi ro cao và các tình huống liên quan đến dữ liệu nhạy cảm.

Giai đoạn 3: Thử nghiệm chính sách

Áp dụng chính sách cho một số phòng ban hoặc vai trò trọng yếu để đánh giá tác động đến công việc.

Giai đoạn 4: Cải tiến liên tục

Điều chỉnh chính sách theo thay đổi của tổ chức và nhân sự, hình thành cơ chế quản lý dài hạn.

Cách tiếp cận từng bước này giúp giảm thiểu rủi ro gián đoạn và tăng khả năng nhận được sự hợp tác từ nhân viên.

Quản lý thiết bị di động: Thực tiễn và bền vững

Quản lý thiết bị di động không phải là một dự án bảo mật ngắn hạn, mà là một năng lực quản trị cần được duy trì lâu dài. Với doanh nghiệp vừa và nhỏ, bắt đầu từ việc kiểm soát USB rồi dần mở rộng sang các thiết bị ngoại vi và thiết bị di động khác sẽ giúp nâng cao khả năng quan sát và kiểm soát dòng chảy dữ liệu, mà không làm tăng gánh nặng quản lý.

Giá trị của Ping32 nằm ở việc cung cấp một con đường thực tế và bền vững, thay vì những cam kết quá mức.

Câu hỏi thường gặp (FAQ)

1. Kiểm soát USB có ảnh hưởng đến hiệu suất làm việc của nhân viên không?

Nếu chính sách được cấu hình hợp lý, có thể chỉ hạn chế các hành vi rủi ro cao mà không cần cấm hoàn toàn.

2. Có cần thay đổi thiết bị hay hệ điều hành hiện tại không?

Thông thường là không, và tác động đến môi trường hiện tại là rất nhỏ.

3. Log sử dụng có thể lưu trữ trong bao lâu?

Thời gian lưu trữ có thể cấu hình theo yêu cầu tuân thủ và chính sách nội bộ của doanh nghiệp.

4. Doanh nghiệp vừa và nhỏ có thực sự cần quản lý thiết bị di động không?

Nếu phần lớn dữ liệu được tạo và xử lý tại endpoint, thì khả năng quan sát và kiểm toán cơ bản là vô cùng giá trị.

Liên hệ

Liên hệ

7 min

7 min