Trong ngành sản xuất robot thông minh, các tài sản số như bản vẽ R&D, thuật toán điều khiển, mã nguồn, BOM cấu trúc, dữ liệu thử nghiệm và phương án tùy biến theo khách hàng… được luân chuyển xuyên suốt toàn bộ vòng đời từ phát triển, thử nghiệm mẫu, sản xuất hàng loạt đến bàn giao. Khi chuỗi phối hợp kéo dài và phương thức làm việc ngày càng đa dạng, rủi ro phát tán dữ liệu ra bên ngoài và rủi ro từ hành vi người dùng trở nên kín đáo hơn, khiến các hệ thống bảo mật truyền thống dựa trên “biên mạng” thường không bao phủ đầy đủ những tuyến đường then chốt gắn với thiết bị đầu cuối và hành vi nhân sự.

Ping32 hướng tới bối cảnh sản xuất robot thông minh, cung cấp giải pháp bảo vệ dữ liệu lấy quản trị định danh điểm cuối, kiểm toán và lưu vết hành vi, nhận diện rủi ro và cảnh báo, vận hành chính sách theo vòng lặp khép kín làm trọng tâm, giúp tổ chức từng bước đạt được khả năng quan sát tài sản, kiểm soát rủi ro và truy vết tuân thủ, đồng thời giảm thiểu tác động đến hiệu suất vận hành.

1. Bối cảnh ngành: Những thay đổi mà doanh nghiệp sản xuất robot thông minh đang trải qua

Khi chuyển đổi số trong công nghiệp liên tục tăng tốc, sản xuất robot thông minh đã trở thành lĩnh vực tiêu biểu cho sự hội tụ sâu giữa sản xuất tiên tiến và AI. Dù là robot công nghiệp, robot cộng tác hay robot chuyên dụng cho logistics, y tế, kho bãi…, sản phẩm đều tích hợp quy mô lớn công nghệ phần mềm/phần cứng, thuật toán cảm biến, logic điều khiển chuyển động và mô hình tri thức theo ngành. Đây vừa là năng lực cạnh tranh cốt lõi, vừa chứa đựng lượng lớn bí mật thương mại và tài sản sở hữu trí tuệ.

Đồng thời, cạnh tranh ngày càng gay gắt, sự phối hợp giữa doanh nghiệp thương hiệu, nhà cung cấp giải pháp, đơn vị gia công và chuỗi cung ứng thượng–hạ nguồn diễn ra thường xuyên hơn. Phạm vi kinh doanh cũng dần mở rộng từ sản xuất truyền thống sang nền tảng phần mềm, thu thập dữ liệu, vận hành–bảo trì từ xa và giải pháp theo ngành. Khi ranh giới kinh doanh mở rộng, bề mặt lộ diện của tài sản thông tin cũng tăng theo, khiến trọng tâm quản trị an toàn dữ liệu dịch chuyển từ “mạng có an toàn không” sang “dữ liệu có kiểm soát được không, hành vi có truy vết được không” – tức năng lực tổng thể.

Doanh nghiệp sản xuất robot thông minh thường đối mặt với ba áp lực chính:

-

Yêu cầu về an toàn và tuân thủ từ khách hàng và đối tác tăng cao

Đánh giá an ninh chuỗi cung ứng ngày càng nghiêm ngặt, thường bao gồm: kiểm soát truy cập tài liệu, quản lý mã nguồn, bảo mật tài liệu kỹ thuật, kiểm soát rủi ro phát tán và lưu vết kiểm toán. -

Độ phức tạp quản trị gia tăng khi tổ chức mở rộng

Nhóm R&D, kiểm thử, sản xuất, bán hàng, dịch vụ và đội ngũ thuê ngoài phân tán ở nhiều khu vực; hệ thống và cách thức làm việc đa dạng dẫn đến giảm khả năng quan sát luồng thông tin và tăng điểm rủi ro. -

Rủi ro kinh doanh và uy tín khi dữ liệu trọng yếu bị rò rỉ

Một khi bản vẽ thiết kế, mã nguồn thuật toán điều khiển, BOM cấu trúc, báo cáo thử nghiệm hoặc phương án khách hàng bị rò rỉ, thiệt hại không chỉ là chi phí trực tiếp mà còn ảnh hưởng lâu dài tới uy tín, hợp tác và chiến lược.

Vì vậy, ngành cần một hệ thống quản trị dữ liệu và hành vi tại điểm cuối vừa bảo đảm an toàn thông tin, vừa không làm giảm đáng kể hiệu suất nghiệp vụ, đồng thời có thể từng bước đáp ứng yêu cầu tuân thủ.

2. Hiện trạng và điểm đau điển hình: Quản trị điểm cuối và hành vi trở thành “nút thắt” then chốt

Trong quá trình đánh giá năng lực an toàn, một doanh nghiệp sản xuất robot thông minh phát hiện rằng dù đã triển khai các sản phẩm an ninh biên mạng truyền thống, vẫn tồn tại nhiều hành vi rủi ro cao: kỹ sư R&D mang file ra ngoài để debug; nhân sự kỹ thuật dùng email cá nhân để trao đổi tài liệu với nhà máy gia công; một số nhân viên chuyển tiếp file nhạy cảm qua công cụ chat; thậm chí khi sử dụng công cụ AI, có người sao chép trực tiếp chi tiết thiết kế chưa công bố vào hội thoại.

Ban lãnh đạo dần nhận ra, vấn đề cốt lõi không nằm ở “mạng có an toàn hay không”, mà nằm ở “điểm cuối và hành vi nhân sự có được quản trị hiệu quả hay không”. Do đó, doanh nghiệp quyết định đưa hệ thống quản lý an toàn dữ liệu và hành vi trên điểm cuối vào kế hoạch triển khai và đưa Ping32 vào danh sách lựa chọn.

Doanh nghiệp đã hoàn thiện nền tảng CNTT như ERP, PLM và từng bước chuyển cộng tác R&D lên nền tảng trực tuyến. Tuy nhiên, khi quy mô mở rộng, áp lực kiểm soát thể hiện rõ ở bốn điểm đau:

(1) Tài liệu R&D phân tán, khó quản lý thống nhất tài liệu nhạy cảm

Khối R&D vừa dùng kho mã Git, vừa lưu bản vẽ cơ khí, sơ đồ nguyên lý và tài liệu thiết kế trên ổ dùng chung, đồng thời trao đổi dữ liệu với nhà cung cấp qua công cụ nhắn tin. Khi thiếu cơ chế phân loại dữ liệu và ranh giới truy cập thống nhất, nếu nhân viên thao tác nhầm hoặc cố ý phát tán, doanh nghiệp khó phát hiện kịp thời và càng khó truy trách nhiệm.

(2) Hợp tác bên ngoài thường xuyên, phát tán dữ liệu thiếu khả năng kiểm soát

Sản xuất robot thường liên quan gia công và làm mẫu thử, một số tài liệu kỹ thuật bắt buộc phải cung cấp cho đối tác theo từng giai đoạn. Nhưng doanh nghiệp thường khó trả lời rõ:

-

File nào được phép gửi ra ngoài?

-

Gửi cho ai, trong phạm vi nào?

-

Có cần mã hóa và đóng dấu/watermark không?

-

Bên ngoài chỉ được xem, không được sao chép hoặc phát tán lại được không?

Khi thiếu kiểm soát tinh chỉnh, tổ chức buộc phải dựa vào “ý thức nhân viên” và “điều khoản hợp đồng” để phòng rủi ro – hiệu lực hạn chế.

(3) Thiếu kiểm toán liên tục về việc sử dụng thiết bị điểm cuối

Doanh nghiệp có cấp máy tính làm việc, nhưng thực tế sử dụng ra sao – có cài phần mềm không được cấp phép hay không, có cắm USB thường xuyên hay không, có hành vi mang tài liệu về nhà hay không – đều khó nắm đầy đủ. Khi có bất thường, nhiều trường hợp chỉ phát hiện sau khi đã gây thiệt hại.

(4) Xử lý sự cố tại điểm cuối chậm, khó ngăn chặn rủi ro trước khi xảy ra

Từng có sự cố điển hình: trước khi nghỉ việc, một kỹ sư R&D đã đóng gói lượng lớn tài liệu cá nhân vào ổ cứng di động, trong đó có tài liệu logic điều khiển của phiên bản chưa phát hành. Dù doanh nghiệp có biện pháp pháp lý để giảm thiệt hại, sự cố vẫn cho thấy lỗ hổng quản trị và thúc đẩy yêu cầu phòng ngừa ở cấp hệ thống.

Trên cơ sở đó, doanh nghiệp muốn xây dựng lộ trình tổng thể “tài sản dữ liệu quan sát được, rủi ro kiểm soát được, tuân thủ truy vết được” và xác định mục tiêu rõ ràng:

-

Hành vi điểm cuối được quan sát và có lưu vết kiểm toán để “nhìn thấy được, giải thích được”;

-

Trên nền tảng minh bạch, dùng chính sách hợp lý để “quản được, kiểm tốt”, tránh cấm đoán một cách thô bạo;

-

Với kịch bản rủi ro cao, cần cảnh báo theo thời gian thực để can thiệp kịp thời;

-

Hệ thống phải ổn định, dễ triển khai và ít gây gián đoạn đối với nghiệp vụ.

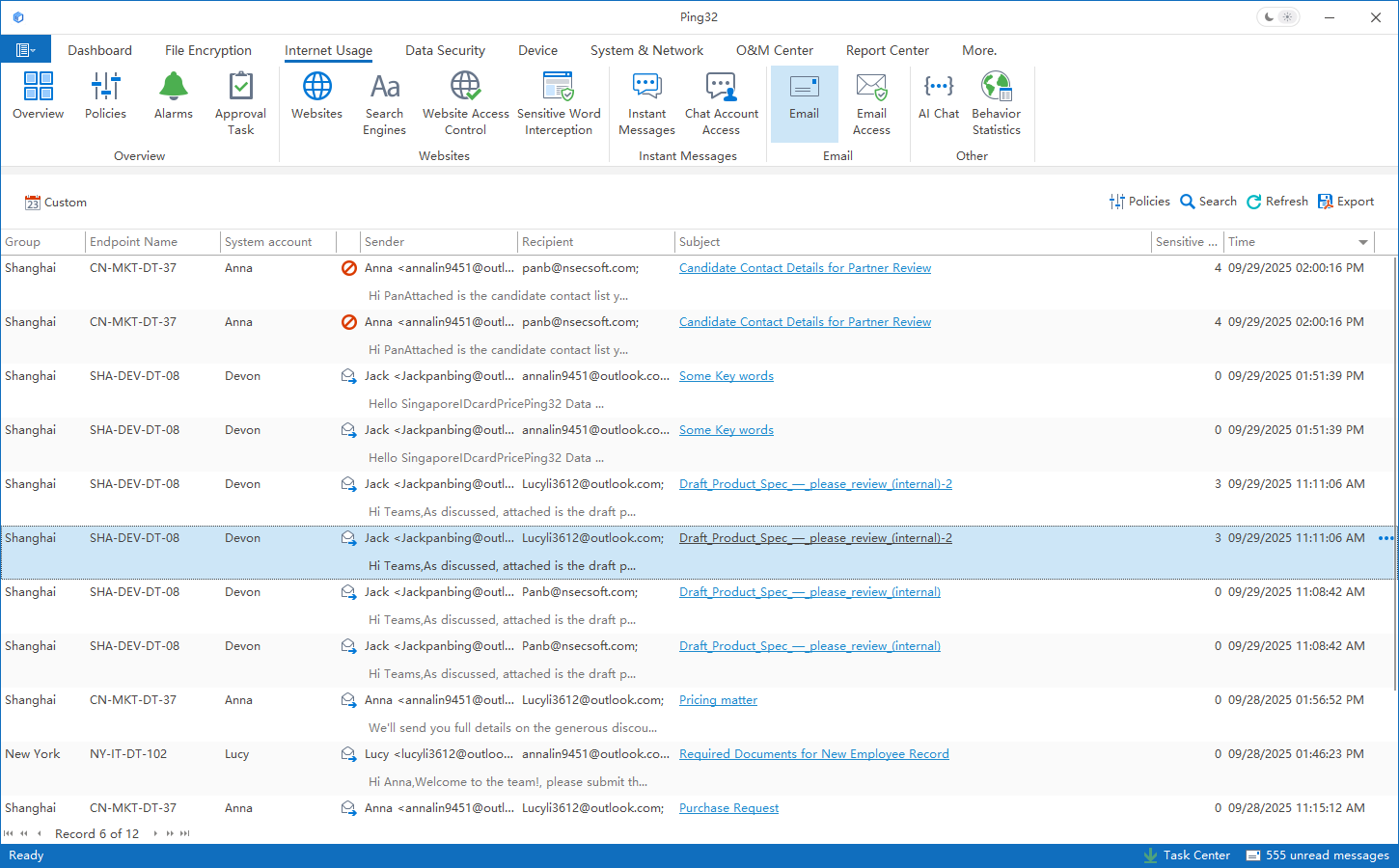

3. Thiết kế phương án: Từ lưu vết kiểm toán đến kiểm soát theo chuẩn, triển khai theo tầng theo lớp

Để đáp ứng các mục tiêu trên, phương án tập trung vào bảy nhóm năng lực: cấu hình an toàn đăng nhập, quản lý quyền quản trị, thông báo cảnh báo, kiểm toán truy cập web, kiểm soát truy cập web, lưu vết từ khóa nhạy cảm, kiểm toán email. Các năng lực này bao phủ quản trị định danh điểm cuối, khả năng quan sát hành vi, nhận diện rủi ro và phản hồi vi phạm – nền tảng quan trọng của hệ thống quản trị an toàn điểm cuối.

Theo mức độ trưởng thành, lộ trình triển khai thường có ba hướng:

Phương án 1: Kiểm toán nhẹ (nhìn rõ thực trạng trước)

Lấy kiểm toán truy cập web, lưu vết từ khóa nhạy cảm và kiểm toán email làm trọng tâm, giúp tổ chức dần nắm được hành vi truy cập và phát tán dữ liệu trong thực tế. Đồng thời dùng cảnh báo để nhắc khi có hành vi bất thường rõ rệt mà không can thiệp quá sâu. Phương án triển khai nhanh, ít lực cản, phù hợp giai đoạn đầu để hình thành nhận thức rủi ro. Hạn chế là thiên về phân tích sau sự kiện, còn bị động trước hành vi cố ý rò rỉ.

Phương án 2: Kiểm soát theo chuẩn (cân bằng giữa kiểm toán và kiểm soát)

Vừa giữ năng lực kiểm toán, vừa đưa vào kiểm soát ở các điểm then chốt để cân bằng an toàn và hiệu suất:

-

Dùng kiểm soát truy cập web để thiết lập phạm vi truy cập theo vai trò/phòng ban;

-

Dùng cấu hình an toàn đăng nhập để gắn điểm cuối với danh tính, tránh dùng chung tài khoản;

-

Dùng quản lý quyền quản trị để phân cấp, phân vùng quyền hạn, tránh tập trung quá mức;

-

Dùng cơ chế cảnh báo để tạo vòng khép kín, nâng tốc độ xử lý.

Phương án này giúp “có chuẩn mực nhưng không thô bạo”, phù hợp với đa số doanh nghiệp sản xuất.

Phương án 3: Kiểm soát cường độ cao (hạn chế mạnh, chặn mạnh, kiểm toán mạnh)

Đặc trưng bởi việc hạn chế mặc định truy cập web bên ngoài, mọi phát tán dữ liệu cần phê duyệt, gặp từ khóa nhạy cảm thì chặn… Mức an toàn cao nhưng có thể ảnh hưởng rõ rệt tới đổi mới R&D và trao đổi nghiệp vụ. Vì vậy phù hợp áp dụng cho một số vị trí trọng yếu thay vì triển khai toàn bộ.

4. Cách triển khai: Lấy kiểm soát theo chuẩn làm chính, tăng cường cho vị trí trọng yếu

Sau khi cân nhắc giữa an toàn và hiệu suất, doanh nghiệp chọn mô hình kết hợp “kiểm soát theo chuẩn là chính, tăng cường cho vị trí trọng yếu”:

-

Bắt đầu từ quản trị định danh: mọi đăng nhập trên máy tính gắn với cá nhân cụ thể; vị trí nhạy cảm áp dụng chính sách đăng nhập nghiêm ngặt hơn.

-

Chính sách truy cập theo đặc thù phòng ban:

-

Khối R&D được truy cập diễn đàn kỹ thuật và tài nguyên tài liệu cần thiết, nhưng hạn chế liên kết rủi ro và dịch vụ lưu trữ đáng ngờ;

-

Khối bán hàng được truy cập nền tảng khách hàng và thông tin ngành;

-

Thiết bị tại xưởng/đầu cuối sản xuất chỉ giữ các hệ thống nghiệp vụ cần thiết để giảm bề mặt rủi ro.

-

-

Nhận diện rủi ro phát tán và truy vết kiểm toán:

Thông qua lưu vết từ khóa nhạy cảm và kiểm toán email, các dấu hiệu phát tán liên quan đến kỹ thuật, giá cả, thỏa thuận hợp tác… được ghi nhận và hình thành chuỗi truy vết. Với hành vi phát tán số lượng lớn trong thời gian ngắn, hệ thống kích hoạt cảnh báo cấp cao hơn để người phụ trách đánh giá và xử lý.

Cách làm này không làm “tắc” các kịch bản hợp lý, nhưng vẫn cung cấp đường truy vết rõ ràng và khả năng can thiệp kịp thời.

5. Hiệu quả: Từ lo ngại đến tin cậy, từ kiểm soát rời rạc đến quản trị hệ thống

Sau ba tháng vận hành, đánh giá hiệu quả cho thấy tỷ lệ hành vi phát tán rủi ro cao giảm rõ rệt, nhiều sự kiện tiềm ẩn được phát hiện và can thiệp sớm. Bộ phận IT cho biết trước đây điều tra thường mất hàng giờ hoặc nhiều ngày, nay có thể nhanh chóng định vị tới thiết bị, người dùng và bước thao tác cụ thể; hiệu suất truy vết được cải thiện đáng kể.

Quan trọng hơn, hành vi người dùng dần thay đổi: khi gửi tài liệu hoặc đăng nhập công cụ bên ngoài, họ tự nhiên cân nhắc tính phù hợp và ranh giới tuân thủ; từ quản trị bị động chuyển sang tự giác chủ động.

Trong các đợt đánh giá an ninh chuỗi cung ứng tiếp theo, hệ thống quản trị an toàn điểm cuối trở thành bằng chứng quan trọng. Bên đánh giá không chỉ công nhận khả năng kiểm toán mà còn chú ý cơ chế cảnh báo và vòng khép kín chính sách, từ đó đánh giá năng lực bảo vệ dữ liệu và truy vết tương đối hoàn chỉnh. Ở góc độ kinh doanh, an toàn không chỉ là “ngăn sự cố” mà còn là năng lực giúp tăng niềm tin và độ tin cậy trong hợp tác.

6. Tiếp tục nâng cấp: Hướng tới AI và môi trường hợp tác mở rộng

Quản trị an toàn điểm cuối không phải dự án “mua một lần là xong”, mà là quá trình cải tiến liên tục. Khi công cụ AI, làm việc di động và gia công/hợp tác bên ngoài tiếp tục mở rộng, bối cảnh điểm cuối và đường đi dữ liệu sẽ liên tục biến đổi. Giai đoạn tiếp theo có thể tập trung vào an toàn hội thoại AI, kiểm soát truy cập thiết bị di động, phân loại–phân cấp dữ liệu, bảng điều khiển quan sát hợp nhất, và liên kết xử lý với các hệ thống khác để an toàn trở thành lực đẩy cho đổi mới và hợp tác, thay vì ràng buộc.

FAQ

1) Vì sao chỉ dựa vào bảo mật biên mạng là chưa đủ?

Rủi ro dữ liệu thường xảy ra trên các tuyến hành vi ở điểm cuối như gửi file ra ngoài, email, chuyển tiếp qua chat, sao chép qua USB, hoặc dán nội dung vào công cụ AI… Các tuyến này có thể không đi qua điểm kiểm soát của thiết bị biên mạng truyền thống. Vì vậy cần bổ sung quản trị định danh, kiểm toán lưu vết và cơ chế chính sách ở phía điểm cuối.

2) “Kiểm toán điểm cuối” thường bao phủ những kịch bản quan trọng nào?

Thường bao gồm kiểm toán truy cập web, kiểm toán email và lưu vết từ khóa nhạy cảm. Khi kết hợp với cấu hình an toàn đăng nhập, quản lý quyền và cảnh báo, có thể hình thành chu trình khép kín từ quan sát, truy vết đến xử lý.

3) Làm thế nào để bảo vệ dữ liệu mà không ảnh hưởng đáng kể tới hiệu suất R&D?

Nên thiết kế chính sách phân tầng theo vai trò và bối cảnh: R&D được truy cập tài nguyên kỹ thuật cần thiết nhưng hạn chế tuyến rủi ro cao; sản xuất chỉ mở các hệ thống nghiệp vụ cần thiết; bán hàng giữ quyền truy cập nền tảng khách hàng và thông tin ngành. Kết hợp “chính sách khác biệt + kiểm toán/cảnh báo” để kiểm soát mà không gây tắc nghẽn công việc.

4) Giải pháp hỗ trợ hợp tác bên ngoài và quản trị phát tán dữ liệu như thế nào?

Dựa trên kiểm toán lưu vết, có thể nhận diện rủi ro và cảnh báo trên tuyến phát tán, như tần suất bất thường, phát tán số lượng lớn trong thời gian ngắn, hoặc email/đính kèm chứa từ khóa nhạy cảm. Nhờ đó nâng cao phát hiện sớm và khả năng truy vết, đồng thời thiết lập ranh giới và chuỗi bằng chứng rõ ràng cho hoạt động cung cấp tài liệu cho đối tác.

5) Có thể đáp ứng đánh giá an ninh của khách hàng hoặc kiểm toán tuân thủ không?

Thông qua gắn định danh người dùng với điểm cuối, lưu vết kiểm toán, cơ chế cảnh báo và phân quyền theo cấp, có thể tạo bộ bằng chứng quản trị có thể trình bày và kiểm tra lại để hỗ trợ đánh giá của đối tác, kiểm toán nội bộ và kiểm tra tuân thủ. Phạm vi áp dụng có thể thiết kế theo tiêu chuẩn và nhu cầu của tổ chức.

Liên hệ

Liên hệ

11 min

11 min