Trong bối cảnh chuyển đổi số (Digital Transformation) và mô hình làm việc lai (Hybrid Work) ngày càng gắn kết chặt chẽ, vòng đời dữ liệu doanh nghiệp đang được “tái cấu trúc” một cách căn bản. Mô hình lưu trữ tập trung truyền thống lấy trung tâm dữ liệu (Data Center) làm lõi đang dần chuyển sang mô hình sử dụng phân tán, lấy thiết bị đầu cuối của nhân viên (endpoint) làm điểm chạm chính. Dữ liệu nghiệp vụ không còn chỉ “lắng đọng” trong các hệ thống nghiệp vụ được kiểm soát hoặc máy chủ tệp (file server), mà phân tán rộng rãi trên nhiều thiết bị đầu cuối và được chỉnh sửa, luân chuyển, gửi ra ngoài thường xuyên trong quá trình cộng tác hàng ngày.

Cách sử dụng dữ liệu “phi tập trung” này giúp giải phóng năng suất, nhưng đồng thời kéo dài đáng kể “chiến tuyến” rủi ro rò rỉ dữ liệu. Khi dữ liệu nhạy cảm rời khỏi các ranh giới vật lý và logic truyền thống, hành vi gửi ra ngoài thường đan xen trong các quy trình nghiệp vụ hợp lệ, thể hiện tính ẩn giấu và ngẫu nhiên cao: một lần phối hợp tạm thời, một lần bàn giao khẩn cấp, hay một lần cộng tác liên phòng ban đều có thể trở thành điểm khởi phát của việc mất kiểm soát dữ liệu.

Theo quan sát chung từ nhiều báo cáo an ninh mạng trong ngành, rủi ro thất thoát tài sản dữ liệu của doanh nghiệp đang dịch chuyển trọng tâm từ các cuộc tấn công xâm nhập bên ngoài sang các thao tác nội bộ không được kiểm soát. Dù là truyền tệp không chính thức qua công cụ nhắn tin tức thời (IM), tải lên trái phép qua nền tảng Web, sao chép vật lý qua thiết bị lưu trữ di động (USB), hay thậm chí là in ấn, chụp màn hình—những hình thức “đầu ra” vật lý/mô phỏng này nếu thiếu cơ chế giám sát và kiểm soát hiệu quả đều rất dễ phát triển thành sự cố rò rỉ thực sự.

Đối với doanh nghiệp vừa và nhỏ có nguồn lực hạn chế, chi phí xây dựng một hệ thống bảo mật “toàn stack” là rất cao. Chỉ dựa vào “quy định trước” hoặc “kiểm tra nhật ký sau” không còn đủ để đối phó các kịch bản rò rỉ trên endpoint thay đổi nhanh chóng. Doanh nghiệp cần một năng lực “kiểm soát trong quá trình” (in-process control) có thể can thiệp theo thời gian thực, nhận diện chính xác và can thiệp linh hoạt—tức là ngay tại khoảnh khắc “cấp mili-giây” khi hành động gửi tệp ra ngoài xảy ra, hệ thống phải thực thi phòng vệ tự động dựa trên chính sách để đạt được: kiểm soát được, kiểm toán được và giảm thiểu thiệt hại kịp thời.

“Hiện trường đầu tiên” của rủi ro rò rỉ dữ liệu

Trong thực tế nghiệp vụ, “gửi ra ngoài” không đồng nghĩa với “vi phạm”. Trái lại, đó thường là hành vi bình thường giúp công việc vận hành: đối soát tài liệu, phối hợp với nhà cung cấp, bàn giao cho khách hàng, đánh giá từ xa, nộp báo cáo khẩn… Chính các khâu này khiến endpoint trở thành “cửa thoát đầu tiên” của dữ liệu, đồng thời là điểm rủi ro khó quản trị và dễ bị bỏ sót nhất.

Rủi ro phát tán tệp từ endpoint thường có 3 đặc trưng điển hình:

-

Nhiều đường đi, nhiều điểm vào/ra, khó bao phủ triệt để

Gửi ra ngoài không chỉ xảy ra trong email. IM, tải lên qua trình duyệt, đồng bộ ổ đĩa/đám mây, sao chép USB, in ấn, chụp màn hình rồi dán, ánh xạ tệp qua remote desktop… đều có thể là con đường để cùng một tệp nhạy cảm rời khỏi tổ chức. Kiểm soát theo “một điểm” dễ để lại điểm mù. -

Tính “nghiệp vụ” rất mạnh, dễ “ẩn trong lớp vỏ tuân thủ”

Nhiều vụ rò rỉ không phải do tấn công ác ý mà xảy ra trong luồng công việc có vẻ hợp lý: nhân viên gửi tài liệu riêng để kịp tiến độ, tải lên đám mây cá nhân để tiện cộng tác, dùng ảnh chụp màn hình thay cho phê duyệt tài liệu… Quy trình càng gấp, cộng tác càng dày đặc, hành vi “lấy hiệu quả làm lý do” để lách quy định càng dễ xuất hiện. -

Một khi xảy ra rất khó “cầm máu”, chi phí truy vết cao

Phát tán từ endpoint mang tính tức thời: ngay khi tệp được gửi đi, doanh nghiệp gần như mất quyền kiểm soát việc sao chép, chuyển tiếp và lan truyền lần hai. Dù có xác định được người chịu trách nhiệm sau đó, nhiều trường hợp vẫn không thể chặn chuỗi phát tán, chỉ còn lại rủi ro tuân thủ và chi phí xử lý.

Vì vậy, điểm mấu chốt của quản trị phát tán tệp từ endpoint không phải là “cấm gửi”, mà là: nhận diện theo thời gian thực, xử lý phân cấp theo bối cảnh, truy vết/kiểm toán được, và khi cần có thể giảm thiểu thiệt hại ở mức mili-giây.

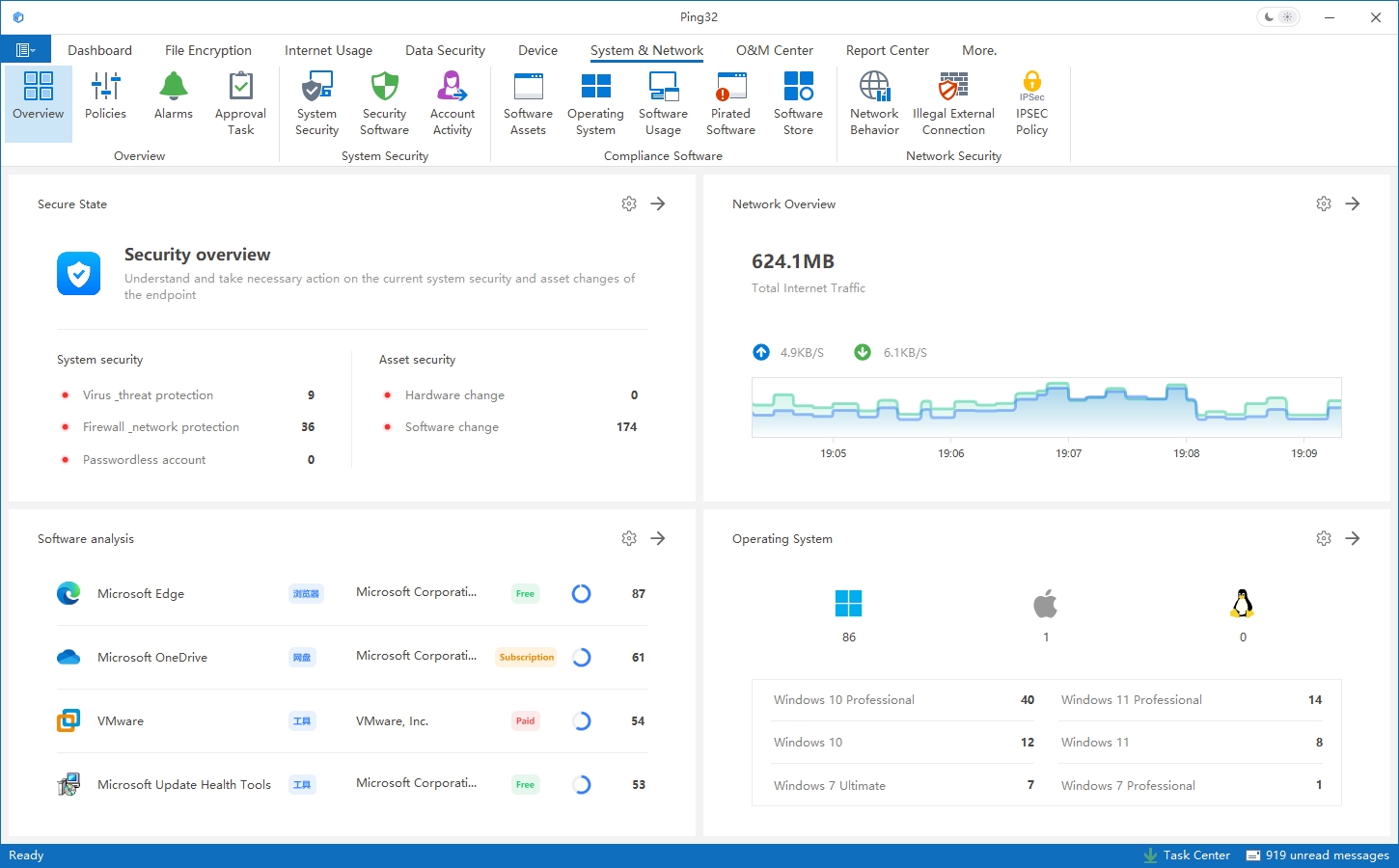

Hệ thống bảo vệ rò rỉ dữ liệu của Ping32

Nền tảng quản trị bảo mật endpoint của Ping32 tích hợp sâu “động cơ kiểm soát trong quá trình”, đưa logic kiểm soát lên ngay giai đoạn thực thi hành động gửi tệp ra ngoài. Cốt lõi là: không làm thay đổi thói quen thao tác của người dùng, nhưng vẫn phân tích theo thời gian thực “hành vi phát tán”, đánh giá rủi ro và thực thi chính sách, để năng lực bảo mật thực sự diễn ra đúng “giây phút công việc xảy ra”, thay vì chỉ biết sau khi rà soát hậu kiểm.

Bao phủ toàn đường dẫn: xây dựng mạng lưới nhận biết endpoint không điểm mù

Muốn quản trị phát tán tệp trên endpoint hiệu quả, bước đầu tiên không phải “chặn ngay”, mà là “nhìn thấy, phân biệt và kiểm soát được”. Ping32 xuất phát từ endpoint, bóc tách chuỗi phát tán theo các đường đi nghiệp vụ thực tế và đưa vào một góc nhìn quản trị thống nhất, bao phủ các kịch bản phổ biến (không giới hạn ở):

- Phát tán qua Web Upload: phân tích và quản trị hành vi tải lên từ trình duyệt đến website bên thứ ba, biểu mẫu online, nền tảng cộng tác, hệ thống ticket/work order, ổ đĩa đám mây/cloud drive…

- Phát tán qua Email: gửi tệp đính kèm, chính sách theo miền người nhận, kích hoạt phê duyệt/chặn khi phát hiện nội dung nhạy cảm.

- Thiết bị lưu trữ di động: sao chép/ xuất dữ liệu qua USB, nhân bản hàng loạt, “bắc cầu” dữ liệu giữa các mạng tách biệt… là các hành vi vật lý rủi ro cao.

- In ấn & chụp màn hình (đầu ra “mô phỏng/analog”): kiểm toán lệnh in, liên kết nội dung in, hành vi screenshot và chuỗi lan truyền, kèm can thiệp chính sách.

- Luân chuyển liên ứng dụng: copy/paste, kéo-thả, lưu với tên khác, nén/đóng gói, chuyển đổi định dạng… các thao tác “lách” kiểm soát và cần kiểm soát liên động.

- Môi trường offline & mạng yếu: khi endpoint không online, chính sách vẫn có hiệu lực; khi kết nối lại, nhật ký tự động đồng bộ để đảm bảo tính liên tục.

Nhờ bao phủ toàn bộ đường dẫn phát tán, doanh nghiệp có thể hoàn thành trên một nền tảng duy nhất: trực quan hóa phát tán, phân cấp rủi ro, liên động chính sách, và kiểm toán/truy vết—nâng cấp từ “kiểm soát điểm” lên “quản trị theo chuỗi đường dẫn”.

Nhận biết nội dung thông minh (DCI)

Chỉ “nhìn thấy hành vi” vẫn chưa đủ. Quản trị hiệu quả cần trả lời thêm: tệp sắp gửi ra ngoài nhạy cảm đến mức nào, có đáng chặn không, và xử lý thế nào để ít ảnh hưởng nghiệp vụ nhất?

Vì vậy, Ping32 đưa vào động cơ nhận diện nội dung nhạy cảm (Data Content Identification, DCI), giúp kiểm soát trong quá trình có khả năng “hiểu dữ liệu”. Thông qua bộ từ khóa, biểu thức chính quy (regex), dấu vân tay tệp (file fingerprint), thuộc tính metadata và đặc trưng cấu trúc nội dung, hệ thống có thể đánh giá “trọng số nhạy cảm” và gán mức phân loại cho tệp chuẩn bị phát tán.

Dựa trên kết quả DCI, Ping32 có thể kích hoạt cơ chế phản ứng phân biệt, thực hiện “xử lý theo giá trị” và “hạ cánh theo kịch bản”:

- Kiểm toán im lặng (Audit): ghi nhận hành vi rủi ro thấp mà không làm gián đoạn người dùng, đảm bảo liên tục nghiệp vụ.

- Cảnh báo thời gian thực (Alert): phát hiện hành vi nghi ngờ thì lập tức cảnh báo quản trị viên, đưa rủi ro lên sớm.

- Chặn cưỡng chế (Block): chặn ở mức mili-giây đối với phát tán vi phạm tài sản cốt lõi, đảm bảo dữ liệu không rời khỏi “vùng kiểm soát”.

- Phê duyệt linh hoạt (Approval): trả quyền quyết định an ninh cho phía nghiệp vụ, cân bằng an toàn và hiệu quả bằng luồng phê duyệt online.

Điều này cho phép chính sách không còn là lựa chọn thô “cho qua/chặn”, mà có thể tạo ra lộ trình xử lý hợp lý hơn theo độ nhạy và bối cảnh nghiệp vụ: cùng một kênh phát tán, nhưng tệp có giá trị khác nhau thì cách kiểm soát cũng khác nhau.

Quản trị theo lộ trình: vận hành DLP bền vững

Nếu quản trị phát tán từ endpoint theo kiểu “một dao cắt tất cả”, rất dễ gây phản ứng tiêu cực và hành vi lách luật. Ping32 nhấn mạnh phương pháp triển khai theo lộ trình bền vững, giúp doanh nghiệp đi từ “nhìn thấy → kiểm soát → tối ưu”, từng bước xây dựng hệ thống DLP (Data Loss Prevention) ổn định.

Giai đoạn 1: trực quan hóa trước, chuẩn hóa sau

Bắt đầu từ kiểm toán để rà soát đường đi phát tán thực tế, khác biệt theo phòng ban và nhóm người dùng rủi ro cao; xây dựng “baseline” làm cơ sở ra chính sách.

Giai đoạn 2: phân cấp & theo kịch bản, giảm “đánh nhầm”

Áp dụng phân loại nội dung bằng DCI và chính sách theo tình huống, nâng cấp quyết định từ “theo kênh” sang “nội dung + hành vi + bối cảnh”, giảm cảnh báo sai và giảm tác động đến vận hành.

Giai đoạn 3: từ chặn sang phối hợp, tạo vòng lặp khép kín

Kết hợp cảnh báo, phê duyệt, quản lý ngoại lệ và truy vết/thu thập bằng chứng, nâng “chặn một lần” thành “vòng lặp quản trị liên tục”, để bảo mật trở thành một phần của quy trình.

Giai đoạn 4: vận hành liên tục & tối ưu chính sách

Dựa trên dữ liệu kiểm toán và bài học từ sự cố, liên tục tối ưu quy tắc và mô hình nhạy cảm, chuyển từ “phụ thuộc kinh nghiệm” sang “quản trị dựa trên dữ liệu”.

Biến bảo mật thành “tính chắc chắn” của dòng chảy nghiệp vụ

Trong môi trường endpoint phức tạp, biến động nhanh và phân tán cao, kiểm soát trong quá trình là thành phần có giá trị thực chiến lớn nhất và sát với nghiệp vụ nhất trong hệ thống chống rò rỉ dữ liệu. Ping32 xây dựng năng lực nhận biết liên tục toàn tuyến phát tán tệp trên endpoint, kết hợp nhận diện nội dung thông minh và phản ứng động, giúp doanh nghiệp nhận diện rủi ro theo thời gian thực, phân biệt mức độ nhạy cảm và xử lý đúng theo chính sách, từ đó “nhúng” yêu cầu bảo mật vào mọi hành vi gửi tệp ra ngoài một cách tự nhiên.

Đây không chỉ là nâng cấp một năng lực đơn lẻ, mà là nâng cấp hệ thống quản trị dữ liệu một cách toàn diện: doanh nghiệp không còn phụ thuộc vào truy cứu hậu kiểm hoặc ràng buộc thủ công, mà hình thành cơ chế quản lý có thể thực thi, có thể kiểm chứng và bền vững ngay trong quá trình vận hành. Trong khi vẫn đảm bảo hiệu quả sử dụng dữ liệu, doanh nghiệp có nền tảng ổn định cho kiểm toán tuân thủ, kiểm soát rủi ro và vận hành số dài hạn—để bảo mật trở thành năng lực nội tại, không phải gánh nặng bổ sung.

FAQ (Câu hỏi thường gặp)

Q1: Kiểm soát trong quá trình của Ping32 khác gì so với tường lửa truyền thống?

A: Tường lửa tập trung vào lọc lưu lượng ở biên mạng. Ping32 hoạt động ở phía endpoint, nhận diện hành vi phát tán và nội dung tệp, đồng thời ra quyết định tinh mịn theo người dùng/ứng dụng/bối cảnh, giúp kiểm soát và giảm thiểu thiệt hại sát thực tế hơn.

Q2: Có thể nhận diện hành vi upload qua Web được mã hóa HTTPS không?

A: Có. Ping32 có thể dựa vào năng lực phía trình duyệt hoặc cơ chế phân tích giao thức để phân tích/kiểm toán các hành vi Web upload phổ biến và thực thi cảnh báo/phê duyệt/chặn theo chính sách.

Q3: Khi offline, chính sách kiểm soát phát tán trên endpoint còn hiệu lực không?

A: Có hiệu lực. Agent Ping32 có engine chính sách cục bộ, vẫn có thể chặn/kiểm toán khi offline; khi có mạng trở lại sẽ tự đồng bộ nhật ký để đảm bảo vận hành liên tục.

Q4: DCI (nhận diện nội dung) có tiêu tốn nhiều tài nguyên máy không?

A: Không. Ping32 dùng cơ chế quét theo kích hoạt và nhận diện tăng dần được tối ưu hóa; thường chỉ đánh giá nhanh tại thời điểm phát sinh hành vi gửi ra ngoài, nên ảnh hưởng hiệu năng thấp.

Q5: Làm sao ngăn nhân viên đổi đuôi file để lách kiểm soát?

A: Ping32 hỗ trợ nhận diện dựa trên đặc trưng tệp (file signature/fingerprint), có thể “xuyên qua” việc giả mạo đuôi tệp để xác định đúng loại tệp, kết hợp DCI và chính sách liên động để giảm rủi ro lách luật hiệu quả.

Liên hệ

Liên hệ

10 min

10 min