ในอุตสาหกรรมการผลิตหุ่นยนต์อัจฉริยะ สินทรัพย์ดิจิทัลอย่างแบบแปลนงานวิจัยและพัฒนา อัลกอริทึมควบคุม ซอร์สโค้ด โครงสร้าง BOM ข้อมูลการทดสอบ และข้อเสนอแบบปรับแต่งตามลูกค้า ล้วนไหลเวียนตลอดวงจรตั้งแต่พัฒนา ต้นแบบ การผลิตจำนวนมาก จนถึงการส่งมอบ เมื่อห่วงโซ่การทำงานร่วมกันยาวขึ้นและรูปแบบการทำงานหลากหลายขึ้น ความเสี่ยงจากการส่งข้อมูลออกนอกองค์กรและพฤติกรรมของผู้ใช้ยิ่งซ่อนเร้นมากขึ้น ระบบความปลอดภัยแบบดั้งเดิมที่ยึด “ขอบเขตเครือข่าย” เป็นศูนย์กลาง มักครอบคลุมเส้นทางสำคัญที่เชื่อมโยงกับอุปกรณ์ปลายทางและพฤติกรรมของบุคลากรได้ไม่เพียงพอ

Ping32 มุ่งเน้นบริบทการผลิตหุ่นยนต์อัจฉริยะ โดยนำเสนอแนวทางปกป้องข้อมูลที่ยึด การกำกับดูแลตัวตนบนเอ็นด์พอยต์ การตรวจสอบและเก็บหลักฐานร่องรอยพฤติกรรม การตรวจจับความเสี่ยงและการแจ้งเตือน และการบริหารนโยบายแบบวงจรปิด เป็นแกนหลัก เพื่อช่วยให้องค์กรค่อย ๆ บรรลุการมองเห็นสินทรัพย์ การควบคุมความเสี่ยง และความสามารถในการตรวจสอบย้อนกลับด้านการปฏิบัติตามข้อกำหนด โดยลดผลกระทบต่อประสิทธิภาพงานให้น้อยที่สุด

1) ภูมิหลังอุตสาหกรรม: การเปลี่ยนแปลงที่ผู้ผลิตหุ่นยนต์อัจฉริยะกำลังเผชิญ

เมื่อการเปลี่ยนผ่านสู่ดิจิทัลของอุตสาหกรรมเดินหน้าอย่างต่อเนื่อง การผลิตหุ่นยนต์อัจฉริยะได้กลายเป็นตัวอย่างเด่นของการผสาน “การผลิตขั้นสูง” กับ “ปัญญาประดิษฐ์” ไม่ว่าจะเป็นหุ่นยนต์อุตสาหกรรม หุ่นยนต์ทำงานร่วมกับมนุษย์ หรือหุ่นยนต์เฉพาะทางสำหรับโลจิสติกส์ การแพทย์ และคลังสินค้า ผลิตภัณฑ์ต่างรวมเทคโนโลยีซอฟต์แวร์/ฮาร์ดแวร์ อัลกอริทึมการรับรู้ตรรกะการควบคุมการเคลื่อนที่ และโมเดลความรู้เชิงอุตสาหกรรมจำนวนมาก ความสามารถเหล่านี้เป็นทั้งหัวใจของความได้เปรียบในการแข่งขัน และยังบรรจุความลับทางการค้าและทรัพย์สินทางปัญญาไว้เป็นจำนวนมาก

ในเวลาเดียวกัน การแข่งขันรุนแรงขึ้น ความร่วมมือระหว่างเจ้าของแบรนด์ ผู้ให้บริการโซลูชัน ผู้รับจ้างผลิต และห่วงโซ่อุปทานต้นน้ำ–ปลายน้ำเกิดขึ้นถี่ขึ้น ขอบเขตธุรกิจยังขยายจากการผลิตแบบดั้งเดิมไปสู่แพลตฟอร์มซอฟต์แวร์ การเก็บข้อมูล การปฏิบัติการและบำรุงรักษาระยะไกล ตลอดจนโซลูชันเชิงอุตสาหกรรม ทำให้พื้นผิวการเปิดเผยของสินทรัพย์ข้อมูลเพิ่มขึ้นอย่างต่อเนื่อง ผลลัพธ์คือ การกำกับดูแลความปลอดภัยข้อมูลกำลังเปลี่ยนจากคำถามว่า “เครือข่ายปลอดภัยหรือไม่” ไปสู่ “ข้อมูลควบคุมได้หรือไม่ และพฤติกรรมตรวจสอบย้อนกลับได้หรือไม่” ในเชิงความสามารถโดยรวม

โดยทั่วไป ผู้ผลิตหุ่นยนต์อัจฉริยะต้องเผชิญแรงกดดันหลัก 3 ประการ ได้แก่

-

ข้อกำหนดด้านความปลอดภัยและการปฏิบัติตามข้อกำหนดจากลูกค้า/คู่ค้าเพิ่มสูงขึ้น

การประเมินความปลอดภัยในห่วงโซ่อุปทานเข้มงวดขึ้น โดยมักครอบคลุมการควบคุมการเข้าถึงเอกสาร การจัดการซอร์สโค้ด การรักษาความลับเอกสารเทคนิค การควบคุมความเสี่ยงจากการส่งออกข้อมูล และการจัดทำหลักฐานร่องรอยเพื่อการตรวจประเมิน

-

ความซับซ้อนของการบริหารจัดการเพิ่มขึ้นตามการขยายตัวขององค์กร

ทีม R&D ทดสอบ ผลิต ฝ่ายขาย บริการหลังการขาย และทีมภายนอกกระจายหลายพื้นที่ ระบบและรูปแบบการทำงานหลากหลาย ส่งผลให้การไหลเวียนข้อมูลมองเห็นได้น้อยลงและจุดเสี่ยงเพิ่มขึ้น

-

ความเสี่ยงด้านธุรกิจและชื่อเสียงจากการรั่วไหลของข้อมูลสำคัญ

หากแบบแปลน ซอร์สโค้ดอัลกอริทึมควบคุม โครงสร้าง BOM รายงานทดสอบ หรือข้อเสนอสำหรับลูกค้ารั่วไหล อาจสร้างความเสียหายโดยตรงและกระทบความเชื่อมั่น ความร่วมมือ และทิศทางเชิงกลยุทธ์ในระยะยาว

ด้วยเหตุนี้ อุตสาหกรรมจึงต้องการระบบกำกับดูแลข้อมูลบนเอ็นด์พอยต์และพฤติกรรมของผู้ใช้ที่ “ปกป้องได้จริง” โดยไม่ทำให้ประสิทธิภาพงานลดลงอย่างมีนัยสำคัญ และสามารถค่อย ๆ รองรับข้อกำหนดด้านการปฏิบัติตามข้อกำหนดได้

2) สถานการณ์และปัญหาทั่วไป: การกำกับดูแลเอ็นด์พอยต์และพฤติกรรมกลายเป็นจุดอ่อนสำคัญ

ระหว่างการประเมินความสามารถด้านความปลอดภัย บริษัทผู้ผลิตหุ่นยนต์อัจฉริยะรายหนึ่งพบว่า แม้จะมีโซลูชันความปลอดภัยแบบขอบเขตเครือข่ายแล้ว ก็ยังมีพฤติกรรมเสี่ยงสูงหลายรูปแบบ เช่น นักพัฒนานำไฟล์ออกไปดีบักนอกสถานที่ บุคลากรเทคนิคใช้อีเมลส่วนตัวแลกเปลี่ยนเอกสารกับโรงงานภายนอก ส่งต่อไฟล์ที่มีข้อมูลอ่อนไหวผ่านเครื่องมือแชต และแม้กระทั่งคัดลอกรายละเอียดการออกแบบที่ยังไม่เปิดเผยไปวางในบทสนทนาของเครื่องมือ AI

ผู้บริหารเริ่มตระหนักว่า ปัญหาไม่ได้อยู่ที่ “เครือข่ายปลอดภัยหรือไม่” แต่อยู่ที่ “เอ็นด์พอยต์และพฤติกรรมของบุคลากรถูกทำให้มองเห็นและควบคุมได้จริงหรือไม่” จึงตัดสินใจคัดเลือกระบบความปลอดภัยข้อมูลและการจัดการพฤติกรรมบนเอ็นด์พอยต์ และนำ Ping32 เข้าสู่กระบวนการพิจารณา

องค์กรนี้มีระบบพื้นฐานอย่าง ERP และ PLM และค่อย ๆ ย้ายการทำงานร่วมกันด้าน R&D ขึ้นสู่แพลตฟอร์มออนไลน์ อย่างไรก็ตาม เมื่อธุรกิจขยายตัว แรงกดดันด้านการควบคุมเพิ่มขึ้นชัดเจนใน 4 ประเด็นหลัก

(1) เอกสาร R&D กระจัดกระจาย ขาดการจัดหมวดหมู่และขอบเขตการเข้าถึงแบบรวมศูนย์

ทีม R&D ใช้ทั้งคลังโค้ด Git ไดรฟ์แชร์เพื่อเก็บแบบโครงสร้าง แบบวงจร และเอกสารการออกแบบ รวมถึงใช้แชตเพื่อแลกเปลี่ยนข้อมูลกับซัพพลายเออร์ เมื่อไม่มีระบบจัดประเภทข้อมูลและขอบเขตการเข้าถึงที่เป็นมาตรฐาน ความเสี่ยงจากการส่งออกโดยไม่ตั้งใจหรือโดยเจตนาจะถูกตรวจพบได้ยาก และยิ่งยากต่อการสืบย้อนความรับผิดชอบ

(2) ความร่วมมือภายนอกถี่ แต่การส่งออกข้อมูลขาดความสามารถในการควบคุมและตรวจสอบย้อนกลับ

งานผลิตหุ่นยนต์มักเกี่ยวข้องกับการจ้างผลิตและทำต้นแบบ ซึ่งจำเป็นต้องส่งมอบเอกสารเทคนิคสำคัญเป็นระยะ ๆ แต่ในทางปฏิบัติมักตอบคำถามสำคัญไม่ได้ชัดเจน เช่น

-

ไฟล์ใดส่งออกได้

-

ส่งให้ใคร และขอบเขตเท่าไร

-

ต้องเข้ารหัสหรือใส่ลายน้ำหรือไม่

-

ฝั่งภายนอกทำได้เพียงดู ไม่สามารถคัดลอกหรือเผยแพร่ต่อได้หรือไม่

เมื่อขาดการควบคุมแบบละเอียด องค์กรมักต้องพึ่ง “ความรับผิดชอบส่วนบุคคล” และ “เงื่อนไขสัญญา” เป็นหลัก ซึ่งไม่เพียงพอในเชิงระบบ

(3) การใช้งานเอ็นด์พอยต์ขาดการตรวจสอบอย่างต่อเนื่อง ทำให้จับความผิดปกติได้ช้า

แม้องค์กรจะจัดสรรคอมพิวเตอร์ให้พนักงาน แต่การมองเห็นการใช้งานจริงยังไม่ครบถ้วน เช่น การติดตั้งซอฟต์แวร์ที่ไม่ได้รับอนุญาต การเสียบอุปกรณ์ USB บ่อย การนำข้อมูลกลับบ้าน ฯลฯ หากไม่มีการตรวจสอบพฤติกรรมและเก็บหลักฐานอย่างต่อเนื่อง เหตุผิดปกติมักถูกพบหลังเกิดความเสียหายแล้ว

(4) การรับมือเหตุการณ์ด้านความปลอดภัยช้า และยากต่อการป้องกันความเสี่ยงก่อนเกิดจริง

เคยเกิดเหตุการณ์หนึ่ง: พนักงาน R&D ก่อนลาออกได้รวบรวมเอกสารงานจำนวนมากไปไว้ในฮาร์ดดิสก์พกพา ซึ่งรวมถึงเอกสารตรรกะควบคุมของเวอร์ชันที่ยังไม่เผยแพร่ แม้จะดำเนินการทางกฎหมายภายหลังได้บางส่วน เหตุการณ์นี้สะท้อนช่องโหว่ของระบบและตอกย้ำความจำเป็นของ “การป้องกันเชิงระบบ” ตั้งแต่ต้น

จากสถานการณ์ดังกล่าว องค์กรกำหนดเป้าหมายเพื่อสร้างแนวทางแบบองค์รวมที่ “มองเห็นสินทรัพย์ ควบคุมความเสี่ยง ตรวจสอบย้อนกลับได้ตามข้อกำหนด” และกำหนดเป้าหมายชัดเจน 4 ข้อคือ

-

ทำให้พฤติกรรมบนเอ็นด์พอยต์มองเห็นได้และอธิบายได้ด้วยหลักฐานการตรวจประเมิน

-

บนพื้นฐานความโปร่งใส ใช้นโยบายที่ “ควบคุมได้จริงและเหมาะสม” ไม่ใช่ตัดแบบเหมารวม

-

ในสถานการณ์เสี่ยงสูง ต้องมีการแจ้งเตือนแบบเรียลไทม์เพื่อแทรกแซงได้ทันท่วงที

-

ระบบต้องเสถียร เชื่อถือได้ ตั้งค่านโยบายง่าย และรบกวนงานปกติน้อยที่สุด

3) การออกแบบแนวทาง: จากการเก็บหลักฐานเพื่อการตรวจประเมินสู่การควบคุมแบบมีมาตรฐาน

เพื่อรองรับเป้าหมายดังกล่าว แนวทางนี้เน้นความสามารถหลัก 7 ด้าน ได้แก่

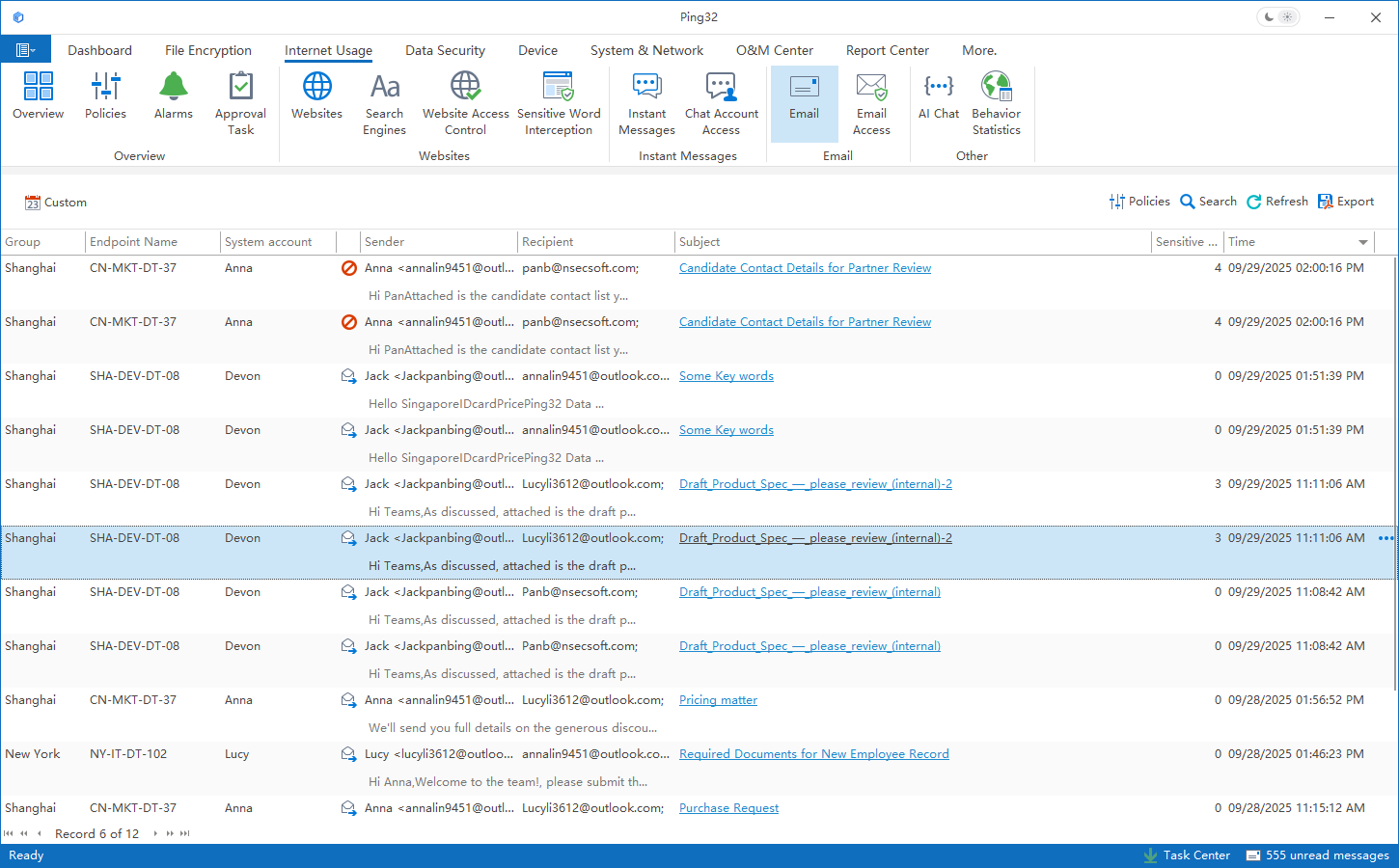

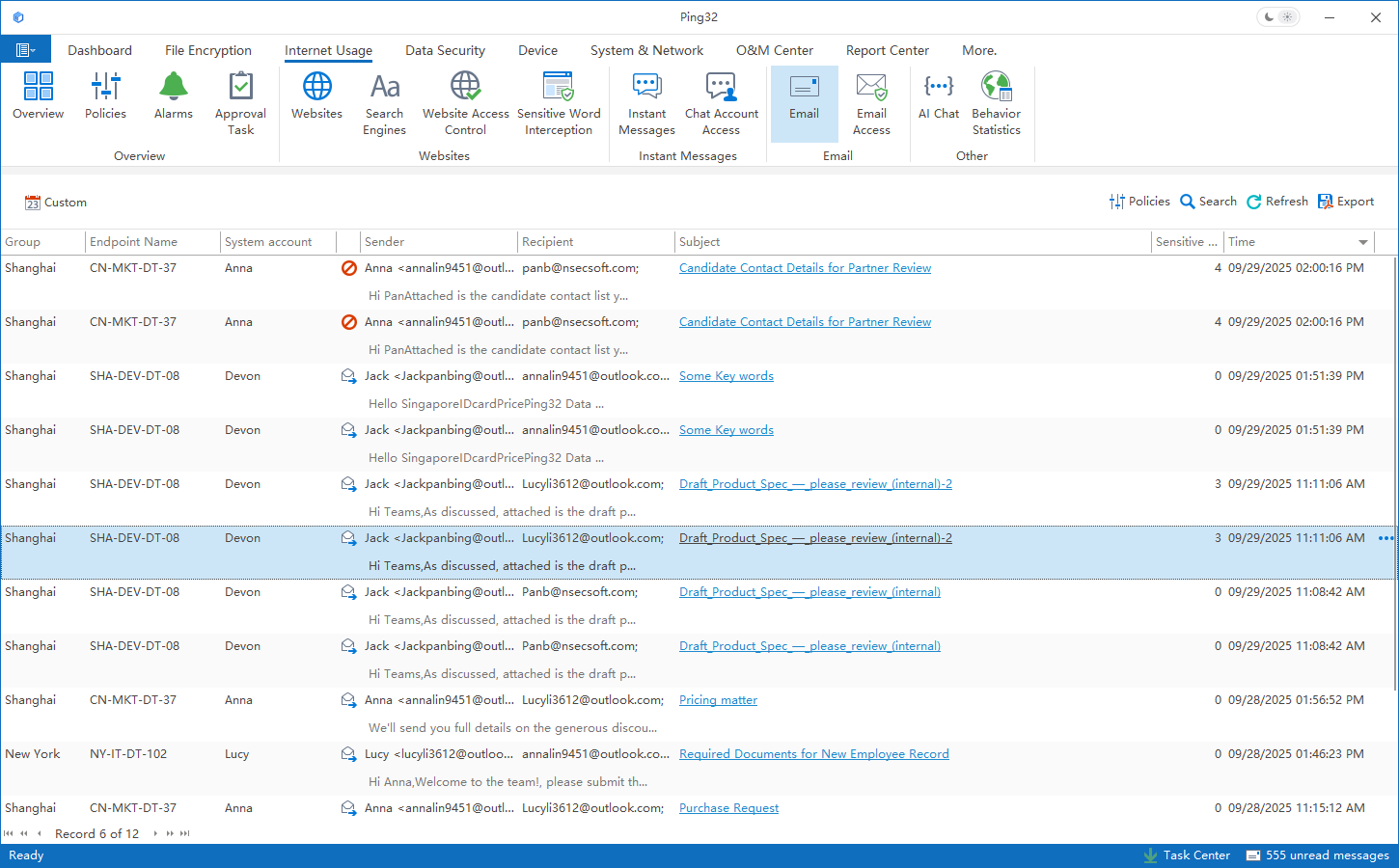

การตั้งค่าความปลอดภัยการเข้าสู่ระบบ การจัดการสิทธิ์ผู้ดูแลระบบ การแจ้งเตือน เว็บไซต์และการเข้าถึงผ่านเว็บเพื่อการตรวจประเมิน การควบคุมการเข้าถึงเว็บไซต์ การเก็บร่องรอยคีย์เวิร์ดอ่อนไหว และการตรวจประเมินอีเมล ความสามารถเหล่านี้ครอบคลุมการจัดการตัวตนบนเอ็นด์พอยต์ การทำให้พฤติกรรมมองเห็นได้ การประเมินความเสี่ยง และการตอบสนองต่อการฝ่าฝืน ซึ่งเป็นฐานสำคัญของระบบกำกับดูแลความปลอดภัยบนเอ็นด์พอยต์

โดยทั่วไป เส้นทางการนำไปใช้สามารถแบ่งตามระดับความ成熟ได้ 3 แนวทาง

แนวทางที่ 1: โหมดตรวจประเมินแบบเบา (มองให้ชัดก่อนค่อยตัดสินใจ)

ใช้การตรวจประเมินการเข้าถึงเว็บ การเก็บร่องรอยคีย์เวิร์ด และการตรวจประเมินอีเมลเป็นหลัก เพื่อช่วยให้องค์กรเข้าใจพฤติกรรมการใช้งานและการส่งออกข้อมูลจริง พร้อมใช้การแจ้งเตือนสำหรับพฤติกรรมที่ผิดปกติอย่างชัดเจน โดยไม่เข้าไปแทรกแซงมากเกินไป แนวทางนี้ติดตั้งได้เร็ว แรงต้านต่ำ เหมาะกับช่วงเริ่มต้นเพื่อสร้าง “ฐานความจริง” และการรับรู้ความเสี่ยง แต่มีข้อจำกัดคือเน้นการวิเคราะห์ย้อนหลัง และอาจรับมือกับการรั่วไหลโดยเจตนาได้ไม่เต็มที่

แนวทางที่ 2: โหมดควบคุมแบบมีมาตรฐาน (สมดุลระหว่างการตรวจประเมินและการควบคุม)

นอกจากคงความสามารถด้านการตรวจประเมินแล้ว ยังเพิ่มการควบคุมเชิงระบบในจุดสำคัญเพื่อสร้างสมดุลระหว่างความปลอดภัยกับประสิทธิภาพ เช่น

-

ใช้การควบคุมการเข้าถึงเว็บไซต์กำหนดขอบเขตตามบทบาทและแผนก

-

ใช้การตั้งค่าความปลอดภัยการเข้าสู่ระบบผูกบัญชีกับตัวบุคคลบนเครื่อง ลดความเสี่ยงจากการใช้บัญชีร่วมกัน

-

ใช้การจัดการสิทธิ์ผู้ดูแลระบบแบ่งระดับ/แบ่งขอบเขต ลดความเสี่ยงจากการรวมศูนย์สิทธิ์

-

ใช้การแจ้งเตือนเพื่อปิดวงจรการจัดการและเพิ่มความเร็วในการตอบสนอง

แนวทางนี้ทำให้พนักงานรับรู้ถึงกรอบการทำงานที่ชัดเจน แต่ไม่รู้สึกถูกจำกัดแบบหยาบ ๆ และเหมาะกับองค์กรการผลิตส่วนใหญ่

แนวทางที่ 3: โหมดควบคุมเข้มงวด (จำกัดมาก อนุมัติแน่น ตรวจประเมินเข้ม)

เช่น จำกัดการเข้าถึงเว็บไซต์ภายนอกเป็นค่าเริ่มต้น การส่งออกข้อมูลต้องผ่านการอนุมัติ และตรวจพบคำอ่อนไหวแล้วบล็อกทันที แม้ระดับความปลอดภัยสูง แต่ในองค์กรการผลิตทั่วไปอาจส่งผลต่อการวิจัยพัฒนาและการสื่อสารทางธุรกิจ จึงเหมาะกับตำแหน่งสำคัญเฉพาะบางกลุ่มมากกว่าการใช้ทั้งองค์กร

4) วิธีนำไปใช้: ควบคุมแบบมีมาตรฐานเป็นหลัก เสริมเข้มเฉพาะตำแหน่งสำคัญ

หลังพิจารณาความสมดุลระหว่างความปลอดภัยและประสิทธิภาพ องค์กรเลือกแนวทางแบบผสม “ควบคุมแบบมีมาตรฐานเป็นหลัก เสริมเข้มเฉพาะตำแหน่งสำคัญ” โดยดำเนินการดังนี้

-

เริ่มจากการกำกับดูแลตัวตน: การเข้าสู่ระบบของเครื่องต้องผูกกับบุคคล และตำแหน่งอ่อนไหวใช้เงื่อนไขการเข้าสู่ระบบที่เข้มขึ้น

-

กำหนดกฎการใช้งานเว็บแบบแยกตามแผนก:

-

R&D เข้าถึงฟอรัมเทคนิคและแหล่งเอกสารที่จำเป็นได้ แต่จำกัดลิงก์เสี่ยงและคลาวด์ไดรฟ์ที่น่าสงสัย

-

ฝ่ายขายเข้าถึงแพลตฟอร์มลูกค้าและข้อมูลอุตสาหกรรมได้

-

เครื่องฝั่งการผลิตเปิดเฉพาะระบบงานที่จำเป็น ลดพื้นผิวการโจมตี

-

ใช้การเก็บร่องรอยคีย์เวิร์ดและการตรวจประเมินอีเมลเพื่อระบุความเสี่ยงการส่งออกข้อมูล

เมื่อพบเนื้อหาที่เกี่ยวข้องกับเทคนิค ราคา หรือสัญญาความร่วมมือ ระบบจะสร้างบันทึกที่ตรวจสอบย้อนกลับได้ และหากพบการส่งออกจำนวนมากในช่วงเวลาสั้น ๆ จะยกระดับการแจ้งเตือนเพื่อให้ผู้รับผิดชอบประเมินและจัดการได้ทันที

แนวทางนี้ช่วยไม่ให้การทำงานที่ถูกต้องถูกขัดขวาง แต่ยังคงมีเส้นทางหลักฐานและการตรวจสอบย้อนกลับที่ชัดเจน

5) ผลลัพธ์: จากความกังวลสู่ความเชื่อมั่น จากการควบคุมแบบกระจัดกระจายสู่ระบบที่เป็นรูปธรรม

หลังใช้งานจริง 3 เดือน มีการประเมินผล พบว่าสัดส่วนพฤติกรรมการส่งออกข้อมูลที่มีความเสี่ยงสูงลดลงอย่างชัดเจน และหลายเหตุการณ์เสี่ยงถูกตรวจพบตั้งแต่ระยะเริ่มต้น ฝ่ายไอทีระบุว่าเดิมการสืบค้นปัญหาต้องใช้เวลาหลายชั่วโมงหรือหลายวัน แต่ปัจจุบันสามารถระบุถึงเครื่อง ผู้ใช้ และขั้นตอนการดำเนินการได้ภายในเวลาอันสั้น ทำให้ประสิทธิภาพการสืบค้นและการติดตามเพิ่มขึ้นอย่างมาก

ที่สำคัญคือพฤติกรรมของผู้ใช้เริ่มเปลี่ยนไป เมื่อจะส่งไฟล์หรือใช้เครื่องมือภายนอก ผู้ใช้จะพิจารณาความเหมาะสมและข้อกำหนดโดยอัตโนมัติ เกิดการเปลี่ยนจากการบริหารแบบบังคับ ไปสู่ความตระหนักรู้และการกำกับตนเอง

ในกระบวนการประเมินความปลอดภัยของซัพพลายเออร์ในภายหลัง ระบบกำกับดูแลความปลอดภัยบนเอ็นด์พอยต์นี้กลายเป็นหลักฐานสนับสนุนสำคัญ ผู้ประเมินไม่ได้ดูเพียงความสามารถด้านการตรวจประเมินเท่านั้น แต่ให้ความสำคัญกับกลไกการแจ้งเตือนและการปิดวงจรนโยบาย ซึ่งสะท้อนความสามารถในการปกป้องข้อมูลและการตรวจสอบย้อนกลับที่ค่อนข้างครบถ้วน สำหรับฝ่ายธุรกิจ ความปลอดภัยไม่ได้เป็นแค่การ “ป้องกันปัญหา” แต่ยังช่วยเสริมความเชื่อมั่นของลูกค้าและความน่าเชื่อถือในการส่งมอบ

6) การพัฒนาอย่างต่อเนื่อง: รับมือ AI และการทำงานร่วมกันที่ขยายตัว

การกำกับดูแลความปลอดภัยบนเอ็นด์พอยต์ไม่ใช่งานที่ทำครั้งเดียวแล้วจบ แต่เป็นกระบวนการที่ต้องพัฒนาอย่างต่อเนื่อง เมื่อเครื่องมือ AI การทำงานแบบเคลื่อนที่ และการทำงานร่วมกับภายนอกขยายตัว เส้นทางการไหลเวียนของข้อมูลและสถานการณ์บนเอ็นด์พอยต์จะเปลี่ยนแปลงตลอดเวลา ระยะถัดไปสามารถให้ความสำคัญกับ ความปลอดภัยของบทสนทนา AI การควบคุมการเชื่อมต่ออุปกรณ์พกพา การจัดประเภทและจัดชั้นข้อมูล แดชบอร์ดการมองเห็นแบบรวมศูนย์ และการเชื่อมโยงการตอบสนองกับระบบอื่น เพื่อทำให้ความปลอดภัยเป็นพลังสนับสนุนนวัตกรรมและการทำงานร่วมกัน ไม่ใช่ข้อจำกัด

FAQ

1) ทำไมการพึ่งพาการป้องกันที่ขอบเขตเครือข่ายอย่างเดียวจึงไม่พอ?

ความเสี่ยงมักเกิดในเส้นทางพฤติกรรมบนเอ็นด์พอยต์ เช่น การส่งไฟล์ออก อีเมล แชต การคัดลอกผ่าน USB และการวางข้อมูลลงในเครื่องมือ AI ซึ่งอาจไม่ผ่านจุดควบคุมของระบบขอบเขตเครือข่ายแบบเดิม จึงจำเป็นต้องมีการกำกับตัวตน การตรวจประเมิน และการบังคับใช้นโยบายฝั่งเอ็นด์พอยต์

2) “การตรวจประเมินบนเอ็นด์พอยต์” ครอบคลุมเรื่องใดเป็นหลัก?

โดยทั่วไปครอบคลุมการตรวจประเมินการเข้าถึงเว็บ การตรวจประเมินอีเมล และการเก็บหลักฐานคีย์เวิร์ดอ่อนไหว เมื่อผสานกับการตั้งค่าความปลอดภัยการเข้าสู่ระบบ การจัดการสิทธิ์ และการแจ้งเตือน จะเกิดกระบวนการแบบครบวงจร ตั้งแต่การมองเห็น การติดตาม ไปจนถึงการจัดการเหตุการณ์

3) ทำอย่างไรให้ปกป้องข้อมูลได้โดยไม่กระทบประสิทธิภาพงานวิจัยพัฒนา?

ควรออกแบบนโยบายแบบแยกตามบทบาทและสถานการณ์: ทีม R&D เข้าถึงทรัพยากรเทคนิคที่จำเป็นได้ แต่จำกัดเส้นทางเสี่ยงสูง ฝ่ายผลิตจำกัดเฉพาะระบบงานที่จำเป็น ฝ่ายขายคงการเข้าถึงแพลตฟอร์มลูกค้าและข้อมูลอุตสาหกรรมไว้ แล้วใช้การตรวจประเมินและการแจ้งเตือนเป็นกลไกสนับสนุน เพื่อให้ “ควบคุมได้โดยไม่ขวางงาน”

4) โซลูชันรองรับการทำงานร่วมกับภายนอกและการส่งออกข้อมูลอย่างไร?

สามารถยึดการตรวจประเมินและหลักฐานเป็นฐาน แล้วทำการระบุความเสี่ยงและแจ้งเตือนบนเส้นทางการส่งออก เช่น ความถี่ผิดปกติ การส่งจำนวนมากในเวลาสั้น ๆ และอีเมล/ไฟล์แนบที่มีคีย์เวิร์ดอ่อนไหว เพื่อยกระดับการค้นพบความเสี่ยงและการตรวจสอบย้อนกลับ และสร้างขอบเขตพร้อมหลักฐานให้การส่งมอบแก่คู่ค้าภายนอก

5) รองรับการประเมินความปลอดภัยของลูกค้าหรือการตรวจประเมินด้านการปฏิบัติตามข้อกำหนดได้หรือไม่?

การผูกตัวตนผู้ใช้กับเอ็นด์พอยต์ การเก็บหลักฐานการตรวจประเมิน กลไกการแจ้งเตือน และการแบ่งระดับสิทธิ์ ช่วยสร้างหลักฐานการกำกับดูแลที่สามารถนำเสนอและทวนสอบได้ เพื่อรองรับการประเมินของคู่ค้า การตรวจประเมินภายใน และการตรวจสอบด้านการปฏิบัติตามข้อกำหนด โดยสามารถออกแบบขอบเขตให้สอดคล้องกับมาตรฐานและความต้องการขององค์กรได้

ติดต่อเรา

ติดต่อเรา

13 นาที

13 นาที