การค้นหาแบบรวมศูนย์ (Aggregated Search): แนวทางการตรวจสอบความปลอดภัยและการสืบย้อนเหตุข้อมูลรั่วไหลยุคใหม่ที่ขับเคลื่อนด้วย “เนื้อหา” (Ping32)

10 นาที

10 นาที ในยุคที่องค์กรเดินหน้าทรานส์ฟอร์มสู่ดิจิทัลอย่างต่อเนื่อง “ข้อมูล” ได้กลายเป็นสินทรัพย์หลักที่ขับเคลื่อนการเติบโตของธุรกิจ ขณะเดียวกัน ความเสี่ยงด้านข้อมูลรั่วไหลก็ซับซ้อนและแนบเนียนยิ่งขึ้น ระบบป้องกันแบบดั้งเดิม เช่น DLP (Data Loss Prevention) มักเน้นการกำหนดนโยบายล่วงหน้าและการควบคุม/บล็อกระหว่างเกิดเหตุ แต่ในบริบทที่แนวคิด “Zero Trust” ถูกนำมาใช้แพร่หลายและพื้นผิวการโจมตี (Attack Surface) ขยายตัวต่อเนื่อง การหลีกเลี่ยงเหตุรั่วไหลให้เป็นศูนย์ 100% แทบเป็นไปไม่ได้ ดังนั้น “หลังเกิดเหตุ จะสืบย้อนและเก็บหลักฐานได้อย่างรวดเร็ว แม่นยำ และครบถ้วนเพียงใด” จึงกลายเป็นความท้าทายสำคัญของการปฏิบัติการด้านความปลอดภัยและการตรวจสอบการปฏิบัติตามข้อกำหนด (Compliance Audit)

Aggregated Search ของ Ping32 คือชุดความสามารถเชิงนวัตกรรมที่ออกแบบมาเพื่อ ช่วงตอบสนองเหตุการณ์ความปลอดภัย (Incident Response) โดยเฉพาะ ไม่ใช่แค่ “ค้นหา log ให้เร็วขึ้น” แต่เป็นการ “ปรับตรรกะการตรวจสอบใหม่” เพื่อเปลี่ยนข้อมูลตรวจสอบที่กระจัดกระจายและหลากหลายประเภท ให้กลายเป็น เรื่องราวของเหตุการณ์ (Event Narrative) ที่ตรวจสอบได้และย้อนทบทวนได้ ช่วยให้องค์กรเริ่มจากเบาะแสเล็ก ๆ แล้วฟื้นภาพรวมของการรั่วไหลได้อย่างรวดเร็ว พร้อมสร้าง “สายโซ่พยานหลักฐาน” ที่สมบูรณ์

1) เริ่มจากความท้าทายใน Incident Response: วิกฤต “อัตราส่วนสัญญาณต่อสัญญาณรบกวน” ในทะเลของ Log

ในสภาพแวดล้อมการตรวจสอบความปลอดภัยระดับองค์กร อุปกรณ์ปลายทางเพียงเครื่องเดียวอาจสร้างบันทึกการทำงาน (log) ได้หลายร้อยรายการต่อวัน และเมื่อรวมทั้งองค์กร ปริมาณข้อมูลตรวจสอบอาจสะสมเป็นระดับ “หลายสิบล้านถึงหลายร้อยล้าน” ต่อวัน เมื่อเกิดเหตุจริง ทีม SOC/ทีมปฏิบัติการความปลอดภัยไม่ได้ติดปัญหาที่ “มี log หรือไม่” แต่ติดที่ ปัญหา S/N (Signal-to-Noise) คือจะคัด “สัญญาณ” ที่เกี่ยวข้องกับเหตุรั่วไหลออกจาก “สัญญาณรบกวน” จำนวนมหาศาลได้อย่างไร ภายใต้ข้อจำกัดเวลาแก้ไขเหตุ (MTTR) ที่กดดัน

ในกระบวนการตรวจสอบแบบดั้งเดิม ผู้ดูแลมักต้องทำหลายขั้นตอนแข่งกับเวลา และแต่ละขั้นตอนมักกลายเป็นคอขวด เช่น ต้องอ้างอิงเวลา (timestamp) แล้วเปรียบเทียบข้ามหลายระบบด้วยมือ ใช้ชื่อไฟล์/หัวข้ออีเมลเป็นข้อมูลเมตา (metadata) เพื่อแมตช์แบบคลุมเครือ ขาดกลไกเชื่อมโยงอัตโนมัติทำให้ต้อง “ต่อเรื่อง” จาก log ที่กระจัดกระจายเอง และสุดท้ายสายพยานหลักฐานขาดง่ายจนยากต่อการใช้ในงานตรวจสอบหรือเชิงกฎหมาย เมื่อข้อมูลโตถึงระดับสิบล้าน/ร้อยล้าน วิธีค้นหาแบบ RDB หรือไฟล์ log แบบแบนจะยิ่งช้าลงและแม่นยำน้อยลง จนไม่ทันต่อความต้องการ “เร็ว-แม่น-ครบ” ของการตอบสนองเหตุการณ์ยุคใหม่

2) ข้อบกพร่องเชิงโครงสร้างของการตรวจสอบแบบเดิม: พึ่งพา Metadata และติดเพดานประสิทธิภาพ

ข้อจำกัดของแนวทางเดิมสรุปได้เป็น 2 ประเด็นใหญ่ ได้แก่ คอขวดด้านประสิทธิภาพ และ ความน่าเชื่อถือของการเก็บหลักฐาน (Forensics) ที่ไม่เพียงพอ

2.1 คอขวดด้านประสิทธิภาพ: ช่องว่างระหว่างการค้นหาแบบ RDB กับดัชนีข้อความเต็มรูป (Full-text Index)

เครื่องมือแบบดั้งเดิมจำนวนมาก “ค้นหา” โดยการ query ฟิลด์ metadata ในฐานข้อมูล เช่น ชื่อไฟล์ พาธ ผู้รับ หัวข้อ ฯลฯ วิธีนี้อาจพอใช้ได้เมื่อข้อมูลไม่มาก แต่เมื่อปริมาณโตถึงระดับสิบล้านหรือร้อยล้าน ต้นทุนการค้นหาจะพุ่งสูงและเวลาตอบสนองยากจะรับประกัน

Aggregated Search ของ Ping32 ใช้แนวคิด ดัชนีข้อความเต็มรูปแบบกระจาย (Distributed Full-text Index) (เช่น สถาปัตยกรรมที่อาศัยแนวคิด inverted index แบบ Elasticsearch) โดยทำการสร้างดัชนีล่วงหน้ากับข้อมูลตรวจสอบทั้งหมด เปลี่ยนการค้นหาจาก “สแกนข้อมูลจำนวนมาก” เป็น “ยิงเข้าดัชนีแล้วเจอผลลัพธ์” ทำให้ยังคงตอบสนองได้อย่างเสถียรในสภาพแวดล้อมข้อมูลขนาดใหญ่และการใช้งานพร้อมกันสูง ซึ่งเป็นเงื่อนไขพื้นฐานของ Incident Response ที่ต้องการความเร็ว

2.2 ความน่าเชื่อถือของหลักฐาน: “ชื่อไฟล์” ไม่ใช่ฐานข้อมูลที่เชื่อถือได้ในการสืบย้อน

ปัญหาที่ลึกกว่านั้นคือความน่าเชื่อถือในการสืบย้อน เพราะแนวทางเดิมพึ่งพาชื่อไฟล์/ชื่อเรื่อง/พาธ ซึ่งเป็น metadata ที่ เปลี่ยนง่ายและถูกหลบหลีกได้ง่าย ในสถานการณ์จริง ผู้ก่อเหตุสามารถเปลี่ยนชื่อไฟล์ได้ตามต้องการ ใช้การเข้ารหัส บีบอัด หรือเปลี่ยนนามสกุลเพื่อหลบการตรวจจับแบบ metadata และเนื้อหาเดียวกันอาจกระจายอยู่หลายไฟล์ หลายเวอร์ชัน ด้วยชื่อที่ต่างกัน

นั่นทำให้การตรวจสอบแบบ metadata เป็นการ “หวังให้แมตช์ถูก” มากกว่าจะเป็น “ตามได้แน่นอน” เมื่อ metadata ถูกทำลายหรือปลอมแปลง สายการตรวจสอบจะขาดทันที ดังนั้น Ping32 มองว่า “การค้นหาจาก metadata” เป็นเพียงความสามารถสำหรับคัดกรอง/จำแนกเหตุเบื้องต้น (triage) แต่ “เป้าหมายสุดท้าย” ต้องเป็นการสืบย้อนที่ยึดเนื้อหาเป็นศูนย์กลาง

3) คุณค่าหลักของ Aggregated Search: จาก “Metadata” สู่ “การแมตช์เชิงเนื้อหาแบบลึก”

หัวใจของ Aggregated Search คือ การรับรู้เนื้อหา (Content-aware) เปลี่ยนจากการสนใจว่า “ไฟล์ชื่ออะไร” ไปสู่ “ไฟล์นั้นคืออะไร”

3.1 รับมือเบาะแสแบบแตกชิ้น: ค้นหาจาก “ชิ้นส่วนข้อมูล” ไม่ใช่จาก “ไฟล์”

ในเหตุรั่วไหลจริง ผู้ดูแลมักไม่มีไฟล์ต้นฉบับครบถ้วน แต่มีเพียงเบาะแสบางส่วน เช่น ข้อความธุรกิจที่อ่อนไหวบางบรรทัด หมายเลขโทรศัพท์ เลขบัตรประชาชน รหัสลูกค้า หรือโค้ดเนมโครงการภายใน รวมถึงข้อความเล็ก ๆ จากภาพหน้าจอหรือส่วนหนึ่งของ PDF เบาะแสเหล่านี้มักไม่ตรงกับฟิลด์ใน log และไม่สามารถอาศัยชื่อไฟล์หรือหัวข้อเพื่อค้นหาได้อย่างแม่นยำ

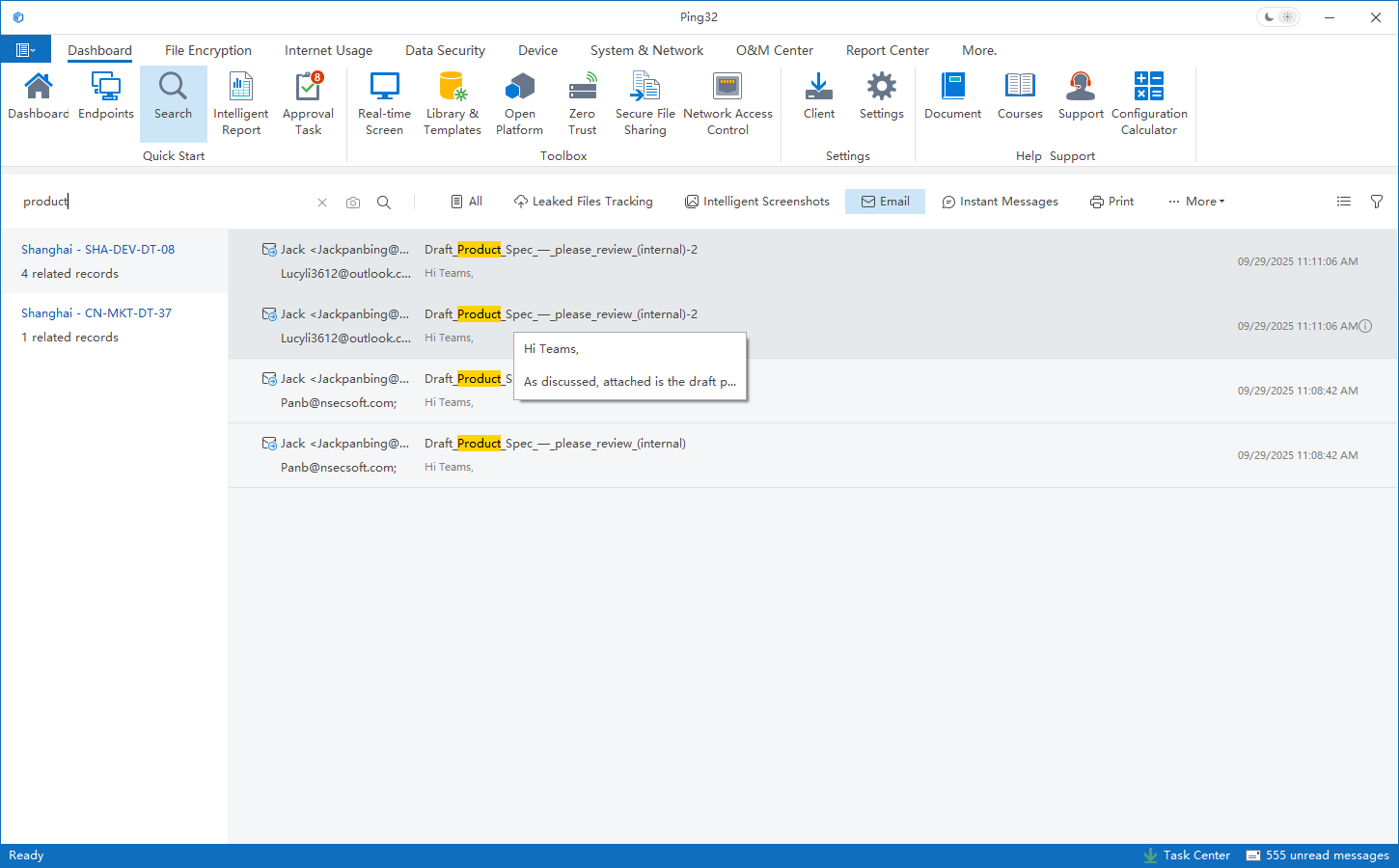

3.2 กลไกการทำงานของการค้นหาเชิงเนื้อหาแบบรวมศูนย์

Ping32 ทำให้การแมตช์เชิงเนื้อหาเกิดขึ้นได้ด้วยกลไกสำคัญต่อไปนี้

-

สร้างดัชนีเนื้อหาแบบครอบคลุม: ระหว่างการเก็บข้อมูล ระบบดึงข้อความจากเนื้อหาไฟล์ เนื้อหาอีเมล ข้อความแชต/IM ฯลฯ แล้วสร้างดัชนีข้อความเต็มรูป

-

ค้นหาแบบ on-demand หลังเกิดเหตุ: ไม่ต้องตั้งกฎซับซ้อนหรือ regex ล่วงหน้า เมื่อเกิดเหตุสามารถพิมพ์ “เบาะแสที่มี” ได้ทันที

-

แมตช์รวดเร็วและรวมเหตุการณ์อัตโนมัติ: ระบบค้นหาในดัชนีทั้งหมดอย่างรวดเร็ว และรวมบันทึกพฤติกรรมข้ามประเภทที่มีเนื้อหานั้นไว้ด้วยกัน

ด้วยกลไกนี้ ต่อให้เนื้อหาถูกเปลี่ยนชื่อไฟล์ ถูกแยกส่วน หรือถูกทำสำเนาซ้ำหลายครั้ง หากเนื้อหาถูกบันทึกไว้ ก็ยังสามารถระบุและสืบย้อนกลับได้อย่างแม่นยำ

4) ความสามารถขั้นสูง: AI ด้านภาพและการวิเคราะห์ความเชื่อมโยง เพื่อลด “จุดบอด” ของการตรวจสอบ

เพื่อให้การตรวจสอบครอบคลุมจริง ๆ ต้องไปไกลกว่าแค่ข้อความ Aggregated Search จึงผสาน ความฉลาดเชิงภาพ (Visual Intelligence) และ การวิเคราะห์ความสัมพันธ์ (Correlation Analysis) เพื่อครอบคลุมสถานการณ์ที่มีการหลบเลี่ยง

4.1 Visual Intelligence: ผสาน OCR และการค้นหาแบบ “รูปต่อรูป” อย่างลึกซึ้ง

ในองค์กร ข้อมูลอ่อนไหวจำนวนมากอยู่ในรูปแบบไม่เป็นโครงสร้าง เช่น เอกสารสแกน รูปภาพ PDF และภาพหน้าจอ สำหรับระบบตรวจสอบแบบเดิม ไฟล์เหล่านี้มักเป็น “กล่องดำ” ที่ค้นหาไม่ได้

Ping32 ผสานเทคโนโลยีภาพเข้ากับกระบวนการเก็บและทำดัชนี โดยมีสองความสามารถหลัก

-

OCR (Optical Character Recognition): อ่านข้อความจากไฟล์ภาพ/สแกน แล้วนำข้อความนั้นเข้าไปอยู่ในดัชนีเดียวกับข้อความทั่วไป ทำให้ “ค้นหาภาพด้วยข้อความ” ได้

-

การค้นหาแบบรูปต่อรูป (Image-to-Image Search): ใช้การสกัดคุณลักษณะภาพและการแมตช์ความคล้าย เพื่อให้ผู้ดูแลอัปโหลดภาพต้องสงสัยเป็นเบาะแส แล้วระบบค้นหารูปที่มีความคล้ายสูงจากข้อมูลตรวจสอบทั้งหมด เหมาะกับกรณีที่ถูกเบลอ ถูกครอป หรือถูกเข้ารหัสใหม่จน OCR อ่านไม่ได้

ด้วยแนวทางนี้ ต่อให้ผู้ก่อเหตุใช้ “ส่งออกด้วยภาพหน้าจอ” หรือ “พิมพ์-สแกน” เพื่อเลี่ยงการตรวจจับ ผู้ดูแลยังสามารถสืบย้อนผ่านข้อความในภาพหรือคุณลักษณะภาพได้ ครอบคลุมข้อมูลทุกรูปแบบมากขึ้น

4.2 การรวมเหตุการณ์: วิเคราะห์ความเชื่อมโยงด้วยกราฟการสืบย้อนการไหลของข้อมูล

คำว่า “รวม” ของ Aggregated Search ต่างจากการค้นหาแบบเดิมอย่างสิ้นเชิง เพราะการค้นหาแบบเดิมให้ผลเป็น log แบบโดด ๆ แต่ Aggregated Search คืนผลเป็น สายเหตุการณ์ครบวงจร

ระบบมองการกระทำแต่ละอย่าง (เช่น สร้างไฟล์ คัดลอก บีบอัด ส่งอีเมล อัปโหลด) เป็น “โหนด” และมองความสัมพันธ์การไหลของข้อมูลเป็น “เส้นเชื่อม” เมื่อค้นหาแล้วเจอโหนดเริ่มต้น ระบบสามารถขยายความสัมพันธ์ตามโมเดลที่กำหนดไว้ เพื่อเชื่อมพฤติกรรมต่างชนิดเข้าด้วยกัน เช่น

-

ข้ามช่องทาง: ไฟล์ อีเมล แชต/IM ซิงก์คลาวด์ ไดรฟ์ภายนอก (USB)

-

ข้ามเวลา: ครอบคลุมวงจรชีวิตตั้งแต่สร้าง/แก้ไขจนถึงการส่งออกนอกองค์กร

-

ข้ามวัตถุ: ผู้ใช้ อุปกรณ์ เนื้อหา ผู้รับ/ปลายทางการส่งออก

ท้ายที่สุด ผู้ดูแลสามารถเห็น “แผนที่การไหลของข้อมูล” จากการค้นหาเพียงครั้งเดียว ทำให้การสืบย้อนเร็วขึ้นและความน่าเชื่อถือของหลักฐานสูงขึ้นอย่างชัดเจน

5) สรุป: Aggregated Search กับนิยามใหม่ของการตรวจสอบความปลอดภัยยุคถัดไป

Aggregated Search ไม่ใช่แค่ “ช่องค้นหาที่เร็วกว่า” แต่คือการเปลี่ยนกระบวนทัศน์ของการตรวจสอบความปลอดภัย จาก “ค้นหาเชิงรับตาม log” ไปสู่ “ฟื้นเหตุการณ์เชิงรุกจากเนื้อหา”

มันช่วยแก้ 3 ปัญหาหลักของการปฏิบัติการความปลอดภัยในองค์กร

-

ประสิทธิภาพ: อาศัยดัชนีข้อความเต็มรูป ทำให้ตอบสนองได้ระดับมิลลิวินาทีถึงวินาที แม้ข้อมูลขนาดใหญ่

-

ความแม่นยำ: แมตช์เชิงเนื้อหาแบบลึก ลดการพึ่งพา metadata ที่เปลี่ยนได้ง่าย ค้นหาได้แม้มีเพียงเบาะแสแตกชิ้น

-

ความครบถ้วน: ผสาน AI ด้านภาพและกราฟความสัมพันธ์ ปิดจุดบอดของข้อมูลไม่เป็นโครงสร้าง และรวมพฤติกรรมกระจัดกระจายเป็นสายเหตุการณ์เดียว เพื่อการสืบย้อนครบมิติและการเก็บหลักฐานแบบปิดลูป

เมื่อการตรวจสอบไม่ต้องพึ่ง “โอกาสค้นเจอ” อีกต่อไป และผลการค้นหานำไปสู่ “ความจริงของเหตุการณ์” ได้โดยตรง ระบบป้องกันข้อมูลรั่วไหลขององค์กรจึงจะมีความสามารถที่ ควบคุมได้ เชื่อถือได้ และสืบย้อนได้

FAQ: คำถามที่พบบ่อยเกี่ยวกับ Aggregated Search และการสืบย้อนเหตุรั่วไหล

1) Aggregated Search ต่างจากการค้นหา log แบบเดิมอย่างไร?

แบบเดิมค้นหาจากฟิลด์/metadata และมักได้ผลลัพธ์เป็น log แบบแยกส่วน ขณะที่ Aggregated Search ค้นหาโดยยึด “เนื้อหา” เป็นศูนย์กลาง และรวมข้อมูลตรวจสอบที่กระจัดกระจายให้เป็นสายเหตุการณ์ เหมาะกับการตอบสนองเหตุและการเก็บหลักฐาน

2) Aggregated Search คือ Elasticsearch ใช่ไหม?

ไม่ใช่ Elasticsearch โดยตรง Full-text index เป็นเพียงเทคโนโลยีฐานหนึ่ง ส่วน Aggregated Search เป็นชุดความสามารถแบบครบวงจรที่รวมการสกัดเนื้อหา การทำดัชนีข้ามแหล่งข้อมูล การรวมเหตุการณ์อัตโนมัติ และการฟื้นเส้นทางเหตุการณ์ในมุมมองแบบกราฟ

3) มีแค่ข้อความบางส่วนหรือหมายเลขโทรศัพท์ ก็ค้นหาได้ไหม?

ได้ หากข้อมูลนั้นเคยอยู่ในเนื้อหาไฟล์ อีเมล หรือข้อความแชตที่ถูกเก็บและทำดัชนีไว้ ก็สามารถค้นหาจากเบาะแสแตกชิ้น และรวมพฤติกรรมที่เกี่ยวข้องเพื่อฟื้นเส้นทางการไหลของข้อมูลได้

4) เปลี่ยนชื่อไฟล์ บีบอัด เข้ารหัส หรือเปลี่ยนนามสกุล ยังสืบย้อนได้ไหม?

การเปลี่ยนชื่อหรือเปลี่ยนนามสกุลโดยทั่วไปไม่กระทบการค้นหาแบบเนื้อหา ไฟล์บีบอัดสามารถทำดัชนีได้ในขอบเขตที่แยก/อ่านเนื้อหาได้ ส่วนไฟล์เข้ารหัสหากไม่สามารถถอดรหัสเพื่อสกัดเนื้อหา จะใช้พฤติกรรมการส่งออก คุณลักษณะไฟล์ และความสัมพันธ์ก่อน-หลังในการฟื้นเหตุการณ์ (ผลลัพธ์ขึ้นอยู่กับขอบเขตการเก็บและการวิเคราะห์)

5) ข้อมูลในรูปภาพ สแกน PDF หรือสกรีนช็อต ค้นหาได้ไหม?

ได้ ผ่าน OCR ที่ดึงข้อความจากภาพเข้าสู่ดัชนี และยังมีการค้นหาแบบรูปต่อรูปเพื่อค้นหารูปที่คล้ายกัน เหมาะกับกรณีถูกครอป เบลอ หรือปรับรูปแบบจน OCR อ่านยาก

6) สามารถเชื่อมโยงช่องทางการส่งออกอะไรบ้าง?

โดยทั่วไปเชื่อมโยงได้ทั้งการทำงานกับไฟล์ อีเมล แชต/IM การซิงก์คลาวด์ และอุปกรณ์ภายนอก (USB) พร้อมเชื่อมเวลาและวัตถุ (ผู้ใช้/อุปกรณ์/ผู้รับ) เพื่อสร้าง “แผนที่การไหลของข้อมูล”

7) เหมาะกับทีม/สถานการณ์แบบไหน?

เหมาะกับ SOC/ทีมปฏิบัติการความปลอดภัย ทีมตรวจสอบภายในและคอมพลายแอนซ์ รวมถึงทีม Data Security/DLP โดยเฉพาะงานสืบสวนเหตุรั่วไหล การเก็บหลักฐานเพื่อการตรวจสอบ การทบทวนเหตุรุนแรง และการสืบย้อนข้ามหลายช่องทาง

ติดต่อเรา

ติดต่อเรา