เมื่อระดับการทำดิจิทัลขององค์กรเพิ่มสูงขึ้นอย่างต่อเนื่อง อุปกรณ์ปลายทาง (Endpoint) ได้กลายเป็นศูนย์กลางของการดำเนินธุรกิจและการไหลเวียนของข้อมูล โน้ตบุ๊ก เดสก์ท็อป และอุปกรณ์สำนักงานหลากประเภทล้วนเป็นแหล่งจัดเก็บข้อมูลสำคัญ เช่น ซอร์สโค้ด แบบออกแบบ เอกสารธุรกิจ และข้อมูลลูกค้า ภายใต้บริบทที่การทำงานระยะไกล การประสานงานระหว่างสาขา และรูปแบบการทำงานแบบไฮบริดค่อย ๆ กลายเป็นเรื่องปกติ อุปกรณ์ปลายทางไม่ได้กระจุกอยู่ในสภาพแวดล้อมเครือข่ายสำนักงานเพียงแห่งเดียวอีกต่อไป ส่งผลให้ขอบเขตการบริหารจัดการอุปกรณ์ปลายทางขององค์กรยืดขยายตามไปด้วย

การเปลี่ยนแปลงดังกล่าวทำให้การปฏิบัติงานด้านปฏิบัติการและบำรุงรักษา IT (IT Operations) ของธุรกิจขนาดกลางและขนาดย่อมมีข้อกำหนดสูงขึ้น ด้านหนึ่ง ทีมปฏิบัติการต้องสามารถให้การสนับสนุนอุปกรณ์ปลายทางได้อย่างทันท่วงทีภายใต้สภาพเครือข่ายและสถานที่ที่แตกต่างกัน เพื่อคงความต่อเนื่องของธุรกิจ อีกด้านหนึ่ง การกระจายตัวของอุปกรณ์ปลายทางทำให้ความเสี่ยงของการรั่วไหลของข้อมูลเพิ่มสูงขึ้นอย่างมีนัยสำคัญ หากกระบวนการปฏิบัติการระยะไกลขาดการบริหารแบบรวมศูนย์และการตรวจสอบการปฏิบัติการ (Operation Audit) องค์กรจะยากต่อการระบุได้อย่างแม่นยำว่า “ใคร” “เมื่อใด” “ผ่านช่องทางใด” และ “ได้ดำเนินการอะไร” กับ “อุปกรณ์ปลายทางเครื่องใด”

จากกรณีจริงจะเห็นได้ว่า เหตุการณ์ข้อมูลรั่วไหลไม่ได้เกิดจากการโจมตีจากภายนอกเสมอไป แต่เกิดขึ้นบ่อยในกระบวนการปฏิบัติการประจำวันและการดำเนินการภายในองค์กร เช่น การส่งไฟล์ผ่านช่องทางที่ไม่เป็นมาตรฐานระหว่างการช่วยเหลือระยะไกล การให้สิทธิ์ชั่วคราวแต่ไม่ถอนสิทธิ์คืนอย่างทันท่วงที หรือการตั้งค่าบนอุปกรณ์ปลายทางไม่สอดคล้องกันจนทำให้นโยบายความปลอดภัยใช้งานไม่ได้ ปัญหาเหล่านี้มักตรวจพบได้ช้า แต่สามารถก่อให้เกิดความเสี่ยงต่อเนื่องแก่องค์กรได้

ภายใต้บริบทนี้ องค์กรจำนวนมากเริ่มทบทวนบทบาทของเครื่องมือรีโมตในระบบการบริหารจัดการอุปกรณ์ปลายทางและการป้องกันข้อมูลรั่วไหล (Data Loss Prevention: DLP) ใหม่ เครื่องมือรีโมตไม่ควรเป็นเพียงซอฟต์แวร์ช่วยเหลือ “แก้เหตุขัดข้องฉุกเฉิน” เท่านั้น แต่ควรเป็นส่วนหนึ่งที่สามารถควบคุมได้ภายในระบบการบริหารจัดการอุปกรณ์ปลายทาง โดยต้องมีขอบเขตสิทธิ์ที่ชัดเจน มีร่องรอยการปฏิบัติการครบถ้วน และมีความสามารถในการบริหารจัดการที่ตรวจสอบได้ คำถามสำคัญคือ จะทำอย่างไรให้ยังคงประสิทธิภาพการปฏิบัติการไว้ได้ ในขณะเดียวกันก็ทำให้กระบวนการรีโมตมีความมองเห็นได้และตรวจสอบย้อนกลับได้ ซึ่งเป็นประเด็นที่ธุรกิจขนาดกลางและขนาดย่อมต้องเผชิญในการบริหารจัดการอุปกรณ์ปลายทาง

แหล่งที่มาของความเสี่ยง: ปัญหาแฝงในกระบวนการทำงานและปฏิบัติการประจำวัน

ภายใต้สภาพแวดล้อมการทำงานแบบกระจาย ความเสี่ยงที่เกี่ยวข้องกับอุปกรณ์ปลายทางมักไม่ได้เกิดขึ้นแบบ “ระเบิดครั้งเดียว” แต่จะปรากฏในลักษณะกระจัดกระจายและสะสมอย่างต่อเนื่องในกระบวนการทำงานและปฏิบัติการประจำวัน โดยเฉพาะในสถานการณ์ที่มีการปฏิบัติการบ่อย เช่น การสนับสนุนระยะไกล การจัดการไฟล์ และการตั้งค่าอุปกรณ์ปลายทาง หากขาดมาตรฐานร่วมและข้อจำกัดทางเทคนิค ความเสี่ยงจะค่อย ๆ สะสมและถูกขยายผล

ประการแรก ความหลากหลายของสภาพแวดล้อมเครือข่ายที่อุปกรณ์ปลายทางเชื่อมต่ออยู่ ทำให้แนวทางการบริหารแบบเดิมที่ยึด “ขอบเขตเครือข่ายภายใน” เป็นศูนย์กลางใช้งานได้ยาก พนักงานอาจใช้อุปกรณ์ปลายทางจากสถานที่และเครือข่ายที่แตกต่างกัน ขณะเดียวกันทีมปฏิบัติการก็จำเป็นต้องให้การสนับสนุนข้ามเครือข่าย ในกรณีนี้ หากช่องทางการเข้าถึงระยะไกลไม่ได้ถูกรวมศูนย์เพื่อบริหารจัดการ องค์กรจะยากต่อการควบคุมแหล่งที่มาของการเข้าถึง วิธีการเชื่อมต่อ และขอบเขตการปฏิบัติการอย่างมีประสิทธิภาพ

ประการถัดมา หากพฤติกรรมการปฏิบัติการจำนวนมากที่เกิดขึ้นระหว่างการปฏิบัติการระยะไกลไม่ได้ถูกบันทึกอย่างเป็นระบบ จะทำให้ขีดความสามารถด้านการตรวจสอบขององค์กรลดลงโดยตรง เช่น การควบคุมเดสก์ท็อประยะไกล การถ่ายโอนไฟล์ และการปรับตั้งค่า หากขาดร่องรอยการปฏิบัติการ จะยากต่อการจำลองเหตุการณ์ย้อนหลังให้ครบถ้วน และไม่สามารถใช้เป็นหลักฐานที่น่าเชื่อถือสำหรับการตรวจสอบภายในหรือการตรวจสอบด้านการปฏิบัติตามข้อกำหนดได้

นอกจากนี้ เมื่อระบบธุรกิจและเครื่องมือสำนักงานเพิ่มขึ้นอย่างต่อเนื่อง เส้นทางการหมุนเวียนของไฟล์ก็ยิ่งซับซ้อนมากขึ้น ไฟล์อาจถูกส่งต่อระหว่างอุปกรณ์ปลายทางผ่านเครื่องมือช่วยเหลือระยะไกล ซอฟต์แวร์สื่อสารแบบทันที หรือวิธีการจัดเก็บชั่วคราว หากเส้นทางเหล่านี้ไม่ได้ถูกรวมอยู่ในการบริหารจัดการแบบรวมศูนย์ นโยบาย DLP จะยากต่อการครอบคลุมทุกสถานการณ์ใช้งานจริง

● อุปกรณ์ปลายทางกระจายอยู่ในหลายสภาพแวดล้อมเครือข่าย เส้นทางการเข้าถึงซับซ้อน

● การปฏิบัติการระยะไกลขาดจุดทางเข้าแบบรวมศูนย์และกลไกการตรวจสอบ

● วิธีการหมุนเวียนไฟล์หลากหลาย ยากต่อการกำหนดข้อจำกัดและบันทึกให้เป็นมาตรฐานเดียว

● ข้อกำหนดด้านการปฏิบัติตามกฎระเบียบและลูกค้าต้องการความสามารถในการตรวจสอบย้อนกลับของการปฏิบัติการในระดับที่สูงขึ้น

ความท้าทายในทางปฏิบัติ: ทำไม “รู้ว่าสำคัญ แต่ทำให้เกิดขึ้นจริงได้ยาก”

แม้องค์กรส่วนใหญ่ตระหนักถึงความสำคัญของการบริหารจัดการอุปกรณ์ปลายทางและการเก็บร่องรอยเพื่อการตรวจสอบ แต่ในการนำไปใช้จริงมักเผชิญความท้าทายในระดับการปฏิบัติ ปัจจัยเหล่านี้ไม่ได้เป็นเพียงปัญหาทางเทคนิคอย่างเดียว แต่เกิดจากความซับซ้อนด้านการบริหาร ต้นทุนบุคลากร และการกระจัดกระจายของเครื่องมือร่วมกัน

ด้านหนึ่ง เครื่องมือรีโมตและเครื่องมือบริหารจัดการอุปกรณ์ปลายทางมักแยกขาดจากกันมาเป็นเวลานาน การช่วยเหลือระยะไกลมักพึ่งพาเครื่องมือเฉพาะที่เป็นอิสระ ขาดการเชื่อมโยงกับทรัพย์สินอุปกรณ์ปลายทาง ตัวตนผู้ใช้งาน และการตั้งค่านโยบาย ความแยกส่วนนี้ทำให้การปฏิบัติการยากต่อการถูกรวมเข้าเป็นระบบบริหารจัดการเดียว เพิ่มความไม่แน่นอนจากการดำเนินการของมนุษย์

อีกด้านหนึ่ง ประสิทธิภาพการปฏิบัติการและการตรวจสอบด้านความปลอดภัยมักถูกมองว่าเป็นสิ่งที่ขัดแย้งกัน บางองค์กรกังวลว่าการนำกลไกการตรวจสอบและการควบคุมมาใช้จะเพิ่มขั้นตอนการทำงาน ทำให้การตอบสนองปัญหาช้าลง ดังนั้นในการปฏิบัติจริงจึงมักให้ความสำคัญกับ “การแก้ไขให้เร็ว” มากกว่า และมองข้ามความสามารถในการบันทึกและตรวจสอบย้อนกลับของกระบวนการปฏิบัติการ

นอกจากนี้ ธุรกิจขนาดกลางและขนาดย่อมมักมีข้อจำกัดด้านจำนวนบุคลากร IT การตั้งค่าด้วยมือ การบันทึกด้วยมือ และการทำงานข้ามเครื่องมือ ไม่เพียงเพิ่มภาระงานปฏิบัติการ แต่ยังเพิ่มโอกาสเกิดข้อผิดพลาด เมื่อจำนวนอุปกรณ์ปลายทางและความซับซ้อนของธุรกิจเพิ่มขึ้น รูปแบบนี้ยากต่อการดำเนินต่ออย่างยั่งยืน

● เครื่องมือกระจัดกระจาย ขาดการบริหารแบบรวมศูนย์และการเชื่อมโยงนโยบาย

● ความต้องการตรวจสอบและประสิทธิภาพการปฏิบัติการยากต่อการสร้างสมดุล

● สถานะของอุปกรณ์ปลายทางไม่ชัดเจน การค้นพบปัญหาล่าช้า

● พึ่งพาการทำงานด้วยมือสูง เกิดความคลาดเคลื่อนของการตั้งค่าได้ง่าย

● กระบวนการปฏิบัติการขาดมาตรฐาน ยากต่อการนำประสบการณ์กลับมาใช้ซ้ำ

แนวทางของ Ping32: การบริหารจัดการอุปกรณ์ปลายทางระยะไกลที่ตรวจสอบได้ โดยมีศูนย์ปฏิบัติการเป็นแกนกลาง

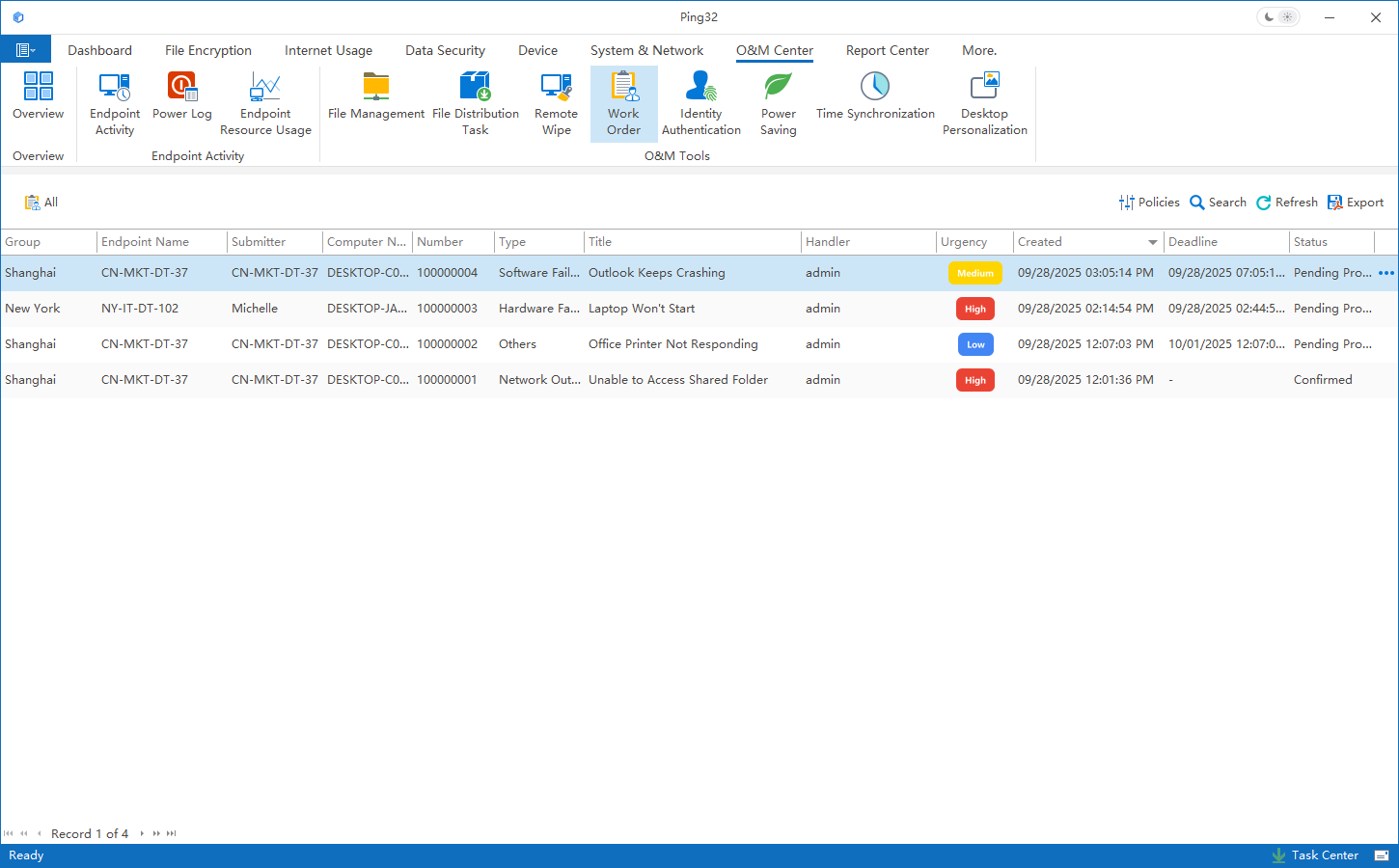

Ping32 นำเครื่องมือรีโมตมารวมไว้ภายใต้กรอบการบริหารของศูนย์ปฏิบัติการ (Operations Center) ผ่านการทำงานร่วมกันของคำร้อง/ทิกเก็ต (Work Order), งาน (Task) และนโยบาย เพื่อสร้างกระบวนการปฏิบัติการอุปกรณ์ปลายทางที่ “ทำได้จริง” และ “ตรวจสอบย้อนกลับได้” เป้าหมายไม่ใช่การเพิ่มภาระงาน แต่คือการรักษาประสิทธิภาพ พร้อมทำให้การปฏิบัติการสำคัญมีขั้นตอนที่ชัดเจนและมีหลักฐานสำหรับการตรวจสอบ

ในสถานการณ์สนับสนุนประจำวัน Ping32 ใช้กลไกทิกเก็ตงานปฏิบัติการเพื่อทำให้กระบวนการแก้ปัญหาบนอุปกรณ์ปลายทางเป็นโครงสร้าง

● เมื่ออุปกรณ์ปลายทางของผู้ใช้งานมีความผิดปกติ ผู้ใช้งานสามารถส่งทิกเก็ตผ่านช่องทางเดียว ระบบจะจัดสรรทิกเก็ตให้เจ้าหน้าที่ IT ตามกฎที่กำหนดไว้ล่วงหน้าหรือการพิจารณาโดยเจ้าหน้าที่

● หลังยืนยันรับทิกเก็ต เจ้าหน้าที่สามารถเริ่มการเชื่อมต่อรีโมตจากศูนย์ปฏิบัติการเพื่อวิเคราะห์และแก้ไขปัญหาบนอุปกรณ์ของผู้ใช้งานได้ทันที

● เมื่อแก้ไขเสร็จ เจ้าหน้าที่เปลี่ยนสถานะทิกเก็ตเป็น “แก้ไขแล้ว” จากนั้นให้ผู้ใช้งานยืนยันผลลัพธ์ เพื่อ形成กระบวนการแบบปิดวงจร (Closed-loop) อย่างครบถ้วน

ตลอดกระบวนการ การไหลของทิกเก็ต การรีโมต และผลการดำเนินการจะถูกบันทึก และสร้างบันทึกปฏิบัติการอัตโนมัติ เพื่อใช้ในการตรวจสอบและการทบทวนภายหลัง

สำหรับความต้องการปฏิบัติการแบบเป็นชุด (Batch) Ping32 มีความสามารถด้านการกระจายงาน (Task Deployment) ภายในศูนย์ปฏิบัติการ เพื่อดำเนินการเช่น การปรับแต่งระบบ การอัปเดตแพตช์ และการติดตั้งซอฟต์แวร์แบบรวมศูนย์

● เจ้าหน้าที่สามารถกำหนดนโยบายงานบนฝั่งผู้ดูแลและสั่งกระจายไปยังอุปกรณ์ที่กำหนดได้ในคลิกเดียว ลดความคลาดเคลื่อนจากผู้ใช้งานที่ไม่ชำนาญด้าน IT ช่วยเพิ่มความสม่ำเสมอในการ执行 และลดต้นทุนเวลาในการแทรกแซงด้วยมืออย่างมีนัยสำคัญ

● ในสถานการณ์จัดการไฟล์ ก็สามารถใช้การกระจายงานเพื่อส่งไฟล์ประกาศหรือเอกสารธุรกิจไปยังอุปกรณ์ปลายทางแบบรวมศูนย์ ทำให้เส้นทางการส่งไฟล์ชัดเจนและควบคุมได้

ในด้านการบริหารตลอดวงจรชีวิตของอุปกรณ์ปลายทาง Ping32 มีความสามารถ “ลบข้อมูลจากระยะไกล” (Remote Wipe) เพื่อรองรับกรณีเปลี่ยนพนักงานหรือเปลี่ยนอุปกรณ์

เจ้าหน้าที่สามารถสั่งล้างข้อมูลหรือรีเซ็ตระบบได้โดยไม่ต้องสัมผัสอุปกรณ์จริง ช่วยลดความเสี่ยงจากข้อมูลตกค้างระหว่างการส่งต่ออุปกรณ์ และเพิ่มประสิทธิภาพการจัดการของทีม IT

นอกจากนี้ Ping32 ยังรวมความสามารถพื้นฐานหลายรายการไว้ในศูนย์ปฏิบัติการ เช่น ฟังก์ชันปรับแต่งเดสก์ท็อปเพื่อกำหนดภาพพื้นหลังหรือหน้าจอล็อกให้เป็นมาตรฐานเดียว รองรับการบริหารแบบองค์กรหรือความต้องการเฉพาะช่วงเวลา ฟังก์ชันปรับเวลา (Time Synchronization) เพื่อให้เวลาในอุปกรณ์ตรงกับเซิร์ฟเวอร์ ลดปัญหาด้านบันทึกและการตรวจสอบที่เกิดจากความคลาดเคลื่อนของเวลา รวมถึงบันทึกการเปิด/ปิดเครื่องและการตั้งค่าประหยัดพลังงาน เพื่อช่วยจัดสรรเวลาการทำงานของอุปกรณ์อย่างเหมาะสมและเพิ่มประสิทธิภาพการใช้พลังงาน

ด้วยแนวทางดังกล่าว Ping32 รวมการรีโมต งานแบบเป็นชุด และความสามารถการบริหารพื้นฐานไว้ในแพลตฟอร์มเดียว ทำให้การปฏิบัติการอุปกรณ์ปลายทางเปลี่ยนจาก “การแก้แบบกระจัดกระจาย” ไปสู่ “การบริหารแบบมีกระบวนการ” เพิ่มประสิทธิภาพการปฏิบัติการ พร้อมวางฐานให้การดำเนินการสำคัญสามารถตรวจสอบและย้อนกลับได้

เส้นทางการนำไปใช้จริง: ดำเนินการแบบค่อยเป็นค่อยไปจากการมองเห็นสู่การควบคุมด้วยนโยบาย

ภายใต้เงื่อนไขที่ Ping32 มีเครื่องมือรีโมตในตัว ประเด็นสำคัญในการใช้งานจริงไม่ใช่ “มีรีโมตหรือไม่” แต่คือการสร้างกระบวนการปฏิบัติการที่เป็นมาตรฐานภายในแพลตฟอร์มเดียว และทำให้ทำงานร่วมกับนโยบายความปลอดภัยของอุปกรณ์ปลายทางและ DLP อย่างเป็นระบบ ด้วยเป้าหมายนี้ Ping32 เหมาะกับการผลักดันแบบค่อยเป็นค่อยไป

ระยะที่ 1: ใช้งานความสามารถรีโมตภายในแพลตฟอร์มให้เป็นช่องทางเดียว เพื่อสร้างการมองเห็นพื้นฐาน

ในระยะเริ่มต้น องค์กรควรกำหนดให้การสนับสนุนระยะไกลและการดำเนินการกับอุปกรณ์ทั้งหมดทำผ่านศูนย์ปฏิบัติการของ Ping32 โดยใช้ทิกเก็ตเพื่อทำให้ขั้นตอนการแจ้งปัญหาเป็นมาตรฐาน ลดการพึ่งพาวิธีเฉพาะบุคคลหรือวิธีชั่วคราว เป้าหมายหลักคือสร้าง “การมองเห็น” ว่าการรีโมตเกิดกับอุปกรณ์ใด ใครเป็นผู้ดำเนินการ และดำเนินการเมื่อใด

ระยะที่ 2: ผสานการเก็บร่องรอยเพื่อการตรวจสอบ สร้างบันทึกปฏิบัติการมาตรฐาน

เมื่อการรีโมตถูกรวมเข้าระบบแล้ว องค์กรสามารถเปิดใช้งานและปรับปรุงกลไกบันทึกปฏิบัติการและร่องรอยการดำเนินการอย่างต่อเนื่อง บันทึกการไหลของทิกเก็ต การเชื่อมต่อรีโมต และการดำเนินการสำคัญ เพื่อสร้าง “สายโซ่การตรวจสอบ” ที่ครบถ้วน คุณค่าหลักของระยะนี้คือทำให้การปฏิบัติการสามารถตรวจสอบย้อนกลับได้ รองรับการตรวจสอบภายใน การทบทวนเหตุการณ์ และการตรวจสอบด้านการปฏิบัติตามข้อกำหนด

ระยะที่ 3: ใช้งานงานและนโยบายเพื่อเพิ่มความสม่ำเสมอในการ执行

เมื่อจำนวนอุปกรณ์เพิ่มขึ้นและสถานการณ์ซับซ้อนขึ้น องค์กรสามารถใช้ความสามารถการกระจายงานของศูนย์ปฏิบัติการเพื่อเปลี่ยนงานประจำจาก “ทำด้วยมือทีละเครื่อง” เป็น “การ执行ตามนโยบายแบบรวมศูนย์” ไม่ว่าจะเป็นการอัปเดตระบบ การติดตั้งแพตช์ การติดตั้งซอฟต์แวร์ หรือการส่งไฟล์ ล้วนสามารถกำหนดและ执行ภายในแพลตฟอร์มเดียว ลดผลกระทบจากความแตกต่างของสภาพแวดล้อมอุปกรณ์ต่อการบริหาร

ระยะที่ 4: ผสานพฤติกรรมการปฏิบัติการเข้ากับระบบควบคุมด้านความปลอดภัยและ DLP

เมื่อกระบวนการปฏิบัติการเริ่มมีเสถียรภาพ องค์กรสามารถเชื่อมโยงการรีโมตกับนโยบายความปลอดภัยของอุปกรณ์ปลายทางและ DLP เช่น จำกัดขอบเขตการรีโมตที่อนุญาตตามสถานะอุปกรณ์ บทบาทผู้ใช้งาน หรือสถานการณ์ธุรกิจ เพื่อให้การปฏิบัติการไม่ใช่กิจกรรมที่แยกส่วน แต่เป็นองค์ประกอบหนึ่งของระบบการบริหารความปลอดภัยของอุปกรณ์ปลายทาง

ด้วยการผลักดันตามระยะดังกล่าวภายในแพลตฟอร์มเดียว องค์กรสามารถยกระดับความเป็นมาตรฐานและความสามารถในการควบคุมของการปฏิบัติการอุปกรณ์ปลายทางได้อย่างค่อยเป็นค่อยไป โดยไม่ต้องเพิ่มความซับซ้อนของเครื่องมือ ทำให้ความสามารถรีโมต ศูนย์ปฏิบัติการ และนโยบายความปลอดภัยของ Ping32 ทำงานร่วมกันได้อย่างยั่งยืนในระยะยาว

สรุป: แนวทางปฏิบัติการอุปกรณ์ปลายทางที่ทำได้จริงและยั่งยืน

ในสภาพแวดล้อมที่จำนวนอุปกรณ์ปลายทางเพิ่มขึ้นอย่างต่อเนื่องและรูปแบบการทำงานเปลี่ยนแปลงอยู่เสมอ องค์กรจำเป็นต้องยกระดับทั้งประสิทธิภาพการปฏิบัติการและความปลอดภัยของข้อมูลไปพร้อมกัน Ping32 ไม่ได้มองเครื่องมือรีโมตเป็นความสามารถที่แยกเดี่ยว แต่ฝังไว้ในแพลตฟอร์มแบบบูรณาการที่ประกอบด้วยการบริหารความปลอดภัยของอุปกรณ์ปลายทาง การป้องกันข้อมูลรั่วไหล (DLP) และศูนย์ปฏิบัติการ ทำให้การรีโมตกลายเป็นส่วนหนึ่งของกระบวนการบริหารประจำวันอย่างเป็นธรรมชาติ

ด้วยช่องทางเดียว กระบวนการทิกเก็ตแบบมีขั้นตอน การ执行งานแบบรวมศูนย์ และการเก็บร่องรอยการดำเนินการ องค์กรสามารถค่อย ๆ สร้างระบบปฏิบัติการอุปกรณ์ปลายทางที่ชัดเจนและตรวจสอบย้อนกลับได้ แนวทางนี้เน้นการทำให้พฤติกรรมการปฏิบัติการเป็นมาตรฐาน มากกว่าการจำกัดการทำงานของบุคลากรเกินความจำเป็น ช่วยเพิ่มความโปร่งใสในการบริหาร ขณะเดียวกันก็รักษาความต่อเนื่องทางธุรกิจ

ที่สำคัญ ระบบดังกล่าวยังมีพื้นที่ให้พัฒนาอย่างต่อเนื่อง องค์กรสามารถค่อย ๆ เพิ่มระดับความเข้มข้นของการตรวจสอบและความละเอียดของนโยบายตามขนาด จังหวะธุรกิจ และข้อกำหนดด้านการปฏิบัติตามกฎระเบียบ โดยไม่จำเป็นต้องเปลี่ยนเครื่องมือหรือรูปแบบปฏิบัติการบ่อยครั้ง เมื่อเครื่องมือรีโมต กระบวนการปฏิบัติการ และนโยบายความปลอดภัยทำงานร่วมกันบนแพลตฟอร์มเดียว ก็ช่วยลดต้นทุนจากการบริหารแบบแยกส่วนได้

ในการใช้งานจริง Ping32 มอบวิธีการบริหารที่ “ทำได้จริง” และ “ตรวจสอบยืนยันได้” เปลี่ยนการปฏิบัติการอุปกรณ์ปลายทางจากการตอบสนองเชิงรับไปสู่การบริหารที่ควบคุมได้ในระยะยาว และวางรากฐานการบริหารอุปกรณ์ปลายทางที่มั่นคงและยั่งยืนให้แก่องค์กร

FAQ (คำถามที่พบบ่อย)

-

เครื่องมือรีโมตของ Ping32 รองรับการบันทึกและตรวจสอบร่องรอยการปฏิบัติการหรือไม่?

รองรับ การเชื่อมต่อรีโมต กระบวนการดำเนินการ และพฤติกรรมที่เกี่ยวข้องสามารถถูกบันทึกไว้เพื่อใช้ในการตรวจสอบและวิเคราะห์ปัญหาในภายหลัง -

เครื่องมือรีโมตใช้ได้เฉพาะการแก้ปัญหาขัดข้องเท่านั้นหรือไม่?

ไม่ใช่ นอกจากการช่วยเหลือระยะไกลแล้ว ยังใช้สำหรับการกระจายไฟล์ การจัดการการตั้งค่า และการตรวจสอบสถานะอุปกรณ์ได้ -

การใช้เครื่องมือรีโมตของ Ping32 จำเป็นต้องติดตั้งซอฟต์แวร์จากผู้ให้บริการภายนอกเพิ่มเติมหรือไม่?

ไม่จำเป็น ความสามารถรีโมตถูกรวมอยู่ในระบบการบริหารจัดการอุปกรณ์ปลายทางของ Ping32 และสามารถติดตั้ง/บริหารแบบรวมศูนย์ได้ -

การถ่ายโอนไฟล์ผ่านรีโมตสามารถนำไปอยู่ภายใต้การบริหาร DLP ได้หรือไม่?

ได้ พฤติกรรมการถ่ายโอนไฟล์สามารถผสานกับนโยบาย DLP และกลไกการตรวจสอบเพื่อการบริหารได้ -

เครื่องมือรีโมตของ Ping32 เหมาะกับทีม IT ขนาดเล็กถึงกลางหรือไม่?

เหมาะ หนึ่งในเป้าหมายการออกแบบคือการลดความซับซ้อนของงานปฏิบัติการประจำวัน และลดต้นทุนจากการทำงานด้วยมือ

ติดต่อเรา

ติดต่อเรา

14 นาที

14 นาที