ภายใต้บริบทที่การทรานส์ฟอร์มสู่ดิจิทัล (Digitalization) เดินหน้าอย่างต่อเนื่อง รูปแบบธุรกิจ วิธีการบริหาร และกระบวนการปฏิบัติงานขององค์กรต่างพึ่งพาโครงสร้างพื้นฐานด้านเทคโนโลยีสารสนเทศ (IT Asset) มากขึ้นเรื่อย ๆ ตั้งแต่ระบบบริหารจัดการภายใน แพลตฟอร์มแอปพลิเคชันธุรกิจ ไปจนถึงระบบวิเคราะห์ข้อมูลและสนับสนุนการตัดสินใจ สินทรัพย์ไอทีที่มีความเสถียรและควบคุมได้จึงกลายเป็น “ฐานราก” ของการดำเนินงานองค์กร ดังนั้น IT Asset จึงไม่ใช่เพียง “ทรัพยากรทางเทคนิค” อีกต่อไป แต่เป็นทรัพยากรเชิงกลยุทธ์ที่ส่งผลโดยตรงต่อประสิทธิภาพ ความปลอดภัย และความสามารถในการแข่งขันขององค์กร

สำหรับผู้บริหารและฝ่ายไอที หากไม่สามารถมองเห็นขนาด การกระจายตัว และสถานะของสินทรัพย์ไอทีได้อย่างชัดเจน ก็จะยากต่อการวางแผนงบประมาณและทรัพยากรอย่างเป็นระบบ และยิ่งยากต่อการรับประกันความเสถียรในกระบวนการธุรกิจที่สำคัญ ที่สำคัญยิ่งกว่านั้น เมื่อสินทรัพย์สำคัญเกิดความขัดข้อง มีค่าคอนฟิกผิดปกติ หรือมีการเปลี่ยนแปลงโดยไม่ได้รับอนุญาต ในระดับเบาอาจทำให้เกิดความล่าช้าและประสิทธิภาพลดลง แต่ในระดับรุนแรงอาจนำไปสู่การหยุดชะงักของระบบและกระบวนการ ทำให้กระทบต่อความสามารถในการส่งมอบตามสัญญา และก่อให้เกิดความเสียหายทางการเงินรวมถึงความเสี่ยงด้านชื่อเสียง

ในมุมมองการปฏิบัติงาน IT Asset ประกอบด้วยฮาร์ดแวร์และซอฟต์แวร์ร่วมกัน ฮาร์ดแวร์ให้ขีดความสามารถด้านการประมวลผล พื้นที่จัดเก็บ และการเชื่อมต่อเครือข่าย ส่วนซอฟต์แวร์ทำหน้าที่รองรับตรรกะทางธุรกิจ การควบคุมเวิร์กโฟลว์ และการประมวลผลข้อมูล ธุรกิจหลัก เช่น การบริหารการผลิต การปฏิบัติการขาย การบัญชีการเงิน และการบริหารทรัพยากรบุคคล ล้วนพึ่งพาการทำงานต่อเนื่องของระบบไอทีอย่างมาก ความไม่เสถียรของจุดสำคัญเพียงจุดเดียวอาจถูกขยายเป็นความเสี่ยงในระดับทั้งองค์กรได้

ในมุมมองข้อมูล IT Asset คือ “ตัวรองรับข้อมูล” โดยตรงขององค์กร ข้อมูลลูกค้า ข้อมูลการเงิน เอกสารงานวิจัยและพัฒนา และข้อมูลสำคัญอื่น ๆ ถูกจัดเก็บบนอุปกรณ์ฮาร์ดแวร์และทำงานผ่านระบบซอฟต์แวร์ ฮาร์ดแวร์เสื่อมสภาพ ช่องโหว่ของระบบ หรือการตั้งค่าที่ไม่เหมาะสม ล้วนทำให้เกิดการสูญหาย รั่วไหล หรือถูกแก้ไขข้อมูลได้ ซึ่งส่งผลต่อความเสียหายทางเศรษฐกิจและความเสี่ยงด้านการปฏิบัติตามข้อกำหนด (Compliance) เมื่อมูลค่าของข้อมูลเพิ่มสูงขึ้น องค์กรก็ยิ่งพึ่งพาข้อมูลมากขึ้น ความเสถียร ความน่าเชื่อถือ และความปลอดภัยของ IT Asset จึงกำหนดโดยตรงต่อความถูกต้องครบถ้วน (Integrity) ความพร้อมใช้งาน (Availability) และการรักษาความลับ (Confidentiality) ของข้อมูล

นอกจากนี้ IT Asset ยังเป็นฐานสำคัญของการตัดสินใจและนวัตกรรม ผ่านการสะสมและวิเคราะห์ข้อมูลจากระบบธุรกิจอย่างต่อเนื่อง องค์กรสามารถเข้าใจสภาวะการดำเนินงานได้แม่นยำขึ้น มองเห็นแนวโน้มตลาด และปรับทรัพยากรให้เหมาะสม ช่วยยกระดับความเป็นเหตุเป็นผลและความรวดเร็วในการตัดสินใจ การบริหารจัดการสินทรัพย์ไอทีที่ดี คือรากฐานของนวัตกรรมธุรกิจ การปรับปรุงกระบวนการ และการทรานส์ฟอร์มสู่ดิจิทัล ภายใต้สภาพแวดล้อมที่ข้อกำหนดด้านความปลอดภัยและการกำกับดูแลเข้มงวดขึ้น องค์กรต้องทำให้ได้ทั้ง “มองเห็นสินทรัพย์ ตรวจสอบสถานะ ประเมินความเสี่ยง และนำมาตรการไปใช้ได้จริง” โดยต้องระบุขอบเขตสินทรัพย์ สถานะการทำงาน และระดับความเสี่ยงให้ชัดเจน เพื่อให้สามารถบังคับใช้นโยบายความปลอดภัย ลดความเสี่ยงการดำเนินงาน และรับประกันการดำเนินธุรกิจอย่างต่อเนื่อง

องค์ประกอบและการจัดประเภทของสินทรัพย์ไอทีองค์กร

สินทรัพย์ไอทีขององค์กรโดยทั่วไปแบ่งได้เป็น 2 กลุ่มหลัก ได้แก่ สินทรัพย์ฮาร์ดแวร์ และสินทรัพย์ซอฟต์แวร์ ทั้งสองกลุ่มมีคุณค่าทางธุรกิจที่ต่างกัน และมีมิติความเสี่ยงที่ต่างกันเช่นกัน

สินทรัพย์ฮาร์ดแวร์คือฐานกายภาพของระบบไอที ประกอบด้วยเซิร์ฟเวอร์ เอ็นด์พอยต์ของพนักงาน (เครื่องคอมพิวเตอร์/อุปกรณ์ทำงาน) อุปกรณ์เครือข่าย อุปกรณ์จัดเก็บข้อมูล และโครงสร้างพื้นฐานห้องเครื่อง/ดาต้าเซ็นเตอร์ เป็นต้น เซิร์ฟเวอร์รับหน้าที่โฮสต์แอปพลิเคชันหลักและจัดเก็บข้อมูล เอ็นด์พอยต์รองรับงานประจำวันและการเข้าถึงระบบภายใน อุปกรณ์เครือข่ายช่วยให้เครือข่ายภายในมีเสถียรภาพและปลอดภัย อุปกรณ์จัดเก็บข้อมูลรองรับการบริหารข้อมูลแบบรวมศูนย์ ส่วนโครงสร้างพื้นฐานห้องเครื่อง เช่น ตู้แร็ค ระบบไฟฟ้า UPS และระบบทำความเย็น ช่วยให้เครื่องทำงานในสภาพแวดล้อมที่เชื่อถือได้ ประสิทธิภาพ ความน่าเชื่อถือ และระดับการบำรุงรักษาของฮาร์ดแวร์ ส่งผลโดยตรงต่อประสิทธิภาพและความต่อเนื่องของธุรกิจ อุปกรณ์เสื่อมสภาพ การทำงานผิดปกติ หรือการเปลี่ยนแปลงโดยไม่ได้รับอนุญาต ล้วนเป็นความเสี่ยงที่ต้องเฝ้าระวัง

สินทรัพย์ซอฟต์แวร์คือเครื่องมือที่ขับเคลื่อนธุรกิจโดยตรง โดยทั่วไปประกอบด้วยระบบปฏิบัติการ ฐานข้อมูล แอปพลิเคชันธุรกิจ ซอฟต์แวร์สำนักงาน ตลอดจนเครื่องมือพัฒนาและเครื่องมือด้านความปลอดภัย ระบบปฏิบัติการเป็นสภาพแวดล้อมให้ฮาร์ดแวร์ทำงาน ฐานข้อมูลรองรับการจัดการข้อมูลหลัก แอปพลิเคชันธุรกิจสนับสนุนกระบวนการหลัก ซอฟต์แวร์สำนักงานช่วยเรื่องการทำงานร่วมกันและการประมวลผลข้อมูล ส่วนเครื่องมือพัฒนา/ความปลอดภัยช่วยยกระดับความเสถียรและการป้องกันภัยของระบบ สถานะเวอร์ชัน ความถูกต้องตามสิทธิ์การใช้งาน และขอบเขตการใช้งานของซอฟต์แวร์ ส่งผลโดยตรงต่อความเสี่ยงด้าน Compliance ประสิทธิภาพการดำเนินงาน และพื้นผิวการโจมตี (Attack Surface) หากขาดการมองเห็นและการควบคุมสินทรัพย์ซอฟต์แวร์ มักนำไปสู่ความเสี่ยงเรื่องไลเซนส์ ความยากในการตรวจสอบ (Audit) และภัยคุกคามด้านความปลอดภัยที่ซ่อนอยู่

ดังนั้น การบริหารจัดการสินทรัพย์ไอทีจึงไม่ใช่แค่งานเชิงเทคนิคด้านปฏิบัติการ (IT Operations) แต่เชื่อมโยงกับการวางแผนเชิงกลยุทธ์และการบริหารความเสี่ยงขององค์กรโดยตรง องค์กรต้องบริหารทั้งฮาร์ดแวร์และซอฟต์แวร์ภายใต้กรอบเดียวกัน มองเห็นการตั้งค่า การกระจายตัว การใช้งาน และการเปลี่ยนแปลง พร้อมเฝ้าระวังและวิเคราะห์อย่างต่อเนื่องเพื่อสนับสนุนการตัดสินใจ จึงจะบรรลุ “มองเห็นสินทรัพย์ ควบคุมความเสี่ยง และทำให้นโยบายปฏิบัติได้จริง”

ความท้าทายจริงในการบริหารจัดการ IT Asset

เมื่อองค์กรขับเคลื่อนสู่ดิจิทัลอย่างลึกซึ้งขึ้น IT Asset จะมีลักษณะ “จำนวนมาก กระจายตัวสูง และเปลี่ยนแปลงบ่อย” วิธีเดิมที่อาศัยการบันทึกด้วยคนหรือเครื่องมือแบบแยกส่วนยิ่งไม่เพียงพอต่อความต้องการจัดการ โดยความท้าทายที่พบได้บ่อยมีดังนี้

- ข้อมูลสินทรัพย์กระจัดกระจาย: ข้อมูลฮาร์ดแวร์และซอฟต์แวร์กระจายอยู่หลายระบบและหลายไฟล์ ไม่มีทะเบียนสินทรัพย์รวมศูนย์ ทำให้ผู้ดูแลมองภาพรวมได้ยาก

- ติดตามการเปลี่ยนแปลงยาก: การปรับคอนฟิกอุปกรณ์ การติดตั้ง/ถอนการติดตั้งซอฟต์แวร์ และการอัปเดตเวอร์ชันขาดบันทึกต่อเนื่อง ทำให้ตรวจพบการเปลี่ยนแปลงที่ไม่อนุญาตได้ไม่ทัน

- การตรวจสอบด้านความปลอดภัยไม่ครบ: การเชื่อมต่อ USB การใช้อุปกรณ์ต่อพ่วง และการคัดลอกไฟล์ หากไม่มีการ Audit แบบรวมศูนย์ อาจนำไปสู่การรั่วไหลภายในและปัญหา Compliance

- แรงกดดันด้านไลเซนส์และ Compliance เพิ่มขึ้น: กฎไลเซนส์ซับซ้อน มาตรฐานอุตสาหกรรมและข้อกำหนดสัญญาเพิ่มขึ้น ทำให้ฝ่ายไอทีต้องพิสูจน์ “การปฏิบัติตามที่ตรวจสอบได้”

- ต้นทุนปฏิบัติการสูงและผิดพลาดง่าย: การสำรวจสินทรัพย์ด้วยมือ การสรุปสถิติ และทำรายงานใช้เวลามาก ข้อมูลอัปเดตช้า และยากต่อการสร้างวงจรการจัดการอย่างต่อเนื่อง

- นโยบายลงมือทำได้ยาก: หากมาตรการซับซ้อนหรือกระทบความต่อเนื่องของธุรกิจ จะเกิดแรงต้าน และสุดท้ายกลายเป็น “มีนโยบายแต่ทำจริงไม่ได้”

ด้วยเหตุนี้ แม้องค์กรจะตระหนักถึงความสำคัญของการบริหาร IT Asset แต่ในทางปฏิบัติมักยากต่อการสร้างระบบที่ครบถ้วนและยั่งยืน หากขาดการสนับสนุนแบบแพลตฟอร์ม ความเสี่ยงด้านความปลอดภัย Compliance และประสิทธิภาพการดำเนินงานจะสะสมเป็น “ต้นทุนแฝง” ได้

คุณค่าของแพลตฟอร์มสถิติ/การจัดการสินทรัพย์ไอที

คุณค่าหลักของแพลตฟอร์มสถิติ IT Asset คือการใช้ความสามารถด้านอัตโนมัติและการมองเห็น เพื่อยกระดับ “การจัดการสินทรัพย์” จากการตรวจนับครั้งคราว ให้กลายเป็นการกำกับดูแลรายวันอย่างต่อเนื่อง แพลตฟอร์มจะเก็บข้อมูลฮาร์ดแวร์ ซอฟต์แวร์ และสถานะเอ็นด์พอยต์แบบต่อเนื่อง และสร้างทะเบียนรวมศูนย์ ทำให้เกิดฐานการจัดการที่ “มองเห็นได้ ค้นหาได้ ติดตามได้ และตรวจสอบยืนยันได้”

ในด้านการมองเห็นสินทรัพย์ แพลตฟอร์มสามารถเก็บข้อมูลสเปกฮาร์ดแวร์และข้อมูลการติดตั้ง/การใช้งานซอฟต์แวร์ของเอ็นด์พอยต์อัตโนมัติ สร้างภาพรวมแบบรวมศูนย์ ช่วยให้ผู้บริหารเห็นจำนวน การกระจายตัว และการเปลี่ยนแปลงสถานะได้รวดเร็ว ลดความคลาดเคลื่อนในการตัดสินใจจากข้อมูลล่าช้า ในด้านการบริหารความเสี่ยง แพลตฟอร์มสามารถเฝ้าระวังและแจ้งเตือนความผิดปกติสำคัญ เช่น สุขภาพฮาร์ดแวร์เปลี่ยนแปลง การเปลี่ยนแปลงผิดปกติ หรือความเสี่ยงด้านการบำรุงรักษา เพื่อลดความเป็นไปได้ของการหยุดชะงักจากเหตุขัดข้องฉับพลัน

ในด้านความปลอดภัยและ Compliance แพลตฟอร์มให้ฐานข้อมูลที่ตรวจสอบได้ องค์กรสามารถใช้ข้อมูลสินทรัพย์และพฤติกรรมเพื่อระบุจุดเสี่ยง วางนโยบาย และเมื่อเกิดเหตุการณ์สามารถระบุเอ็นด์พอยต์และต้นตอได้เร็วขึ้น ลดเวลาตอบสนอง นอกจากนี้ยังมักมีความสามารถในการทำรายงานและวิเคราะห์แนวโน้มย้อนหลัง เพื่อประเมินต้นทุน วางแผนอัปเกรด/เปลี่ยนอุปกรณ์ และเพิ่มประสิทธิภาพการลงทุน สำหรับองค์กรที่มีหลายสาขา หลายแผนก แพลตฟอร์มยังช่วยรวมข้อมูลข้ามพื้นที่เพื่อการบริหารแบบศูนย์กลางและเพิ่มความโปร่งใสโดยรวม

แนวทางการบริหารจัดการ IT Asset ของ Ping32

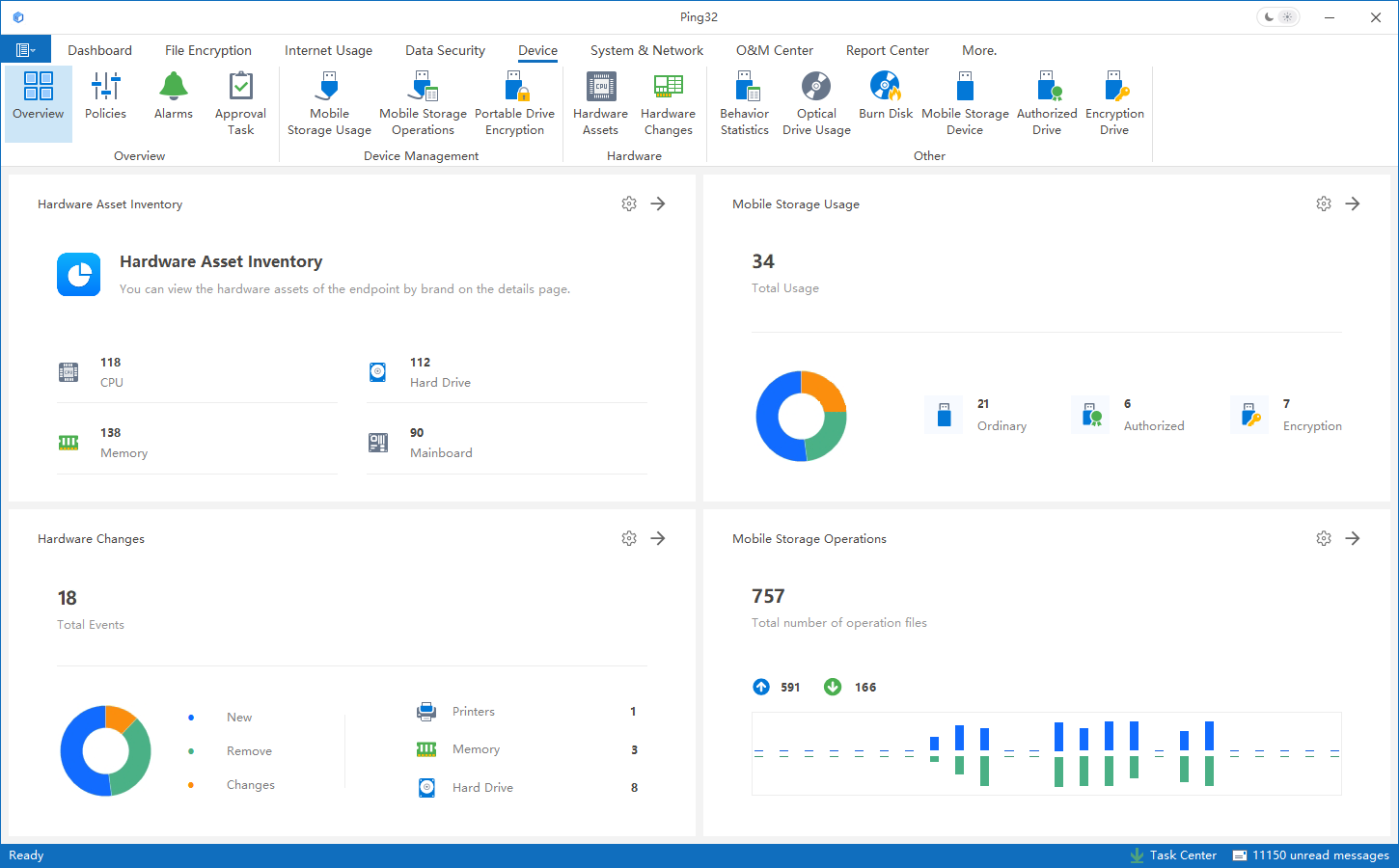

Ping32 ใช้เอ็นด์พอยต์เป็นศูนย์กลาง รวมฮาร์ดแวร์ ซอฟต์แวร์ และอุปกรณ์ต่อพ่วงไว้ในระบบเดียวสำหรับการเก็บข้อมูล เฝ้าระวัง และควบคุม เป้าหมายคือช่วยให้องค์กรมี “ฐานข้อมูลสินทรัพย์ที่เชื่อถือได้” และขยายการกำกับดูแลสินทรัพย์ไปสู่การปฏิบัติที่ทำได้จริงและตรวจสอบยืนยันได้ในงานประจำวัน

1) การจัดการสินทรัพย์ฮาร์ดแวร์

ในด้านฮาร์ดแวร์ Ping32 จะเก็บข้อมูลสำคัญโดยอัตโนมัติ เช่น CPU หน่วยความจำ ฮาร์ดดิสก์ เมนบอร์ด และการ์ดเครือข่าย สร้างทะเบียนสินทรัพย์ที่อัปเดตได้ต่อเนื่อง ช่วยให้ผู้ดูแลเห็นขนาดและการกระจายตัวแบบเรียลไทม์ พร้อมทั้งเฝ้าระวังการเปลี่ยนแปลงคอนฟิกอย่างต่อเนื่อง หากมีการเพิ่ม/ลดหรือความผิดปกติ จะส่งสัญญาณแจ้งเตือน เพื่อช่วยตรวจพบการเปลี่ยนแปลงที่ไม่ได้รับอนุญาตได้เร็วขึ้น อีกทั้งยังใช้ตัวชี้วัดสุขภาพฮาร์ดดิสก์ เช่น S.M.A.R.T เพื่อประเมินความเสี่ยงล่วงหน้า ลดโอกาสที่ฮาร์ดแวร์เสียหายจนทำให้ธุรกิจหยุดชะงักหรือข้อมูลสูญหาย ส่วน USB และอุปกรณ์ต่อพ่วงก็สามารถรวมอยู่ในขอบเขตการมองเห็นและการตรวจสอบ เพื่อลด “จุดบอดของอุปกรณ์ภายนอก”

2) การจัดการสินทรัพย์ซอฟต์แวร์

ในด้านซอฟต์แวร์ Ping32 สามารถสรุปซอฟต์แวร์ที่ติดตั้งและซอฟต์แวร์ที่กำลังใช้งานบนเอ็นด์พอยต์ พร้อมบันทึกพฤติกรรมการติดตั้ง ถอนการติดตั้ง และอัปเดต เพื่อสร้างมุมมองสินทรัพย์ซอฟต์แวร์แบบรวมศูนย์ องค์กรสามารถกำหนดขอบเขตการใช้ซอฟต์แวร์ผ่านกลไก White List, Black List และกระบวนการอนุมัติการติดตั้ง รวมถึงลดความเสี่ยงด้านไลเซนส์และความปลอดภัยด้วยการตรวจสอบความสอดคล้อง (Compliance Check) และการถอนการติดตั้งระยะไกล (Remote Uninstall) เมื่อเชื่อมโยงการจัดการฮาร์ดแวร์และซอฟต์แวร์เข้าด้วยกัน Ping32 จะสร้างวงจรการจัดการสินทรัพย์แบบครบวงจร ทำให้องค์กรสามารถติดตามจำนวน ตำแหน่ง สถานะ และความเสี่ยงของสินทรัพย์ได้อย่างต่อเนื่อง และมีข้อมูลที่เชื่อถือได้สำหรับงานปฏิบัติการ ความปลอดภัย และการตัดสินใจ

การวิเคราะห์กรณีใช้งานจริง

อุตสาหกรรมการผลิต (หลายโรงงาน เอ็นด์พอยต์จำนวนมาก): บริษัทผู้ผลิตรายหนึ่งมีโรงงานหลายแห่งทั่วประเทศ และมีเอ็นด์พอยต์มากกว่า 3,000 เครื่อง การตรวจนับสินทรัพย์ด้วยมือเดิมใช้เวลาสองสัปดาห์และผิดพลาดง่าย หลังติดตั้ง Ping32 บริษัทสามารถเก็บข้อมูลสินทรัพย์ทั้งหมดและสร้างทะเบียนได้ภายใน 3 วัน พร้อมเฝ้าระวังการเปลี่ยนแปลงฮาร์ดแวร์และการติดตั้งซอฟต์แวร์แบบเรียลไทม์ ลดภาระงานของทีมไอทีอย่างชัดเจน

สถาบันการเงิน (ข้อกำหนดซอฟต์แวร์เข้มงวด): สถาบันการเงินแห่งหนึ่งต้องตรวจสอบการติดตั้งซอฟต์แวร์ของทั้งองค์กร ด้วยความสามารถ White List/Black List และ Remote Uninstall ของ Ping32 ซอฟต์แวร์ที่ไม่ได้รับอนุญาตสามารถถูกบล็อกและลบได้ ทำให้การปฏิบัติตามข้อกำหนดยกระดับจาก “ตรวจแบบสุ่ม” เป็น “ตรวจสอบยืนยันได้” และรองรับการตรวจสอบทั้งภายในและภายนอก

องค์กรข้ามชาติ (ความเสี่ยงการรั่วไหลผ่าน USB/อุปกรณ์ต่อพ่วง): องค์กรข้ามชาติรายหนึ่งมีความเสี่ยงด้านการรั่วไหลจากการใช้ USB และอุปกรณ์ต่อพ่วง หลังติดตั้ง Ping32 การเชื่อมต่อ USB การเขียนแผ่น/บันทึก และการคัดลอกไฟล์ถูกบันทึกเป็นหลักฐานทั้งหมด พร้อมแจ้งเตือนเมื่อพบความผิดปกติ ช่วยลดโอกาสการรั่วไหลภายใน และสร้างบันทึกที่ตรวจสอบได้เพื่อการกำกับดูแล

สรุป

การบริหาร IT Asset กำลังเปลี่ยนจาก “งานประกอบของทีมปฏิบัติการ” ไปสู่ “องค์ประกอบหลัก” ที่กำหนดประสิทธิภาพ ความปลอดภัย และความสามารถในการแข่งขันขององค์กร Ping32 ใช้เอ็นด์พอยต์เป็นศูนย์กลาง ผสานการจัดการฮาร์ดแวร์ ซอฟต์แวร์ และอุปกรณ์ต่อพ่วงอย่างลึกซึ้ง ช่วยให้องค์กรบรรลุการควบคุมสินทรัพย์ไอทีที่ “ทำได้จริง ตรวจสอบได้ และยั่งยืน” ผ่านการเก็บข้อมูลแบบมองเห็นได้ การตรวจสอบพฤติกรรม (Audit) และการบังคับใช้นโยบาย (Policy Enforcement) องค์กรสามารถเปลี่ยนจาก “มองไม่เห็นสินทรัพย์” ไปสู่ “สินทรัพย์วัดผลได้ ติดตามได้ และควบคุมได้” และมีฐานข้อมูลและการกำกับดูแลที่แข็งแรงเพื่อสนับสนุนการดำเนินงานดิจิทัล ความปลอดภัยสารสนเทศ และการเติบโตระยะยาว

FAQ

Q1: Ping32 เก็บข้อมูลฮาร์ดแวร์ของเอ็นด์พอยต์อย่างไร?

A: ระบบเก็บข้อมูลสำคัญของฮาร์ดแวร์โดยอัตโนมัติ เช่น CPU หน่วยความจำ ฮาร์ดดิสก์ และการ์ดเครือข่าย และสร้างทะเบียนสินทรัพย์แบบมองเห็นได้ พร้อมอัปเดตและบันทึกการเปลี่ยนแปลงอย่างต่อเนื่อง

Q2: Ping32 สามารถเฝ้าระวังการใช้งาน USB/อุปกรณ์ต่อพ่วงได้หรือไม่?

A: รองรับการจัดการและตรวจสอบ USB/อุปกรณ์ต่อพ่วงแบบรวมศูนย์ บันทึกเวลาการเชื่อมต่อ ข้อมูลอุปกรณ์ และพฤติกรรมสำคัญ พร้อมแจ้งเตือนเมื่อพบความผิดปกติ

Q3: จะควบคุมสินทรัพย์ซอฟต์แวร์ผ่าน Ping32 ได้อย่างไร?

A: สามารถจำกัดการติดตั้งและการใช้งานซอฟต์แวร์ผ่าน White List/Black List และกระบวนการอนุมัติการติดตั้ง พร้อมบันทึกพฤติกรรมการติดตั้ง ถอนการติดตั้ง และอัปเดต รวมถึงรองรับการตรวจสอบความสอดคล้องและการถอนการติดตั้งระยะไกล

Q4: Ping32 รองรับการดูสินทรัพย์ระยะไกลและการจัดการแบบรวมศูนย์หรือไม่?

A: รองรับการดูสถานะฮาร์ดแวร์ ซอฟต์แวร์ และอุปกรณ์ต่อพ่วงของเอ็นด์พอยต์แบบระยะไกล และรวบรวมข้อมูลเข้าสู่ศูนย์กลางเพื่อการจัดการแบบข้ามแผนก/ข้ามพื้นที่ รวมถึงการวิเคราะห์สถิติ

Q5: การติดตั้ง Ping32 จะกระทบการใช้งานเอ็นด์พอยต์ประจำวันหรือไม่?

A: สามารถเปิดใช้ความสามารถเป็นขั้นตอน (มองเห็น → ตรวจสอบ → ควบคุม) และปรับนโยบายได้ยืดหยุ่นตามบริบทธุรกิจ เพื่อรักษาความต่อเนื่องของงานและลดผลกระทบต่อผู้ใช้งานให้น้อยที่สุด

ติดต่อเรา

ติดต่อเรา

13 นาที

13 นาที