ภายใต้บริบทที่การเปลี่ยนผ่านสู่ดิจิทัล (Digital Transformation) และรูปแบบการทำงานแบบไฮบริด (Hybrid Work) หลอมรวมเข้าด้วยกันอย่างลึกซึ้ง วงจรชีวิตของข้อมูลองค์กรกำลังถูก “ปรับโครงสร้าง” ครั้งใหญ่ จากเดิมที่ยึดศูนย์ข้อมูล (Data Center) เป็นแกนกลางของการจัดเก็บแบบรวมศูนย์ กำลังเปลี่ยนไปสู่รูปแบบการใช้งานแบบกระจายศูนย์ที่มี “อุปกรณ์ปลายทางของพนักงาน (Endpoint)” เป็นจุดสัมผัสหลัก ข้อมูลธุรกิจไม่ได้อยู่เฉพาะในระบบงานที่ถูกควบคุมหรือไฟล์เซิร์ฟเวอร์อีกต่อไป แต่กระจายอยู่บนอุปกรณ์ปลายทางหลากหลายประเภท และถูกแก้ไข เคลื่อนย้าย และส่งออกภายนอกอย่างถี่ในกระบวนการทำงานร่วมกันประจำวัน

รูปแบบการใช้ข้อมูลแบบ “กระจายศูนย์” นี้ช่วยเพิ่มประสิทธิภาพการทำงาน แต่ในขณะเดียวกันก็ยืดแนวรบความเสี่ยงด้านข้อมูลรั่วไหลให้ยาวขึ้นอย่างมีนัยสำคัญ เมื่อข้อมูลสำคัญหลุดออกจากขอบเขตทางกายภาพและตรรกะเดิม พฤติกรรมการส่งออกภายนอกมักซ้อนทับอยู่ในขั้นตอนงานที่ถูกต้องตามข้อกำหนด ทำให้มีความแฝงเร้นและเกิดขึ้นแบบสุ่มได้ง่าย ไม่ว่าจะเป็นการประสานงานชั่วคราว การส่งมอบแบบเร่งด่วน หรือการทำงานข้ามแผนก ล้วนสามารถกลายเป็นจุดเริ่มต้นของการสูญเสียการควบคุมข้อมูลได้

จากข้อสังเกตที่พบร่วมกันในรายงานความมั่นคงปลอดภัยไซเบอร์จำนวนมาก ความเสี่ยงการสูญเสียสินทรัพย์ข้อมูลขององค์กรกำลังเปลี่ยน “จุดศูนย์ถ่วง” จากการโจมตีแทรกซึมจากภายนอก ไปสู่การปฏิบัติการที่ไม่อยู่ในการควบคุมโดยบุคลากรภายใน ไม่ว่าจะเป็นการส่งไฟล์แบบไม่เป็นทางการผ่านเครื่องมือสื่อสารทันที (IM) การอัปโหลดโดยไม่ได้รับอนุญาตผ่านแพลตฟอร์ม Web การคัดลอกแบบกายภาพผ่านสื่อบันทึกแบบพกพา (USB) หรือแม้แต่การพิมพ์และการจับภาพหน้าจอซึ่งเป็นการส่งออกเชิงกายภาพ/อนาล็อก—หากขาดการตรวจสอบและการควบคุมที่มีประสิทธิภาพ ก็มีโอกาสสูงที่จะพัฒนาไปสู่เหตุการณ์ข้อมูลรั่วไหลจริง

สำหรับธุรกิจขนาดกลางและขนาดเล็กที่มีทรัพยากรจำกัด ต้นทุนในการสร้างระบบความปลอดภัยแบบครบวงจร (Full-stack) นั้นสูงมาก การพึ่งพาเพียง “มาตรการเชิงป้องกันล่วงหน้า” หรือ “การตรวจสอบบันทึกย้อนหลัง” ไม่เพียงพอต่อการรับมือสถานการณ์ข้อมูลรั่วไหลบน Endpoint ที่เปลี่ยนแปลงรวดเร็ว องค์กรจึงต้องการความสามารถแบบ “ควบคุมระหว่างเกิดเหตุ (In-Process Control)” ที่เข้าไปแทรกแซงได้แบบเรียลไทม์ ระบุความเสี่ยงได้แม่นยำ และปรับการตอบสนองได้แบบไดนามิก—กล่าวคือ ภายในช่วง “ระดับมิลลิวินาที” ที่เกิดการส่งไฟล์ออก ต้องสามารถบังคับใช้นโยบายอัตโนมัติเพื่อป้องกันได้ ทำให้ ควบคุมได้ ตรวจสอบได้ และลดความเสียหายได้ทันท่วงที

แนวหน้าของความเสี่ยงข้อมูลรั่วไหล: “จุดเกิดเหตุแรก” อยู่ที่ Endpoint

ในงานจริง “การส่งออก (External Sharing/Outbound)” ไม่ได้เท่ากับ “การทำผิด” เสมอไป ตรงกันข้าม การส่งออกมักเป็นกิจกรรมปกติที่ทำให้งานเดินหน้า เช่น การแลกเปลี่ยนเอกสาร การทำงานร่วมกับซัพพลายเออร์ การส่งมอบให้ลูกค้า การรีวิวระยะไกล หรือการส่งรายงานเร่งด่วน—กระบวนการเหล่านี้ทำให้ Endpoint กลายเป็น “ทางออกแรก” ของข้อมูล และเป็นพื้นที่เสี่ยงที่จัดการยากและถูกมองข้ามได้ง่ายที่สุด

ความเสี่ยงการส่งไฟล์ออกจาก Endpoint มักมี 3 ลักษณะเด่น:

1) ช่องทางมาก จุดเข้าออกกระจาย ครอบคลุมให้ครบได้ยาก

การส่งออกไม่ได้เกิดในอีเมลเท่านั้น IM, การอัปโหลดผ่านเบราว์เซอร์, การซิงก์ไดรฟ์/คลาวด์, การคัดลอกผ่าน USB, การพิมพ์, การจับภาพหน้าจอแล้ววาง, การแมปไฟล์ผ่าน Remote Desktop ฯลฯ ล้วนเป็นเส้นทางที่ไฟล์สำคัญเดียวกันสามารถออกจากองค์กรได้ การควบคุมแบบจุดเดียวจึงมักทิ้ง “จุดบอด” ไว้เสมอ

2) ผูกกับบริบทธุรกิจสูง จึง “แอบแฝงในกระบวนการที่ถูกต้อง” ได้ง่าย

เหตุรั่วไหลจำนวนมากไม่ใช่การโจมตีแบบมุ่งร้าย แต่เกิดในขั้นตอนงานที่ดูสมเหตุสมผล เช่น พนักงานส่งเอกสารส่วนตัวเพื่อเร่งงาน อัปโหลดไปคลาวด์ส่วนบุคคลเพื่อความสะดวก ใช้สกรีนช็อตแทนการอนุมัติเอกสาร—ยิ่งกระบวนการยิ่งเร่งและการทำงานร่วมกันยิ่งถี่ พฤติกรรม “เลี่ยงกฎเพื่อความเร็ว” ก็ยิ่งเกิดง่าย

3) เกิดแล้วหยุดความเสียหายยาก ต้นทุนการสืบย้อนสูง

การส่งออกจาก Endpoint มีความเป็น “ทันทีทันใด” สูง เมื่อไฟล์ถูกส่งออกไป องค์กรมักสูญเสียการควบคุมการทำสำเนา การส่งต่อ และการแพร่กระจายซ้ำ แม้ระบุผู้รับผิดชอบได้ภายหลัง ก็อาจตัดวงจรการกระจายไม่ได้แล้ว เหลือเพียงความเสี่ยงด้านการปฏิบัติตามกฎระเบียบและต้นทุนการจัดการเหตุการณ์

ดังนั้น หัวใจของการกำกับดูแลการส่งไฟล์ออกจาก Endpoint ไม่ใช่ “ห้ามส่งออก” แต่คือ ระบุพฤติกรรมแบบเรียลไทม์ จัดการแบบแบ่งระดับตามบริบท ตรวจสอบย้อนหลังได้ และหยุดความเสียหายได้ในระดับมิลลิวินาทีเมื่อจำเป็น

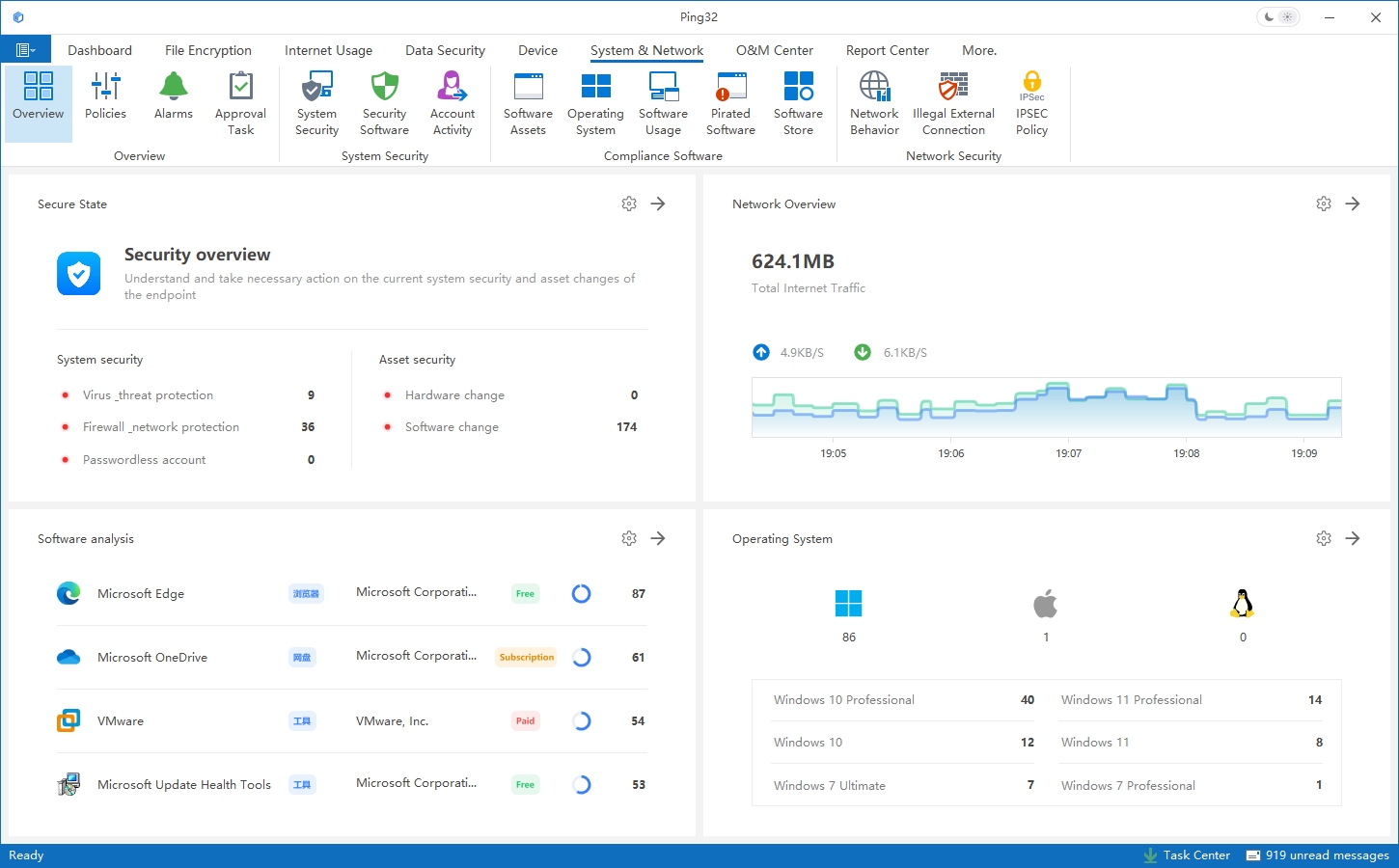

ระบบป้องกันข้อมูลรั่วไหลของ Ping32

แพลตฟอร์มบริหารความปลอดภัย Endpoint ของ Ping32 ผสาน “เอนจินควบคุมระหว่างเกิดเหตุ (In-Process Control)” อย่างลึกซึ้ง และเลื่อนตรรกะการควบคุมให้มาอยู่ใน “ช่วงที่กำลังจะส่งไฟล์ออกจริง” แก่นสำคัญคือ: โดยไม่เปลี่ยนนิสัยการทำงานของผู้ใช้ ระบบสามารถวิเคราะห์พฤติกรรมการส่งออก ประเมินความเสี่ยง และบังคับใช้นโยบายได้แบบเรียลไทม์ ทำให้ความปลอดภัยเกิดขึ้น “ในวินาทีที่งานเกิด” ไม่ใช่รู้ทีหลังจากการตรวจสอบย้อนหลัง

ครอบคลุมทุกเส้นทาง: สร้างเครือข่ายการมองเห็น Endpoint แบบไร้จุดบอด

การทำ Governance เรื่องการส่งออกบน Endpoint ให้ได้ผล ขั้นแรกไม่ใช่ “บล็อกทันที” แต่ต้อง “มองเห็น แยกแยะ และควบคุมได้” ก่อน Ping32 เริ่มจากฝั่ง Endpoint ถอดเส้นทางการส่งออกตามกระบวนงานจริง และรวมเป็นมุมมองการกำกับดูแลเดียว ครอบคลุมสถานการณ์ที่เกิดบ่อย ได้แก่ (ไม่จำกัดเพียงเท่านี้):

- Web Upload Outbound: วิเคราะห์และกำกับการอัปโหลดผ่านเบราว์เซอร์ไปยังเว็บไซต์ภายนอก ฟอร์มออนไลน์ แพลตฟอร์มทำงานร่วมกัน ระบบทิกเก็ต/เวิร์กออเดอร์ ไดรฟ์คลาวด์/คลาวด์สตอเรจ ฯลฯ

- Email Outbound: การส่งไฟล์แนบ นโยบายโดเมนผู้รับ การทริกเกอร์อนุมัติ/บล็อกเมื่อพบเนื้อหาอ่อนไหว

- Removable Media: การคัดลอก/ส่งออกผ่าน USB การทำสำเนาเป็นชุด การถ่ายโอนข้ามเครือข่ายแยกส่วน (Air-gapped transfer) ซึ่งเป็นความเสี่ยงสูง

- Printing & Screenshot “Analog Output”: ตรวจสอบงานพิมพ์ การเชื่อมโยงเนื้อหาที่พิมพ์ พฤติกรรมสกรีนช็อตและโซ่การแพร่กระจาย พร้อมนโยบายแทรกแซง

- Cross-App Transfer: คัดลอก-วาง ลาก-วาง บันทึกเป็นชื่อใหม่ บีบอัดแพ็กไฟล์ แปลงฟอร์แมต ฯลฯ ซึ่งมักถูกใช้เป็น “ทางเลี่ยง” การควบคุม

- Offline & Low-Connectivity: ใช้นโยบายได้แม้อุปกรณ์ไม่ออนไลน์ และซิงก์บันทึกเหตุการณ์อัตโนมัติเมื่อกลับมาเชื่อมต่อ เพื่อความต่อเนื่องในการกำกับดูแล

ด้วยการครอบคลุมทุกเส้นทาง องค์กรสามารถทำได้บนแพลตฟอร์มเดียว: มองเห็นการส่งออก จัดระดับความเสี่ยง เชื่อมโยงนโยบาย และตรวจสอบย้อนกลับ ยกระดับจาก “ควบคุมแบบจุด” สู่ “กำกับแบบเส้นทาง/โซ่การส่งออก”

การรับรู้เนื้อหาอัจฉริยะ (DCI)

การ “เห็นพฤติกรรม” อย่างเดียวไม่พอ การกำกับดูแลที่มีประสิทธิผลต้องตอบคำถามสำคัญเพิ่มว่า: ไฟล์ที่กำลังจะส่งออก “อ่อนไหวแค่ไหน” “ควรบล็อกหรือไม่” และ “จัดการอย่างไรให้กระทบงานน้อยที่สุด”

Ping32 จึงนำเอนจินการระบุเนื้อหาอ่อนไหว (Data Content Identification, DCI) มาใช้ เพื่อให้การควบคุมระหว่างเกิดเหตุมีความสามารถในการ “เข้าใจข้อมูล” ผ่านชุดคำสำคัญ (Keyword Dictionary) นิพจน์ปกติ (Regex) ลายนิ้วมือไฟล์ (File Fingerprint) เมทาดาทา และลักษณะโครงสร้างเนื้อหา ระบบสามารถประเมินน้ำหนักความอ่อนไหวและติดป้ายระดับ (Classification/Labeling) ให้กับไฟล์ที่กำลังจะส่งออกได้

จากผลการตัดสินของ DCI, Ping32 สามารถเรียกใช้กลไกตอบสนองแบบแยกระดับ เพื่อให้ “จัดการตามมูลค่า” และ “ลงมือได้ตามบริบท”:

- Silent Audit: บันทึกพฤติกรรมความเสี่ยงต่ำแบบไม่รบกวนผู้ใช้ เพื่อความต่อเนื่องของงาน

- Real-time Alert: แจ้งเตือนผู้ดูแลทันทีเมื่อพบพฤติกรรมน่าสงสัย ให้รับรู้ความเสี่ยงล่วงหน้า

- Enforced Block: บล็อกการส่งออกที่ละเมิดต่อสินทรัพย์สำคัญในระดับมิลลิวินาที เพื่อให้ข้อมูลไม่หลุดออกนอกขอบเขต

- Flexible Approval: คืนอำนาจการตัดสินใจให้ฝ่ายธุรกิจ ผ่านเวิร์กโฟลว์อนุมัติออนไลน์ เพื่อสมดุลระหว่างความปลอดภัยและความเร็ว

นั่นหมายความว่า นโยบายไม่จำเป็นต้องเป็นแค่ “ผ่าน/บล็อก” แบบหยาบ ๆ แต่สามารถกำหนดเส้นทางการจัดการที่เหมาะสมตามระดับความอ่อนไหวและบริบทธุรกิจได้ แม้เป็นช่องทางเดียวกัน แต่ไฟล์คนละมูลค่าก็ใช้การควบคุมต่างกันได้

การกำกับดูแลแบบค่อยเป็นค่อยไป: ทำให้ DLP เดินได้อย่างยั่งยืน

หากควบคุมการส่งออกบน Endpoint แบบ “เหมาเข่ง” องค์กรมักเจอแรงต้านและพฤติกรรมหลบเลี่ยง Ping32 เน้นแนวทางการนำไปใช้แบบค่อยเป็นค่อยไปที่ยั่งยืน ช่วยให้องค์กรพัฒนาได้จาก “มองเห็น → ควบคุม → ปรับให้เหมาะสม” จนเกิดระบบ DLP (Data Loss Prevention) ที่เสถียร

ระยะที่ 1: เริ่มจากการมองเห็น ก่อนสู่การกำหนดมาตรฐาน

เริ่มด้วยการตรวจสอบ (Audit) เพื่อทำความเข้าใจเส้นทางการส่งออกจริง ความแตกต่างของแต่ละฝ่าย และกลุ่มผู้ใช้เสี่ยงสูง สร้างภาพฐาน (Baseline) เพื่อรองรับการออกนโยบายในขั้นถัดไป

ระยะที่ 2: ใช้การจัดระดับและบริบท ลดการกระทบงาน

นำ DCI และนโยบายตามสถานการณ์มาใช้ ยกระดับการตัดสินใจจาก “ตามช่องทาง” ไปเป็น “เนื้อหา + พฤติกรรม + บริบท” ลดทั้งการแจ้งเตือนผิดพลาดและผลกระทบต่อธุรกิจ

ระยะที่ 3: จากการบล็อกสู่การทำงานร่วมกัน สร้างวงจรปิด (Closed-loop)

เชื่อมโยงการแจ้งเตือน เวิร์กโฟลว์อนุมัติ การจัดการข้อยกเว้น และการเก็บหลักฐาน ทำให้จาก “บล็อกครั้งเดียว” กลายเป็น “วงจรการกำกับดูแลต่อเนื่อง” และฝังความปลอดภัยลงในกระบวนการงาน

ระยะที่ 4: เดินระบบต่อเนื่องและปรับนโยบายอย่างสม่ำเสมอ

ใช้ข้อมูลจากการตรวจสอบและบทเรียนจากเหตุการณ์จริง ปรับปรุงกฎและโมเดลความอ่อนไหวอย่างต่อเนื่อง พัฒนาจาก “พึ่งพาประสบการณ์” ไปสู่ “การกำกับดูแลด้วยข้อมูล”

ทำให้ความปลอดภัยเป็น “ความแน่นอน” ของการไหลเวียนงาน

ในสภาพแวดล้อม Endpoint ที่ซับซ้อน เปลี่ยนแปลงเร็ว และกระจายตัวสูง การควบคุมระหว่างเกิดเหตุคือองค์ประกอบที่ “ใช้ได้จริงที่สุด” และใกล้ชิดกับงานมากที่สุดในระบบป้องกันข้อมูลรั่วไหล Ping32 สร้างความสามารถในการรับรู้เส้นทางการส่งไฟล์ออกอย่างต่อเนื่องบน Endpoint ผสานการระบุเนื้อหาอ่อนไหวแบบอัจฉริยะและการตอบสนองแบบไดนามิก ทำให้องค์กรสามารถระบุความเสี่ยงแบบเรียลไทม์ แยกระดับความอ่อนไหว และดำเนินการตามนโยบายได้ทันที ส่งผลให้ข้อกำหนดด้านความปลอดภัยถูกฝังลงไปในทุกการส่งไฟล์ออกอย่างเป็นธรรมชาติ

นี่ไม่ใช่แค่การเพิ่มความสามารถเชิงเทคนิคจุดเดียว แต่คือการยกระดับรูปแบบการกำกับดูแลข้อมูลทั้งระบบ องค์กรไม่จำเป็นต้องพึ่งพาการสืบย้อนย้อนหลังหรือการกำกับด้วยคนเพียงอย่างเดียวอีกต่อไป แต่สามารถสร้างกลไกการจัดการที่ ปฏิบัติได้ ตรวจสอบได้ และยั่งยืน ภายในกระบวนการทำงาน พร้อมรักษาประสิทธิภาพการใช้ข้อมูล และวางฐานที่มั่นคงให้กับการปฏิบัติตามข้อกำหนด การบริหารความเสี่ยง และการดำเนินงานดิจิทัลระยะยาว ทำให้ความปลอดภัยกลายเป็น “ความสามารถภายใน” ไม่ใช่ภาระเพิ่มเติม

FAQ (คำถามที่พบบ่อย)

Q1: การควบคุมระหว่างเกิดเหตุของ Ping32 ต่างจากไฟร์วอลล์แบบเดิมอย่างไร?

A: ไฟร์วอลล์เน้นการกรองทราฟฟิกที่ขอบเขตเครือข่ายเป็นหลัก ขณะที่ Ping32 ทำงานที่ฝั่ง Endpoint สามารถระบุพฤติกรรมการส่งไฟล์ออกและเนื้อหาไฟล์ พร้อมตัดสินใจแบบละเอียดโดยคำนึงถึงผู้ใช้ แอป และบริบท เพื่อการควบคุมและลดความเสียหายได้ตรงจุดกว่า

Q2: สามารถตรวจจับการอัปโหลดผ่านเว็บที่เข้ารหัสด้วย HTTPS ได้หรือไม่?

A: ได้ Ping32 สามารถใช้ความสามารถฝั่งเบราว์เซอร์หรือการวิเคราะห์โปรโตคอล เพื่อแยกวิเคราะห์และตรวจสอบพฤติกรรม Web Upload ที่พบบ่อย และบังคับใช้นโยบายแจ้งเตือน/อนุมัติ/บล็อกได้

Q3: หากอุปกรณ์ออฟไลน์ นโยบายควบคุมการส่งออกยังมีผลหรือไม่?

A: ยังมีผล Ping32 Agent มีเอนจินนโยบายบนเครื่อง ทำให้แม้ออฟไลน์ก็สามารถบล็อกหรือบันทึกการตรวจสอบได้ และจะซิงก์บันทึกเหตุการณ์อัตโนมัติเมื่อกลับมาออนไลน์

Q4: DCI (การระบุเนื้อหา) ใช้ทรัพยากรเครื่องมากหรือไม่?

A: ไม่มาก Ping32 ใช้อัลกอริทึมที่ปรับแต่งแล้วและการสแกนแบบ Trigger/Incremental โดยปกติจะประเมินแบบรวดเร็วเฉพาะตอนเกิดการส่งออก จึงกระทบประสิทธิภาพเครื่องน้อย

Q5: ป้องกันการเลี่ยงด้วยการเปลี่ยนนามสกุลไฟล์ได้ไหม?

A: ได้ Ping32 รองรับการระบุประเภทไฟล์จาก “ลักษณะไฟล์” (File Signature/Fingerprint) ทำให้มองทะลุการปลอมแปลงนามสกุล และเมื่อผสานกับ DCI และนโยบาย ก็ช่วยลดความเสี่ยงการหลบเลี่ยงได้อย่างมีประสิทธิภาพ

ติดต่อเรา

ติดต่อเรา

10 นาที

10 นาที