ทำการเข้ารหัสไฟล์ในองค์กรอย่างไร? โซลูชันเข้ารหัสหลายโหมดของ Ping32

11 นาที

11 นาที ในยุคที่การทำงานแบบดิจิทัลขององค์กรพัฒนาอย่างต่อเนื่อง “ไฟล์อิเล็กทรอนิกส์” กลายเป็นภาชนะหลักที่บรรจุข้อมูลธุรกิจสำคัญแทบทั้งหมด ตั้งแต่แบบร่าง/แบบวิศวกรรม งานวิจัยและพัฒนา ซอร์สโค้ด รายชื่อลูกค้า สัญญาและข้อตกลง ไปจนถึงงบการเงินและเอกสารทรัพยากรบุคคล ไฟล์จึงเป็นทั้ง “ภาษากลาง” ของการทำงานร่วมกัน และเป็น “ตัวพาข้อมูล” ที่เกิดการจัดเก็บและส่งต่อจริง หากเกิดการรั่วไหล ผลกระทบมักไม่ได้หยุดแค่ความเสียหายทางการเงินโดยตรง แต่ยังอาจนำไปสู่การรั่วไหลของความลับทางการค้า ความได้เปรียบทางการแข่งขันลดลง ชื่อเสียงแบรนด์เสียหาย รวมถึงความรับผิดด้านกฎหมายและข้อกำหนดการปฏิบัติตาม (Compliance) ที่ตามมา ที่สำคัญคือ ในสถานการณ์จริง การรั่วไหลของไฟล์ไม่ได้จำเป็นต้องเกิดจากการโจมตีที่ซับซ้อนเสมอไป แต่กลับเกิดจากการปฏิบัติงานประจำที่ทำได้ง่ายและเกิดขึ้นบ่อย และเมื่อเกิดขึ้นแล้วก็มักติดตามสาเหตุและจำกัดความเสียหายได้ยาก

เมื่อพิจารณาจากสาเหตุ จุดเสี่ยงที่พบได้บ่อยจะกระจุกอยู่ใน 5 ด้าน ได้แก่ การส่งออก/ส่งต่อไฟล์ออกนอกองค์กร การคัดลอก การเปลี่ยนแปลงบุคลากร การสูญเสียการควบคุมที่ปลายทาง (Endpoint) และปัญหาไฟล์เก่าที่เป็นข้อมูลเปิด (Historical Plaintext) ตัวอย่างเช่น พนักงานส่งไฟล์ผิดคนหรือผิดกลุ่มผ่านอีเมลหรือแชต ไฟล์ถูกคัดลอกไปยังแฟลชไดรฟ์ USB คอมพิวเตอร์ส่วนตัว หรือคลาวด์ส่วนตัวจนอยู่นอกการควบคุมขององค์กร พนักงานลาออกหรือย้ายตำแหน่งนำเอกสารโครงการหรือสินทรัพย์เอกสารที่สะสมไว้ออกไป อุปกรณ์ปลายทางสูญหายหรือบัญชีถูกขโมยจนเกิดการส่งออกไฟล์จำนวนมากและการเผยแพร่ซ้ำ รวมถึงไฟล์เก่าจำนวนมากที่เก็บเป็นข้อมูลเปิดอยู่บนเซิร์ฟเวอร์หรือเครื่องปลายทางโดยไม่อยู่ภายใต้นโยบายปกป้องใด ๆ สรุปแล้ว ทั้งหมดชี้ไปที่ข้อเท็จจริงเดียวกัน: ระบบอาจปลอดภัยมาก แต่ถ้า “ตัวไฟล์” เองไม่มีความสามารถในการควบคุมได้แม้ออกจากระบบแล้ว ข้อมูลก็ยังล้มเหลวที่ระยะสุดท้าย (Last Mile) ได้อยู่ดี

ขอบเขตของระบบความปลอดภัยแบบดั้งเดิม

หลายองค์กรสร้างระบบความปลอดภัยโดยยึด “ขอบเขตเครือข่าย” และ “การควบคุมการเข้าถึงระบบ” เป็นหลัก เช่น ไฟร์วอลล์ ระบบตรวจจับการบุกรุก แอนติไวรัส และการบริหารสิทธิ์เข้าถึง เป็นต้น กลไกเหล่านี้สำคัญมากในการป้องกันการบุกรุกจากภายนอก แต่ส่วนใหญ่แก้ปัญหาเรื่อง “ใครเข้าได้หรือเข้าไม่ได้” และ “เข้าถึงทรัพยากรได้หรือไม่” มากกว่า “หลังจากไฟล์ถูกดาวน์โหลด คัดลอก ย้ายเก็บ หรือส่งออกไปแล้ว ยังควบคุมได้หรือไม่” เมื่อไฟล์ถูกเปิด ดาวน์โหลด หรือคัดลอกโดยผู้ใช้ที่ได้รับอนุญาต ความสามารถในการควบคุมมักเริ่มลดลงทันทีที่ไฟล์ออกจากขอบเขตของระบบ จนเกิดช่องว่างแบบ “ควบคุมได้ในระบบ แต่ควบคุมไม่ได้เมื่อนอกระบบ”

ในการบริหารจริง ช่องว่างนี้จะสะท้อนออกมาเป็นปัญหา เช่น องค์กรบังคับใช้ข้อกำหนดกับไฟล์รายไฟล์ได้ยากว่าอนุญาตให้ส่งออกหรือไม่ ส่งไปที่ไหน ส่งให้ใคร ยากที่จะทำให้ไฟล์ยังคงถูกควบคุมแม้ออกจากระบบธุรกิจหรือออกจากเครือข่ายภายใน ยากที่จะบังคับใช้นโยบายต่อพฤติกรรมอย่างการคัดลอก ย้ายเก็บ หรือเผยแพร่ซ้ำอย่างต่อเนื่อง และยากที่จะทำให้การจัดชั้นข้อมูล (Data Classification) ข้อกำหนดด้านความเป็นส่วนตัว และข้อกำหนด Compliance ถูกบังคับใช้จริงในระดับไฟล์ ดังนั้น ความปลอดภัยระดับไฟล์จำเป็นต้องกลับไปที่ “ตัวไฟล์” เอง คุณค่าหลักของการเข้ารหัสไฟล์คือการขยายขีดความสามารถในการควบคุมจากขอบเขตเครือข่ายและระบบ ไปสู่ “วงจรชีวิตของไฟล์” ทั้งการจัดเก็บ การส่งต่อ และการใช้งาน เพื่อให้ไฟล์ยังคงบังคับใช้นโยบายได้ไม่ว่ามันจะอยู่ที่ไหน อยู่บนสื่อใด หรือผ่านเส้นทางใดก็ตาม

ทำไมการเข้ารหัสไฟล์จึง “ใช้งานจริงยาก”

การเข้ารหัสไฟล์ไม่ใช่ฟังก์ชันแบบ “ติดตั้งแล้วจบ” แต่เป็นกลไกความปลอดภัยที่ต้องทำงานต่อเนื่องระยะยาว หลายโซลูชันทำได้ในสภาพแวดล้อมทดสอบ แต่เมื่อเข้าสู่การทำงานจริงจะเจอแรงต้าน ซึ่งมักไม่ได้อยู่ที่ “ทำการเข้ารหัสได้หรือไม่” แต่อยู่ที่ “จะกระทบงานหรือไม่ ครอบคลุมสถานการณ์ที่หลากหลายได้หรือไม่ และนำไฟล์เก่ากับไฟล์จากภายนอกเข้าระบบได้หรือไม่” หากพนักงานต้องทำขั้นตอนด้วยมือบ่อย ๆ ต้องใส่รหัสผ่านซ้ำ ๆ หรือจำเป็นต้องเปลี่ยนพฤติกรรมการใช้งานไฟล์เดิม ๆ การเข้ารหัสจะกลายเป็นภาระด้านประสิทธิภาพและท้ายที่สุดถูกเลี่ยงใช้งานได้ หากมีนโยบายแบบเดียวก็ยากที่จะตอบโจทย์ทั้งฝ่าย R&D ที่ต้องการการปกป้องเข้มงวด และฝ่ายที่ต้องทำงานร่วมกันสูงอย่างการตลาดที่ต้องการความคล่องตัว หากไฟล์เก่าที่เป็นข้อมูลเปิดและไฟล์จากภายนอกไม่สามารถกำกับดูแลได้ องค์กรจะมี “จุดบอด” นอกระบบเข้ารหัสอยู่ตลอดเวลา

ความท้าทายหลัก 3 ประการในการนำไปใช้จริงสรุปได้ว่า:

-

สมดุลความปลอดภัยกับประสิทธิภาพ: การปกป้องที่เข้มงวดไม่ควรแลกกับการทำงานร่วมกันในชีวิตประจำวัน

-

ความแตกต่างของสถานการณ์ใช้งาน: R&D ธุรการ การตลาด และผู้บริหาร มีรูปแบบการใช้ไฟล์ต่างกันมาก

-

การกำกับดูแลทั้งของเดิมและของใหม่: ไฟล์เก่า (Historical) และไฟล์จากภายนอกที่ไหลเข้าทุกวัน ต้องอยู่ในพื้นที่ควบคุมเดียวกัน

แนวคิดการออกแบบของ Ping32

Ping32 ไม่สนับสนุนการใช้นโยบายชุดเดียวครอบคลุมทุกแผนก แต่เน้นแนวคิดแบบ “ตามสถานการณ์ (Scenario-based)” กล่าวคือ องค์กรสามารถเลือกและผสมผสานโหมดการเข้ารหัสตามคำถามสำคัญ เช่น “ไฟล์ถูกสร้างที่ไหน เคลื่อนย้ายอย่างไร ใครเป็นผู้ใช้ ต้องแชร์ภายนอกหรือไม่ และต้องตอบโจทย์ Compliance อย่างไร” เพื่อสร้างระบบปกป้องแบบเป็นชั้น เป็นโซน และตามบริบทการใช้งาน วิธีนี้ทำให้องค์กรสามารถปกป้องข้อมูลมูลค่าสูงด้วยมาตรการที่เข้มงวดและเลี่ยงได้ยาก ขณะเดียวกันก็ยังคงความยืดหยุ่นที่จำเป็นสำหรับทีมที่ต้องทำงานร่วมกันสูง และยังรวมการระบุข้อมูลอ่อนไหว การกำกับดูแลไฟล์เก่า และการนำไฟล์ภายนอกเข้าระบบไว้ในวงจรปิดเดียวกัน

5 โหมดการเข้ารหัสไฟล์หลัก

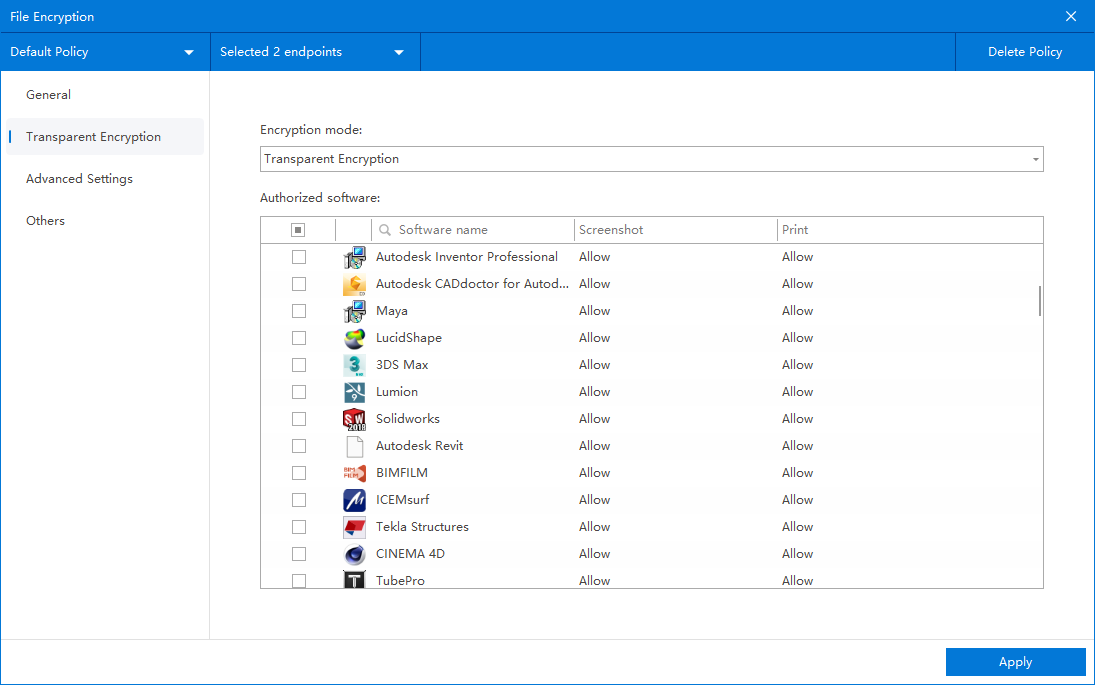

1) การเข้ารหัสแบบโปร่งใส (Transparent Encryption): ปกป้องเข้มงวดแบบไม่รบกวนผู้ใช้

เหมาะสำหรับงานที่มีความอ่อนไหวสูงและมูลค่าสูง เช่น R&D ออกแบบ และการเงิน Ping32 ใช้กลไกระดับระบบปฏิบัติการ เข้ารหัสไฟล์อัตโนมัติก่อนเขียนลงดิสก์ และถอดรหัสอัตโนมัติเมื่อเข้าถึงในสภาพแวดล้อมที่ได้รับอนุญาต สำหรับผู้ใช้ การสร้าง เปิด แก้ไข และบันทึกไฟล์เหมือนเดิม แต่สำหรับฝ่ายความปลอดภัย ไฟล์ถูกจัดเก็บเป็นข้อมูลเข้ารหัสตลอดเวลา และจะไม่สามารถเปิด/ใช้งานได้เมื่ออยู่นอกสภาพแวดล้อมที่ได้รับอนุญาต ช่วยลดความเสี่ยงจากการคัดลอกออกไป อุปกรณ์สูญหาย หรือการได้มาซึ่งไฟล์โดยมิชอบได้จากต้นทาง

เหมาะกับ: ซอร์สโค้ด/เอกสารเทคนิค แบบออกแบบ/ต้นแบบ ข้อมูลงานตรวจสอบบัญชี เอกสารกลยุทธ์ผู้บริหารและทรัพยากรบุคคล

คุณค่า: บังคับใช้เข้มงวดเลี่ยงได้ยาก ผู้ใช้แทบไม่รู้สึก ไม่รบกวนการทำงาน ไฟล์ “ติดตามไปด้วย” และใช้ไม่ได้เมื่ออยู่นอกขอบเขต

2) การเข้ารหัสกึ่งโปร่งใส (Semi-transparent Encryption): มีนโยบายร่วม แต่คงความยืดหยุ่นด้านการทำงานร่วมกัน

สำหรับแผนกที่ทำงานร่วมกันมาก เช่น ธุรการและการตลาด ไม่ใช่ทุกไฟล์จะมีความอ่อนไหวเท่ากัน โหมดกึ่งโปร่งใสช่วยให้องค์กรคงกรอบนโยบายรวมไว้ได้ แต่เปิดช่องให้ผู้ใช้เลือกได้ในบางกรณี เช่น ตอนสร้างไฟล์หรือในสถานการณ์งานเฉพาะ ว่าจะเข้ารหัสหรือไม่ เพื่อลดภาระจากการ “ปกป้องเกินจำเป็น” ต่อไฟล์ที่ไม่อ่อนไหว ซึ่งอาจทำให้ต้นทุนการสื่อสารและการส่งมอบสูงขึ้น โดยรวมแล้วเป็นจุดสมดุลที่ยั่งยืนระหว่างความปลอดภัยขั้นต่ำและประสิทธิภาพการทำงานร่วมกัน

เหมาะกับ: งานสำนักงานทั่วไป งานอนุมัติเอกสาร แผนงานการตลาดและรายงานภายใน การพิจารณาและส่งต่อของผู้บริหาร

คุณค่า: เพิ่มการยอมรับ ลดแรงต้านในการใช้งานจริง ลดการสูญเสียประสิทธิภาพจากการบังคับแบบเหมารวม

3) การเข้ารหัสตามการระบุข้อมูลอ่อนไหว (Sensitive Content–Based Encryption): ปกป้องเฉพาะข้อมูลที่สำคัญจริง

ข้อมูลอ่อนไหวขององค์กรจำนวนมากซ่อนอยู่ในไฟล์ที่ “ดูเหมือนทั่วไป” เช่น ข้อมูลลูกค้าอยู่ในสัญญาหรือสเปรดชีต ข้อมูลพนักงานอยู่ในเอกสาร HR และคำสำคัญทางเทคนิคอยู่ในเอกสารอธิบายแบบหรือเอกสารส่งมอบ Ping32 เชื่อมการระบุข้อมูลอ่อนไหวกับการเข้ารหัส โดยวิเคราะห์เนื้อหาไฟล์แบบเรียลไทม์หรือเป็นรอบ ๆ เมื่อพบตามกฎก็จะบังคับใช้นโยบายเข้ารหัสโดยอัตโนมัติ องค์กรสามารถกำหนดกฎตามธุรกิจได้เอง (เช่น เลขบัตรประชาชน เลขบัญชี/บัตร หมายเลขโทรศัพท์ รหัสโครงการ คีย์เวิร์ดเทคนิคหลัก หรือ Regular Expression) ทำให้การจัดชั้นข้อมูลแบบอธิบายได้ ตรวจสอบได้ และสอดคล้องกับข้อกำหนดทำได้จริง

เหมาะกับ: การคุ้มครองข้อมูลส่วนบุคคล/ความเป็นส่วนตัว ข้อมูล HR/เงินเดือน เอกสารอัลกอริทึมหลัก อุตสาหกรรมที่มี Compliance เข้มงวดและต้องทำ Data Classification

คุณค่า: เข้ารหัสอย่างแม่นยำ ลดการปกป้องแบบเหมารวม ลดต้นทุนการระบุด้วยคน รองรับการทำ Compliance และการตรวจสอบ (Audit)

4) การเข้ารหัส/ถอดรหัสทั้งชุด (Full-disk/Batch Encryption & Decryption): กำกับดูแลไฟล์เก่าที่เป็นข้อมูลเปิดอย่างเป็นระบบ

ก่อนระบบเข้ารหัสจะใช้งานจริง องค์กรมักสะสมไฟล์เก่าจำนวนมากที่เป็นข้อมูลเปิด กระจายอยู่ตามเครื่องปลายทาง เซิร์ฟเวอร์ไฟล์ และโฟลเดอร์แชร์ โดยหลายไฟล์มีความอ่อนไหวสูงแต่ไร้การปกป้องมานาน การเข้ารหัส/ถอดรหัสทั้งชุดช่วยสแกนและประมวลผลแบบเป็นชุด เพื่อนำไฟล์ในขอบเขตที่กำหนดเข้าสู่ระบบเข้ารหัสอย่างเป็นระบบ เหมาะสำหรับช่วงเริ่มต้นใช้งานหรือช่วงปรับปรุงตามข้อกำหนด ช่วยปิดจุดบอดจากไฟล์เก่าได้รวดเร็วและสร้างมาตรฐานการปกป้องข้อมูลที่สอดคล้องกัน

เหมาะกับ: การเริ่มใช้งานครั้งแรก การแก้ไขตามการตรวจสอบ/Compliance การย้ายข้อมูล/เปลี่ยนระบบ การจัดการข้อมูลก่อนลาออก

คุณค่า: อุดช่องโหว่ของ “ของเดิม” ได้รวดเร็ว ลดการตกหล่นจากงานมือ สร้างฐานให้การกำกับดูแลแบบครบวงจร

5) การค้นหาไฟล์/การเข้ารหัสไฟล์ใหม่ (File Discovery / New File Encryption): ไฟล์จากภายนอก “เข้าระบบแล้วถูกควบคุมทันที”

ในสภาพแวดล้อมการทำงานสมัยใหม่ ช่องทางรับไฟล์จากภายนอกมีมาก เช่น ไฟล์แนบอีเมล การส่งผ่านแชต การดาวน์โหลดผ่านเบราว์เซอร์ และการคัดลอกจาก USB ไฟล์เหล่านี้มีที่มาหลากหลายและเส้นทางไม่ชัด หากถูกบันทึกลงเครื่องแล้วอาจถูกเผยแพร่ซ้ำและกลายเป็นช่องทางรั่วไหลใหม่ Ping32 รองรับการระบุไฟล์ที่ไหลเข้าใหม่ และบังคับใช้การเข้ารหัสอัตโนมัติทันทีที่ไฟล์ “ลงหลักปักฐาน” ครั้งแรก ทำให้ไฟล์จากภายนอกถูกนำเข้าสู่พื้นที่ควบคุมตั้งแต่วินาทีแรก โดยไม่ต้องเพิ่มภาระให้ผู้ใช้ เป็นการกำกับดูแล “ที่ทางเข้า” อย่างแท้จริง

เหมาะกับ: เอกสารซัพพลายเออร์/จัดซื้อ ข้อมูลลูกค้าของฝ่ายขาย รายงานอุตสาหกรรมของการตลาด ตำแหน่งงานที่มีการแลกเปลี่ยนไฟล์ภายใน-ภายนอกบ่อย

คุณค่า: ลดความเสี่ยงจากไฟล์ภายนอก ครอบคลุมหลายช่องทางการลงไฟล์ ไม่กระทบพฤติกรรมการทำงานเดิม

การผสมผสานหลายโหมด (Multi-mode Combination)

การเข้ารหัสไฟล์ไม่ใช่โครงการครั้งเดียวจบ แต่เป็นความสามารถที่ต้องปรับต่อเนื่องตามการขยายองค์กร การเปลี่ยนรูปแบบการทำงานร่วมกัน และการยกระดับข้อกำหนด Compliance Ping32 รองรับการผสมผสานหลายโหมดตามโครงสร้างองค์กร บทบาทงาน ประเภทข้อมูล และจุดในกระบวนการทำงาน เช่น ใช้การเข้ารหัสแบบโปร่งใสเป็น “ฐาน” สำหรับข้อมูลแกนหลัก ใช้นโยบายกึ่งโปร่งใสเพื่อรักษาประสิทธิภาพในทีมที่ต้องทำงานร่วมกันสูง ใช้การเข้ารหัสตามการระบุข้อมูลอ่อนไหวเพื่อคุมข้อมูลที่ต้องทำตามกฎระเบียบอย่างแม่นยำ และอุดจุดบอดของไฟล์เก่า/ไฟล์ภายนอกด้วยการกำกับดูแลแบบเป็นชุดและการเข้ารหัสเมื่อไฟล์ลงระบบ องค์กรจึงสามารถพัฒนานโยบายได้โดยไม่ต้องรื้อระบบเดิม และทำให้ความปลอดภัยเติบโตไปพร้อมธุรกิจ

สรุป

เป้าหมายของการเข้ารหัสไฟล์ไม่ใช่การ “ล็อกทุกอย่าง” แต่คือทำให้ข้อมูลสำคัญ ควบคุมได้ ตรวจสอบย้อนกลับได้ และกำกับดูแลได้ ในทุกสถานการณ์ โดยไม่ทำให้กลไกความปลอดภัยกลายเป็นภาระต่อการทำงาน Ping32 ด้วยระบบเข้ารหัสไฟล์แบบหลายสถานการณ์และหลายโหมด ช่วยยกระดับความปลอดภัยระดับไฟล์จากการป้องกันเชิงรับไปสู่การกำกับดูแลเชิงรุก และสร้างฐานความปลอดภัยที่นำไปใช้ได้จริงในระยะยาว

FAQ

Q1: การเข้ารหัสแบบโปร่งใสจะกระทบประสบการณ์ผู้ใช้หรือไม่?

A: ในสภาพแวดล้อมที่ได้รับอนุญาต ระบบจะถอดรหัสอัตโนมัติ ขั้นตอนการเปิด แก้ไข บันทึกแทบไม่เปลี่ยน เป้าหมายคือ “ปกป้องแบบบังคับโดยผู้ใช้ไม่รู้สึก”

Q2: ทำไมไม่ควรบังคับเข้ารหัสทุกไฟล์แบบเหมารวม?

A: ความต้องการทำงานร่วมกันและการส่งออกไฟล์ของแต่ละแผนกต่างกันมาก นโยบายบังคับแบบเดียวอาจทำให้ประสิทธิภาพลดลงและเกิดแรงต้าน จึงเหมาะกับการกำกับดูแลแบบแบ่งชั้นตามสถานการณ์มากกว่า

Q3: มีไฟล์เก่าที่เป็นข้อมูลเปิดจำนวนมาก จะปิดช่องโหว่ได้เร็วอย่างไร?

A: ใช้การเข้ารหัส/ถอดรหัสทั้งชุดเพื่อสแกนและนำไฟล์ในขอบเขตที่กำหนดเข้าระบบแบบเป็นชุด เหมาะในช่วงเริ่มใช้งานหรือช่วงปรับปรุงตามข้อกำหนด เพื่อกำจัดจุดบอดของไฟล์เดิมอย่างเป็นระบบ

Q4: ไฟล์ที่ได้รับจากภายนอกสามารถเข้าสู่ระบบเข้ารหัสโดยอัตโนมัติได้ไหม?

A: ได้ ผ่านฟังก์ชันค้นหาไฟล์/เข้ารหัสไฟล์ใหม่ ไฟล์ภายนอกจะถูกเข้ารหัสทันทีที่บันทึกลงเครื่องตามกฎที่กำหนด โดยไม่ต้องให้ผู้ใช้ทำขั้นตอนเพิ่ม

Q5: การเข้ารหัสตามการระบุข้อมูลอ่อนไหวเหมาะกับองค์กรแบบไหน?

A: เหมาะกับองค์กรที่ข้อมูลอ่อนไหวกระจายอยู่มาก ต้นทุนการระบุด้วยคนสูง หรือมีข้อกำหนด Compliance ชัดเจน โดยเฉพาะองค์กรที่เกี่ยวข้องกับข้อมูลส่วนบุคคล ข้อมูลลูกค้า และเอกสารเทคโนโลยี/ข้อมูลหลักของธุรกิจ

ติดต่อเรา

ติดต่อเรา