ในระยะเริ่มต้นของการทำสารสนเทศภายในองค์กร ความปลอดภัยของข้อมูลมักเน้นไปที่เซิร์ฟเวอร์ ฐานข้อมูล และขอบเขตเครือข่ายเป็นหลัก ตราบใดที่ระบบแกนกลางมีความปลอดภัยเพียงพอ ข้อมูลก็ถูกมองว่ายังคงอยู่ในสภาวะที่ควบคุมได้ อย่างไรก็ตาม เมื่อรูปแบบธุรกิจและวิธีการทำงานขององค์กรเปลี่ยนแปลงอย่างต่อเนื่อง ฉากทัศน์หลักของการถือครองและการใช้งานข้อมูลก็ได้ย้ายตัวอย่างชัดเจน ข้อมูลจำนวนมากไม่ได้คงอยู่ในระบบแบบรวมศูนย์เป็นเวลานานอีกต่อไป แต่ปรากฏบนอุปกรณ์ปลายทางของพนักงานบ่อยครั้งขึ้น และถูกสร้าง แก้ไข แชร์ และส่งออกภายนอกในรูปของไฟล์

การเปลี่ยนแปลงนี้ทำให้ประเด็นความปลอดภัยของข้อมูลค่อย ๆ เปลี่ยนจาก “ระบบถูกเจาะหรือไม่” ไปสู่ “จะบริหารจัดการข้อมูลอย่างไรในกระบวนการใช้งานประจำวัน” ไฟล์อาจถูกส่งผ่านอีเมล อัปโหลดผ่านเว็บไปยังแพลตฟอร์มภายนอก หรือถูกคัดลอกไปยังอุปกรณ์ต่อพ่วง/สื่อบันทึกข้อมูลแบบพกพา (USB) ซึ่งส่วนใหญ่เป็นส่วนหนึ่งของกระบวนการทำงานปกติ แต่ก็กลายเป็นจุดที่เกิดเหตุข้อมูลรั่วไหลได้บ่อยที่สุด ความเสี่ยงไม่ได้ซ่อนอยู่ในเส้นทางการโจมตีที่ซับซ้อนอีกต่อไป หากกระจายอยู่ในทุก ๆ การดำเนินการกับไฟล์ที่ดูเหมือนสมเหตุสมผล

สำหรับองค์กร โครงสร้างความเสี่ยงเช่นนี้เป็นเรื่องที่พบได้จริง ด้านหนึ่ง ธุรกิจพึ่งพาความร่วมมือที่ยืดหยุ่นมากขึ้น ทำให้การส่งไฟล์ออกภายนอกแทบหลีกเลี่ยงไม่ได้ อีกด้านหนึ่ง องค์กรมักไม่มีทีมความปลอดภัยเฉพาะทาง จึงยากที่จะควบคุมพฤติกรรมทั้งหมดแบบเรียลไทม์ด้วยระบบที่ซับซ้อนสูง คำถามสำคัญคือจะลดความไม่แน่นอนจากการส่งไฟล์ออกภายนอกได้อย่างไร โดยไม่เพิ่มภาระการบริหารจัดการอย่างมีนัยสำคัญ

ความท้าทายจากการเปลี่ยนแปลงวิธีทำงานและเครื่องมือ

ความเสี่ยงด้านข้อมูลรั่วไหลที่องค์กรเผชิญอยู่ในปัจจุบันเพิ่มขึ้นอย่างต่อเนื่อง ไม่ได้เกิดจากปัจจัยเดียว แต่เป็นผลจากการเปลี่ยนแปลงสภาพแวดล้อมการทำงานหลายด้านที่ซ้อนทับกัน โดยสะท้อนชัดในประเด็นต่อไปนี้:

● รูปแบบการทำงานที่ยึดอุปกรณ์ปลายทางเป็นศูนย์กลางกลายเป็นเรื่องปกติ ไฟล์จึงเป็นตัวกลางหลักของการไหลเวียนข้อมูล ข้อมูลอ่อนไหวจำนวนมากอยู่ในรูปเอกสาร ถูกสร้างและไหลเวียนบนอุปกรณ์ส่วนบุคคล

● ช่องทางการส่งไฟล์ออกภายนอกมีความหลากหลายมากขึ้น เช่น อีเมล การอัปโหลดผ่านเว็บ เครื่องมือสื่อสารแบบทันที (IM/แชต) เป็นต้น

● อุปกรณ์ต่อพ่วงและสื่อบันทึกข้อมูลแบบพกพายังคงถูกใช้อย่างแพร่หลาย ทำให้ข้อมูลหลุดออกจากสภาพแวดล้อมที่ควบคุมได้ง่าย

● อุปกรณ์ปลายทางกลายเป็นศูนย์กลางของการปฏิบัติการกับข้อมูล แต่ภาพรวมการบริหารจัดการมักกระจัดกระจาย

● ลูกค้าและคู่ค้าต้องการความสามารถในการตรวจสอบย้อนหลัง (Auditability) ของกระบวนการจัดการข้อมูลที่ชัดเจนยิ่งขึ้น

ปัจจัยเหล่านี้ร่วมกันนำไปสู่ผลลัพธ์สำคัญ: แม้องค์กรจะติดตั้งโครงสร้างความปลอดภัยพื้นฐานตามแนวคิดเดิมที่เน้น “ขอบเขตเครือข่าย” ก็ยังยากที่จะตอบคำถามหลัก เช่น “ไฟล์ไปอยู่ที่ไหน” “ถูกส่งออกภายนอกหรือไม่” และ “หลังเกิดเหตุสามารถย้อนรอยกระบวนการได้หรือไม่”

ทำไม “รู้ว่าสำคัญ” แต่ “ทำให้เกิดผลจริงได้ยาก”

แม้องค์กรจำนวนมากตระหนักถึงความสำคัญของการป้องกันข้อมูลรั่วไหล (Data Loss Prevention, DLP) มากขึ้น แต่ในการผลักดันใช้งานจริง มักเจอความท้าทายคล้ายกันดังนี้:

● ฉากทัศน์การใช้งานข้อมูลซับซ้อน ยากต่อการจัดทำรายการอย่างรวดเร็วว่าไฟล์ใดควรได้รับการปกป้องเป็นพิเศษ

● พฤติกรรมการส่งไฟล์ออกภายนอกกระจายอยู่ในหลายเครื่องมือและหลายช่องทาง ขาดมุมมองแบบรวมศูนย์

● การควบคุมที่เข้มงวดเกินไปอาจกระทบประสิทธิภาพการทำงาน และก่อให้เกิดแรงต้านภายใน

● การติดตั้งและใช้งานระบบความปลอดภัยซับซ้อน ต้องใช้ทรัพยากร IT และความสามารถด้านปฏิบัติการสูง ทำให้ดูแลระบบที่ซับซ้อนได้ยากในระยะยาว

● หลังเกิดเหตุทำได้เพียง “พบปัญหา” แต่ขาดหลักฐานการบันทึกตรวจสอบ (Audit trail) ที่ครบถ้วนสำหรับทบทวนและอธิบาย

● เครื่องมือความปลอดภัยหลายตัวขาดการทำงานร่วมกัน มุมมองข้อมูลถูกแยกส่วน ไม่สามารถสร้างสายโซ่การจัดการข้อมูลที่ต่อเนื่องได้

ประเด็นเหล่านี้ไม่ได้หมายความว่าองค์กรไม่ให้ความสำคัญกับความปลอดภัย แต่สะท้อนว่าแนวทางเดิมยังไม่เหมาะกับสถานการณ์ “การไหลเวียนของไฟล์บนอุปกรณ์ปลายทาง” องค์กรจึงต้องการเส้นทาง DLP ที่สอดคล้องกับงานประจำวัน และสามารถนำไปใช้ได้แบบค่อยเป็นค่อยไป

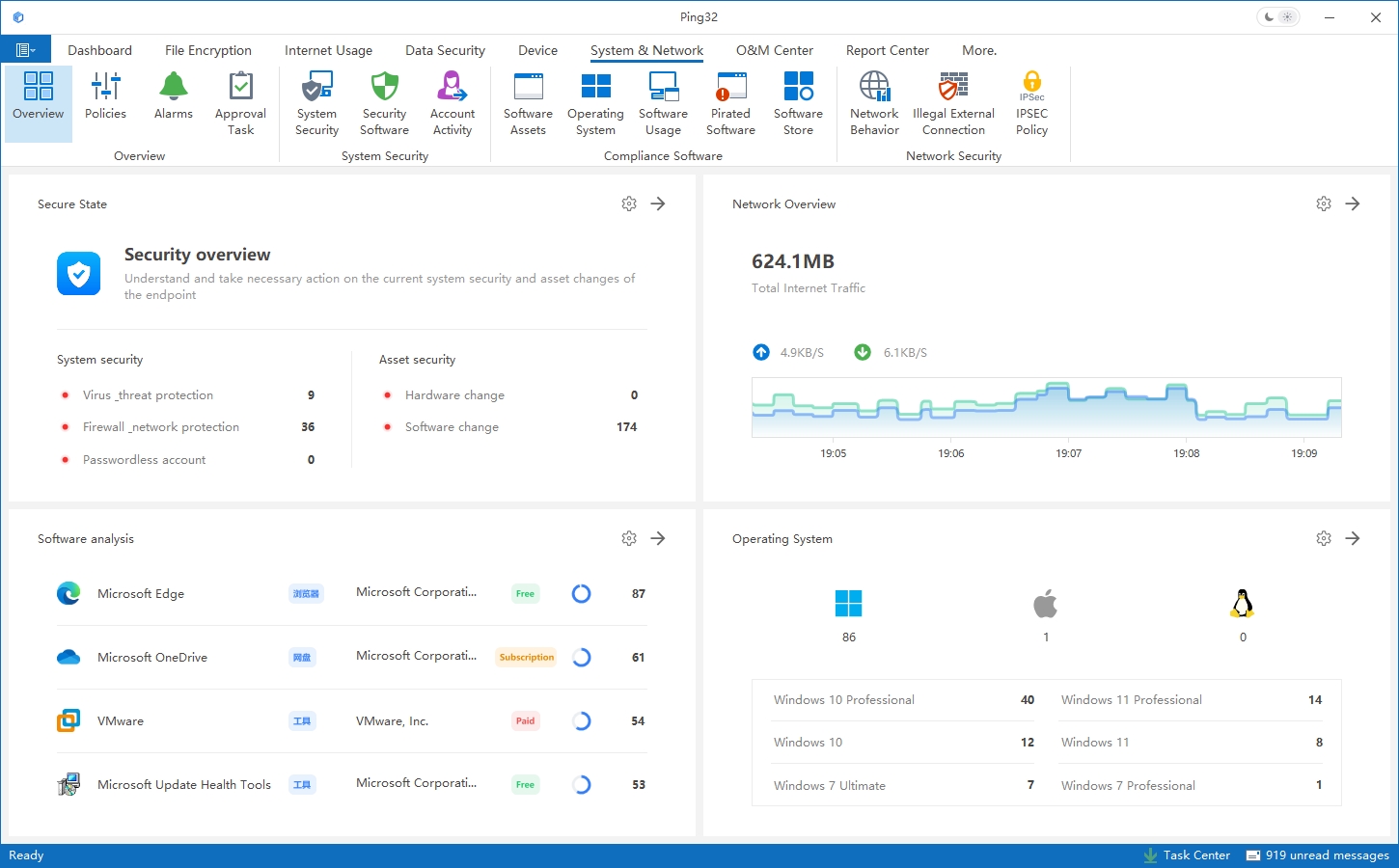

แนวทางของ Ping32: ยึดอุปกรณ์ปลายทางเป็นแกนกลาง จัดการได้โดยไม่ซับซ้อนเกินไป

Ping32 มอง DLP ไม่ใช่การเริ่มจากจุดสกัดเดียวแล้วครอบคลุมทุกสถานการณ์ในครั้งเดียว แต่เริ่มจากความสามารถพื้นฐานด้านการจัดการอุปกรณ์ปลายทาง เพื่อดึงกระบวนการใช้งานและการไหลเวียนของไฟล์เข้าสู่มุมมองเดียว โดยยึดตามเส้นทางการใช้งานข้อมูลที่เกิดขึ้นจริงภายในองค์กร ผ่านการบันทึกพฤติกรรมการดำเนินการกับไฟล์บนฝั่งอุปกรณ์ปลายทางอย่างต่อเนื่อง ช่วยให้องค์กรค่อย ๆ ฟื้นคืนภาพรวมเส้นทางการไหลเวียนของข้อมูลในสภาพแวดล้อมจริง และสร้างระบบ DLP ที่ “มองเห็นได้และจัดการได้” อย่างเป็นขั้นเป็นตอน

คุณค่าหลักของแนวทางนี้คือ “ความต่อเนื่อง” ด้วยความสามารถด้านการจัดการอุปกรณ์ปลายทาง Ping32 นำพฤติกรรมต่าง ๆ เช่น การสร้าง แก้ไข คัดลอกไฟล์ ตลอดจนการส่งไฟล์ออกภายนอกหรืออัปโหลดผ่านเว็บให้ออกจากอุปกรณ์ปลายทาง เข้าสู่มุมมองการบริหารเดียวกัน ไม่ว่าไฟล์จะถูกส่งผ่านอีเมล อัปโหลดผ่านเว็บ หรือถูกเขียนลงอุปกรณ์ต่อพ่วง/USB พฤติกรรมที่เกี่ยวข้องก็สามารถถูกระบุและบันทึกภายใต้ระบบเดียวกัน วิธีนี้ช่วยหลีกเลี่ยงความซับซ้อนจากการต้องบริหารหลายเครื่องมือหลายแพลตฟอร์มแยกกัน ลดความซับซ้อนเชิงสถาปัตยกรรม และวางรากฐานข้อมูลที่มั่นคงสำหรับการวิเคราะห์และการตัดสินใจในลำดับถัดไป

บนพื้นฐานนี้ Ping32 ไม่ได้บังคับให้องค์กรต้องกำหนดนโยบายความปลอดภัยที่ซับซ้อนตั้งแต่แรก แต่ให้ความสำคัญกับการ “มองเห็นสภาพจริง” ก่อน ระบบไม่ได้โฟกัสเพียงว่าจะป้องกันการส่งออกภายนอกครั้งใดครั้งหนึ่งหรือไม่ แต่เน้นบันทึกข้อมูลสำคัญในกระบวนการไหลเวียนของไฟล์อย่างต่อเนื่อง เพื่อให้องค์กรสามารถย้อนรอยข้อเท็จจริงและอธิบายว่า “เกิดอะไรขึ้น” ได้ ไม่ใช่แค่ “ผิดกฎหรือไม่” เมื่อเข้าใจรูปแบบพฤติกรรมการส่งไฟล์ออกภายนอกของตนเองอย่างเพียงพอแล้ว จึงค่อย ๆ นำมาตรการควบคุมที่เหมาะสมเข้ามา ทำให้การสร้าง DLP สอดคล้องกับจังหวะการดำเนินงานจริงขององค์กร

เริ่มจากการมองเห็นและการตรวจสอบย้อนหลัง แล้วค่อยเพิ่มการควบคุมด้วยนโยบาย

สำหรับองค์กรขนาดกลางและเล็กส่วนใหญ่ DLP ไม่เหมาะกับการทำให้เสร็จในครั้งเดียว ในการใช้งานจริง Ping32 เหมาะกับแนวทางแบบค่อยเป็นค่อยไปดังนี้:

● สร้างความสามารถในการมองเห็น (Visualization): เมื่อมีการส่งไฟล์ออกภายนอกหรืออัปโหลดผ่านเว็บ ให้เห็นสถานการณ์จริงอย่างชัดเจน

● เติมเต็มบันทึกตรวจสอบ (Audit trail): สร้างกลไกการบันทึกตรวจสอบที่เสถียร ทำให้การดำเนินการกับไฟล์มีบันทึกต่อเนื่องและค้นหาได้ เพื่อให้การดำเนินการสำคัญสามารถย้อนรอยและอธิบายได้

● ระบุสถานการณ์ความเสี่ยงสูง: อ้างอิงจากข้อมูลการตรวจสอบ ระบุพฤติกรรมการส่งออกภายนอกที่ถี่หรือผิดปกติ เพื่อใช้เป็นหลักฐานประกอบการตัดสินใจ

● ค่อย ๆ เพิ่มนโยบาย: ภายใต้เงื่อนไขที่ไม่กระทบธุรกิจ จำกัดบางสถานการณ์เพื่อลดความเสี่ยง

แนวทางนี้เน้น “เข้าใจก่อน แล้วค่อยจัดการ” โดยคงพฤติกรรมการใช้งานของพนักงานไว้ให้มากที่สุด ค่อย ๆ เพิ่มความสามารถในการควบคุมการไหลเวียนของข้อมูล ลดโอกาสที่นโยบายจะเข้าไปแทรกเร็วเกินไปจนกระทบประสิทธิภาพการทำงาน และยังช่วยสร้างฉันทามติเรื่องความปลอดภัยของข้อมูลภายในองค์กร พร้อมเป็นฐานข้อเท็จจริงสำหรับการตัดสินใจในระยะถัดไป

คุณค่าของการทำงานร่วมกันระหว่างการเข้ารหัสไฟล์และการกำกับดูแลการส่งไฟล์ออกภายนอก

นอกเหนือจากการตรวจสอบการส่งไฟล์ออกภายนอกและการบันทึกตรวจสอบแล้ว ความสามารถในการเข้ารหัสไฟล์ยังเป็นชั้นการปกป้องพื้นฐานอีกชั้นหนึ่งสำหรับ DLP ผ่านกลไกการเข้ารหัสแบบโปร่งใส ไฟล์จะได้รับการปกป้องอัตโนมัติบนเครื่องปลายทาง ใช้งานได้ตามปกติในสภาพแวดล้อมที่ได้รับอนุญาต และไม่สามารถถูกอ่านได้โดยตรงในสภาพแวดล้อมที่ไม่ได้รับอนุญาต กลไกนี้ลดความเสี่ยงที่เกิดขึ้นจริงจากการส่งออกภายนอกในระดับ “เนื้อหาข้อมูล”

เมื่อใช้การเข้ารหัสไฟล์ร่วมกับการตรวจสอบการส่งไฟล์ออกภายนอก องค์กรไม่เพียงรู้ว่าไฟล์ถูกส่งออกไปหรือไม่ แต่ยังมั่นใจได้ว่าหลังการส่งออก ข้อมูลเองจะไม่สูญเสียการควบคุมเพราะสภาพแวดล้อมเปลี่ยนไป การผสาน “การปกป้องเนื้อหา + การมองเห็นพฤติกรรม” ทำให้ระบบ DLP ครบถ้วนยิ่งขึ้น และเหมาะกับการใช้งานระยะยาว

คุณค่าที่เกิดขึ้นจริงในสถานการณ์ใช้งานที่พบบ่อย

ในองค์กรที่ขับเคลื่อนด้วยงานวิจัยและพัฒนา ซอร์สโค้ดและเอกสารทางเทคนิคจำนวนมากอยู่ในรูปไฟล์ ผ่านการจัดการอุปกรณ์ปลายทางและการตรวจสอบการส่งไฟล์ออกภายนอก องค์กรสามารถเห็นเส้นทางการไหลเวียนของไฟล์ได้ชัดเจน ขณะที่กลไกการเข้ารหัสช่วยให้ไฟล์แม้ถูกคัดลอก ก็ใช้งานได้เฉพาะในสภาพแวดล้อมที่ได้รับอนุญาตเท่านั้น

ในอุตสาหกรรมออกแบบและการผลิต แบบร่าง/แบบแปลนถูกส่งต่อระหว่างแผนกและโครงการอย่างต่อเนื่อง แนวทางของ Ping32 ทำให้ไฟล์เหล่านี้ยังคงอยู่ในสภาวะ “ตรวจสอบได้และติดตามได้” ตลอดเวลา โดยไม่ลดทอนประสิทธิภาพการทำงานร่วมกัน

ในงานด้านการเงินและทรัพยากรบุคคล ไฟล์ที่มีข้อมูลส่วนบุคคลและข้อมูลการดำเนินงาน เมื่อถูกจัดการแบบรวมศูนย์พร้อมบันทึกตรวจสอบ จะช่วยลดความเสี่ยงจากความผิดพลาดภายในและความเสี่ยงด้านการปฏิบัติตามกฎระเบียบ

FAQ (คำถามที่พบบ่อย)

Q1: Ping32 ใช้ได้เฉพาะกับองค์กรขนาดใหญ่หรือไม่?

A: รูปแบบการติดตั้งและโมเดลการบริหารของ Ping32 เน้นการนำไปใช้แบบค่อยเป็นค่อยไป เหมาะกับองค์กรที่ต้องการสร้างขีดความสามารถด้าน DLP อย่างเป็นขั้นตอน

Q2: การตรวจสอบการส่งไฟล์ออกภายนอกจะกระทบการทำงานปกติของพนักงานหรือไม่?

A: การบันทึกตรวจสอบเน้น “การบันทึก” เป็นหลัก และไม่เปลี่ยนแปลงกระบวนการทำงานประจำวันของพนักงาน

Q3: Ping32 จำเป็นต้องผสานรวมเชิงลึกกับระบบสำนักงานที่มีอยู่หรือไม่?

A: Ping32 ทำงานบนพื้นฐานการจัดการฝั่งอุปกรณ์ปลายทาง จึงไม่จำเป็นต้องปรับแก้ระบบธุรกิจ/ระบบสำนักงานเฉพาะใด ๆ

Q4: สามารถเก็บข้อมูลบันทึกตรวจสอบได้นานแค่ไหน?

A: ระยะเวลาการเก็บรักษาสามารถกำหนดได้ตามข้อกำหนดด้านการปฏิบัติตามกฎระเบียบและความต้องการการบริหารขององค์กร

Q5: Ping32 รองรับการจัดการช่องทางการส่งไฟล์ออกภายนอกหลายแบบแบบรวมศูนย์หรือไม่?

A: Ping32 รองรับการระบุและบันทึกสถานการณ์การส่งไฟล์ออกภายนอกและการอัปโหลดผ่านเว็บที่พบบ่อยได้แบบรวมศูนย์

ติดต่อเรา

ติดต่อเรา

9 นาที

9 นาที