การตรวจสอบพฤติกรรมเอ็นด์พอยต์และการติดตามความรับผิดชอบ รากฐานสำคัญในการบริหารความเสี่ยงข้อมูลรั่วไหลและการปฏิบัติตามข้อกำหนดขององค์กร

7 นาที

7 นาที เมื่อการเปลี่ยนผ่านสู่ดิจิทัล การทำให้เป็นสารสนเทศ และการทำให้เป็นแพลตฟอร์มขององค์กรดำเนินไปอย่างต่อเนื่อง ระบบงานกำลังพัฒนาไปสู่ความเป็นศูนย์กลางและคลาวด์อย่างรวดเร็ว อย่างไรก็ตาม แม้ระบบหลักและข้อมูลสำคัญจะย้ายขึ้นคลาวด์แล้ว การใช้งาน การประมวลผล และการไหลเวียนของข้อมูลในทางปฏิบัติยังคงพึ่งพา เอ็นด์พอยต์ (Endpoint) ของพนักงานซึ่งเป็นจุดที่กระจายตัวอยู่เป็นจำนวนมาก

พฤติกรรมการใช้งานบนเอ็นด์พอยต์ของพนักงานครอบคลุมแทบทุกสถานการณ์ทางธุรกิจ ไม่ว่าจะเป็นการท่องเว็บ การรับ–ส่งอีเมล การจัดการเอกสาร การส่งมอบข้อมูล การจับภาพหน้าจอ การพิมพ์ การคัดลอกผ่าน USB รวมถึงการส่งผ่านแอปแชต ซึ่งทั้งหมดนี้คือช่องทางหลักของการไหลเวียนข้อมูลภายในและการส่งออกนอกองค์กร

ในอุตสาหกรรมการผลิต งานวิจัยและพัฒนา วิศวกรรม พลังงาน การเงิน ตลอดจนระบบรางและโครงสร้างพื้นฐานด้านคมนาคม เอ็นด์พอยต์ไม่เพียงเป็นจุดเริ่มต้นของงานประจำวัน แต่ยังเป็น จุดที่ข้อมูลสำคัญขององค์กรอาจรั่วไหลออกไปภายนอก ตัวอย่างสถานการณ์ที่พบได้บ่อย ได้แก่

-

พนักงานต้องเข้าถึงเว็บไซต์ภายนอก แพลตฟอร์มอุตสาหกรรม หรือระบบของคู่ค้า เพื่อรับข้อมูลและเทคโนโลยีล่าสุด

-

แบบออกแบบ ข้อเสนอทางเทคนิค เอกสารเสนอราคา และสัญญา ถูกส่งออกผ่านอีเมล แอปแชต หรือคลาวด์สตอเรจ

-

ในสภาพแวดล้อมที่ไม่สามารถเชื่อมต่อเครือข่ายได้ USB และอุปกรณ์จัดเก็บข้อมูลแบบพกพากลายเป็นช่องทางหลักของการถ่ายโอนข้อมูลแบบออฟไลน์

-

ระหว่างการพิจารณาภายใน การนำเสนอ การประมูล หรือการฝึกอบรม ข้อมูลถูกพิมพ์ จับภาพหน้าจอ หรือใช้งานซ้ำ ก่อให้เกิดความเสี่ยงในการรั่วไหลซ้ำซ้อน

ความยืดหยุ่นสูงของการใช้งานเอ็นด์พอยต์ช่วยเพิ่มประสิทธิภาพการทำงาน แต่ขณะเดียวกันก็นำมาซึ่งความเสี่ยงด้านความมั่นคงปลอดภัยข้อมูลและการปฏิบัติตามข้อกำหนดที่ไม่อาจมองข้ามได้ จากกรณีเหตุการณ์จริงจำนวนมาก สาเหตุหลักของข้อมูลรั่วไหลมักไม่ใช่การโจมตีจากภายนอก แต่เป็น การกระทำโดยตั้งใจหรือไม่ตั้งใจของบุคลากรภายในผ่านเอ็นด์พอยต์

ปัญหาที่แท้จริงไม่ใช่ตัวบุคคล หากแต่เป็นการที่องค์กรขาด การมองเห็นแบบองค์รวม การควบคุมแบบเรียลไทม์ และความสามารถในการตรวจสอบย้อนหลัง ต่อพฤติกรรมบนเอ็นด์พอยต์

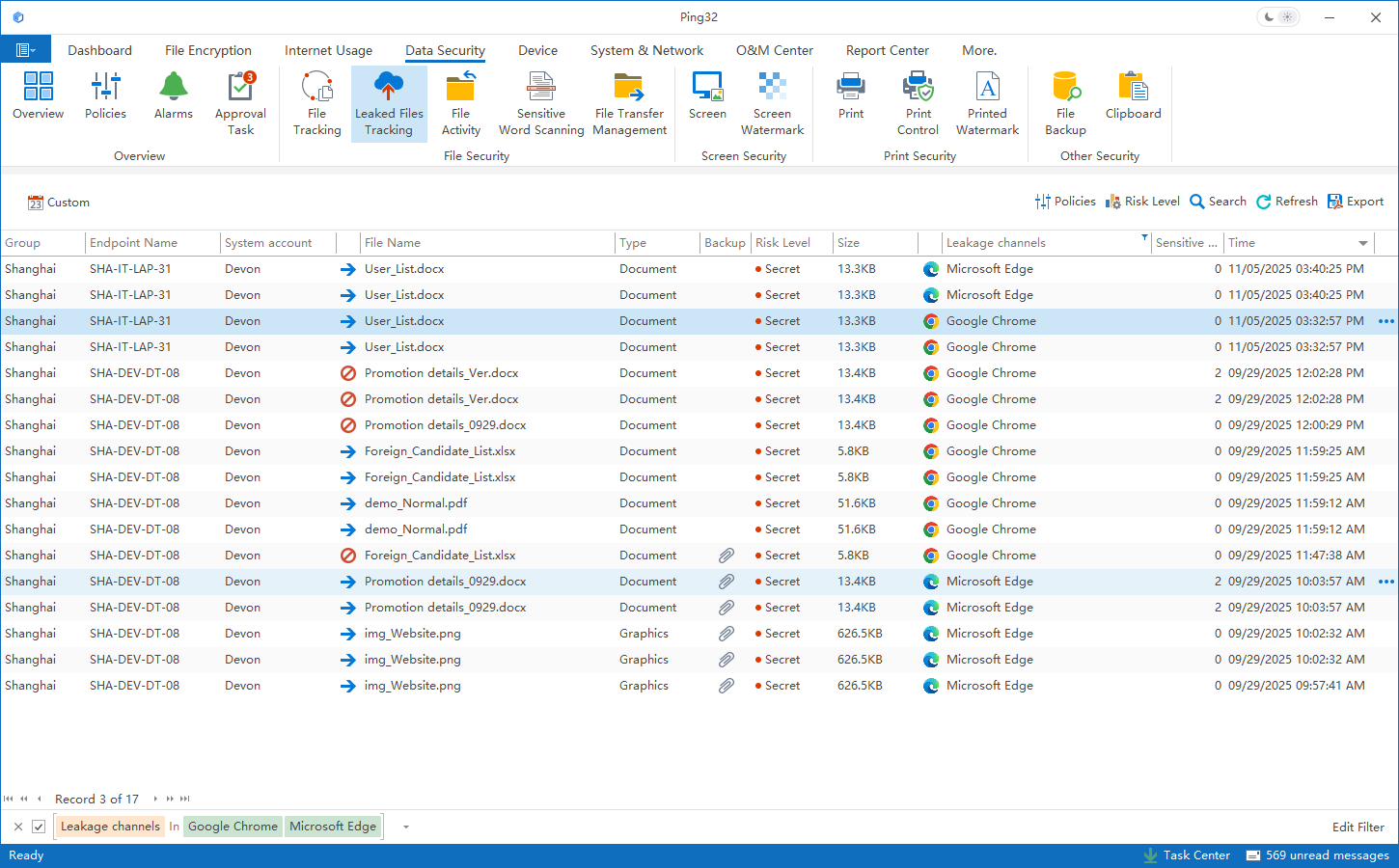

Ping32 เก็บรวบรวม บันทึก และวิเคราะห์พฤติกรรมการใช้งานเอ็นด์พอยต์ของพนักงานตลอดทั้งกระบวนการ นำพฤติกรรมที่เคยกระจัดกระจาย มองไม่เห็น และบริหารจัดการยาก เข้าสู่กรอบการกำกับดูแลแบบรวมศูนย์ ช่วยให้องค์กรยกระดับความมั่นคงปลอดภัยข้อมูลและการปฏิบัติตามข้อกำหนด โดยไม่กระทบต่อประสิทธิภาพการดำเนินงาน

เมื่อพฤติกรรมเอ็นด์พอยต์ไม่สามารถตรวจสอบได้ ความเสี่ยงขององค์กรจะทวีความรุนแรง

ในหลายองค์กร เอ็นด์พอยต์ถูกปล่อยให้อยู่ในสภาพ “อิสระสูง ควบคุมต่ำ” มาเป็นเวลานาน

การที่พนักงานเข้าถึงเว็บไซต์ใด ติดต่อใครผ่านอีเมลหรือแชต ส่งไฟล์อะไรออกไป จับภาพหน้าจอข้อมูลอ่อนไหวหรือพิมพ์เอกสารที่ไม่ควรพิมพ์ หรือคัดลอกไฟล์สำคัญผ่าน USB มักไม่ถูกตรวจจับในขณะเกิดเหตุ

แม้องค์กรจะติดตั้งไฟร์วอลล์ เกตเวย์ หรือซอฟต์แวร์ป้องกันมัลแวร์ ระบบเหล่านี้มักมุ่งเน้นการป้องกันขอบเขตเครือข่ายและการโจมตี ไม่ได้ครอบคลุมกระบวนการทำงานจริงบนเอ็นด์พอยต์ ส่งผลให้พฤติกรรมที่มีความเสี่ยงจำนวนมากเกิดขึ้นใน “จุดบอดที่มองไม่เห็น”

เมื่อเกิดปัญหาขึ้น องค์กรมักเผชิญข้อจำกัดดังต่อไปนี้

-

บันทึกพฤติกรรมไม่เป็นมาตรฐาน กระจัดกระจาย หรือขาดหาย

-

ไม่สามารถระบุได้ว่า “ใคร เมื่อไร ใช้อุปกรณ์ใด และทำอะไร”

-

ไฟล์ถูกส่งต่อ คัดลอก หรือรั่วไหล แต่ไม่สามารถย้อนรอยกระบวนการได้

-

ความรับผิดชอบไม่ชัดเจน การสอบสวนกลายเป็นการคาดเดาและโต้แย้งกันเอง

ท้ายที่สุด องค์กรมักตกอยู่ในภาวะกลืนไม่เข้าคายไม่ออก ระหว่างการจำกัดการใช้งานเอ็นด์พอยต์อย่างเข้มงวดจนกระทบธุรกิจ หรือการปล่อยอิสระโดยพึ่งพากฎระเบียบและความสมัครใจ ซึ่งทำให้ความเสี่ยงสะสมอย่างเงียบ ๆ

ระบบตรวจสอบพฤติกรรมเอ็นด์พอยต์ของ Ping32

สร้างความสามารถด้าน “การมองเห็น การควบคุม และการติดตามความรับผิดชอบ”

Ping32 ไม่ได้เพิ่มเพียงการเฝ้าระวังหรือข้อจำกัดบนเอ็นด์พอยต์ แต่ช่วยเติมเต็ม ความสามารถด้านการตรวจสอบพฤติกรรมและการติดตามความรับผิดชอบ ที่องค์กรขาดหายไป ทำให้เอ็นด์พอยต์กลายเป็นโหนดทางธุรกิจที่บริหารจัดการ ตรวจสอบ และเชื่อถือได้

ด้วยการรวบรวม บันทึก และวิเคราะห์พฤติกรรมสำคัญบนเอ็นด์พอยต์แบบรวมศูนย์ องค์กรสามารถมองเห็นภาพรวมของการได้มา การใช้งาน การประมวลผล และการไหลเวียนของข้อมูลบนเอ็นด์พอยต์ได้อย่างครบถ้วนเป็นครั้งแรก

ในงานประจำวัน พนักงานต้องใช้งานเบราว์เซอร์เพื่อเข้าถึงแพลตฟอร์มอุตสาหกรรม ระบบคู่ค้า หรือเว็บไซต์สาธารณะ หากไม่มีการตรวจสอบพฤติกรรม องค์กรยากจะทราบว่ามีการเข้าถึงเว็บไซต์ที่ไม่สอดคล้องกับนโยบาย หรือใช้บริการคลาวด์ภายนอกในช่วงเวลาที่ไม่เหมาะสมหรือไม่ Ping32 ทำให้การเข้าถึงเหล่านี้มองเห็นได้ โดยไม่รบกวนการทำงานปกติ

อีเมล แอปแชต และคลาวด์สตอเรจเป็นช่องทางหลักในการแลกเปลี่ยนเอกสารออกแบบ ข้อเสนอ และสัญญา การตรวจสอบพฤติกรรมเอ็นด์พอยต์ช่วยบันทึกข้อเท็จจริงว่า “มีการส่งหรือไม่ ส่งให้ใคร และส่งอะไร” ทำให้สามารถกู้คืนเหตุการณ์ได้อย่างรวดเร็วเมื่อเกิดข้อพิพาทหรือการรั่วไหล

ในสภาพแวดล้อมออฟไลน์ เช่น หน้างานจริง หรือระบบแยกเครือข่าย การใช้ USB และอุปกรณ์จัดเก็บข้อมูลภายนอกก็ถูกนำเข้าสู่ขอบเขตการตรวจสอบ ช่วยอุดช่องว่างของการบริหารจัดการ

สำหรับสถานการณ์อ่อนไหว เช่น การพิจารณาภายใน การประมูล หรือการนำเสนอ การจับภาพหน้าจอ การพิมพ์ และการคัดลอกเอกสารเป็นความจำเป็นทางธุรกิจ แต่ก็มีความเสี่ยงในการกระจายซ้ำ การบันทึกพฤติกรรมช่วยให้องค์กรควบคุมการใช้งานได้อย่างเหมาะสมโดยไม่ขัดขวางการดำเนินงาน

ที่สำคัญ เมื่อเกิดเหตุข้อมูลรั่วไหล การตรวจสอบด้านการปฏิบัติตามข้อกำหนด หรือการสอบสวนภายใน Ping32 ไม่ได้ให้เพียงบันทึกแยกส่วน แต่เป็น สายโซ่พฤติกรรมที่ครบถ้วน ต่อเนื่อง และตรวจสอบได้ ช่วยให้ตัดสินใจบนพื้นฐานข้อเท็จจริงและกำหนดความรับผิดชอบได้อย่างชัดเจน

คุณค่าของโซลูชัน:เปลี่ยนจาก “การรับมือภายหลัง” สู่ “การกำกับดูแลตลอดกระบวนการ”

1. ตรวจพบและควบคุมความเสี่ยงก่อนเกิดเหตุ

ระบุพฤติกรรมผิดปกติได้ทันทีและจัดการก่อนเกิดความเสียหาย

2. ควบคุมอย่างแม่นยำโดยไม่กระทบความต่อเนื่องของธุรกิจ

จำกัดเฉพาะพฤติกรรมที่มีความเสี่ยงสูง เปิดทางให้การทำงานปกติดำเนินต่อไป

3. เสริมความพร้อมด้านการตรวจสอบและการปฏิบัติตามข้อกำหนด

มีหลักฐานที่ครบถ้วน ลดความเสี่ยงและต้นทุนในการตรวจสอบ

4. ระบุความรับผิดชอบบนพื้นฐานข้อเท็จจริง ลดความขัดแย้งภายใน

ลดการคาดเดาและการโยนความผิด สร้างความเชื่อมั่นในองค์กร

5. สร้างการกำกับดูแลเอ็นด์พอยต์อย่างยั่งยืน

เปลี่ยนเอ็นด์พอยต์จากจุดเสี่ยงที่ควบคุมไม่ได้ เป็นขีดความสามารถพื้นฐานที่บริหารจัดการได้ในระยะยาว

ด้วยระบบตรวจสอบพฤติกรรมเอ็นด์พอยต์ของ Ping32 องค์กรสามารถทำให้การใช้งานเอ็นด์พอยต์ มองเห็นได้อย่างต่อเนื่อง ควบคุมได้ตามกระบวนการ และตรวจสอบย้อนหลังได้ ทำให้ความมั่นคงปลอดภัยข้อมูลพัฒนาจากการตั้งรับเชิงรับ ไปสู่ขีดความสามารถหลักที่สนับสนุนการดำเนินธุรกิจอย่างน่าเชื่อถือ

คำถามที่พบบ่อย (FAQ)

Q1: การตรวจสอบพฤติกรรมเอ็นด์พอยต์คือการสอดส่องพนักงานหรือไม่?

A: ไม่ใช่ จุดมุ่งหมายคือการปกป้องข้อมูลและบริหารความเสี่ยงด้านธุรกิจ ไม่ใช่การละเมิดความเป็นส่วนตัว

Q2: การนำไปใช้จะกระทบประสิทธิภาพการทำงานหรือไม่?

A: ไม่ ระบบควบคุมเฉพาะพฤติกรรมที่มีความเสี่ยงสูง การทำงานปกติไม่ถูกรบกวน

Q3: สามารถตรวจสอบการใช้งาน USB ในสภาพแวดล้อมออฟไลน์ได้หรือไม่?

A: ได้ การใช้งาน USB และอุปกรณ์จัดเก็บข้อมูลภายนอกอยู่ในขอบเขตการตรวจสอบ

Q4: ใช้เป็นหลักฐานสำหรับการตรวจสอบด้านการปฏิบัติตามข้อกำหนดได้หรือไม่?

A: ได้ บันทึกพฤติกรรมที่ตรวจสอบได้ช่วยสนับสนุนการตรวจสอบและการสอบสวน

Q5: เหมาะกับอุตสาหกรรมใดเป็นพิเศษ?

A: อุตสาหกรรมการผลิต วิจัยและพัฒนา การเงิน พลังงาน และโครงสร้างพื้นฐาน ที่มีการจัดการข้อมูลอ่อนไหวจำนวนมาก

ติดต่อเรา

ติดต่อเรา