Au cours des dix dernières années, les discussions autour de la sécurité des données en entreprise se sont principalement concentrées sur les serveurs, les pare-feu et les frontières du réseau. Toutefois, avec la généralisation du cloud computing, des solutions SaaS et du travail à distance, les entreprises ont progressivement pris conscience d’un fait essentiel : les données ne résident plus uniquement dans les centres de données.

Pour de nombreuses PME, les données critiques sont désormais créées, consultées et modifiées quotidiennement sur les terminaux des employés — ordinateurs portables, smartphones, tablettes et divers périphériques amovibles. Les postes de travail sont ainsi devenus le point névralgique des flux de données.

Parallèlement, les modes de travail ont connu une transformation structurelle. Le travail hybride, la collaboration interrégionale et l’externalisation sont devenus la norme. Les employés ne sont plus confinés à un poste fixe ni à un réseau interne. Les chemins empruntés par les données se sont allongés et fragmentés : les fichiers peuvent être copiés ou transférés via des clés USB, des disques durs externes, des câbles de connexion de téléphones mobiles, voire des interfaces de débogage — souvent en dehors du champ de vision des dispositifs de sécurité traditionnels.

Pour les PME, le véritable enjeu n’est pas de savoir si la sécurité des données est importante, mais comment intégrer concrètement les exigences de sécurité dans les processus quotidiens, malgré des ressources humaines et budgétaires limitées. Contrairement aux grandes entreprises capables de déployer des architectures de sécurité complexes, les PME ont besoin d’une solution de gestion des appareils mobiles centrée sur les terminaux, durable et peu contraignante à administrer.

Pourquoi les données s’échappent-elles des terminaux et des périphériques ?

Les retours terrain et les projets menés montrent que les risques liés aux terminaux sont rarement causés par un facteur isolé. Ils résultent le plus souvent de l’accumulation de changements organisationnels et technologiques sur la durée. Ces évolutions ne sont pas nécessairement de mauvaises décisions — elles sont souvent indispensables à l’efficacité et à la croissance. Toutefois, en l’absence de politiques, d’outils techniques et de mécanismes d’audit adaptés, les risques passent d’un état « maîtrisable » à un état « invisible ».

Le premier facteur est l’évolution des modes de travail. Avec l’ordinateur portable comme principal outil professionnel, les activités ne se déroulent plus exclusivement au sein du réseau interne. Le volume de données stockées localement augmente, et dès que ces données transitent par des interfaces de périphériques, les protections basées uniquement sur le périmètre réseau deviennent insuffisantes.

Ensuite, les clés USB, disques durs externes et autres périphériques restent des moyens de transfert très utilisés. Leur simplicité d’utilisation, leur indépendance vis-à-vis du réseau et leur efficacité dans les scénarios de livraison de fichiers, de tests ou de support sur site expliquent leur popularité. Mais précisément parce qu’ils échappent aux systèmes applicatifs, les opérations de copie sont difficiles à détecter sans contrôle ni traçabilité.

Par ailleurs, la connexion de smartphones et de tablettes aux ordinateurs professionnels via un câble de données est de plus en plus fréquente, que ce soit pour la charge, le débogage ou le transfert de fichiers. Dans de nombreuses entreprises, ces appareils ne font pas partie du périmètre officiel de gestion et bénéficient d’un accès « implicitement autorisé ».

Enfin, les exigences de conformité et d’audit imposées par les clients et partenaires deviennent plus strictes. Il ne suffit plus de disposer de règles écrites : les entreprises doivent être capables de démontrer qui a fait quoi, quand, via quel appareil et sur quelles données.

Pourquoi tout le monde reconnaît l’importance du sujet, mais peine à passer à l’action

Dans la majorité des PME, la direction et les équipes informatiques sont parfaitement conscientes des risques liés aux périphériques et aux appareils mobiles. Les incidents de fuite de données et les exigences réglementaires renforcent cette prise de conscience. Pourtant, la mise en œuvre concrète reste difficile.

La première difficulté tient à la complexité de l’environnement des terminaux : multiplication des appareils, diversité des modèles, des systèmes d’exploitation et des cycles de vie. La gestion manuelle des actifs et des usages est coûteuse et source d’erreurs.

Deuxièmement, les périphériques restent indispensables à certains métiers. Une interdiction totale peut réduire les risques à court terme, mais elle pénalise l’efficacité opérationnelle et pousse parfois les employés à contourner les règles.

À cela s’ajoute le manque de ressources IT. Dans les PME, les équipes doivent souvent assurer à la fois l’exploitation, le support utilisateur et la sécurité. Les solutions trop complexes sont difficiles à maintenir sur la durée.

Enfin, l’absence de données exploitables rend l’analyse post-incident quasi impossible. Sans journalisation des connexions et des opérations, il est difficile d’évaluer l’impact réel d’un incident et d’améliorer les politiques existantes.

Ces contraintes expliquent pourquoi de nombreuses entreprises abandonnent les stratégies de contrôle strict pour revenir à de simples recommandations.

Ping32 : une gestion complète sans complexité excessive

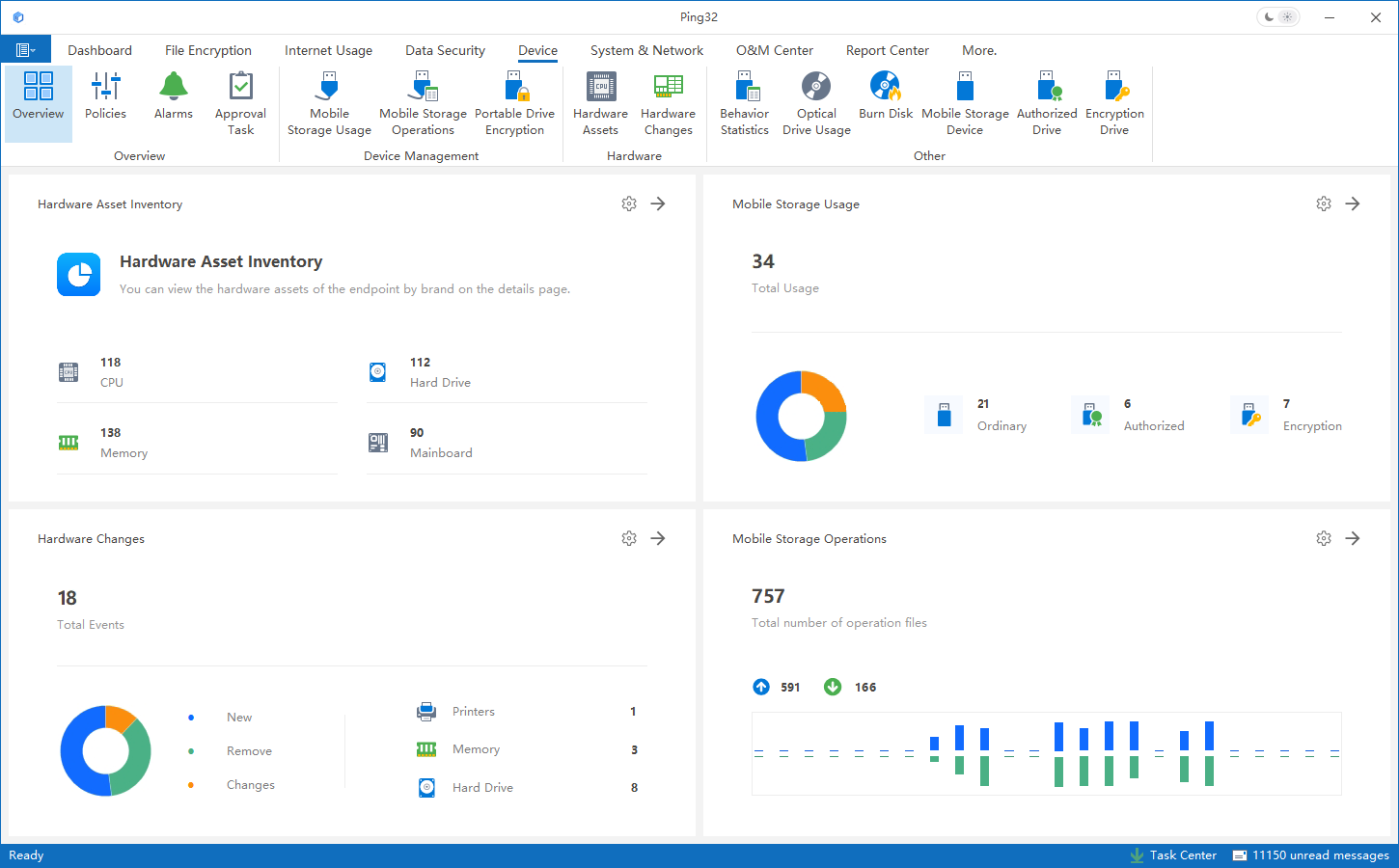

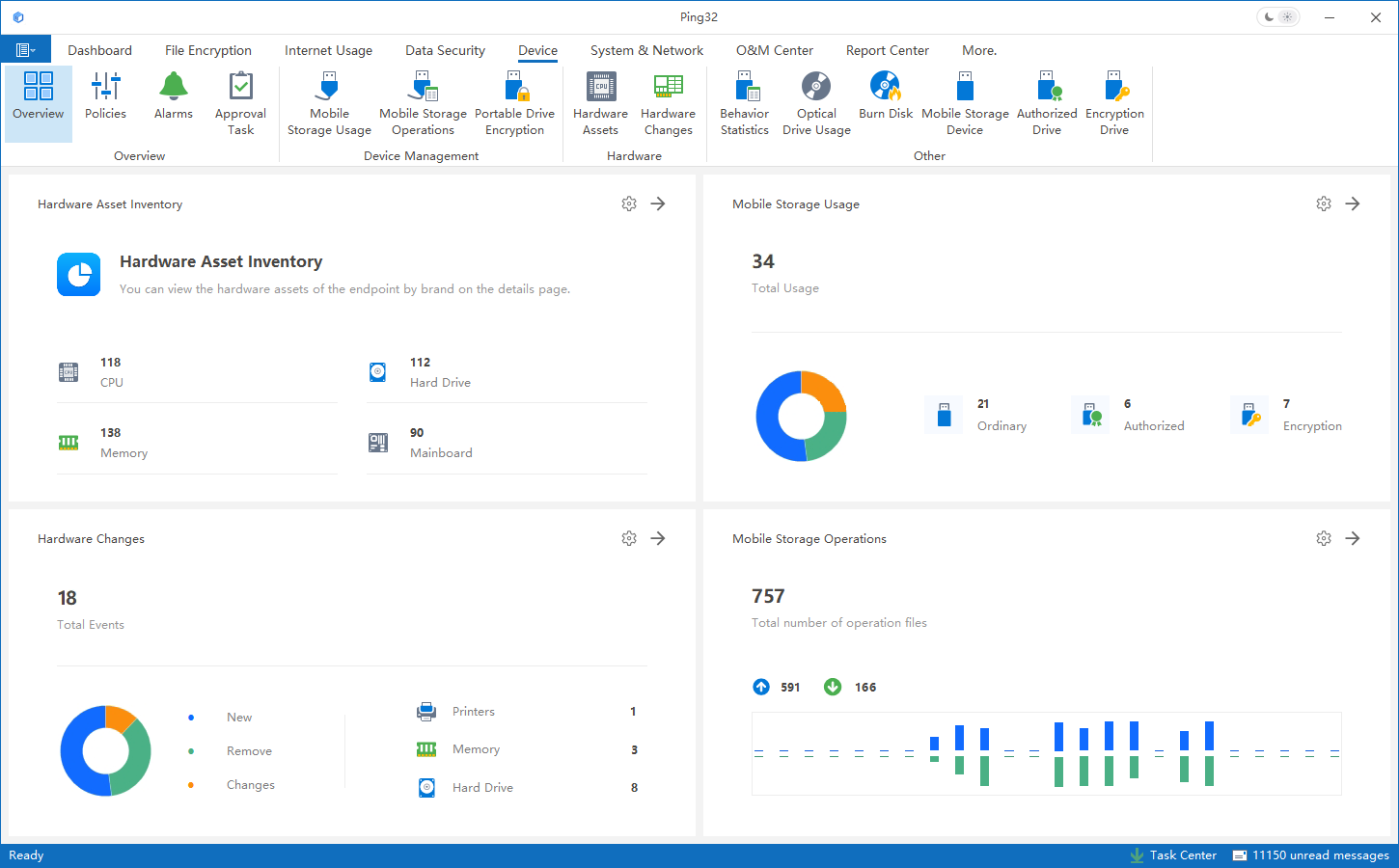

La conception du module de Mobile Device Control de Ping32 ne vise pas la restriction systématique, mais repose sur trois piliers : visibilité, auditabilité et flexibilité des politiques.

Ping32 considère les clés USB, disques externes, smartphones et autres périphériques comme une catégorie unifiée d’« appareils externes ». Cette approche permet d’identifier clairement quels dispositifs sont utilisés, à quelle fréquence et dans quels contextes métier, afin de définir des politiques fondées sur des faits et non sur des suppositions.

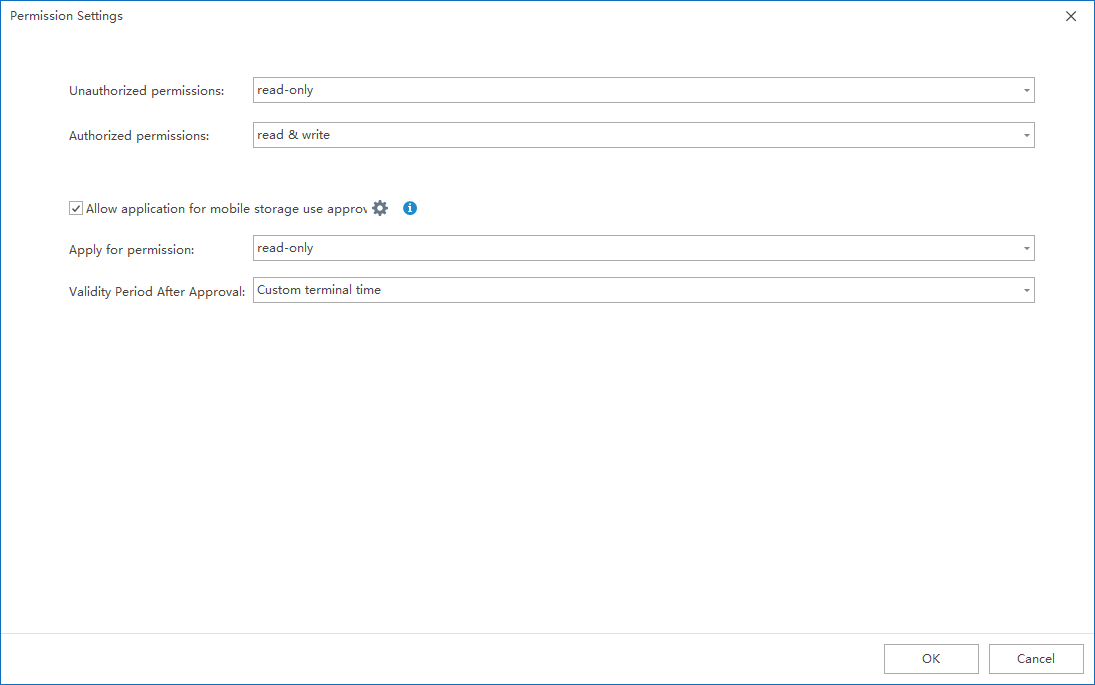

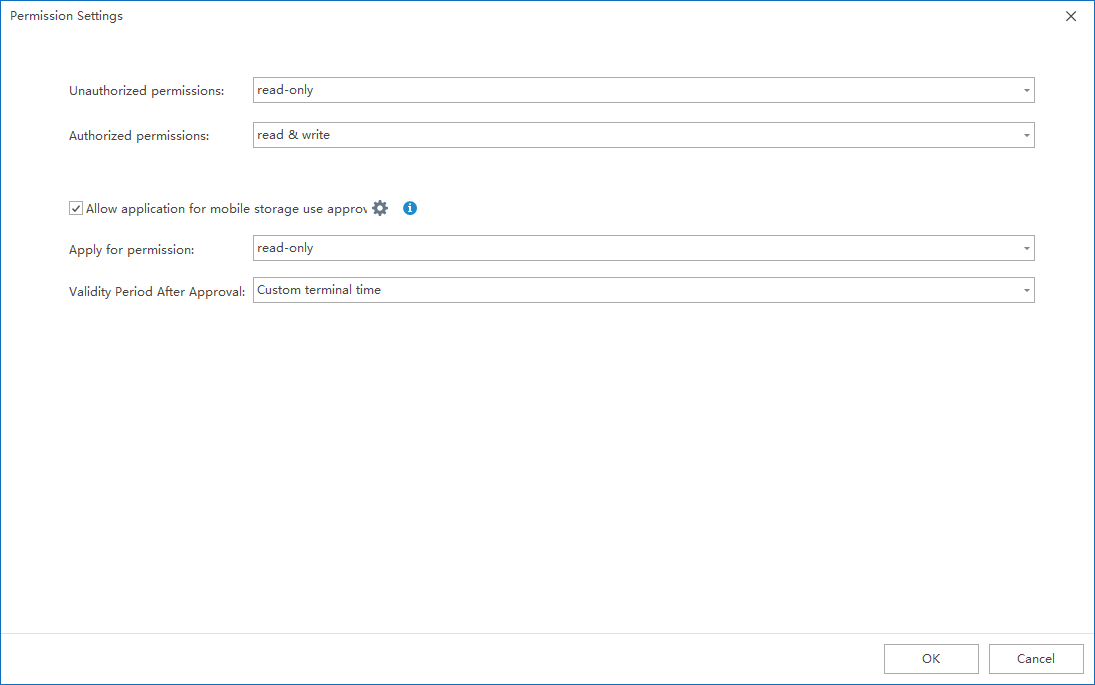

Au niveau des règles, Ping32 privilégie des politiques conditionnelles plutôt que des ordres rigides. Les contrôles peuvent être définis selon le type d’appareil, l’identité de l’utilisateur, la période ou le comportement observé. Les usages nécessaires peuvent ainsi être maintenus, tout en garantissant une traçabilité complète des opérations sensibles.

Chaque action de contrôle génère des journaux vérifiables, faisant de la gestion des appareils mobiles un élément intégré à la gouvernance quotidienne, et non un simple outil défensif.

Une mise en œuvre progressive : de la visibilité au contrôle

Pour les PME disposant de ressources limitées, un déploiement global et immédiat est rarement réaliste. Des contrôles trop stricts, appliqués trop tôt, risquent de perturber l’activité et de susciter une résistance interne. Une approche progressive est donc plus efficace.

Étape 1 : Visibilité et audit

Activation de l’identification des appareils et de la journalisation des connexions, sans restriction initiale.

Étape 2 : Identification des risques

Analyse des journaux pour repérer les types de périphériques les plus utilisés, les plages horaires sensibles et les scénarios impliquant des données critiques.

Étape 3 : Pilotes ciblés

Mise en place de règles différenciées pour certains services ou rôles clés afin de valider l’impact opérationnel.

Étape 4 : Optimisation continue

Ajustement des politiques en fonction de l’évolution de l’organisation et des usages.

Cette démarche graduelle limite les perturbations et favorise l’adhésion des utilisateurs.

Une gestion des appareils mobiles pragmatique et durable

La gestion des appareils mobiles n’est pas un projet ponctuel, mais une capacité de gouvernance à long terme. Pour les PME, commencer par le contrôle des clés USB et étendre progressivement la gestion aux périphériques et appareils mobiles permet d’améliorer la visibilité et la maîtrise des flux de données sans alourdir l’administration.

La valeur de Ping32 réside dans sa capacité à proposer un chemin réaliste et durable, plutôt que des promesses excessives.

Foire aux questions (FAQ)

1. Le contrôle des clés USB affecte-t-il la productivité des employés ?

Avec des règles adaptées, seules les actions à haut risque sont restreintes, sans interdiction globale.

2. Faut-il remplacer les postes ou les systèmes existants ?

Généralement non, l’impact sur l’environnement actuel est minime.

3. Combien de temps les journaux peuvent-ils être conservés ?

La durée de conservation est configurable selon les exigences internes et réglementaires.

4. La gestion des appareils mobiles est-elle vraiment nécessaire pour les PME ?

Lorsque les données sont principalement créées et traitées sur les terminaux, la visibilité et l’audit deviennent essentiels.

Contact

Contact

8 min

8 min