Avec l’augmentation continue du niveau d’informatisation des entreprises, les données sont devenues l’un des facteurs de production les plus essentiels au quotidien, en particulier pour les PME. Plans de conception, documents R&D, fichiers métier, informations clients : ces données clés sont largement réparties sur les postes de travail des employés et circulent fréquemment entre différents rôles, systèmes et scénarios de collaboration. Par rapport aux modèles historiques centrés sur le réseau interne et le stockage centralisé, la circulation des données dépend aujourd’hui davantage d’Internet, rendant la frontière de données de l’entreprise plus étendue et plus floue.

Dans un contexte où le télétravail et le travail hybride deviennent la norme, les fichiers ne se limitent plus à des échanges entre serveurs internes, terminaux locaux ou systèmes internes. Ils sont de plus en plus transférés via des canaux réseau tels que le navigateur, les applications Web, les plateformes collaboratives en ligne et les portails des systèmes métier. L’exfiltration de fichiers (File Exfiltration), auparavant relativement contrôlable et peu fréquente, s’est transformée en un comportement à haute fréquence intégré aux processus de travail quotidiens. Elle se confond souvent avec les actions métier normales, ce qui la rend difficile à distinguer et à maîtriser par des moyens traditionnels.

Cette évolution améliore l’efficacité opérationnelle, mais amplifie également le risque de fuite de données. D’une part, un employé peut, sans intention malveillante évidente, envoyer hors du périmètre de contrôle de l’entreprise un fichier contenant des informations sensibles, via un téléversement Web, une soumission en ligne ou un transfert en pièce jointe. D’autre part, la diversité des canaux réseau et la complexité technique rendent souvent difficile, pour les responsables, de savoir rapidement si un fichier a été envoyé à l’extérieur, par quel chemin, et si l’action respecte les règles internes.

Pour les PME, ce risque est particulièrement marqué. Comparées aux grandes organisations, elles disposent souvent de ressources limitées en matière d’équipes de sécurité, de maturité des processus et de profondeur de déploiement des outils. Il leur est donc difficile de mettre en place un contrôle fin au prix d’investissements élevés et de configurations lourdes. Pourtant, l’impact d’une fuite de données ne diminue pas avec la taille de l’entreprise : un incident peut affecter directement la confiance des clients, la continuité des activités et le développement à long terme.

Parallèlement, l’environnement externe évolue. De plus en plus de clients, de partenaires et de normes sectorielles exigent une meilleure maîtrise de l’utilisation et de la circulation des données. Les entreprises doivent être capables d’expliquer comment les fichiers sont transmis à l’extérieur, s’il existe des traces d’audit, et si une enquête est possible en cas de litige ou de risque. Dans ce contexte, la prévention des pertes de données (Data Loss Prevention, DLP) passe progressivement d’une « option » à une capacité de base que les PME doivent évaluer et planifier sérieusement.

Origine des risques : mécanismes de formation du risque d’exfiltration de fichiers dans un environnement de travail en réseau

Dans un environnement de travail centré sur le réseau, le risque d’exfiltration de fichiers n’est pas dû à une action ou à un outil unique, mais résulte de l’accumulation de changements liés aux modes de travail, aux technologies et aux exigences de gouvernance. Comprendre ces mécanismes est un préalable à toute maîtrise efficace.

D’abord, l’évolution des modes de travail a remodelé les chemins de circulation des données. Télétravail, collaboration multi-sites et flexibilité de l’emploi font que le traitement des données de l’entreprise dans des réseaux, des lieux et des horaires variés est devenu courant. Les fichiers ne sont plus utilisés uniquement dans des bureaux et des réseaux contrôlés : ils transitent souvent via Internet pour être transmis et livrés, ce qui réduit l’effet de contrainte des frontières physiques.

Ensuite, la diversité des outils et plateformes augmente la complexité. Le navigateur est devenu une porte d’entrée majeure : de nombreux systèmes métier, plateformes en ligne et outils collaboratifs sont fournis en mode Web. Les employés réalisent des soumissions, partages et téléversements par pages Web. D’un point de vue fonctionnel, ces actions font partie du processus métier ; mais du point de vue du flux de données, elles constituent une exfiltration réelle. Sans vision unifiée, ces comportements restent dispersés et difficiles à identifier globalement.

Enfin, la montée des exigences de conformité et des attentes des clients fait que l’exfiltration de fichiers n’est plus seulement une question interne. De plus en plus de relations de coopération exigent que l’entreprise puisse clarifier la frontière d’usage des données, démontrer l’autorisation des envois externes, conserver des preuves traçables et fournir des éléments objectifs en cas de différend.

En résumé, le problème n’est pas « y a-t-il exfiltration ? », mais « dans quelles conditions, via quels canaux, et de quelle manière ». Cela implique que le contrôle ne peut pas se limiter à bloquer : il doit s’appuyer sur une approche de gestion plus fine.

Difficultés réelles : l’écart entre “conscience du risque” et “gestion efficace”

Même si de plus en plus d’entreprises reconnaissent le risque lié à l’exfiltration via les canaux réseau, la gestion réelle reste souvent au stade de l’intention.

D’une part, les chemins d’exfiltration sont très dispersés : téléversement Web, soumission de formulaires en ligne, transfert de pièces jointes, etc., répartis dans différentes applications et processus. Les responsables ne voient souvent que des fragments, sans vue d’ensemble, et peinent à répondre à une question pourtant basique : quels fichiers sont actuellement exfiltrés via le réseau ?

D’autre part, ces actions sont fortement imbriquées dans les opérations normales. Pour un employé, téléverser un fichier est souvent indispensable ; pour un système, cela n’apparaît pas comme un trafic anormal ou un accès illégitime. Si les outils se basent uniquement sur la connectivité ou le contrôle d’accès, il est difficile de distinguer une exfiltration « nécessaire au métier » d’une exfiltration « à risque ».

De plus, les moyens traditionnels comprennent mal le contenu et le contexte. Certains outils identifient l’application ou le port, mais ne peuvent pas combiner attributs du fichier, contexte d’opération et scénario d’envoi. Les entreprises se retrouvent alors face à un dilemme : des règles trop larges ne contrôlent pas le risque, des règles trop strictes perturbent l’activité.

Enfin, la durabilité du contrôle est un défi. Une configuration complexe, un coût de maintenance élevé et une dépendance au jugement humain font que, même après un déploiement initial, il est difficile de maintenir l’efficacité sur le long terme. Avec l’évolution des usages, les politiques deviennent obsolètes et finissent par être affaiblies.

Au fond, le problème n’est pas que l’entreprise ne se soucie pas de la sécurité, mais qu’elle manque d’une méthode qui permette de voir clairement les comportements et d’intervenir progressivement. C’est la raison principale de l’hésitation entre “c’est important” et “c’est vraiment appliqué”.

La méthode Ping32 : bâtir une gestion de l’exfiltration de fichiers, compréhensible et exécutable, via les canaux réseau

Face à la dispersion des canaux, au caractère discret des comportements et à la difficulté de distinguer le métier du risque, Ping32 ne cherche pas à « empêcher toute exfiltration », mais à répondre à une question de gestion plus fondamentale : l’entreprise comprend-elle réellement comment, dans quelles situations et par quels canaux réseau les fichiers sont exfiltrés ?

Dans cette logique, Ping32 considère l’exfiltration de fichiers comme un comportement métier à observer et analyser en continu, plutôt que comme un simple événement anormal. Le point de départ n’est pas la politique de blocage, mais la reconstitution des comportements réels côté poste de travail. En combinant gestion des terminaux et capacités DLP, Ping32 se concentre sur la création, l’usage et l’envoi des fichiers sur le poste, en particulier au moment clé où le fichier quitte le terminal via le réseau.

Concrètement, lorsqu’un utilisateur effectue dans un navigateur ou une application réseau une action liée aux fichiers (téléversement Web, soumission de fichiers, envoi de pièces jointes), le système peut, côté terminal, relier l’opération sur le fichier au comportement réseau. Plutôt que d’enregistrer seulement l’accès réseau, l’approche se concentre sur le « fichier lui-même » : type de fichier, origine, mode d’opération, et scénario exact d’envoi, fournissant une base de données dotée de sens métier pour les analyses ultérieures.

Sur cette base, Ping32 résout d’abord le problème de l’invisibilité. En enregistrant et en structurant en continu les comportements d’exfiltration via les canaux réseau, les responsables obtiennent progressivement une vue relativement complète : quels fichiers sont envoyés, par quels canaux, et par quels rôles. Cette visibilité ne dépend pas de déclarations manuelles des employés : elle est réalisée automatiquement côté terminal, réduisant le coût de gestion et les biais humains.

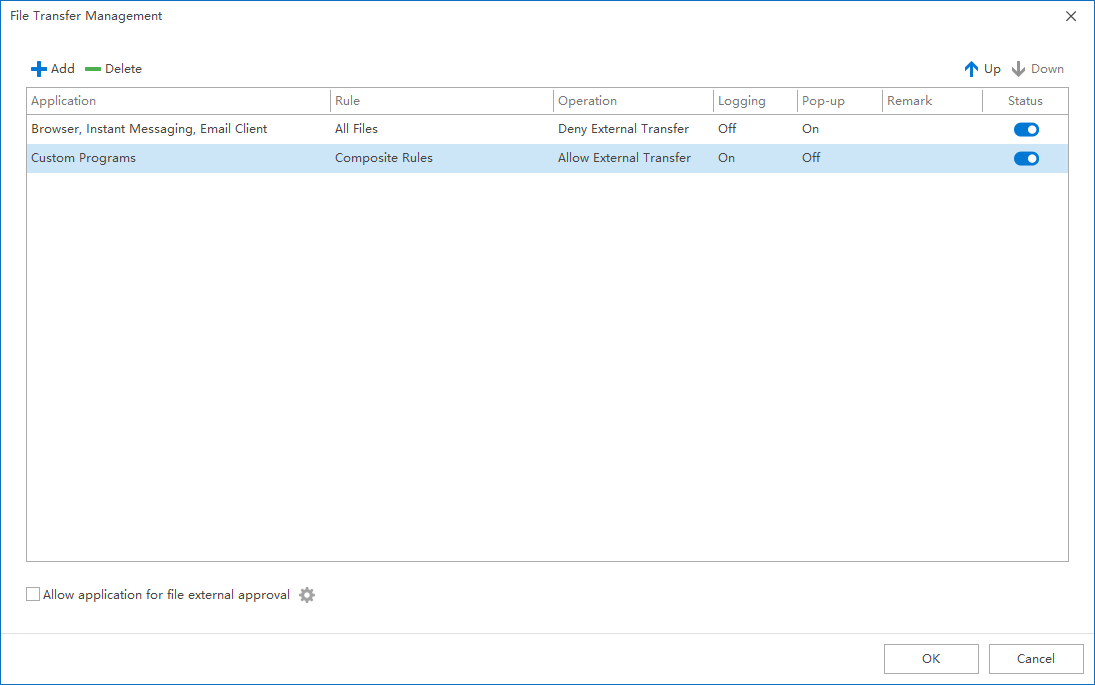

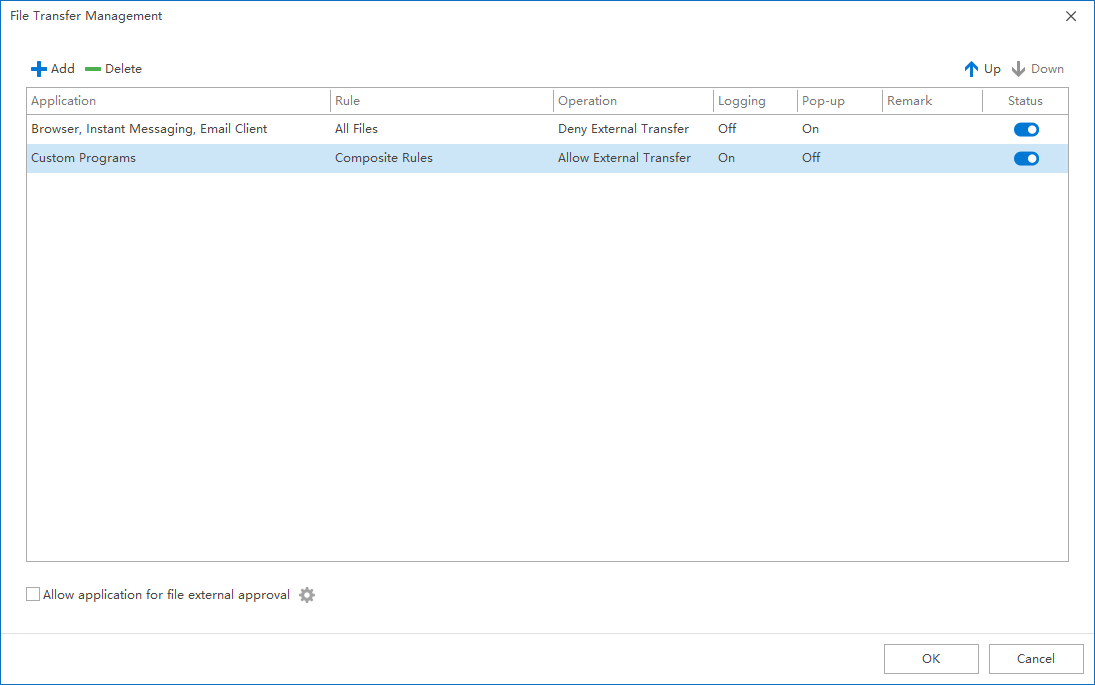

Ce n’est qu’après avoir « vu clairement » que Ping32 introduit des mécanismes de politique. Les règles ne sont pas imposées a priori : elles s’appuient sur les comportements observés, permettant un contrôle ciblé par scénarios, types de fichiers ou modes d’envoi. Cela évite que des règles trop générales perturbent l’activité et réduit la charge de maintenance.

Parallèlement, les traces d’audit sont maintenues comme capacité de base. Les opérations clés liées à l’exfiltration peuvent produire des enregistrements structurés, utiles pour l’audit, le retour d’expérience et la démonstration de conformité. Ces données servent autant à la traçabilité qu’à l’ajustement des politiques et à la décision de gouvernance, formant ainsi une boucle durable plutôt qu’une configuration ponctuelle.

En somme, l’approche de Ping32 ne vise pas un blocage total des canaux réseau, mais la mise en place, au niveau du poste, d’une gestion de l’exfiltration compréhensible, exécutable et évolutive. En suivant la logique « visibilité → jugement → contrôle », l’entreprise peut améliorer progressivement sa maîtrise dans un environnement réseau complexe, sans choix extrême entre sécurité et efficacité métier.

Mise en œuvre : avancer progressivement dans le contrôle de l’exfiltration via les canaux réseau

Dans la pratique, l’exfiltration de fichiers est souvent fortement liée aux processus métier. Tenter un contrôle total par des politiques strictes en peu de temps entraîne facilement résistance et impact opérationnel. Ping32 met donc l’accent sur une mise en œuvre progressive, considérant la gestion de l’exfiltration comme un processus évolutif et continu plutôt qu’un projet ponctuel.

Le principe central est de bâtir d’abord la base de compréhension, puis d’introduire progressivement les mesures de contrôle. Les priorités et la profondeur de gestion varient selon les étapes.

Au démarrage, l’objectif est la visibilité et la base d’audit. En activant l’enregistrement continu des exfiltrations via les canaux réseau, l’entreprise peut comprendre la réalité des envois externes sans changer les habitudes des employés. Le but n’est pas d’intervenir immédiatement, mais de produire une vue stable et objective pour étayer les décisions. Les responsables peuvent identifier les scénarios les plus fréquents, les types de fichiers concernés et les rôles impliqués.

Ensuite, l’entreprise peut analyser et différencier les scénarios clés. Tous les envois externes n’ont pas le même niveau de risque : selon les départements et les processus, la dépendance à l’envoi externe varie. L’analyse des traces d’audit permet de distinguer les opérations nécessaires au métier de celles dont les limites sont floues ou dont l’exposition au risque est plus élevée, évitant de disperser les ressources sur des cas à faible valeur.

La troisième étape consiste à introduire des politiques ciblées. Plutôt que de viser une restriction totale, il s’agit de configurer des contrôles autour des points de risque identifiés, par exemple certains types de fichiers envoyés via certains canaux. Comme ces politiques proviennent de scénarios réellement observés, leur adéquation est généralement meilleure et leur acceptation interne plus facile. Elles réduisent aussi la pression de maintenance liée à des règles trop complexes.

Enfin, l’élément clé est l’évaluation et l’optimisation continues. Avec les traces d’audit, l’entreprise peut revoir régulièrement l’efficacité des politiques et ajuster la portée ou la méthode de contrôle afin de maintenir un mécanisme durable, plutôt qu’un dispositif qui s’érode avec le temps.

Schéma typique de déploiement :

- Mettre en place une base de visibilité et d’audit des exfiltrations via les canaux réseau

- Analyser les scénarios fréquents et critiques et identifier les risques potentiels

- Introduire des politiques fines et ciblées pour les scénarios prioritaires

- Évaluer et ajuster en continu sur la base des données d’audit

Conclusion : une gestion durable de l’exfiltration de fichiers via les canaux réseau

Dans un environnement de travail centré sur le réseau, l’exfiltration de fichiers via Internet est devenue une réalité incontournable. Pour l’entreprise, la question n’est plus d’autoriser ou non l’envoi externe, mais de savoir si elle dispose des capacités nécessaires pour comprendre, gérer et optimiser durablement ce comportement. Un contrôle sans base de visibilité et d’audit conduit souvent à des réactions tardives après exposition du risque, tandis qu’un contrôle excessivement restrictif peut créer une contrainte durable sur l’activité.

Ping32 met l’accent non sur le blocage simple, mais sur une méthode de gestion centrée sur le poste et le fichier. En construisant d’abord la compréhension des comportements réels, puis en introduisant progressivement des politiques fondées sur les données, l’entreprise renforce sa maîtrise du flux de fichiers sans perturber fortement les modes de travail. Cette approche aide les responsables à décider sur la base de faits observés plutôt que d’hypothèses.

Sur le long terme, une gestion durable de l’exfiltration doit présenter trois caractéristiques : déployable, ajustable, vérifiable. Déployable signifie qu’elle fonctionne dans des environnements métier réels ; ajustable, que les politiques évoluent avec l’activité ; vérifiable, que toutes les actions clés disposent de traces d’audit comme preuve objective. Un système construit autour de ces principes est plus susceptible de rester efficace dans un environnement réseau changeant et de préparer l’entreprise aux exigences futures de conformité et d’audit.

FAQ (Questions fréquentes)

-

Ping32 enregistre-t-il tout le contenu réseau ?

Non. Ping32 se concentre sur les actions clés et les informations nécessaires liées à l’exfiltration de fichiers à des fins d’audit et de contrôle, sans collecte indiscriminée du contenu réseau.

-

Comment l’envoi via téléversement Web (Web Upload) est-il identifié ?

Le système, côté terminal, associe l’opération sur le fichier au comportement du navigateur ou de l’application réseau afin d’identifier le processus de téléversement, de soumission ou d’envoi en pièce jointe.

-

Le contrôle de l’exfiltration perturbe-t-il le travail normal ?

Grâce à des politiques progressives, l’entreprise peut gérer sur la base des usages réels et limiter l’impact sur les opérations nécessaires.

-

Combien de temps peut-on conserver les données d’audit ?

La durée de conservation est configurable selon la politique interne et les exigences de conformité, afin de faciliter l’audit et la traçabilité.

-

Le contrôle se limite-t-il au navigateur ?

Non. Ping32 est centré sur le terminal et couvre plusieurs canaux réseau ; la portée exacte dépend de la configuration de déploiement.

Contact

Contact

14 min

14 min