Comment chiffrer les fichiers en entreprise ? La solution de chiffrement multi-mode de Ping32

13 min

13 min À mesure que la bureautique numérique se généralise dans les entreprises, les fichiers électroniques portent l’essentiel des informations métier critiques : plans et documents R&D, code source, listes de clients, contrats et accords, états financiers, dossiers RH, etc. Les fichiers constituent à la fois la « langue commune » de la collaboration et le « support concret » de la circulation des données. En cas de fuite, l’impact dépasse souvent la perte financière directe : divulgation de secrets d’affaires, affaiblissement de l’avantage concurrentiel, atteinte à la réputation de la marque, sans compter les responsabilités juridiques et de conformité qui peuvent s’ensuivre. Plus important encore, dans les situations réelles, les fuites de fichiers ne reposent pas toujours sur des chaînes d’attaque complexes : elles proviennent plus fréquemment d’opérations quotidiennes à haute fréquence et faible barrière d’entrée, et une fois survenues, elles sont difficiles à tracer et à contenir.

Du point de vue des causes, les points de friction les plus fréquents se concentrent autour de cinq axes : l’envoi externe, la copie, les mouvements de personnel, la perte de maîtrise des terminaux et l’héritage historique. Par exemple : un employé envoie par erreur un fichier par e-mail ou messagerie instantanée à une personne ou un groupe non concerné ; un fichier est copié sur une clé USB, un ordinateur personnel ou un cloud personnel et sort du périmètre de contrôle de l’entreprise ; une personne quittant l’entreprise ou changeant de poste emporte des documents de projet ou des actifs documentaires accumulés ; la perte d’un terminal ou le vol d’un compte entraîne une exportation en masse et une diffusion secondaire ; ou encore, un grand nombre de fichiers historiques en clair restent stockés sur des serveurs ou des postes sans être couverts par une politique de protection. En définitive, ces situations convergent vers un même constat : un système peut être très sécurisé, mais si le fichier ne sait pas rester “contrôlable” en dehors du système, les données échouent au dernier kilomètre.

Les limites des dispositifs de sécurité traditionnels

De nombreuses entreprises construisent leur sécurité autour du périmètre réseau et du contrôle d’accès aux systèmes : pare-feu, détection d’intrusion, antivirus/EDR, gestion des droits, etc. Ces capacités sont indispensables pour contrer les attaques externes, mais elles répondent surtout à « qui peut entrer dans le système et accéder aux ressources », et non à « le fichier reste-t-il contrôlable après téléchargement, copie, transfert ou partage externe ». Une fois qu’un utilisateur légitime ouvre, télécharge ou copie un fichier, la capacité de contrôle s’érode souvent dès que le fichier franchit la frontière du système, créant une rupture : contrôle à l’intérieur, perte de contrôle à l’extérieur.

En pratique, cette rupture se traduit par des difficultés concrètes : imposer des contraintes strictes, fichier par fichier, sur l’autorisation d’envoi externe, la destination et les destinataires ; garantir qu’un fichier reste gouverné après sortie du système métier ou du réseau interne ; appliquer des politiques de manière continue sur la copie, le transfert et la diffusion secondaire ; et surtout, rendre réellement exécutoire la classification des données, les exigences de confidentialité et les obligations de conformité au niveau du fichier. La sécurité au niveau fichier doit donc revenir au fichier lui-même. La valeur centrale du chiffrement de fichiers est d’étendre le contrôle au-delà du réseau et des frontières applicatives, vers l’ensemble du cycle de vie du fichier — stockage, circulation et usage — afin que les politiques restent effectives quel que soit l’emplacement, le support ou le chemin.

Pourquoi le chiffrement de fichiers est-il « difficile à déployer » ?

Le chiffrement de fichiers n’est pas une fonction ponctuelle « qu’on installe et c’est fini », mais un mécanisme de sécurité qui doit fonctionner dans la durée. Beaucoup de solutions sont convaincantes en environnement de test, mais rencontrent des résistances en production. La raison n’est généralement pas « peut-on chiffrer ? », mais « cela interrompt-il les processus métier, couvre-t-on des scénarios hétérogènes, et peut-on intégrer les fichiers historiques et les fichiers externes dans le même dispositif ? ». Si les utilisateurs doivent manipuler fréquemment des actions manuelles, ressaisir des mots de passe ou modifier leurs habitudes de travail, le chiffrement devient un coût de productivité et finit par être contourné. Si l’on ne dispose que d’une stratégie unique, il est difficile de concilier, en même temps, une protection forte pour la R&D et une collaboration fluide pour les équipes commerciales/marketing. Et si les fichiers en clair historiques et les fichiers externes ne sont pas gouvernés, l’entreprise conserve durablement des angles morts en dehors du périmètre chiffré.

Les trois défis les plus courants lors du déploiement se résument ainsi :

-

Tension entre sécurité et efficacité : une protection forte ne doit pas se faire au détriment de la collaboration quotidienne

-

Hétérogénéité des scénarios : R&D, administration, marketing, direction n’utilisent pas les fichiers de la même façon

-

Gouvernance du stock et du flux : les fichiers historiques en clair et les fichiers externes entrants doivent être unifiés dans le même plan de contrôle

La philosophie de conception de Ping32

Ping32 ne recommande pas une politique unique pour tous les départements. L’approche privilégie au contraire la mise en œuvre par scénarios : l’entreprise choisit et combine différents modes de chiffrement en fonction de questions clés — où le fichier est créé, comment il circule, qui l’utilise, doit-il être partagé en externe, comment intégrer les exigences de conformité, etc. On obtient ainsi un dispositif de protection en couches, par zones et par usages. Cette approche permet d’appliquer une protection forte et non contournable aux données à haute valeur, tout en conservant la flexibilité nécessaire pour les équipes très collaboratives, et en intégrant dans la même boucle la détection de contenu sensible, la gouvernance des fichiers historiques et l’intégration des fichiers externes.

Cinq modes de chiffrement de fichiers

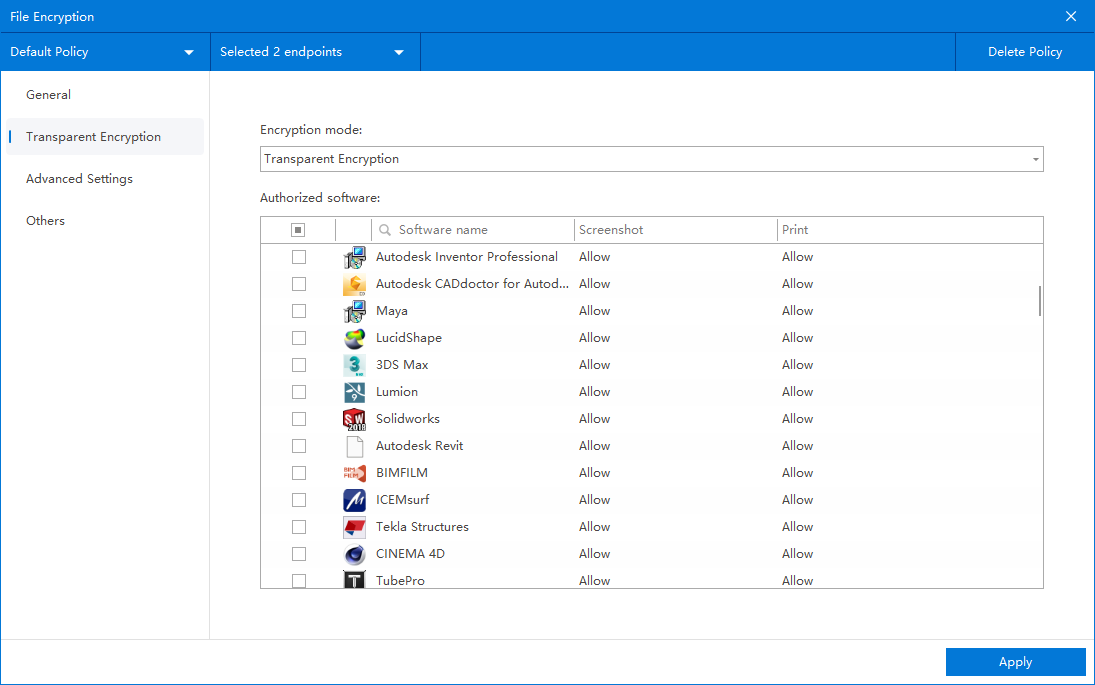

1) Chiffrement transparent : protection forte « sans friction » des données critiques

Le chiffrement transparent convient aux environnements à forte sensibilité et forte valeur (R&D, conception, finance). Ping32 s’appuie sur des mécanismes bas niveau du système d’exploitation : le fichier est chiffré automatiquement avant l’écriture sur disque et déchiffré automatiquement à l’accès dans un environnement autorisé. Côté utilisateur, créer, ouvrir, modifier et enregistrer reste identique à un fichier normal ; côté sécurité, le fichier est toujours stocké sous forme chiffrée et devient inutilisable hors environnement autorisé, réduisant à la source le risque de fuite lié à la copie, à la perte d’équipement ou à l’obtention illicite.

Cas d’usage : code source / documentation technique, plans / prototypes, pièces d’audit financier, stratégie de direction et dossiers RH

Valeur : application obligatoire difficile à contourner, expérience utilisateur quasi inchangée, chiffrement “portable” rendant le fichier inutilisable hors périmètre

2) Chiffrement semi-transparent : conserver la flexibilité de collaboration sous une politique unifiée

Dans les départements très collaboratifs (administration, marketing), tous les fichiers n’ont pas le même niveau de sensibilité. Le chiffrement semi-transparent permet, dans un cadre de politique global, de laisser une marge de décision aux utilisateurs — par exemple lors de la création du fichier ou dans certains scénarios métier — afin d’éviter une « sur-protection » des fichiers peu sensibles qui augmenterait les coûts de communication et de livraison. Il fournit un compromis durable entre la ligne de base de sécurité et l’efficacité de la collaboration.

Cas d’usage : bureautique quotidienne, processus administratifs, propositions marketing et reporting interne, circuits de validation de la direction

Valeur : meilleure adoption, réduction des résistances au déploiement, évite les pertes de productivité dues à une approche uniforme

3) Chiffrement basé sur l’identification de contenus sensibles : protéger uniquement ce qui compte vraiment

Les informations sensibles sont souvent disséminées dans des fichiers « ordinaires » : données clients dans des contrats ou tableurs, informations RH dans des documents de personnel, mots-clés techniques dans des spécifications ou livrables. Ping32 couple la détection de contenu sensible au chiffrement : une analyse en temps réel ou périodique déclenche automatiquement le chiffrement dès qu’une règle est satisfaite. L’entreprise peut définir ses propres règles (numéro d’identité, IBAN/numéro de carte, numéro de téléphone, code projet, mots-clés techniques, expressions régulières, etc.) pour une protection par classification plus précise, auditable et explicable.

Cas d’usage : protection des données personnelles, RH et rémunération, algorithmes clés, secteurs fortement réglementés (classification)

Valeur : chiffrement précis (moins d’“indifférencié”), réduction du coût d’identification manuelle, support concret de la conformité et de l’audit

4) Chiffrement/déchiffrement en masse : gouverner systématiquement les fichiers historiques en clair

Avant la mise en place d’un dispositif de chiffrement, les entreprises disposent généralement d’un important volume de fichiers historiques en clair, répartis sur postes, serveurs de fichiers et répertoires partagés — parfois très sensibles mais restés longtemps non protégés. Le chiffrement/déchiffrement en masse scanne et traite automatiquement une zone définie pour intégrer ces fichiers au dispositif. Il est particulièrement adapté à une première mise en œuvre ou à une remédiation de conformité, afin d’éliminer rapidement les angles morts hérités et d’établir une base de protection cohérente.

Cas d’usage : premier déploiement, remédiation suite à audit, migration de données / changement de système, traitement des données avant départ d’un collaborateur

Valeur : comble rapidement les lacunes du “stock”, réduit les oublis humains, fonde une gouvernance en boucle fermée

5) Découverte de fichiers / chiffrement des nouveaux fichiers : contrôler les fichiers externes dès leur arrivée

Dans un environnement moderne, les sources de fichiers externes sont multiples : pièces jointes e-mail, transferts par messagerie instantanée, téléchargements navigateur, copies via clé USB, etc. Origine complexe, destination incertaine : une fois déposés, ces fichiers peuvent être diffusés à nouveau et devenir une nouvelle porte de fuite. Ping32 permet d’identifier les fichiers entrants et de déclencher automatiquement le chiffrement dès leur “atterrissage” (premier enregistrement), afin que les fichiers externes intègrent le plan de contrôle dès la première seconde, sans action supplémentaire des utilisateurs : une véritable gouvernance à l’entrée.

Cas d’usage : documents fournisseurs/achats, données clients des ventes, rapports sectoriels marketing, postes avec échanges fréquents interne/externe

Valeur : réduit le risque d’entrée des fichiers externes, couvre de multiples canaux, n’interrompt pas les habitudes de travail

Combinaison multi-mode

Le chiffrement de fichiers n’est pas un projet ponctuel ; c’est une capacité qui doit évoluer avec la croissance de l’organisation, les modes de collaboration et les exigences de conformité. Ping32 permet de combiner plusieurs modes selon l’organigramme, les rôles, les types de données et les étapes de processus : chiffrement transparent pour couvrir les données critiques, chiffrement semi-transparent pour équilibrer l’efficacité des équipes très collaboratives, chiffrement par détection de contenu pour les données réglementées, et traitement des fichiers historiques et externes via gouvernance en masse et chiffrement à l’arrivée. L’entreprise peut faire évoluer ses politiques sans remettre en cause l’existant, et aligner la sécurité sur l’évolution du métier.

Conclusion

L’objectif du chiffrement de fichiers n’est pas de « tout verrouiller », mais de garantir que les données clés restent contrôlables, traçables et gouvernables en toutes circonstances, sans transformer la sécurité en charge opérationnelle. Grâce à un dispositif de chiffrement multi-scénarios et multi-modes, Ping32 aide les entreprises à faire évoluer la sécurité au niveau fichier d’une défense passive vers une gouvernance proactive, et à bâtir un socle de sécurité durable et réellement déployable.

FAQ

Q1 : Le chiffrement transparent impacte-t-il l’expérience utilisateur ?

R : Dans un environnement autorisé, le déchiffrement est automatique ; les flux d’ouverture, d’édition et d’enregistrement restent quasiment inchangés. Le cœur est une « protection obligatoire sans friction ».

Q2 : Pourquoi éviter le chiffrement obligatoire uniforme pour tous les fichiers ?

R : Les besoins de collaboration et de partage externe varient fortement selon les équipes. Une politique unique peut dégrader la productivité et compliquer l’adoption ; une approche par scénarios et par couches est plus réaliste.

Q3 : Nous avons beaucoup de fichiers historiques en clair : comment combler rapidement le déficit ?

R : Le chiffrement/déchiffrement en masse permet d’intégrer par lots une zone définie, particulièrement utile lors d’un premier déploiement ou d’une remédiation de conformité, afin d’éliminer systématiquement les angles morts.

Q4 : Les fichiers reçus de l’extérieur peuvent-ils entrer automatiquement dans le dispositif de chiffrement ?

R : Oui. Avec la découverte/chiffrement des nouveaux fichiers, un fichier externe est chiffré automatiquement dès son premier enregistrement, selon les règles, sans action supplémentaire.

Q5 : À quelles organisations convient le chiffrement basé sur la détection de contenu ?

R : Aux organisations où l’information sensible est dispersée, où l’identification manuelle coûte cher, ou où les exigences de conformité sont strictes — notamment pour les données personnelles, les données clients et les informations techniques critiques.

Contact

Contact