Avec l’accélération de la transformation numérique, de l’informatisation et de la « plateformeisation » des organisations, les systèmes métiers évoluent rapidement vers des architectures plus centralisées et vers le cloud. Pourtant, même si les systèmes critiques et les données clés migrent progressivement vers le cloud, l’usage réel et la circulation des données restent fortement dépendants des postes de travail (endpoints) des collaborateurs, qui constituent des nœuds distribués dans l’entreprise.

Les actions réalisées sur les postes de travail couvrent la quasi-totalité des scénarios métiers : navigation web, envoi/réception d’e-mails, traitement de fichiers, remise de documents, captures d’écran, impressions, copies via clé USB, partage via messagerie instantanée, etc. Ces actions constituent les principaux canaux de circulation des données dans l’organisation.

Dans l’industrie, la R&D, l’ingénierie, l’énergie, la finance ou encore le ferroviaire, le poste de travail n’est pas seulement un point d’entrée pour le travail quotidien : il est aussi un point de sortie potentiel pour les données sensibles. On retrouve notamment les situations suivantes :

-

les collaborateurs consultent fréquemment des sites externes, des plateformes sectorielles ou des systèmes de partenaires pour obtenir des informations et documents à jour ;

-

des fichiers clés (plans de conception, propositions techniques, devis, contrats, etc.) sont régulièrement transmis vers l’extérieur via e-mail, messagerie instantanée ou stockage cloud ;

-

sur des sites sans accès réseau, les clés USB et disques externes deviennent le principal moyen d’échange de données en mode hors ligne ;

-

lors de revues internes, rapports, appels d’offres ou formations, des documents sont imprimés, capturés, présentés ou réutilisés, créant de nouveaux points de fuite potentiels.

La grande liberté d’usage des postes de travail améliore l’efficacité opérationnelle, mais introduit aussi des risques significatifs en matière de sécurité et de conformité. De nombreux incidents montrent que l’origine des fuites de données et des transferts non conformes n’est pas toujours un attaquant externe, mais très souvent des actions internes, intentionnelles ou non, réalisées depuis les postes de travail.

Le problème n’est donc pas « le comportement en soi », mais l’absence, côté entreprise, de visibilité globale, de contrôle en temps réel et de capacité de traçabilité sur les opérations effectuées sur les postes.

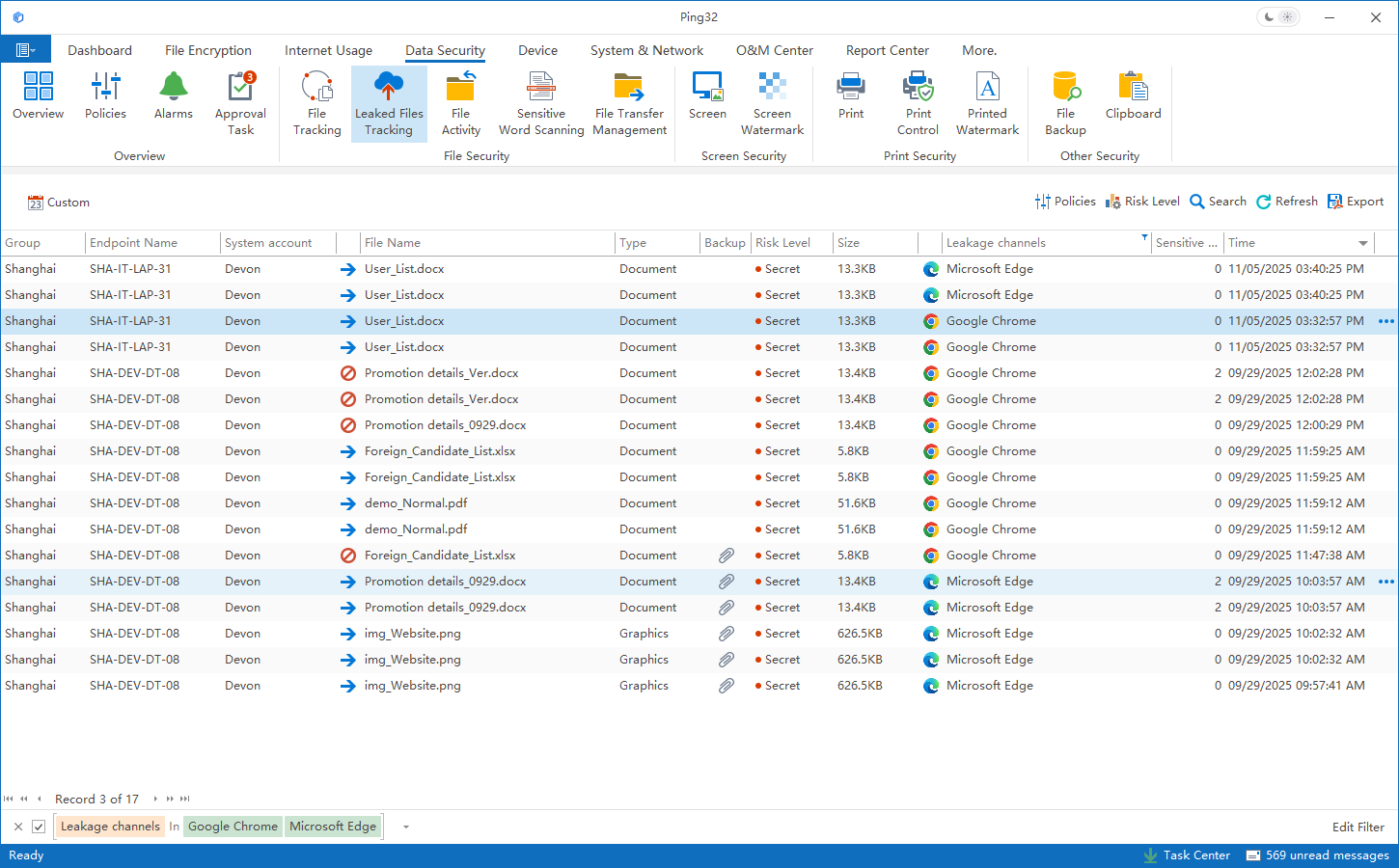

Ping32 collecte, enregistre et analyse l’ensemble des actions réalisées par les collaborateurs sur leurs postes de travail, afin d’intégrer des comportements jusque-là dispersés, invisibles et difficiles à gouverner dans un cadre unifié. L’objectif : renforcer la sécurité des données et la conformité, tout en préservant l’efficacité métier.

L’absence d’audit des actions sur les postes accroît les risques de données et de conformité

Dans de nombreuses entreprises, les postes de travail restent durablement dans un état de « forte liberté, faible gouvernance ».

Quels sites ont été consultés ? Avec qui un collaborateur a-t-il échangé par e-mail ou messagerie ? Quels fichiers ont été envoyés vers l’extérieur ? Des informations sensibles ont-elles été capturées à l’écran ? Des documents ont-ils été imprimés sans autorisation ? Des fichiers critiques ont-ils été copiés sur une clé USB ?

Très souvent, ces actions ne sont pas connues au moment où elles se produisent.

Même avec des pare-feu, passerelles de sécurité ou antivirus, la protection se concentre généralement sur le périmètre réseau et la détection d’attaques, et non sur le processus opérationnel des collaborateurs sur leurs postes de travail. Résultat : un grand nombre d’actions à risque se déroulent dans des « angles morts ».

Plus grave encore, lorsque l’incident survient, l’entreprise constate fréquemment que :

-

les actions ne sont pas enregistrées de manière homogène, les journaux sont dispersés ou inexistants ;

-

il est impossible de reconstituer précisément « qui a fait quoi, quand, sur quel poste » ;

-

un fichier a été transféré, copié ou exfiltré, sans possibilité de retracer le chemin ;

-

la responsabilité devient difficile à établir, et l’enquête glisse vers des suppositions et des soupçons.

L’organisation se retrouve alors face à un dilemme : restreindre fortement l’usage des postes au détriment de la productivité, ou tout laisser ouvert en comptant sur des règles et la bonne volonté, au risque de laisser les menaces s’accumuler.

Le système Ping32 d’audit des actions sur postes : bâtir une gouvernance « visible, contrôlable, attribuable »

Ping32 n’ajoute pas simplement de la surveillance ou des restrictions au niveau poste. La solution comble une lacune structurante : la capacité d’audit des actions et de traçabilité des responsabilités, afin que le poste de travail devienne un nœud métier gouvernable, auditable et fiable.

En intégrant les actions clés réalisées sur les postes dans un mécanisme unifié de collecte, de traçage (piste d’audit) et d’analyse corrélée, l’entreprise peut, pour la première fois, comprendre de bout en bout comment les données sont obtenues, utilisées, transformées et transférées côté poste de travail.

Au quotidien, les collaborateurs utilisent leur navigateur pour accéder à des plateformes sectorielles, des systèmes de partenaires ou des sites publics. Sans audit, l’entreprise a du mal à savoir si des sites non conformes ont été consultés, ou si des services cloud externes et plateformes de partage ont été utilisés dans des contextes inappropriés. Ping32 rend ces accès visibles, afin d’identifier les entrées à risque sans perturber le travail.

Pour la collaboration externe, l’e-mail, la messagerie instantanée et le stockage cloud sont devenus les principaux moyens de circulation des documents (conception, offres, devis, contrats). Jusqu’ici, de nombreuses entreprises s’appuyaient sur des procédures, sans pouvoir vérifier factuellement « si » un document est sorti, « à qui » et « lequel ». Grâce à l’audit des actions sur poste, ces transferts sont enregistrés comme des faits, ce qui permet de reconstituer rapidement les événements en cas de litige ou de fuite.

Dans les environnements terrain, le télétravail contraint ou les contextes de séparation de réseaux, les clés USB et disques externes restent indispensables — et constituent aussi une zone de risque difficile à contrôler. Ping32 étend l’audit à ces flux hors ligne, pour éviter que « hors ligne » ne signifie « hors contrôle ».

Dans les scénarios sensibles (revues internes, appels d’offres, reporting), les captures d’écran, impressions et copies peuvent être légitimes mais entraînent un risque de diffusion secondaire. En conservant une trace de ces actions, l’entreprise garde une vision claire de la manière dont l’information est copiée, réutilisée et diffusée, tout en soutenant l’avancement des projets.

Enfin, en cas de fuite de données, d’audit de conformité ou d’enquête interne, Ping32 fournit non pas des journaux isolés, mais une chaîne d’actions complète, continue et vérifiable : l’entreprise peut reconstituer les faits, attribuer les responsabilités et localiser le problème sur une base objective — au lieu de s’appuyer sur des hypothèses ou des jugements subjectifs, réduisant ainsi les tensions internes.

Sur cette base, l’entreprise peut appliquer des politiques différenciées par rôle, service et contexte : les équipes R&D conservent des droits plus élevés en phase de conception puis voient leurs droits se resserrer en phase de livraison ; la direction peut obtenir un droit de consultation temporaire sans capacité de copie/exfiltration ; les actions à haut risque déclenchent une alerte ou une approbation, tandis que les opérations normales sont fluides. La sécurité n’est plus un frein : elle devient une composante du fonctionnement métier.

Valeur de la solution : passer de la « responsabilité a posteriori » à la « gouvernance en continu »

1. Identifier et contrôler les risques avant qu’ils ne deviennent des incidents

L’audit continu des actions permet de détecter l’anomalie dès son apparition et d’intervenir rapidement.

2. Mettre en place un contrôle précis sans interrompre l’activité

Le système limite uniquement les actions à haut risque et laisse les opérations métier normales se dérouler.

3. Fournir des preuves solides pour la conformité et les audits

Une piste d’audit complète et corrélée constitue une chaîne de preuves fiable, réduisant les risques et les coûts de conformité.

4. Reconstituer les faits pour réduire les conflits internes

Une traçabilité vérifiable permet d’établir objectivement les responsabilités et d’éviter les accusations infondées.

5. Construire une capacité durable de gouvernance des postes

Le poste de travail est intégré au dispositif de gouvernance numérique : d’un point de risque non maîtrisé, il devient une capacité gérable, auditable et optimisable.

Grâce au système Ping32 d’audit des actions sur postes de travail, l’entreprise obtient une visibilité continue, un contrôle en cours d’exécution et une traçabilité a posteriori des actions clés. Les comportements auparavant dispersés, invisibles et difficiles à détecter sont intégrés dans un cadre unifié, formant une boucle complète — de l’action à l’identification du risque, puis à l’attribution de responsabilité. Le poste n’est plus une « boîte noire », la circulation des données n’est plus un angle mort, et l’enquête ne repose plus sur des suppositions. La sécurité passe d’une posture réactive à une gouvernance proactive, soutenue par la technologie, et devient une capacité fondamentale au service d’un fonctionnement métier fiable, plutôt qu’une contrainte supplémentaire.

FAQ

Q1 : L’audit des actions sur poste revient-il à surveiller les employés ?

R : Non. L’objectif est la protection des données et la gestion des risques, pas l’atteinte à la vie privée.

Q2 : Le déploiement va-t-il réduire la productivité ?

R : Non. Le contrôle est contextualisé et vise uniquement les actions à haut risque ; l’activité normale reste fluide.

Q3 : Peut-on auditer l’usage des clés USB en mode hors ligne ?

R : Oui. L’usage des supports amovibles peut être intégré au périmètre d’audit et de traçabilité.

Q4 : Les traces peuvent-elles servir lors d’audits de conformité ou d’enquêtes internes ?

R : Oui. La chaîne d’actions vérifiable constitue une preuve clé pour la conformité et l’investigation.

Q5 : Quels secteurs en tirent le plus de valeur ?

R : Industrie, R&D, ingénierie, finance, énergie, ferroviaire/transport — tous les secteurs manipulant des données sensibles et dépendant fortement des postes de travail.

Contact

Contact

10 min

10 min