Mit der fortschreitenden Digitalisierung der Büroarbeit tragen elektronische Dateien den Großteil der geschäftskritischen Informationen: von R&D-Zeichnungen und Quellcode über Kundenlisten und Verträge bis hin zu Finanzberichten und Personalakten. Dateien sind damit sowohl die „gemeinsame Sprache“ der Zusammenarbeit als auch der „konkrete Träger“ des Datenflusses. Kommt es zu einem Leak, gehen die Folgen häufig weit über direkte finanzielle Schäden hinaus: Geschäftsgeheimnisse können abfließen, Wettbewerbsvorteile schwinden, die Marke nimmt Reputationsschaden, und es entstehen rechtliche sowie Compliance-Risiken. Noch wichtiger: In der Praxis beruhen Datei-Leaks nicht zwingend auf komplexen Angriffsketten. Oft entstehen sie durch alltägliche, hochfrequente und niedrigschwellige Handlungen – und sind, sobald sie passiert sind, schwer nachzuvollziehen und einzudämmen.

Ursachenbezogen konzentrieren sich die häufigsten Risikostellen auf fünf Bereiche: Weitergabe nach außen, Kopieren, Personalwechsel, Kontrollverlust über Endgeräte und Altbestände. Typische Beispiele: Mitarbeitende versenden Dateien per E-Mail oder Messenger versehentlich an falsche Personen oder Gruppen; Dateien werden auf USB-Sticks, private Rechner oder private Cloudspeicher kopiert und entziehen sich der Unternehmenssteuerung; bei Austritt oder Rollenwechsel werden Projektdaten bzw. über Jahre gewachsene Dokumentenbestände mitgenommen; Geräteverlust oder kompromittierte Konten führen zu Massenexport und Zweitverbreitung; und große Mengen historischer Klartextdateien liegen langfristig auf Servern oder Endgeräten, ohne in Schutzrichtlinien eingebunden zu sein. Im Kern läuft alles auf dieselbe Erkenntnis hinaus: Systeme können sehr sicher sein – wenn Dateien selbst jedoch nicht „außerhalb des Systems kontrollierbar“ bleiben, scheitert Datensicherheit auf dem letzten Kilometer.

Die Grenzen traditioneller Sicherheitsarchitekturen

Viele Unternehmen bauen Informationssicherheit primär rund um Netzwerkgrenzen und Systemzugriffskontrolle auf, etwa mit Firewalls, Intrusion Detection, Anti-Malware und Berechtigungsmanagement. Diese Maßnahmen sind essenziell zur Abwehr externer Angriffe, lösen aber vor allem die Frage „Wer darf ins System und auf Ressourcen zugreifen?“ – nicht jedoch „Bleibt eine Datei kontrollierbar, nachdem sie heruntergeladen, kopiert, verschoben oder extern geteilt wurde?“. Sobald eine Datei von einem berechtigten Nutzer geöffnet, heruntergeladen oder kopiert wird, nimmt die Kontrolle häufig genau in dem Moment ab, in dem die Datei die Systemgrenze verlässt. Es entsteht ein Bruch: innerhalb kontrolliert, außerhalb unkontrolliert.

In der Praxis zeigt sich das u. a. so: Es ist schwierig, für einzelne Dateien harte Regeln zu erzwingen – ob externe Weitergabe erlaubt ist, wohin, an wen. Ebenso schwer ist es, sicherzustellen, dass Dateien auch außerhalb von Fachsystemen bzw. außerhalb des internen Netzes weiterhin steuer- und verwaltbar bleiben. Regeln für Kopieren, Ablagewechsel und Zweitverbreitung lassen sich nur begrenzt dauerhaft durchsetzen. Zudem werden Datenklassifizierung, Datenschutz- und Compliance-Vorgaben oft nicht konsequent auf Dateiebene exekutiert. Deshalb muss Dateisicherheit zum Objekt selbst zurückkehren. Der Kernwert der Datei-Verschlüsselung besteht darin, die Kontrolle von Netzwerk- und Systemgrenzen auf den gesamten Lebenszyklus von Dateien auszudehnen – Speicherung, Transfer und Nutzung – sodass Policies unabhängig von Ort, Medium und Pfad wirksam bleiben.

Warum Datei-Verschlüsselung oft „schwer zu operationalisieren“ ist

Datei-Verschlüsselung ist kein einzelnes Feature „installieren und fertig“, sondern ein dauerhaft zu betreibender Sicherheitsmechanismus. Viele Lösungen funktionieren im Lab, stoßen aber im Tagesgeschäft auf Widerstand – weniger wegen der Frage „Kann man verschlüsseln?“, sondern wegen „Unterbricht es Prozesse? Deckt es heterogene Szenarien ab? Lassen sich Altbestände und externe Dateien integrieren?“. Wenn Mitarbeitende häufig manuell handeln müssen, wiederholt Passwörter eingeben oder ihre gewohnten Workflows ändern, wird Verschlüsselung zum Produktivitätshemmnis und wird am Ende umgangen. Ein einheitliches Policy-Set reicht zudem selten aus, um starke R&D-Schutzanforderungen und zugleich hohe Kollaboration in markt- und vertriebsnahen Teams zu ermöglichen. Und wenn Klartext-Altbestände sowie externe Dateien nicht in die Governance einbezogen werden, bleiben dauerhafte Sicherheitsblindstellen „außerhalb des Verschlüsselungssystems“.

Die drei häufigsten Herausforderungen lassen sich so zusammenfassen:

-

Spannungsfeld Sicherheit vs. Effizienz: Starker Schutz darf Collaboration nicht ausbremsen

-

Szenariovielfalt: R&D, Administration, Marketing und Management arbeiten sehr unterschiedlich mit Dateien

-

Governance von Bestand und Zufluss: Historische Klartextdateien und täglich eintreffende externe Dateien müssen in eine einheitliche Kontrollfläche

Ping32 Designprinzipien

Ping32 setzt bei der Konzeption nicht auf „eine Policy für alle“, sondern auf Szenario-Orientierung. Unternehmen wählen und kombinieren Verschlüsselungsmodi entlang zentraler Fragen: Wo entstehen Dateien, wie fließen sie, wer nutzt sie, ist externe Freigabe erforderlich, und wie werden Compliance-Anforderungen abgebildet? So entsteht ein gestuftes, segmentiertes und szenariobasiertes Schutzsystem. Dadurch lassen sich hochwerte Daten mit verpflichtendem, schwer umgehbarem Schutz absichern, während in stark kollaborativen Bereichen die notwendige Flexibilität erhalten bleibt. Gleichzeitig können Sensitivitäts-/Inhaltserkennung, Governance historischer Dateien und das Management externer Dateien in einen geschlossenen Regelkreis integriert werden.

Fünf Verschlüsselungsmodi für Dateien

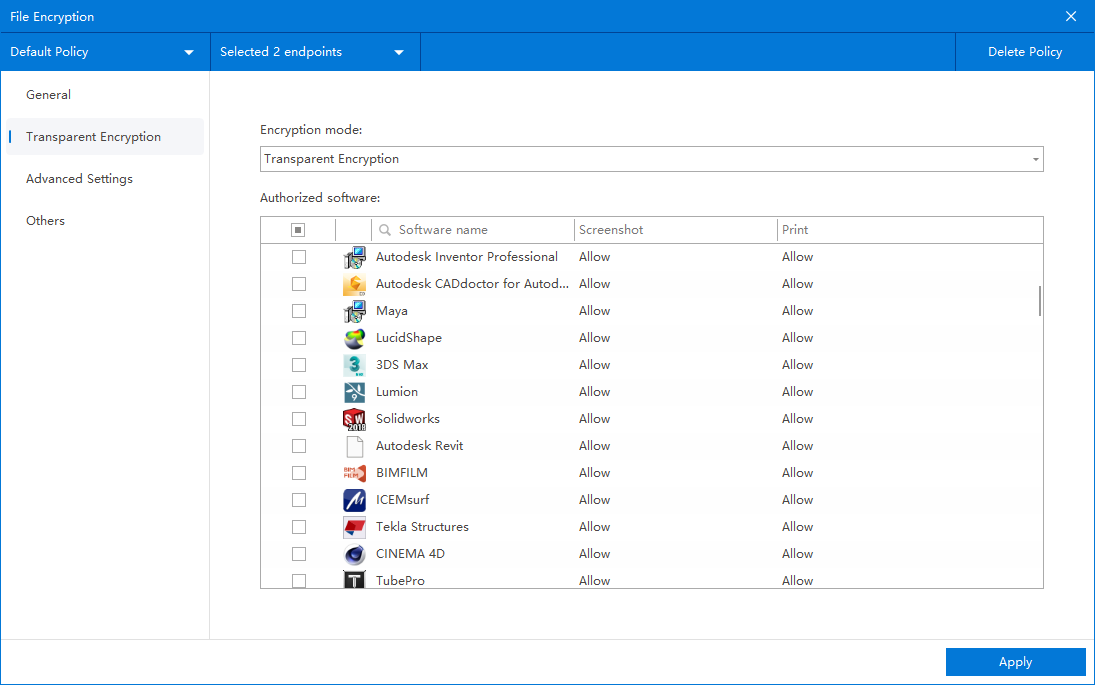

1) Transparente Verschlüsselung: „unsichtbarer“ Pflichtschutz für Kerndaten

Transparente Verschlüsselung eignet sich für hochsensible, hochwerte Bereiche wie R&D, Design/Engineering und Finance. Ping32 nutzt Mechanismen auf Betriebssystemebene: Dateien werden vor dem Schreiben auf die Festplatte automatisch verschlüsselt und in autorisierten Umgebungen automatisch entschlüsselt. Für Mitarbeitende bleibt das Arbeiten wie gewohnt (Erstellen, Öffnen, Bearbeiten, Speichern). Aus Sicherheitssicht liegt die Datei stets verschlüsselt vor; außerhalb autorisierter Umgebungen ist sie nicht sinnvoll nutzbar. Das reduziert Risiken durch Kopieren, Geräteverlust oder unbefugten Zugriff grundlegend.

Geeignet für: Quellcode/Technikdokumente, Konstruktionszeichnungen/Prototypen, Finanz- und Audit-Unterlagen, Strategiepapiere und Personalakten

Mehrwert: verpflichtend und schwer zu umgehen, kaum Nutzerreibung, dateibegleitende Verschlüsselung – außerhalb des Schutzbereichs nicht nutzbar

2) Halbtransparente Verschlüsselung: Flexibilität unter einem einheitlichen Rahmen

In administrativen oder marketingnahen Teams sind nicht alle Dateien gleich sensibel. Halbtransparente Verschlüsselung erlaubt es, innerhalb eines einheitlichen Policy-Rahmens einen gewissen Entscheidungsspielraum zu lassen – etwa bei der Dateierstellung oder in bestimmten Geschäftsszenarien. So wird „Überprotektion“ bei weniger sensiblen Dateien vermieden, die Kommunikation und Übergabe unnötig verteuern würde. Das schafft ein nachhaltiges Gleichgewicht zwischen Mindestschutz und Collaboration-Effizienz.

Geeignet für: Office-Alltag, administrative Freigaben, Marketingunterlagen und interne Reports, Review-/Umlaufprozesse des Managements

Mehrwert: höhere Akzeptanz, geringere Einführungsbarrieren, weniger Produktivitätsverlust durch „One-Size-Fits-All“

3) Inhaltsbasierte Verschlüsselung (Sensitivitäts-Erkennung): Nur wirklich wichtige Daten schützen

Sensible Informationen stecken häufig in „normal aussehenden“ Dateien: Kundendaten in Verträgen oder Tabellen, Personaldaten in HR-Dokumenten, technische Schlüsselbegriffe in Spezifikationen oder Lieferdokumenten. Ping32 koppelt Inhalts-/Sensitivitäts-Erkennung mit Verschlüsselung: Inhalte werden in Echtzeit oder periodisch analysiert; bei Regel-Treffer wird automatisch die passende Verschlüsselungsrichtlinie aktiviert. Unternehmen können Regeln nach Bedarf definieren (Ausweis-/ID-Nummern, Bank-/Kartennummern, Telefonnummern, Projektcodes, Kern-Keywords, reguläre Ausdrücke usw.) und so eine präzisere, auditierbare und erklärbare Klassifizierung/Schutzumsetzung erreichen.

Geeignet für: Datenschutz/PII, HR & Gehalt, Kern-Algorithmen, stark regulierte Branchen mit Klassifizierungsanforderungen

Mehrwert: präzise statt pauschale Verschlüsselung, weniger manueller Erkennungsaufwand, bessere Umsetzbarkeit von Compliance und Audits

4) Vollständige Batch-Ver-/Entschlüsselung: Systematische Governance von Klartext-Altbeständen

Vor der Einführung einer Verschlüsselungslösung haben Unternehmen meist große Mengen historischer Klartextdateien – verteilt auf Endgeräte, Fileserver und Shared Directories. Viele davon sind hochsensibel und liefen lange „ungeschützt“. Die vollständige Batch-Ver-/Entschlüsselung scannt und verarbeitet definierte Bereiche automatisiert und führt diese Bestände in das Verschlüsselungssystem über. Das ist besonders hilfreich bei der Erstimplementierung oder in Compliance-Sanierungsphasen: Altlasten-Blindstellen werden schnell geschlossen und eine konsistente Schutz-Baseline geschaffen.

Geeignet für: Erstrollout, Audit-/Compliance-Remediation, Datenmigration/Systemwechsel, Datenhandling vor Austritt

Mehrwert: schnelle Schließung von Bestandslücken, weniger manuelle Versäumnisse, Grundlage für Closed-Loop-Governance

5) Datei-Erkennung / Verschlüsselung neuer Dateien: Externe Dateien sind „ab dem Moment des Ankommens“ kontrolliert

In modernen Arbeitsumgebungen kommen externe Dateien über viele Kanäle ins Unternehmen: E-Mail-Anhänge, Messenger-Transfers, Browser-Downloads, USB-Kopien usw. Herkunft und Ziel sind oft unklar; sobald sie lokal „landen“, können sie weiterverbreitet werden und neue Leak-Einstiegspunkte schaffen. Ping32 erkennt neu eingehende Dateien und setzt beim ersten Speichern automatisch Verschlüsselungsrichtlinien durch. So werden externe Dateien ab der ersten Sekunde in die Kontrollfläche aufgenommen – ohne zusätzliche Nutzeraktionen: „Eingangs-Governance“ in der Praxis.

Geeignet für: Lieferanten-/Einkaufsdokumente, Vertriebs-/Kundendaten, Branchenreports, Rollen mit häufigem Innen-/Außenaustausch

Mehrwert: geringeres Risiko durch externe Datei-Zuflüsse, Abdeckung vieler Eingangskanäle, keine Unterbrechung etablierter Workflows

Multi-Mode-Kombination

Datei-Verschlüsselung ist kein einmaliges Projekt, sondern eine Fähigkeit, die mit Wachstum, Kollaborationsformen und Compliance-Anforderungen weiterentwickelt werden muss. Ping32 unterstützt die Kombination mehrerer Modi nach Organisationseinheit, Rolle, Datentyp und Prozessknoten: Transparente Verschlüsselung als Pflichtschutz für Kerndaten, halbtransparent für kollaborative Bereiche, inhaltsbasiert für Compliance-sensitive Daten, und ergänzend Batch-Governance sowie „Verschlüsselung bei Ankunft“ für Altbestände und externe Dateien. So können Unternehmen Policies iterativ verbessern, ohne bestehende Strukturen zu verwerfen – und Sicherheit sowie Business-Entwicklung synchron wachsen lassen.

Fazit

Ziel der Datei-Verschlüsselung ist nicht, „alles wegzusperren“, sondern kritische Daten jederzeit kontrollierbar, nachvollziehbar und governable zu halten – ohne dass Sicherheit zur Produktivitätsbremse wird. Ping32 unterstützt Unternehmen mit einem multi-szenario- und multi-modusfähigen Datei-Verschlüsselungssystem dabei, Dateisicherheit von passiver Abwehr hin zu aktiver Governance weiterzuentwickeln und eine langfristig tragfähige Sicherheitsbasis aufzubauen.

FAQ

Q1: Beeinträchtigt transparente Verschlüsselung die Nutzererfahrung?

A: In autorisierten Umgebungen erfolgt die Entschlüsselung automatisch; Öffnen, Bearbeiten und Speichern bleiben im Wesentlichen unverändert. Der Fokus liegt auf „unsichtbarem Pflichtschutz“.

Q2: Warum empfiehlt sich keine pauschale Pflichtverschlüsselung für alle Dateien?

A: Kollaborations- und Weitergabeanforderungen unterscheiden sich je nach Team stark. Ein Einheitszwang verursacht leicht Effizienzverluste und Einführungswiderstand; sinnvoller ist eine gestufte, szenariobasierte Governance.

Q3: Wir haben viele Klartext-Altdateien – wie schließen wir die Lücken schnell?

A: Über die vollständige Batch-Ver-/Entschlüsselung können definierte Bereiche in einem Schritt in die Governance übernommen werden. Das eignet sich besonders für Erstrollouts oder Compliance-Remediation und beseitigt Bestands-Blindstellen systematisch.

Q4: Können extern erhaltene Dateien automatisch in das Verschlüsselungssystem aufgenommen werden?

A: Ja. Mit Datei-Erkennung/Verschlüsselung neuer Dateien werden externe Dateien beim ersten Speichern regelbasiert automatisch verschlüsselt – ohne Zusatzaufwand für Nutzer.

Q5: Für welche Unternehmen ist inhaltsbasierte Verschlüsselung besonders geeignet?

A: Für Organisationen mit verstreuten sensiblen Informationen, hohen manuellen Erkennungskosten oder klaren Compliance-Vorgaben – insbesondere bei personenbezogenen Daten, Kundendaten und technischer Kerninformation.

Kontakt

Kontakt

12 min

12 min