Ping32

Leck-Verfolgung

Leck-Verfolgung

Die Leck-Verfolgungs-Engine führt umfassende Analyse von Benutzeraktivitäten durch, um Sicherheitsrisiken zu bewerten, potenzielle Datenexfiltrationsverhaltensweisen aufzudecken und Vorfälle über großskalige Unternehmensumgebungen zu priorisieren.

Verhindern Sie Datenlecks über alle Vektoren

Browser

Steuern Sie Dateien, die über Webbrowser übertragen werden, um unbeabsichtigte oder böswillige Offenlegung vertraulicher Informationen zu verhindern.

Instant Messenger

Überwachen Sie Messaging-Plattformen und Anhänge, um das Risiko von Dokumentenlecks über Chat-Kanäle zu reduzieren.

Web-Speicher (Netdisk)

Verhindern Sie nicht autorisierte Uploads zwischen Web-Disk-Clients und Servern, um gespeicherte Daten vor Exfiltration zu schützen.

E-Mail

Überwachen Sie ausgehende E-Mails und Anhänge, um sichere, richtlinienkonforme Kommunikation zu gewährleisten.

Wechselmedien

Verwalten Sie Lese-/Schreibberechtigungen für USB-Geräte, um Datenübertragungen zu Wechselmedien zu kontrollieren.

Externe Geräte

Beschränken Sie die Verwendung externer Peripheriegeräte (z. B. Mobiltelefone, Bluetooth), um Exfiltrationsvektoren zu reduzieren.

Fotografie & Screenshots

Wenden Sie Bildschirm-Wasserzeichen und Screenshot-Kontrollen an, um fotografische Exfiltration zu verhindern und Quellverfolgung zu ermöglichen.

Drucken

Erzwingen Sie Druckerberechtigung-Richtlinien, um nicht autorisierte Verteilung gedruckter Materialien zu verhindern.

Dateiübertragungssicherheit und -kontrolle

Implementieren Sie strategische Kontrollen für nicht autorisierte Verwendung und Übertragung sensibler Daten. Regeln Sie Dokumentenflüsse effektiv, um absichtliche oder unbeabsichtigte Datenlecks zu reduzieren.

Dokumentenlebenszyklus-Auditing

Auditing Benutzeroperationen über den Dateilebenszyklus – von Erstellung und Änderung bis Löschung – auf Servern, Festplatten und Netzwerkspeichern.

Ausgehende Dateiüberwachung

Überwachen Sie Dateien, die über mehrere Kanäle übertragen werden, und identifizieren Sie Verhaltensweisen, die auf potenzielle Lecks hinweisen.

Wechselmedien-Auditing

Generieren Sie detaillierte Audit-Aufzeichnungen, wenn USB-Geräte angeschlossen oder Dateien über Wechselmedien übertragen werden.

Dokumentenfluss-Verfolgung

Verfolgen Sie Dokumentenfluss, Revisionshistorie und beteiligte Benutzer, um End-to-End-Nachverfolgbarkeit zu gewährleisten.

Exfiltrationswarnungen

Flaggen Sie automatisch anomale Übertragungsmuster, wie ungewöhnliche Massen- oder Hochfrequenz-Aktivitäten.

Sensible Inhaltsanalyse

Erkennt sensible Inhalte in ausgehenden Dateien und zeichnet Beweise mit Risikobewertung auf.

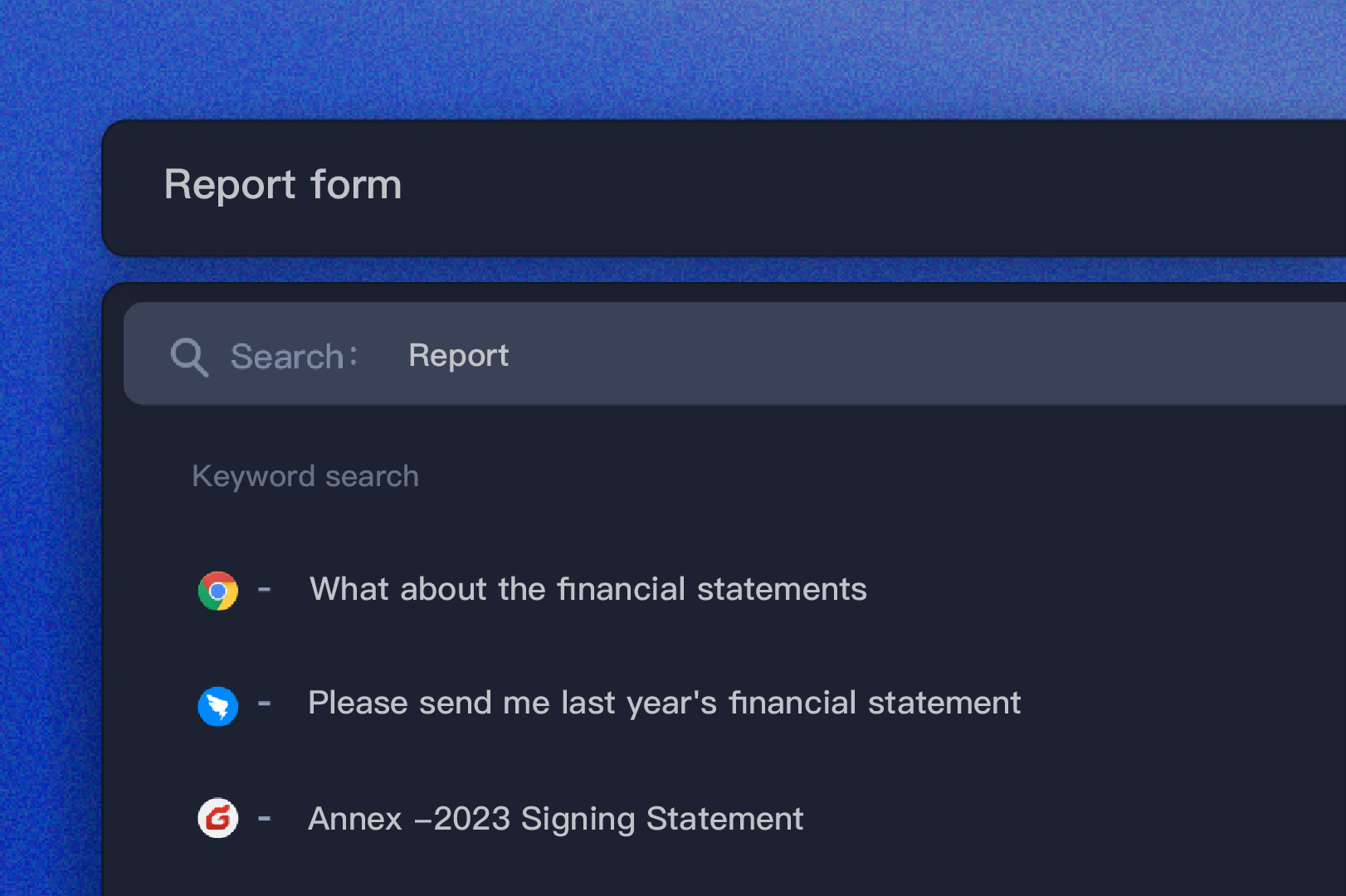

Aggregierte Suche

Schnelle Vorfall-Lokalisierung

Die Identifizierung von Sicherheitsanomalien unter Hunderten von Millionen von Aufzeichnungen ist eine erhebliche Herausforderung. Traditionelle Ansätze sind langsam und ineffizient für große Datensätze.

Ping32 Aggregierte Suche basiert auf einer hochperformanten verteilten Suchmaschine mit hervorragender horizontaler Skalierbarkeit. Sie bietet intuitive Suche und Visualisierung, um Vorfall-Triage und Root-Cause-Analyse zu beschleunigen.

Mehr erfahren

Verteilte Suchmaschine

Hochperformante verteilte Architektur bietet hervorragende horizontale Skalierbarkeit und Durchsatz.

Multi-Szenario-Korrelation

Korreliert Aufzeichnungen über Online-Verhalten, ausgehende Dateien, USB-Aktivität, Dokumenteninhalt und Bilder für einheitliche Analyse.

Millisekunden-Antwort

Fähig, PB-Skalen-Archive zu verwalten und Suchergebnisse mit Millisekunden-Latenz zurückzugeben, um schnelle Untersuchungen zu unterstützen.

Vorfall-Bewusstsein & Analytik

Multi-dimensionale Analytik und visuelle Dashboards identifizieren und verhindern Datenlecks über Szenarien. Die Plattform generiert automatisch Vorfälle, bewahrt Beweise, löst Echtzeit-Warnungen aus und unterstützt forensische Workflows.

Beispiele für sensible Inhaltsanalyse

Anna übertrug purchase_contract.docx, das das Schlüsselwort Vertragsnr. enthält.

Michelle schickte list2023.xlsx, das eine Telefonnummer 188****4876 enthält.

Exfiltrations-Verfolgung

Aggregierte Ansicht der ausgehenden Dateiübertragungsvolumina und -trends.

+ Filter hinzufügen

Betriebsdokument

Quelle

Soziale Software

Büro-Software

Wechselmedien

Netdisk

Verhaltensranking

Tina

R&D

26

+36%

Decters

Finanzen

14

+52%

Laura

Marketing

8

+18%

Jetzt mit Ping32 beginnen

Ping32 Leck-Verfolgung unterstützt Organisationen von Startups bis zu Fortune 500-Unternehmen über Branchen hinweg. Kontaktieren Sie uns oder reichen Sie Ihre Anforderungen ein, um mit der Evaluierung und Bereitstellung zu beginnen.

Kontakt

Kontakt