在過去較長一段時間裏,企業談到資料外洩,關注點往往集中在網絡攻擊、惡意程式、外部入侵等「技術性威脅」。但隨着終端數量持續增長、辦公方式不斷演變,愈來愈多的資料外洩並非來自「攻擊」,而是發生在日常、合法且預設被允許的業務行為之中——資料不是被「竊取」,而是在正常使用、複製、傳遞的過程中逐步脫離了企業原有的管理邊界。

對中小企業而言,這種趨勢尤為明顯:一方面,雲端化辦公、遠端協作、跨部門共享成為常態,員工在終端上可接觸的資料範圍持續擴大;另一方面,終端管理與資料防護能力往往跟不上業務擴張,導致大量資料流動缺乏可視性與審計能力。結果是,即使企業知道「資料很重要」,也很難準確判斷風險究竟出現在哪些環節、哪些路徑。

列印行為正是在這樣的背景下暴露出其特殊性。相比檔案外發、網頁上載等數碼化路徑,列印通常不會觸發傳統意義上的「外部傳輸告警」。一旦檔案被列印為紙本材料,資料便從可記錄、可追溯的電子形態,轉變為更難管理的實體形態。即使後續發生外洩,企業往往也難以還原列印過程,更難界定責任邊界。

因此,當資料防外洩(Data Loss Prevention,DLP)逐漸從「防攻擊」走向「管行為」,列印管控正在成為必須被重新審視的一項關鍵議題。

風險來源:列印相關的資料外洩從何而來

從表面看,列印是一種傳統、穩定且成熟的辦公行為,很少被視為安全風險。但在終端管理與安全審計實務中,列印相關的資料外流往往具備三個典型特徵:發生頻率高、行為隱蔽性強、事後追溯難度大。其風險通常來自多因素疊加:

首先,辦公終端通常預設允許連接本機或網絡列印設備,列印操作亦往往不需要額外審批或系統校驗;其次,列印檔案可能來自多個業務系統或本機目錄,而紙本文件一旦生成,其流向幾乎完全依賴人工管理,缺乏可追蹤機制;此外,列印行為常常未被納入統一的資料防外洩策略,導致其在整體安全體系中形成盲區。

在真實場景中,員工列印合約、客戶名單或技術文件,往往是再正常不過的工作行為。但若缺乏必要的限制與審計,這些操作本身就可能構成「資料外發風險」。尤其在外判協作、臨時項目、人員流動頻繁的組織環境中,列印帶來的潛在風險更容易被放大。

更複雜的是,部分企業在檔案外發、網頁上載、USB 外設等環節已建立較完善的管控機制,但列印仍作為「例外」長期存在。策略割裂會導致不同資料路徑的保護強度不一致,從而提升整體治理的複雜度與管理成本。

現實困境:為甚麼「知道重要,但難以真正落地」

多數企業並非意識不到列印的風險,真正困難在於:列印管控常被認為「重要但難做」,因此容易停留在制度約束或口頭提醒層面,缺乏可執行、可持續的系統能力。落地難主要體現在:

-

需求差異大: 不同崗位對列印依賴程度差異明顯,統一限制難以適配。

-

傳統方案偏設備視角: 只能看到列印機狀態或任務,不容易管理「資料如何流動」。

-

簡單禁止不可行: 一刀切會影響業務連續性與辦公效率。

-

難以關聯到人、終端與檔案: 缺乏「誰在甚麼終端列印了甚麼」的關聯能力,審計與追責困難。

-

證據鏈不足: 事後缺少完整留痕,難以支撐合規審計或風險復盤。

-

工具割裂: 列印、USB、檔案外發等常由不同系統分別管理,難形成統一策略與協同聯動。

於是企業容易陷入兩難:不管控會累積合規與外洩風險;強管控又可能影響效率與體驗。最終列印落入「灰色地帶」——既無明確規則,也缺乏技術支撐,長期成為資料安全體系中的薄弱環節。

Ping32 方法:在終端管理體系中實現可執行的列印管控

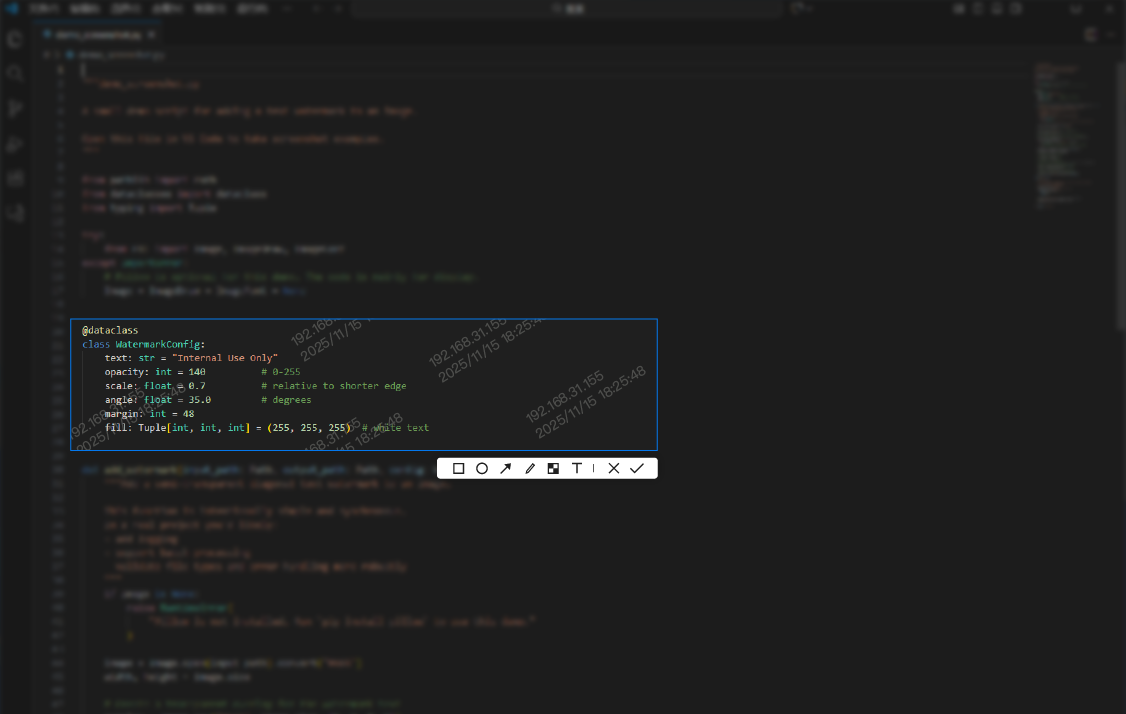

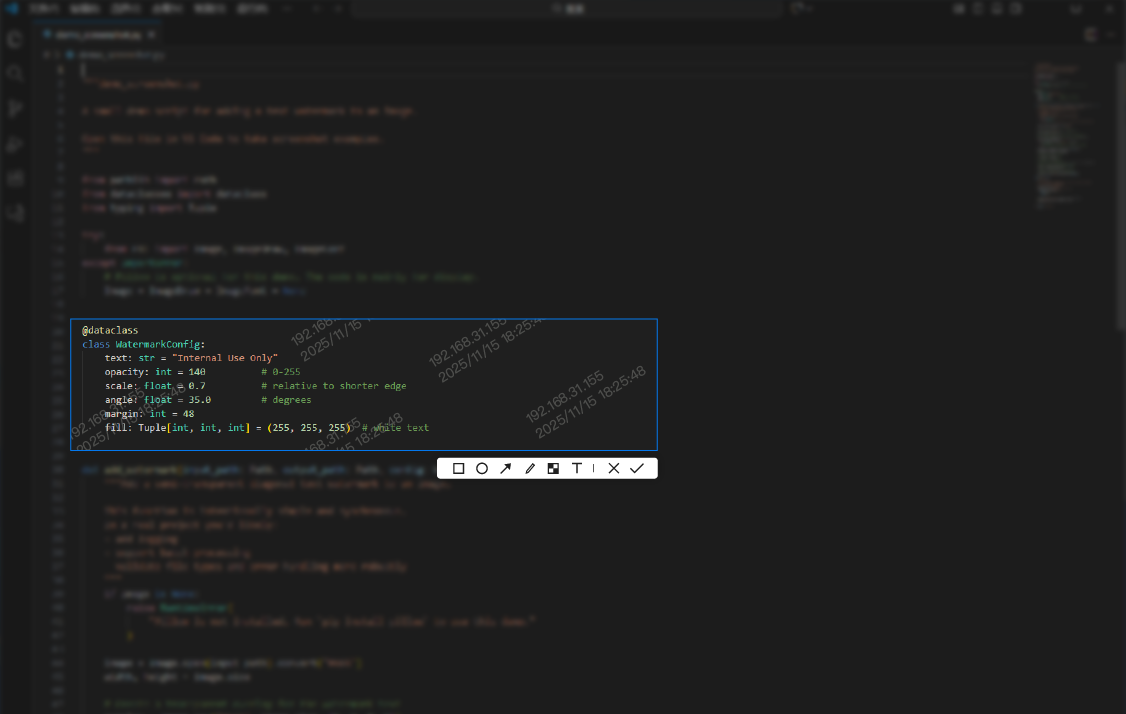

Ping32 對列印管控的定位,並非把它當作孤立的功能模組,而是將其視為終端管理與資料防外洩(DLP)體系的自然組成部分。核心思路不是「限制列印」,而是讓列印行為重新回到可視、可控、可審計的治理範圍內。

在 Ping32 的終端管理框架中,列印被視作一種特殊的「檔案外發」方式。無論是本機列印機抑或網絡列印設備,系統都可以在終端側識別列印動作,並將其與用戶、終端、檔案來源與檔案屬性建立關聯——這亦是後續所有審計與策略執行的基礎。

透過統一的策略引擎,企業可以按角色、部門、終端設定差異化規則。例如:一般文件允許自由列印;對包含敏感關鍵詞、來自特定目錄或特定業務系統的檔案,則觸發審批、提醒或阻斷。策略由規則自動執行,減少人工判斷與管理負擔。

同時,Ping32 亦不要求企業一開始就建立複雜策略。系統支援先啟用列印審計留痕,在不改變員工習慣的前提下持續記錄列印行為。管理者可基於真實資料,逐步識別:哪些檔案被頻繁列印、哪些崗位更容易列印敏感內容,從而為後續策略優化提供客觀依據。

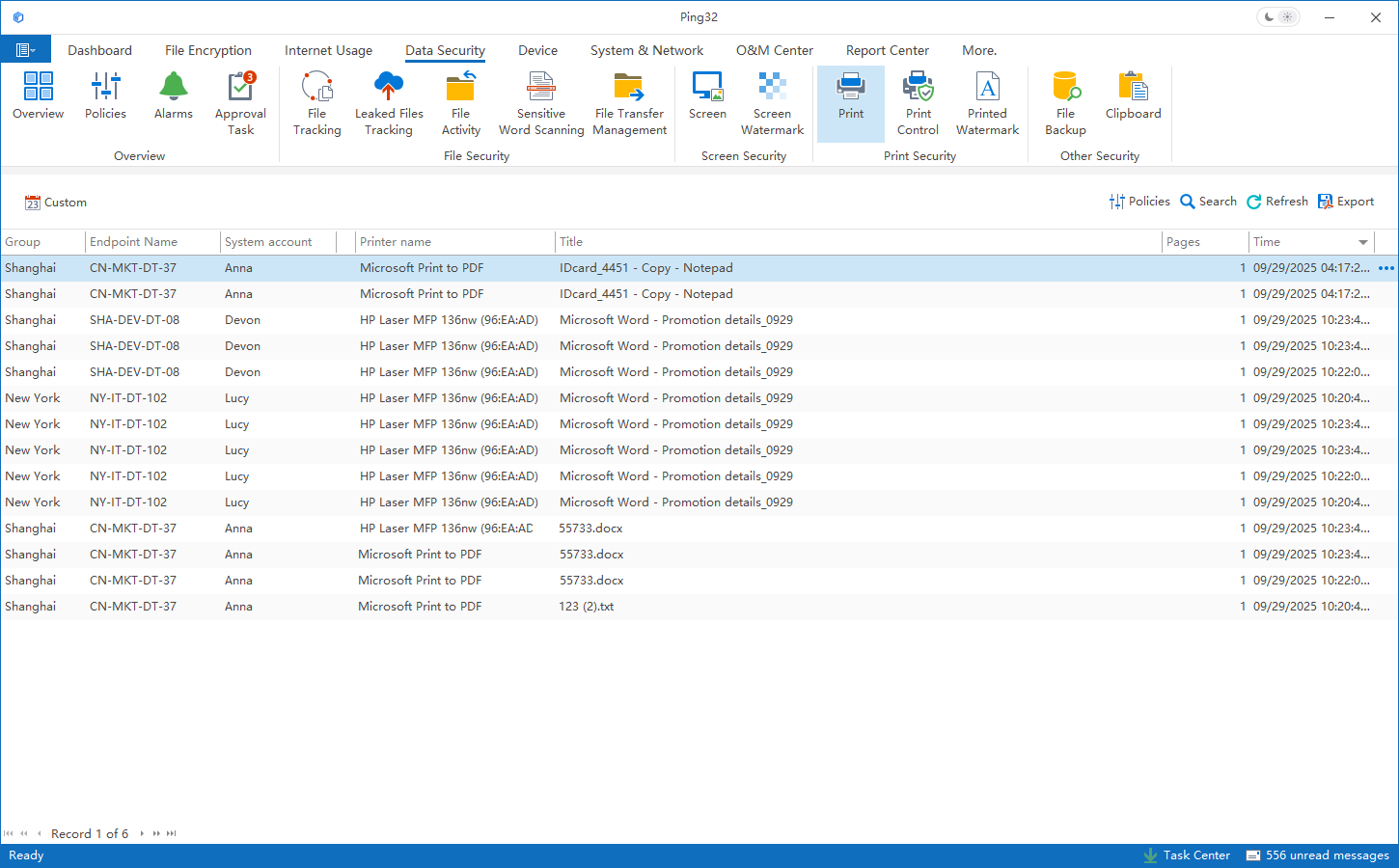

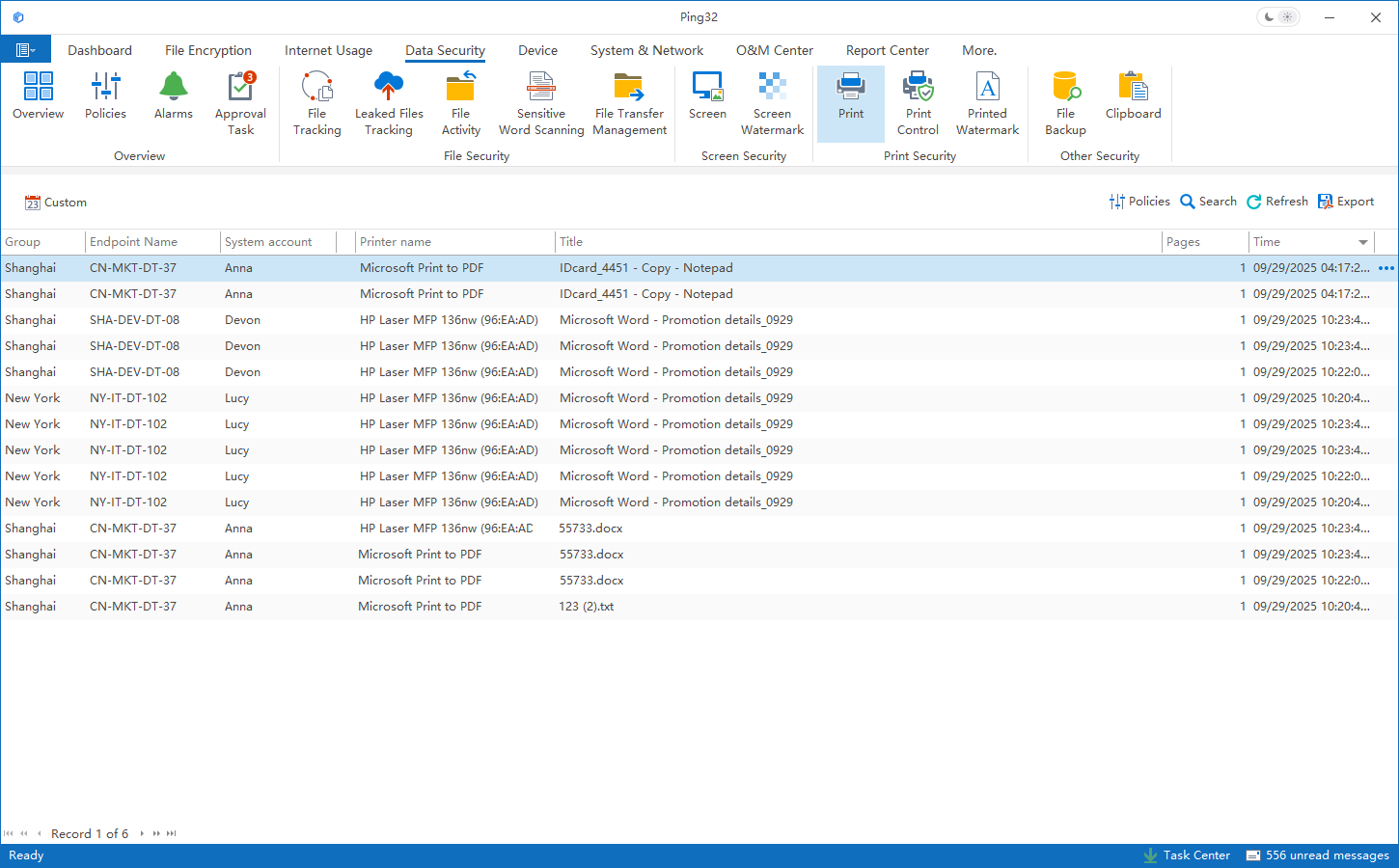

列印審計留痕:為管理與合規提供基礎事實

在列印治理的早期階段,先留痕、再優化往往比「直接限制」更現實。持續、穩定的列印審計,能讓企業建立起對實際使用情況的認知,而不是依賴假設或個別案例。

Ping32 的列印審計機制關注的是「行為」而不是單純的設備日誌:它能夠將列印行為與用戶身分、終端資產、檔案屬性進行關聯,為分析提供多維資料基礎。這些資料既能用於內部管理,也能在合規審計、客戶評估或安全復盤中作為客觀證據。

更重要的是,審計留痕的價值不在於「監控個人」,而在於讓企業看清資料在終端側的真實流動路徑。透過列印頻率、檔案類型、部門分佈等維度的分析,管理者可以更準確識別高風險場景,並制定更貼合業務的治理策略。

策略管控:在不破壞效率的前提下約束高風險行為

當企業累積到足夠的審計資料後,列印管控便可以逐步進入「策略執行」階段。Ping32 支援基於規則的策略配置,讓企業在安全與效率之間作更精細的平衡。

策略不止「允許/禁止」兩種選擇,亦可以結合提醒、審批、確認、留痕等方式進行柔性治理。例如:在列印敏感檔案前向用戶提示風險,必要時要求額外確認或審批。這樣既能提升員工安全意識,也避免一味強制帶來的反彈與低效。

同時,列印策略可與其他終端行為策略保持一致:當某類檔案已被限制 USB 匯出或網頁上載時,其列印策略亦能保持同級約束,避免不同資料路徑出現「強弱不一」的管理衝突。

漸進式落地路徑:讓列印管控成為可持續能力

結合中小企業的現實情況,列印管控更適合循序漸進,而不是一次性上複雜規則。一個更穩妥的落地方式通常是:

-

先啟用審計留痕: 建立可視性,掌握列印分佈與真實使用情況。

-

再基於資料識別風險: 定位高頻列印與高敏感內容場景,明確治理重點。

-

從關鍵點切入策略控制: 優先覆蓋關鍵崗位、關鍵檔案類型,引入提醒/審批/記錄機制。

-

逐步優化規則與體驗: 減少對正常業務的干擾,形成穩定可持續的治理能力。

-

統一納入終端治理體系: 與檔案外發、網頁上載、USB 等策略協同,做到行為統一治理。

透過漸進式推進,列印管控不再是「額外負擔」,而會成為終端管理體系自然演進的一部分,在保障業務連續性的同時持續增強資料安全能力。

總結:列印管控是資料防外洩體系中不可缺失的一環

在資料防外洩(DLP)不斷走向精細化治理的過程中,列印管控的重要性正在被重新認識。它的目標不是消除列印,而是讓列印回到可管理、可審計的範圍內。

Ping32 提供的亦不是單一的「列印控制」,而是一種把列印納入終端管理與 DLP 整體框架的實踐路徑:透過審計留痕、策略管控與漸進式落地,企業能在不顯著增加複雜度的前提下,持續提升對資料流動的掌控力。

FAQ(常見問題)

列印管控是否必須部署獨立的列印伺服器?

不一定。終端側管控可在不改變現有列印架構的前提下,實現行為識別與審計留痕。

列印審計留痕會記錄具體列印內容嗎?

系統主要記錄與列印行為相關的資訊(用戶、時間、終端、檔案來源/屬性等)。是否記錄內容及記錄方式,可按企業策略配置。

是否可以只做審計,不做列印限制?

可以。審計與管控策略相互獨立,企業可按不同階段逐步啟用。

列印管控會影響員工正常辦公效率嗎?

合理設計策略後,絕大多數日常列印不會受影響,重點約束高風險場景。

列印管控能否與檔案外發、網頁上載等行為統一管理?

可以。列印可納入統一的終端管理與資料防外洩(DLP)策略體系,支援協同治理與統一留痕。

聯絡我們

聯絡我們

34 min

34 min