在數碼轉型與混合辦公模式深度融合的背景下,企業數據的生命週期形態正經歷結構性重塑。傳統以數據中心為核心的集中式儲存模式,正演變為以員工終端為觸點的分散式使用模式:業務數據不再僅僅沉澱於受控的業務系統或檔案伺服器中,而是大量分散在各類終端裝置上,並在日常協作中被頻繁編輯、流轉與外發。

這種「去中心化」的數據使用方式在釋放生產力的同時,也顯著拉長了數據外洩的風險戰線。當敏感數據脫離了傳統的物理與邏輯邊界,其外發行為往往交織在合規的業務流程之中,呈現高度的隱蔽性與隨機性:一次臨時對接、一次緊急交付、一次跨部門協作,都可能成為數據失控的起點。

根據多數業界資安報告的普遍觀察,企業面臨的數據資產流失風險,正逐步從外部滲透攻擊轉向內部人員的非受控操作。無論是透過即時通訊(IM)工具的非正式傳輸、Web 平台的未授權上傳,或利用可攜式儲存裝置(USB)的實體拷貝,乃至列印、截圖等實體/模擬輸出,這些行為在缺乏有效審計與管控的情況下,都極易演變為實質性的外洩事件。

對資源受限的中小企業而言,建立全方位(全棧式)的安全體系成本極高。僅依賴「事前」制度約束或「事後」日誌審計,已難以應對瞬息萬變的終端外洩場景。企業亟需一種可即時介入、精準識別並動態干預的「事中管控」能力——亦即在檔案外發動作發生的「毫秒級」瞬間,實施基於策略的自動化防護,做到可控、可審計、可止損。

數據外洩風險的「第一現場」

在真實業務中,「外發」並不等同於「違規」。相反,外發往往是推動業務的常態動作:資料對接、供應商協作、客戶交付、遠端評審、緊急報表提交……這些環節決定了終端天然是數據外流的第一出口,也成為最難治理、最容易被忽視的風險現場。

終端外發風險主要呈現三個典型特徵:

1)路徑多、入口分散,難以窮盡

外發不只發生在電郵之中。IM、瀏覽器上傳、網盤同步、USB 拷貝、列印輸出、截圖貼上、遠端桌面檔案映射等,都可能承載同一份敏感檔案的離開路徑。任何單點管控都可能留下盲點。

2)行為高度業務導向,容易「披著合規外衣」

不少外洩並非惡意攻擊,而是發生在看似合理的業務流程裏:員工為趕進度私下傳資料、為方便協作上傳個人網盤、以截圖取代文件審批……流程越緊、協作越頻繁,越容易出現「以效率之名」繞過規範的行為。

3)一旦發生難以止損,追溯成本高

終端外發具高度即時性:檔案傳出去的那一刻,企業便失去對其複製、轉發與二次擴散的控制權。即使事後鎖定責任人,往往也已難以阻斷傳播鏈,只剩合規風險與處置成本。

因此,終端外發治理的關鍵不在於「禁止外發」,而在於:對外發動作做到即時識別、按場景分級處置、可追溯可審計,並在必要時以毫秒級速度止損。

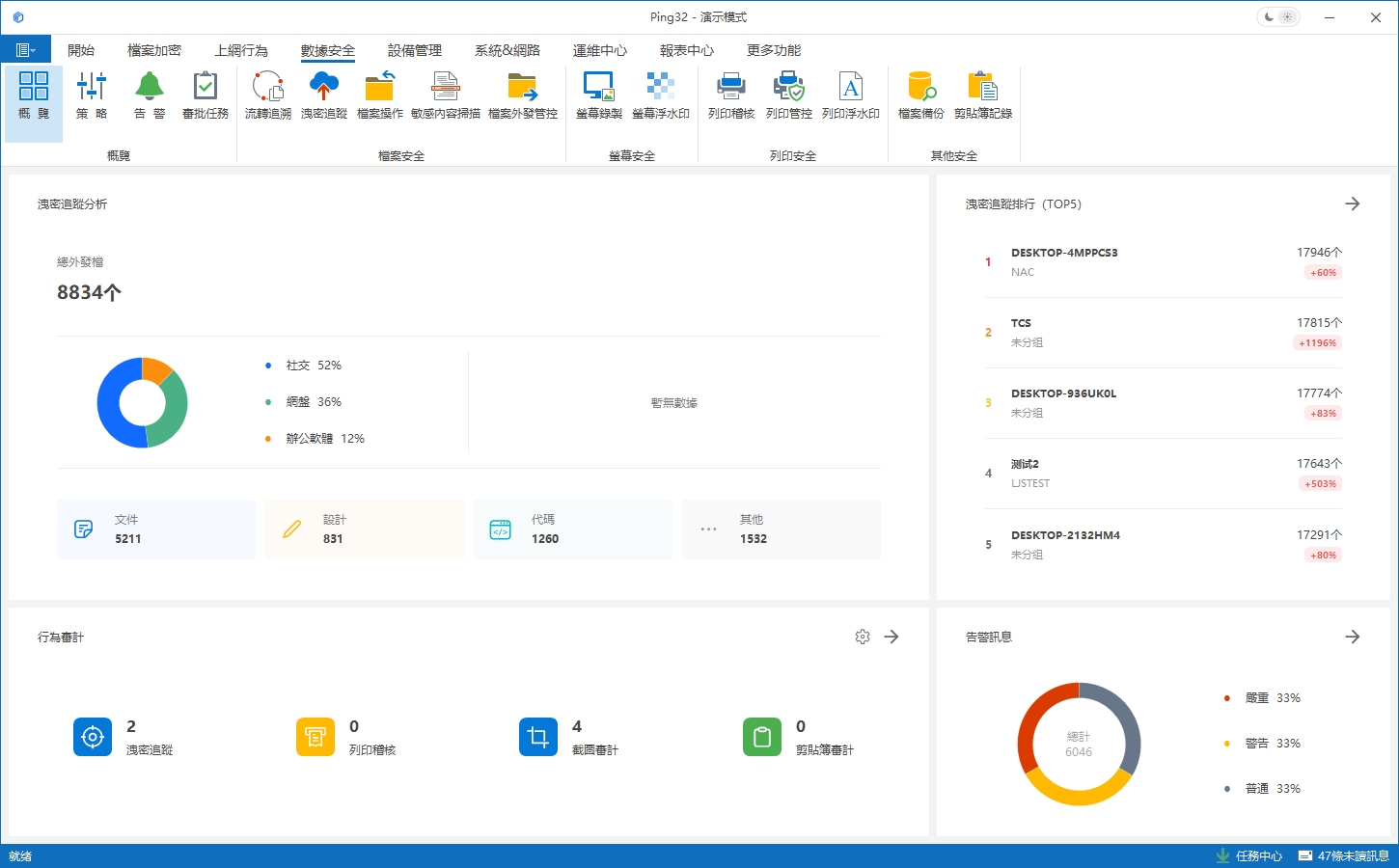

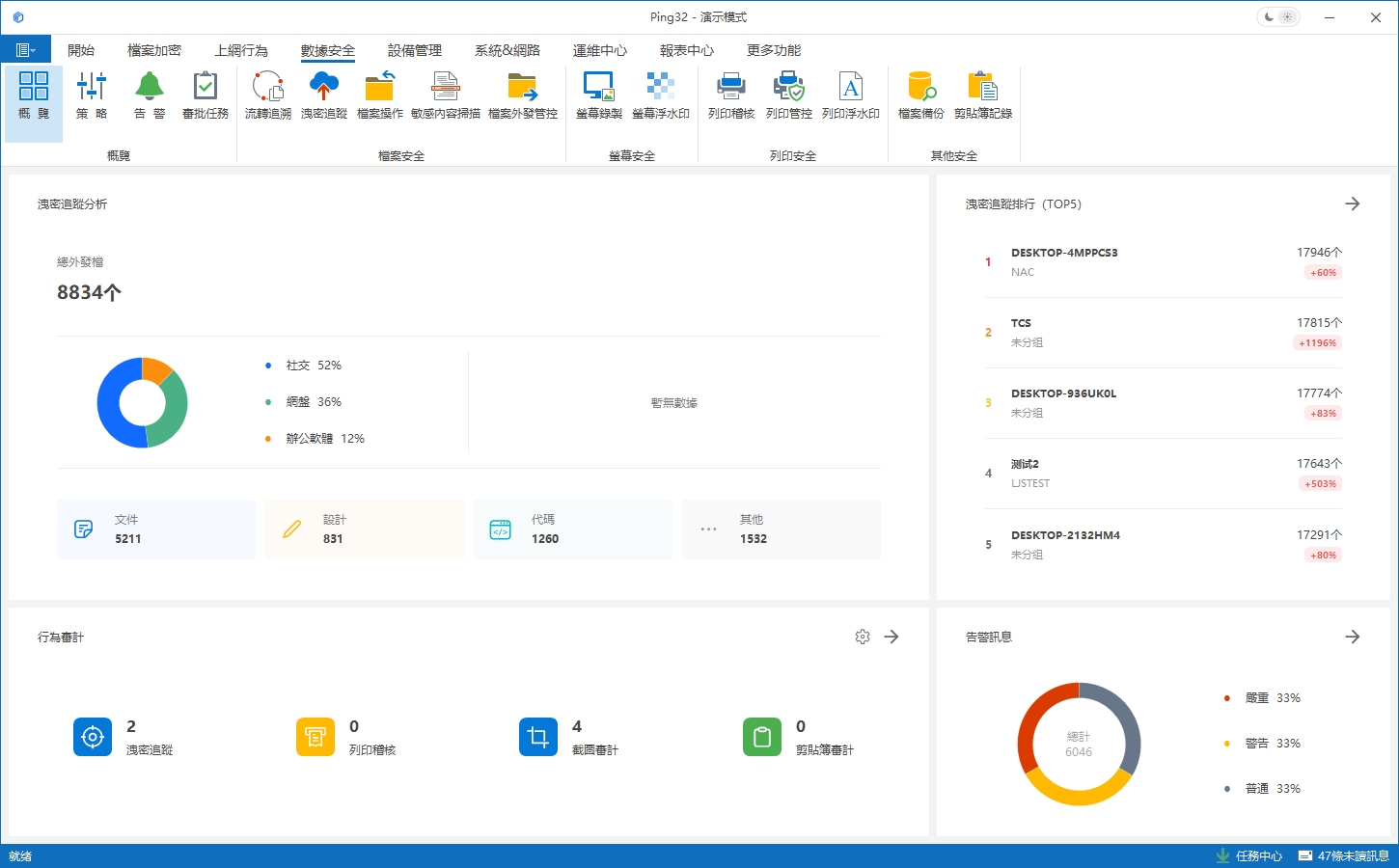

Ping32 數據外洩防護體系

Ping32 終端安全管理平台透過深度整合事中管控引擎,將管控邏輯前置至檔案外發的執行階段。其核心在於:在不改變用戶操作習慣的前提下,對「外發動作」進行即時解析、風險評估與策略執行,讓安全能力真正落在業務發生的那一秒,而不是事後回顧時才「知道發生了甚麼」。

全路徑覆蓋:打造無死角的終端感知網絡

要做好終端外發治理,第一步不是「一上來就攔」,而是先做到「看得見、分得清、管得住」。Ping32 從終端出發,按真實業務路徑拆解外發鏈路,並納入統一治理視角,覆蓋常見高發外發場景,包括但不限於:

Web 上傳外發:解析並治理瀏覽器上傳至第三方網站、網上表單、協作平台、工單系統、網盤/雲端硬碟等場景。

電郵外發:附件外發、收件人網域策略、敏感內容觸發審批/阻擋等。

可攜式儲存裝置:USB 拷貝、導出、批量複製、跨網數據擺渡等高風險實體外發行為。

列印與截圖等「模擬輸出」:對列印任務、列印內容關聯、截圖行為及擴散鏈進行審計與策略干預。

跨應用流轉:複製貼上、拖放、另存新檔、壓縮打包、格式轉換等「規避式外發」動作的聯動管控。

離線與弱網場景:終端不在線時策略仍可執行,待連網後自動回傳日誌,確保治理連續性。

透過外發行為的全路徑覆蓋,企業可在單一平台完成:外發可視化、風險分級、策略聯動、審計追溯,將「點狀管控」升級為「鏈路治理」。

智能內容感知(DCI)

只「看見行為」仍不足夠。真正有效的治理,必須進一步回答:這次外發的檔案到底有多敏感、值不值得攔、應該如何處理才最不影響業務?

為此,Ping32 導入敏感內容識別(Data Content Identification, DCI)引擎,令事中管控具備「理解」數據的能力。透過預設關鍵字庫、正則表達式、檔案指紋、元數據屬性及內容結構特徵等能力,系統可對待外發檔案進行敏感權重判定與分級標註。

按 DCI 判定結果,Ping32 可觸發差異化回應機制,實現「按價值處置、按場景落地」:

靜默審計(Audit):對低風險行為作無感記錄,確保業務連續性。

即時告警(Alert):發現疑似違規時即時通知管理員,將風險前置。

強制阻擋(Block):針對高價值核心資產的違規外發作毫秒級阻擋,確保數據不出域。

彈性審批(Approval):將安全決策權交回業務端,透過線上審批流程平衡安全與效率。

這意味著策略不再是粗暴的「擋/放」二選一,而是可按內容敏感等級與業務情境輸出更合理的處置路徑:同一通道的外發行為,也可因檔案價值不同而採取不同策略。

漸進式治理:讓 DLP 體系可持續運行

終端外發治理若「一刀切」,很容易引發員工抗拒與繞行。Ping32 更強調可持續的漸進式落地方法,協助企業從可見、可控到可優化,逐步建立可長期運行的 DLP(數據外洩防護)體系:

第一階段:先可視化,再規範化

以審計為起點,梳理企業真實外發路徑、部門差異與高風險人群,建立外發基準画像,作為後續策略依據。

第二階段:分級、分場景施策,降低誤傷

導入 DCI 內容分級與場景策略,把管控從「通道維度」升級為「內容+行為+場景」的組合決策,降低誤報並減少對業務的干擾。

第三階段:從阻擋到協作,形成閉環

透過告警聯動、審批協作、例外管理與追溯取證,把「單次攔截」升級為「持續治理閉環」,令安全成為流程的一部分,而非額外負擔。

第四階段:持續營運與策略迭代

結合審計數據與事件處置結果,持續優化規則與敏感模型,逐步由「依賴人工經驗」走向「數據驅動治理」。

讓安全成為業務流轉的「確定性」保障

在複雜多變且高度分散的終端環境下,事中管控已成為數據外洩防護體系中最具實戰價值、亦最貼近真實業務場景的關鍵環節。Ping32 透過在終端側建立覆蓋檔案外發全路徑的持續感知能力,並結合智能內容識別與動態回應機制,使企業可在數據流轉過程中即時識別風險、區分敏感程度,並按策略採取相應處置,將資安要求自然嵌入每一次檔案外發行為之中。

這不僅是單點技術能力的提升,更是數據治理模式的系統性升級:企業不再依賴事後追溯或人工約束,而是在業務運作中形成可執行、可驗證、可持續的管理機制。在確保數據使用效率的同時,為合規審計、風險管控與長期數碼營運提供穩定基礎,讓安全逐步成為支撐業務增長的內在能力,而非額外負擔。

FAQ(常見問題)

Q1:Ping32 的事中管控與傳統防火牆有何不同?

A:防火牆主要著重網絡邊界的流量過濾;Ping32 則作用於終端側,可識別檔案外發動作與內容,並結合用戶、應用與場景進行精細化決策,更貼近實際業務的管控與止損需求。

Q2:HTTPS 加密網頁的上傳行為能否有效識別?

A:可以。Ping32 可透過瀏覽器端能力或協定解析機制,對常見 Web 上傳行為進行解析與審計,並按策略執行告警、審批或阻擋。

Q3:離線狀態下,終端外發管控策略是否仍然生效?

A:生效。Ping32 用戶端具備本地策略引擎,即使終端離線亦可按規則執行阻擋、審計等動作,待連網後自動同步日誌,確保治理不中斷。

Q4:內容識別(DCI)會否大量消耗終端運算資源?

A:不會。Ping32 採用優化的觸發式掃描與增量識別機制,通常僅在外發動作發生時作瞬時判定,對終端效能影響可控。

Q5:如何避免員工透過修改副檔名來規避管控?

A:Ping32 支援基於檔案特徵的識別能力,可穿透副檔名偽裝判定真實檔案類型,並結合內容識別與策略聯動,有效降低繞行風險。

聯絡我們

聯絡我們

34 min

34 min